本文阅读理解需注意中美网络安全的差异性背景。

近日,漏洞管理领域的中流砥柱Tenable将收购以色列2022年摆脱隐身的初创公司Eureka Security,以增强数据安全态势管理(DSPM)功能。Eureka总部位于特拉维夫,由YL Ventures投资,于2022年成立,获得了800万美元的风险投资资金。

Google Cloud产品安全保障总监Hannigan表示:“无论多云环境对我们的数据安全有多混乱,我们都无法避免。”,“Eureka不仅使公司能够安全地将数据放置在他们选择的云环境中并加以利用,还大大简化了工程师、安全和合规团队对数据的管理。他们在单一平台上实现这一目标,这一事实具有颠覆性意义。”

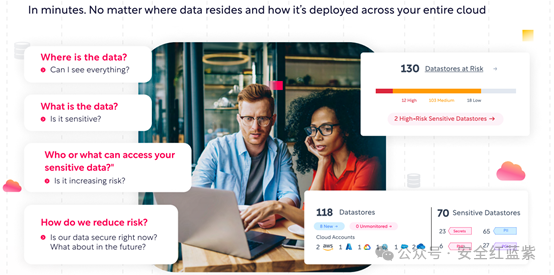

Tenable表示,收购Eureka为其云原生应用保护平台增加了DSPM功能,并为安全团队提供了衡量和管理数据风险的技术。Eureka的软件可以全面了解组织的云数据安全足迹,并可用于对抗使数据面临风险的策略漂移和错误配置,Eureka平台可与所有公共云提供商合作,其解决方案“非侵入式且只读”,可确保客户环境的完整性。

OMDIA对Eureka评价摘录

Eureka Security提供具有内置DDR(数据检测与响应)功能的DSPM技术,Eureka Security采用以SaaS模式或通过驻留在客户自己的云环境中的Envoy组件提供,客户的数据与Eureka的后端平台位于AWS中,并且在任何时候都不会离开客户的环境。

1、为什么要关注Eureka Security?

Eureka Security为云数据资产提供发现、分类、使用和访问风险分析以及修复功能。重要的是,它还可以检测并响应对这些相同数据存储进行的攻击,因此对于任何需要控制和保护新兴云数据资产的项目都应该考虑它。Eureka Security的DSPM平台(简称Eureka)可自动、连续地识别所有组织云数据存储,执行敏感数据的发现和分类,并构建客户基础设施内所有现有权限的清单。Eureka还检测并清点环境中包含的任何开发人员机密,并提供重要的上下文信息。例如,虽然生产数据本身可能并不敏感,但它可能会授予对敏感数据所在的其他存储的访问权限,或者在与另一个数据集关联时变得敏感。因此,解开数据访问链是了解客户安全态势真实本质的关键能力。这还需要分析来自客户身份提供商(IDP)以及底层CSP和应用程序的使用日志。

2、DSPM本身的作用

它旨在发现客户在多个云中使用的所有数据存储,对它们进行解析和分类,以提供上下文,不仅是他们所持有的数据的敏感性/保密性,以及数据是否代表安全、隐私和/或合规风险,基于可以访问它们的身份以及环境中发生的访问类型。然后,DSPM优先考虑建议和补救措施,以改善组织的安全状况,并持续监控环境,以检测可能对该状况产生不利影响的任何变化。

3、DDR是安全态势的本质

DSPM是一种主动技术,因为它会调查组织的云数据资产以识别需要修复的问题,而不是被动技术,检测攻击何时正在进行并通过适当的缓解或补救措施进行响应。然而,通过观察该领域去年的发展,Omdia注意到越来越多的供应商也强调其提供反应能力的能力,并将其称为数据检测和响应(DDR)。

笔者在数据安全态势管理的一切指南一文中提及了数据安全态势管理与身份的结合,更进一步表达的是需掌握权限的可视性。

DSPM诞生原因

开发和业务团队以数据为燃料,利用和创建数据存储的速度比安全团队保护它们的速度要快,从而导致严重的数据安全和合规风险。

数据理所当然地成为组织基础设施中最敏感和最重要的资产之一。在仅有本地环境的时代,确保组织的敏感数据安全是一项相对简单的任务,因为它被限制在一个位置。

云革命通过引入无限、无边界、动态和分布式云环境以及丰富的云服务,颠覆了这一现状。传统上,组织使用安全态势管理工具来自动识别和补救此类风险,但过去十年的快速云迁移需要采取新方法来应对新风险。

这就是数据安全态势管理诞生的原因。

数据安全的核心问题

要了解真正的数据风险,您一般会调查三个问题:

(1)数据的暴露程度如何?

(2)所有访问者是否已批准访问数据?

(3)访问权限是否被正确利用?

回答这些问题大多数属于业务问题,需要业务背景来了解用于各种业务功能的数据的性质,允许安全团队根据其组织内不同部门的特定需求调整访问权限,也就是安全团队需要实施基于风险的访问控制,将权限与数据敏感性相结合,并遵守每个业务部门的各自要求,可以理解是一种零信任式的动态思维。

总结来说,一个好的数据安全解决方案必须能够帮助安全团队更好地理解、管理和控制数据访问。

良好的DSPM需要超越为安全团队提供数据所在位置的可见性和对有风险的云配置错误的补救措施,数据安全的真正核心是访问,DSPM工具应帮助安全团队在任何给定时间点查看任何类型敏感数据的完整权限列表,并通知不需要的权限。比如分析每个数据资产,包括所有访问路径和机制,以识别谁或什么可以访问数据的哪个部分。这包括本地用户、身份与访问控制角色、SSO权限和行/表级访问。只有这样,安全团队才能拥有审计所需的可见性和敏感数据访问的监控。

从本质上讲,访问权凌驾于所有其他数据安全控制之上。

因此,细粒度访问控制必须成为DSPM的基础,以最大限度地减少数据暴露、鼓励数据治理并让安全团队快速适应不断变化的组织需求。这意味着不仅要发现谁或什么有权访问数据,还要揭示访问数据的影响,以及所有不同的访问路径、角色和实体。这还意味着根据业务环境定制细粒度访问,以提高数据安全性,而不会干扰组织目标,这需要安全团队在没有技术帮助的情况下跟踪和管理大量信息。DSPM产品自动化程度越高,安全团队才能便捷地管理云中的数据的安全控制,也不会减慢业务速度。

为此,Eureka的产品管理人员Shahar Avraham解释了用于保护云环境的DSPM工具的四个基本组件如下:

(1)持续监测和检测:全面的可视性已成为任何安全工具的必备条件。

(2)访问控制:管理谁和什么可以访问云中的敏感数据是确保云安全的重要因素。

(3)风险和威胁检测:凭借全面的可视性,DSPM工具应自动监控和分析云环境中是否存在任何数据安全风险、配置错误或合规性违规。

(4)可用性和连接性:易于使用和无缝集成是强大安全工具的基本原则。对于DSPM解决方案,它们必须基于云、无代理(Agentless),并且能够与整个组织中现有的云基础架构无缝集成。

上图段话其实回头想想,感觉是国外的生态造就了该有的模式,不要轻易学!

声明:本文来自安全红蓝紫,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。