BLADABINDI,也被称为njRAT或Njw0rm,是一种远程访问木马(RAT),具有众多后门功能——从键盘记录到执行分布式拒绝服务(DDoS)。自首次出现以来,该木马就已经在各种网络间谍活动中被重新编译和使用。事实上,BLADABINDI的可定制性以及可以在暗网地下黑市购买到的特性使得它成为一个广泛存在的威胁。举个例子:在上周,趋势科技就遇到了一种蠕虫病毒(由趋势科技检测为Worm.Win32.BLADABINDI.AA),它通过可移动驱动器传播,并安装了BLADABINDI后门的无文件版本。

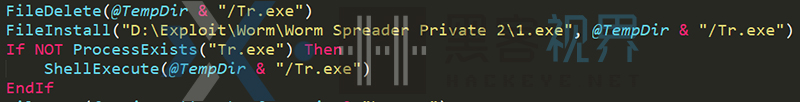

虽然趋势科技表示他们尚不清楚恶意文件是如何被放入受感染系统的,但其传播例程表明它是通过可移动驱动器进入系统的。除此之外,BLADABINDI对灵活且易于使用的脚本语言AutoIt的使用也是值得注意的。它使用AutoIt(FileInstall命令)将payload和主脚本编译成了单个可执行文件,这会使得payload (后门)很难被检测出来。

图1.用于展示已编译AutoIt脚本常见痕迹的屏幕截图(突出显示部分)

技术分析

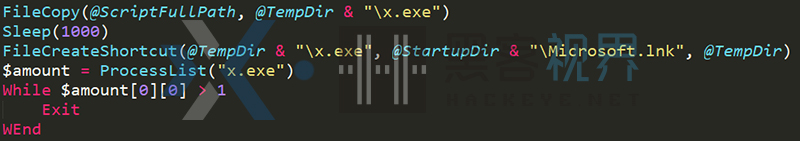

趋势科技使用了AutoIt脚本反编译器来解析可执行文件的AutoIt脚本,发现脚本的主函数首先会从系统的%TEMP%目录中删除所有名为“ Tr.exe”的文件,以便它可以放入自己的 Tr.exe版本。放入的文件将在终止了具有相同名称的所有进程之后执行。另外,它还会将自身的一个副本放入同一个目录中。为了建立持久性,它会在%STARTUP%目录中为文件添加快捷方式。

为了进行传播,它会将自身的隐藏副本放到在受感染系统上找到的所有可移动驱动器中。与此同时,它还会放入一个快捷方式文件(.LNK),并将可移动驱动器上的所有原有文件从其根目录移动到一个名为“sss”的新建文件夹中。

图2.此代码快照用于展示经过反编译的脚本

图3.此代码快照用于展示如何使用AutoIt的FileInstall命令将AutoIt脚本与任何文件捆绑在一起,然后在脚本执行期间加载这些文件

图4:此代码快照用于展示快捷方式是如何被添加的(上)以及它如何通过可移动驱动器传播(下)

放入的Tr.exe实际上是另一个经AutoIt编译的可执行脚本(Trojan.Win32.BLADABINDI.AA)。对它进行反编译,可以看到它包含一个base-64编码的可执行文件,它将在注册表HKEY_CURRENT_USER\Software中的一个名为“Valuex”的注册表值中写入。

它还将创建另一个值,以建立持久性。它将使用一个名为“AdobeMX”的自运行注册表(HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run)来执行PowerShell,以通过反射加载(从内存而不是从系统的硬盘加载可执行文件)来加载经编码的可执行文件。

由于可执行文件直接从注册表加载到PowerShell的内存,因此研究人员能够转储恶意可执行文件所在的特定地址。趋势科技发现,它是采用.NET编译的,并使用了商业代码保护软件进行混淆。

图5:用于展示PowerShell加载经编码的可执行文件的屏幕截图

BLADABINDI/njRAT payload

BLADABINDI后门的变种使用了water-boom[.]duckdns[.]org来作为其命令和控制(C&C)服务器,位于端口1177上。与之前的BLADABINDI变种一样,与这个无文件版本的C&C服务器相关的URL使用的是动态域名系统(DNS)。这允许攻击者隐藏服务器的实际IP地址,或根据需要来更改/更新它。

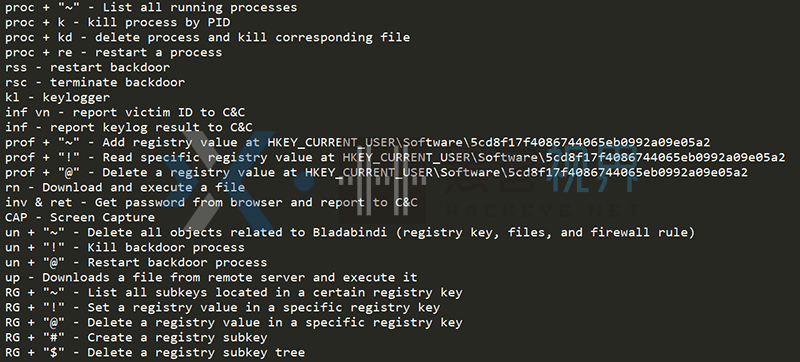

从C&C服务器下载的所有文件都作为Trojan.exe存储在%TEMP%文件夹中。它使用字符串5cd8f17f4086744065eb0992a09e05a2作为其互斥锁以及受感染计算机中的注册表配置单元。它使用值 tcpClient_0作为它的HTTP服务器,在那里它将接收从受感染计算机中窃取的所有信息。但是,由于该值被设置为null,因此所有被窃取的信息都将发送到相同的C&C服务器。

当后门运行时,它会创建一个防火墙策略,将PowerShell的进程添加到白名单中。BLADABINDI的后门功能如图7所示,包括键盘记录、检索和执行文件,以及从Web浏览器窃取凭证。

图6:用于展示BLADABINDI变种配置的代码快照(上)以及它如何创建防火墙策略来将PowerShell添加到白名单中(下)

图7.该BLADABINDI变种的后门功能

最佳实践

这个蠕虫病毒的payload、传播方式以及在受感染系统中以无文件形式传播后门的技术,使其成为一个重大的威胁。用户,尤其是仍在工作中使用可移动媒体的企业应该采取必要的安全防卫措施。限制和保护可移动媒体或USB功能,或PowerShell之类工具的使用(特别是在具有敏感数据的系统上),并主动监控网关、端点、网络和服务器,以查看异常行为和迹象,如C&C通信和信息窃取。

IoC

相关散列(SHA-256):

- c46a631f0bc82d8c2d46e9d8634cc50242987fa7749cac097439298d1d0c1d6e -Worm.Win32.BLADABINDI.AA

- 25bc108a683d25a77efcac89b45f0478d9ddd281a9a2fb1f55fc6992a93aa830 - Win32.BLADABINDI.AA

相关恶意URL:

- water[-]boom[.]duckdns[.]org(C&C服务器)

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。