MuddyWater是一个早已名声在外的网络犯罪组织,自2017年以来一直很活跃。其目标群体遍布中东和中亚,主要的攻击手段是使用带有恶意附件的鱼叉式钓鱼电子邮件。最近,该组织被发现与今年3月份针对土耳其、巴基斯坦和塔吉克斯坦的一场攻击活动有关。

自2017年Malwarebytes首次在报告中指出MuddyWater针对沙特政府实施了精心策划的间谍攻击以来,该组织就引发了广泛的关注。在首份报告发布之后,其他一些安全公司也陆续对其进行了分析。但基于所有这些报告,趋势科技表示,他们也只是看到了该组织所使用的工具、技术和过程(TTP)的微小变化。

最近,趋势科技再次观察到了一些使用了类似于已知的MuddyWater TTP的有趣交付文档。这些文档被命名为Raport.doc或Gizli Raport.doc (土耳其语,意为“报告”或“机密报告”)和maliyeraporti(Gizli Bilgisi).doc(土耳其语,“财务(机密信息)”)——所有这些文档都是从土耳其上传到Virus Total的。趋势科技的分析显示,该组织投递了一个采用PowerShell编写的新后门,类似于已知的MuddyWater后门——POWERSTATS。但是,与早前使用POWERSTATS的攻击活动不同,在新的活动中,命令和控制(C&C)通信和数据转移是通过使用云存储服务提供商的API来完成的。

技术分析

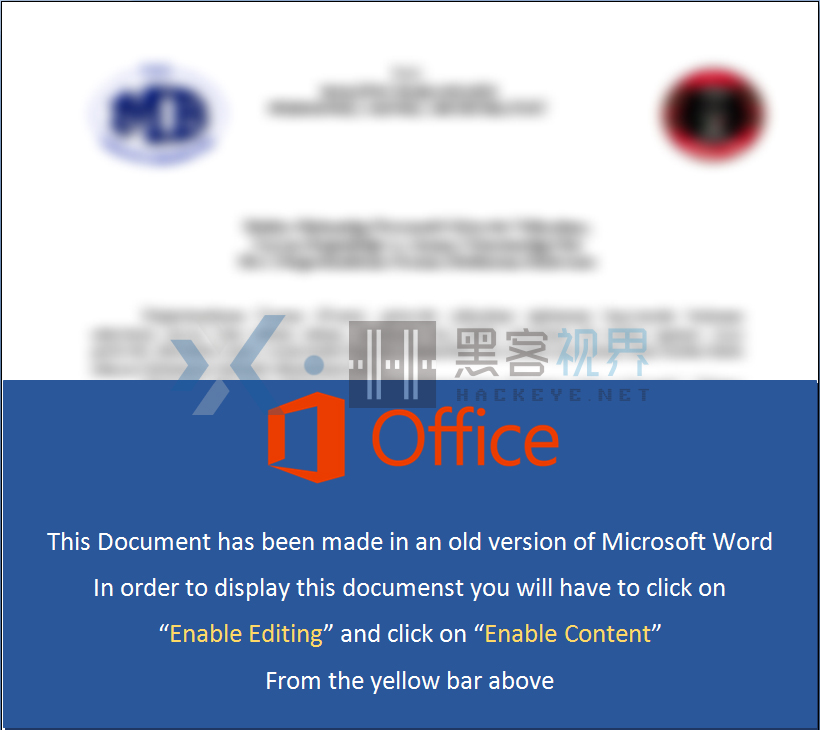

下图展示的是在新活动中使用的恶意附件,类似于其他任何典型的钓鱼文档,试图伪装成合法文档。内容经过模糊处理的钓鱼文档包含了一些被趋势科技认定为属于某些土耳其政府机构的logo,用于强化伪装并诱使用户相信这些文档是合法的。钓鱼文档告诉用户,它是基于“旧版本”的Microsoft Word创建的,并提示用户启用宏来显示内容。如果目标受害者启用了宏,那么恶意攻击则将继续。

图1. 虚假Office文档试图诱使用户启用恶意宏。包含不同土耳其政府实体的logo

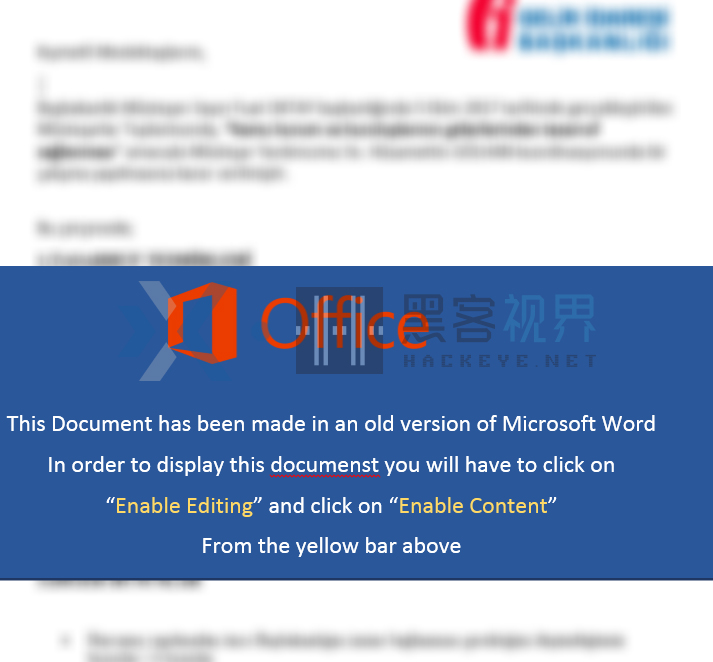

图2.一份类似的虚假Office文档使用了一家与税收相关的土耳其政府机构的logo

宏包含以base52编码的字符串。需要指出的是,除了MuddyWater之外,base52很少被其他网络犯罪组织所使用。众所周知,该组织通常会使用base52来编码他们的PowerShell后门。

在启用宏之后,一个.dll文件(内嵌PowerShell代码)和一个.reg文件将被放入到%temp%目录中。然后,宏将运行以下命令:

“C:\Windows\System32\cmd.exe” /k %windir%\System32\reg.exe IMPORT %temp%\B.reg

运行此注册表文件,会导致以下命令被添加到Run注册表项:

rundll32 %Temp%\png.dll,RunPow

图3. Run注册表项

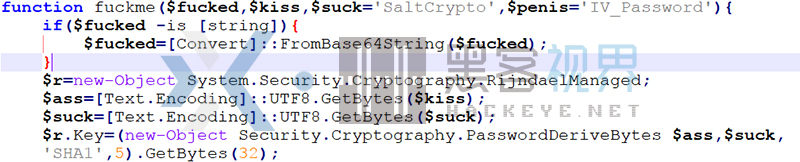

趋势科技认为,RunPow代表的就是“run PowerShell”,并会触发内嵌在.dll文件中的PowerShell代码。PowerShell代码包含多个混淆层,其中第一层包含一段经base64编码和加密的长代码,其中的变量使用英语脏话命名。

图4.经加密的PowerShell代码

其他的层都是简单的、经过混淆处理的PowerShell脚本,而最后一层则是主后门的主体。这个后门具备一些类似于早前发现的Muddywater后门的特征。

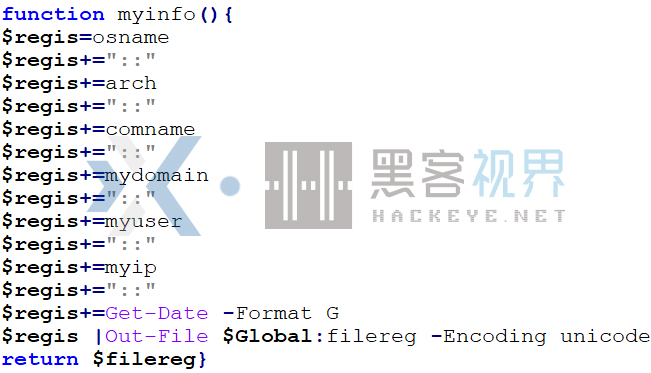

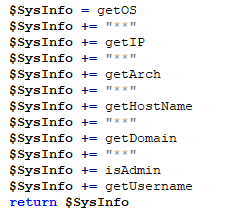

首先,这个后门会收集系统信息,并将各种信息连接成一个长字符串。每一种信息均以“::”分隔,其中包括操作系统名称、域名、用户名、IP地址等。

图5.由从受害者系统收集的系统信息构成的字符串

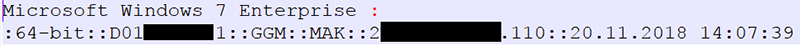

早前的MuddyWater后门也收集了类似的信息,但使用了不同的分隔符:

图6. 由早前的Muddywater后门样本从受害者系统收集的系统信息构成的字符串

如上所述,这个新后门与早前的Muddywater后门之间的另一个区别是C&C通信是通过将文件放到云存储服务来完成的。进一步的分析显示,通信函数所使用的文件采用的格式为“md5(硬盘序列号)+各种扩展名”,具体采用哪种扩展名取决于该文件的用途。

- .cmd-带有一个将要执行的命令的文本文件

- .reg-由myinfo()函数生成的系统信息,请参考上面的截图

- .prc-.cmd文件执行后的输出,仅存储在本地计算机上

- .res-.cmd文件执行后的输出,存储在云存储中

图7. .cmd文件内容的示例

图8. .reg文件内容的示例

图9. .res文件内容的示例

在这个新后门和早前的MuddyWater后门中,这些文件被用作一种异步机制,而不是直接连接到设备并发出命令。攻击者将一个将要执行的命令保存在.cmd文件中,然后反过来检索包含命令执行结果的.res文件。

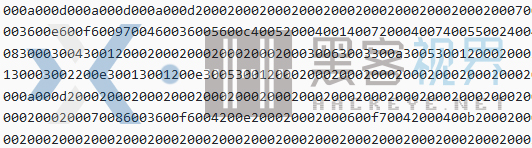

对于新后门和早前的MuddyWater后门而言,.res文件内容的编码方式也是不同的。另一方面,对于早前的MuddyWater后门而言,这些文件会被临时存储在受感染的网站上,而对于新后门而言,它使用了合法的云存储服务。

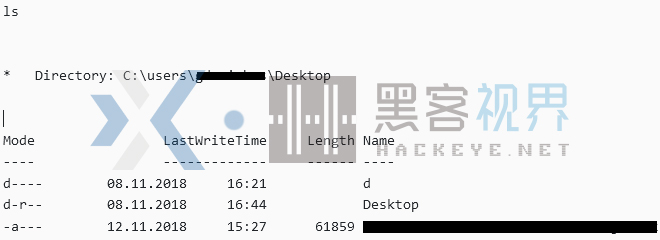

我们可以通过将“00”替换为空字符串,然后将其从十六进制转换为ASCII,最后对字符串进行反编译来解码.res文件。下图展示的是对图9中的.res文件进行解码后的结果。

图10.解码后的.res文件

新后门支持以下命令:

- $ upload-将文件上传到云存储服务

- $ dispos-移除持久性

- $ halt-退出

- $ download-从云存储服务下载文件

- 无前缀-通过Invoke Expression(IEX)执行命令,这是一个PowerShell命令,用于在本地计算机上运行命令或表达式。

趋势科技表示,其分析显示这场攻击活动的目标是与金融和能源部门有关的土耳其政府机构。它与早前另一场针对了多个土耳其政府实体的MuddyWater活动存在一些相似之处。如果这个后门的确来自该组织,那么它则有助于揭露该组织是如何改进和测试他们的新工具的。

解决方案和建议

此类后门的主要交付方式是借助鱼叉式网络钓鱼电子邮件或垃圾邮件,攻击者往往会使用社会工程来诱使目标用户打开恶意文档。因此,对于任何组织或企业的雇主和雇员来说,能够识别网络钓鱼攻击并将合法电子邮件与恶意电子邮件区分开来都是极为重要的。意识到这些威胁及其使用的策略,是有效避免遭受其害的第一步。

除了对网络钓鱼和社会工程必要的认识和意识之外,准备好有效的分层安全解决方案也很重要。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。