Morphisec Labs的研究人员在上周发现了一场大范围的网络攻击活动,同时针对了多个目标。研究人员将这场活动命名为“Pied Piper(花衣魔笛手)”,因为它通过网络钓鱼在多个国家/地区交付了多种远程访问木马(RAT)。

Morphisec Labs的研究人员在上周发现了一场大范围的网络攻击活动,同时针对了多个目标。研究人员将这场活动命名为“Pied Piper(花衣魔笛手)”,因为它通过网络钓鱼在多个国家/地区交付了多种远程访问木马(RAT)。

其中一起行动交付了FlawedAmmyy RAT。这个木马病毒可以让攻击者完全控制受害者的PC,允许他们窃取文件和凭证、抓取屏幕截图,以及访问摄像头和麦克风。另外,它还为攻击者在网络中横向移动提供了一个立足点,并作为供应链攻击的潜在入口点。

研究人员表示,这场活动如果顺利执行,则可能会影响到几家知名食品连锁店的供应商,包括Godiva Chocolates、Yogurtland和Pinkberry。另外,如果C&C服务器最终没有被捣毁,那么还会有其他的目标很快会被攻击。

FlawedAmmyy RAT的使用量在过去的几个月里出现了大幅飙升,并在上个月进入了Check Point全球威胁指数(Checkpoint Global Threat Index)的前10名。正如Check Point的研究人员在去年3月份所披露的那样,该恶意软件是基于遭泄露的Ammyy管理远程桌面软件的源代码创建的。

研究人员表示,“Pied Piper”活动与早前旨在交付FlawedAmmyy RAT的网络钓鱼活动非常类似。诱饵文档包含了相同的彩色图片,诱使受害者使用宏来查看Microsoft Office文档。在这场最新的活动中,攻击者使用了武器化的.pub(Microsoft Publisher)文档以及更标准的.doc文件。

研究人员检查了多个具有不同命名格式的文档。有些文档的命名格式为“invoice_<随机数>.pub”,其他的更类似于invoice_laspinasfoods.doc。从文件的元数据来看,这些文档应该是在过去的几天里创建的,并且目前仍有新的文档在被创建。

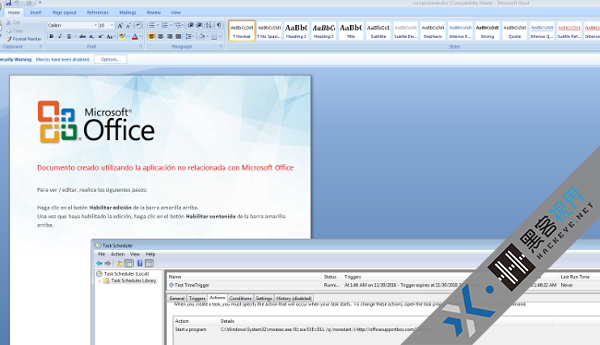

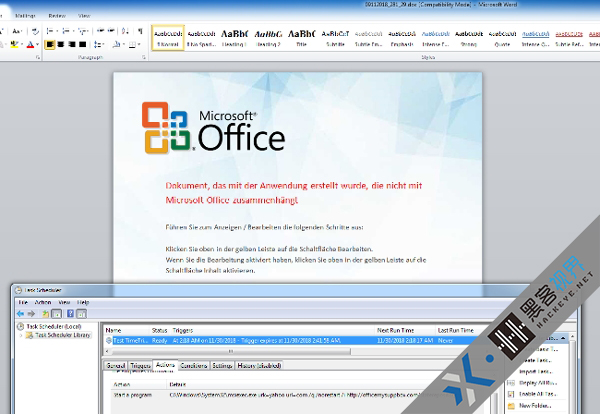

另外,Morphisec Labs还发现了针对西班牙用户的诱饵文档,它被命名为“comprobante.doc”(西班牙语,意为“凭证”),以及针对其他国家/地区的文档。在针对不同国家/地区的行动中,诱饵文档图片上的文字均被调整为对应的语言。

西班牙语文档

德语文档

对这场活动的深入调查显示,基于元数据和其他指标,同一个网络犯罪团伙在另一起行动中将RMS RAT作为了payload。RMS RAT是基于一个现成的、非商业化的库创建的,而这个库原本被设计用于分析代码中的异常。

无论如何,所有行动都开始于网络钓鱼电子邮件,旨在说服目标启用宏。攻击分多个阶段进行,最终目的是交付一个已签名的可执行RAT。

基于元数据,研究人员怀疑攻击背后的网络犯罪团伙是网络安全公司Proofpoint所描述的TA505。目前,Morphisec Labs已经向有关当局报告了这场活动的细节,以帮助他们捣毁攻击中使用的C&C服务器。目前,尚不清楚攻击者是否能够进一步渗透到供应链的上游。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。