【编者按】维护我国网络空间主权,保障网络空间安全,实现网络强国的战略目标,必须高度重视网络安全工作。知己知彼,才能百战不殆。美国的网络空间安全体系走在世界前列,本刊与安天研究院合作推出系列文章深入解析“美国网络空间攻击与主动防御能力”,希望通过层次化地揭示美国网络空间信息获取、进攻与防御能力,尽可能清晰地展现美国在网络空间安全领域的能力体系,为我国网络空间安全发展提供有益参考和借鉴。

上一期中,我们对美国网络空间安全主动防御体系进行了分析,包括“爱因斯坦”计划的三个不同阶段和积极防御(在上一期中被称为“主动防御”,但是由于该词在杀毒领域已有使用,容易引起歧义,因此在这里我们使用跟接近军事意义的“积极防御”,意为分析人员对处于所防御网络内的威胁进行监控、响应、学习和应用知识的过程)系统TUTELAGE,展现了美国通过不断建设和演进,形成了一套具有完备有效的感知能力、积极防御及反制能力的国家网络空间安全防御体系。在本期中,我们将聚焦美国网络空间进攻性能力支撑体系,这些进攻性能力被应用在包括网空情报、网空积极防御和网空军事等行动等,并简单剖析美国在这些能力背后强大的支撑体系及其运作方式。

2015 年,美国《国防部网络空间战略》指出,“一旦得到指示,美国国防部(DoD)应有能力发起网络战行动,瘫痪敌对方的指挥及控制网络、与军事相关且不可替代的关键基础设施和装备性能”。2017 年12 月,美国总统特朗普发布了新版《国家安全战略》,强调了网络空间中的竞争性,美国宣称会考虑采取各种手段威慑和击败针对美国的网络攻击,并“根据需求”对敌对方实施网络行动。目前已进入立法程序的《主动网络防御明确法案》也强调网络防御中的“积极”部分,允许网络空间受害者越过自身网络边界进行带有反击性质的行动,这体现出了美国在网络政策中的进攻性色彩愈加浓厚。

美国国防部认为,计算机网络对抗(Computer Network Operations, CNO)即实质操纵计算机和网络,针对计算机或其他网络本身或他们它们之上的信息、信息系统,实施攻击和防御以及两者所需的支撑行动。按照网空行动目的,可以将CNO 划分为计算机网络防御(Computer Network Defense, CND)、计算机网络刺探(Computer Network Exploitation, CNE)和计算机网络攻击(Computer Network Attack, CNA),分别对应网空积极防御、网空情报行动和网空军事行动动。

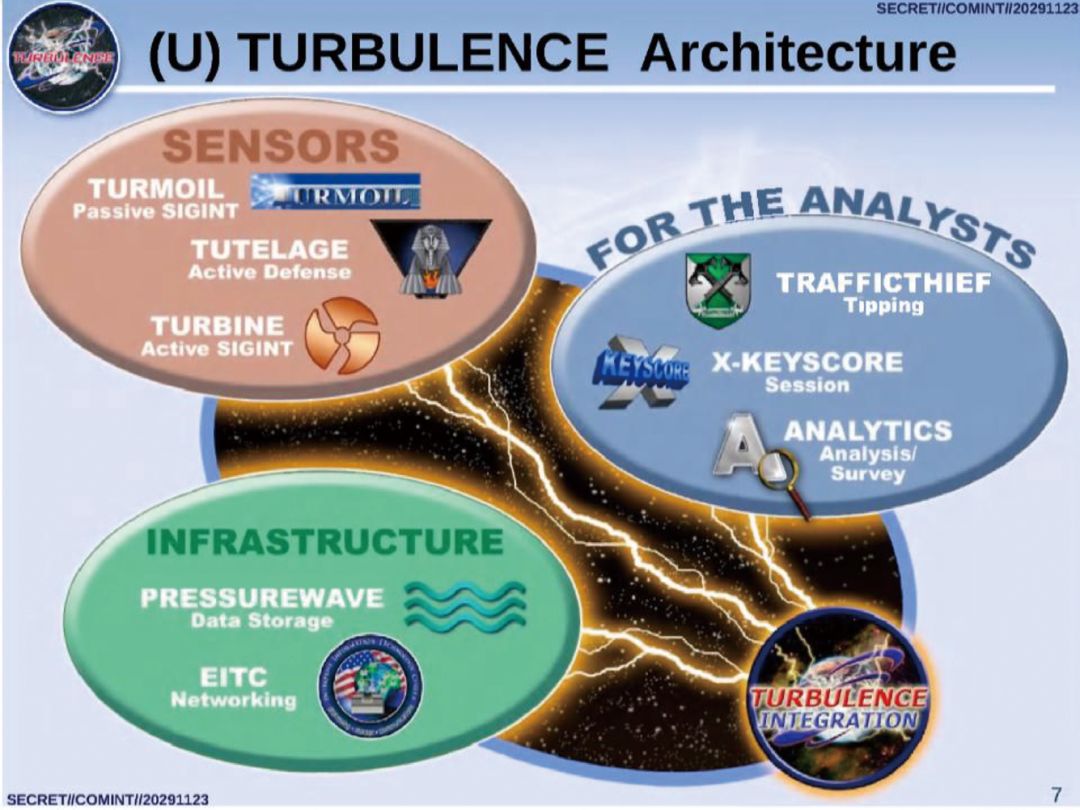

为支撑上述能力,美国开展了一系列的网络空间进攻性能力支撑体系建设项目,这些项目主要由国家安全局(NSA)负责开发和实施,其中最大的支撑架构称为“湍流”(TURBULENCE,我们在之前介绍“ 关键得分”X-KEYSCORE项目时曾提到),由多个系统组成,包括主动情报采集系统TUMULT、被动情报采集系统TURMOIL、任务逻辑控制系统TURBINE、进攻性网空行动系统“ 量子”(QUANTUM)、主动防御系统TUTELAGE(我们在之前介绍过,是带有积极防御的CND 主要实现)、密码服务LONGHAUL、数据仓库PRESSUREWAVE、网络流量分析系统TRAFFICTHIEF 和信号情报分析系统CLUSTER WEALTH-2 等。这些系统各司其职,共同支撑信息收集、情报分析、积极防御、决策控制、网络作业等网空行动的攻击性行动环节,共同构成了美国强大的网络空间进攻性能力支撑体系。

“湍流”(TURBULENCE)框架

“ 湍流”架构

NSA Turbulence 项目由于预算超支和管理不善等问题在2007 年首次被巴尔的摩太阳报披露。斯诺登曝光的一份绝密文件中也提到了TURBULENCE项目, 这份绝密文件的日期为2009年8 月。TURBULENCE 项目的文件中解释了将主动与被动方法结合起来以达到从目标网络中渗出数据的过程。TURBULENCE 项目包含传感器(Sensors)、基础设施(Infrastructure)及分析(Analysis)三个模块。

被动情报采集系统TURMOIL

TURMOIL 计划是NSA 的一种全球高速被动信号情报收集系统,用于拦截全球范围内传播的目标卫星、微波和有线通信。据推测,所有这些数据的收集都与互联网数据(DNI)相关。TURMOIL 是在数据包层面的操作,因此它可以采取特殊的方式来处理某些类型的流量,如VPN 和VoIP 流量。通过NSA 的被动能力与积极能力整合工作,TURMOIL 能够识别重点目标的数据特征触发TURBINE 系统,而且使NSA 具备可以仿冒任何国家IP地址的高级反溯源能力。

任务逻辑控制系统TURBINE

TURBINE 是任务逻辑系统,与NSA 的使用的CNE 技术深度集成。当TURMOIL 的处理分析识别出重点目标,则TURBINE 进行进一步判定,是否需要对某个目标进行攻击。一旦判断为需要,则会触发TURBINE 系统中的程序,试图使用QUANTUM 侵入目标计算机窃取信息。

进攻性网空行动系统QUANTUM(量子)

“量子”系统是进攻性网空行动系统,能够向互联网侧目标部署作业工具,或操纵已部署工具。“量子”系统部署于NSA 内网,由定制访问办公室(TAO) 远程作业人员操纵,其作业能力覆盖广泛,包括域名系统(DNS)和HTTP 注入式攻击等多种网络攻击工具、数据库注入工具、僵尸网络控制工具等。“量子”系统可通过多种方式劫持目标,包括应用广泛的“量子插入”(QUANTUMINSERT,针对HTML 访问)和“量子之手”(QUANTUMHAND,针对FACEBOOK 访问)等,在神不知鬼不觉的情况下将用户的正常网络访问劫持到伪装的服务器,并将一些网络攻击框架、系统或工具植入到用户计算机。

集成“关键得分”(X-KEYSCORE)项目

X-KEYSCORE 是可以对各种网上行为进行监视和分析处理的系统,是与谷歌功能类似的分布式数据采集和分析框架, 运行于LINUX 系统和MySQL 数据库。TURMOIL 会筛选出“有意义”的数据包,并将包转发给X-K EYSCORE,X-K EYSCORE 将会话数据化并通过XKS 界面为NSA人员提供分析和搜索的功能,这样互联网上的一切活动都会尽在NSA 的掌握之中,从而实现对网络空间攻击目标的发现与确定。

针对恐怖组织的应用案例

2012 年6 月,美反恐活动部队利用与某恐怖组织头目相关的Yahoo 筛选条件成功地探测到其使用的系统,在“湍流”下,通过“量子”将其劫持到NSA 的攻击服务器FOXACID 并在系统中植入恶意程序UNITEDRAKE,后者在目标系统中植入恶意软件键盘记录程序GROK 和USB 监控/ 收集软件SALVAGERABBIT,通过分析它们传回的情报,获得了与该恐怖组织头目一起活动的人员名单,以及其与基地组织之间的通信等重要信息。

在这套支撑体系的支持下,美国的网络攻击行动才能够获得强大的后端支持,包括较完善的信号收集(从网络收集和从其合作伙伴、国防承包商、大型IT 企业获取的各种信息,涵盖从电子邮件、视频音频、消息、社交媒体等,)、处理基础设施,包括音频、视频、邮件等大规模网络活动与个人数据库及相关加工处理机制。而攻击行动必然需要具体的攻击装备,美国有哪些网络空间攻击装备,美国的网络空间攻击装备体系有何特点,我们将在后续的文章中为您一一解答。

本文刊登于《网信军民融合》杂志两会专刊

声明:本文来自网信军民融合,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。