2018年的SANS 网络威胁情报峰会Cyber Threat Intelligence Summit刚刚在美国华盛顿开完,议题大部分都已经可以公开下载了(两天18个议题,只有一个涉及敏感历史话题没有公开)。PPT可以自行学习了,这里把围观到的一些其他知识点简单总结一下。第六个年头,老美的威胁情报圈子更多的在讨论情报分析的思考方法,从传统军事领域寻求思路,用于网络安全领域中,对情报的作用、落地、用法更多的是集中在战略层面(道)的讨论,而不是仅仅是具体的技术层面(术),从请的演讲嘉宾可见一斑——不少以前都是有从事military intelligence background的。

01-Survival Heuristics: My Favorite Techniques for Avoiding Intelligence Traps

02-There Is MOAR To Structured Analytic Techniques Than Just ACH!

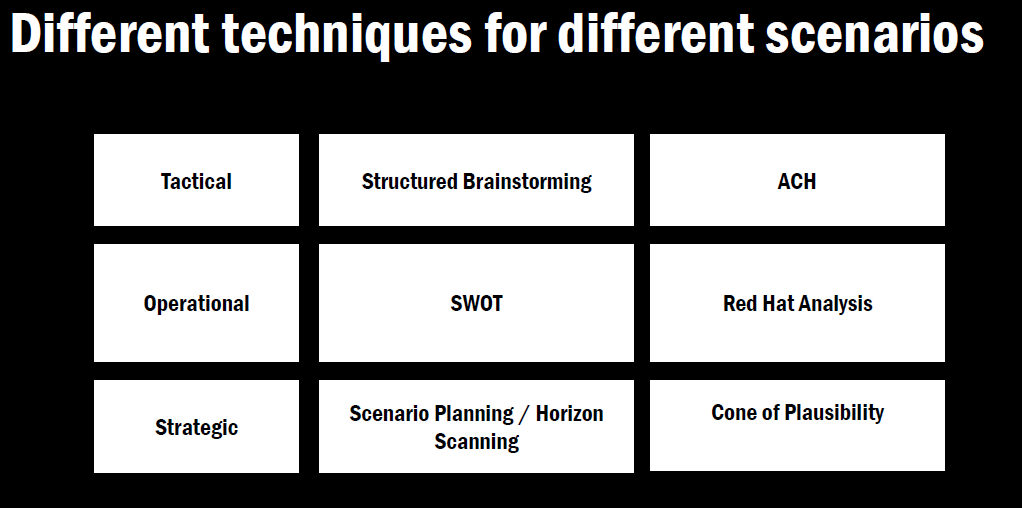

第一天开篇的两个重要议题都是有关SAT(structured analytic techniques)结构化分析的。一个是前CIA副局长,一个是Digital Shadows情报公司CISO(也是多年的CTI峰会出品人)。CIA副局长的议题Survival Heuristics: My Favorite Techniques for Avoiding Intelligence Traps讲各种情报分析时应避免的一些陷阱,主要是思维方式上,PPT都是大字报,此处只能略过了。第二个议题是CISO,Rick Holland讲的SAT,不只仅局限于 “竞争假设分析法”ACH。总的来说核心不在于如何结构化的思考,而是通过结构化帮助更好的思考。这个提议后续会放出视频,关于结构化分析技术,他推荐了一本书——《Cases in Intelligence Analysis; Structured Analytic Techniques in Action》,之前的威胁情报峰会他也曾推荐过《情报分析心理学》,后来被各种场合引用过。

结构化分析在各种层面的分析方法

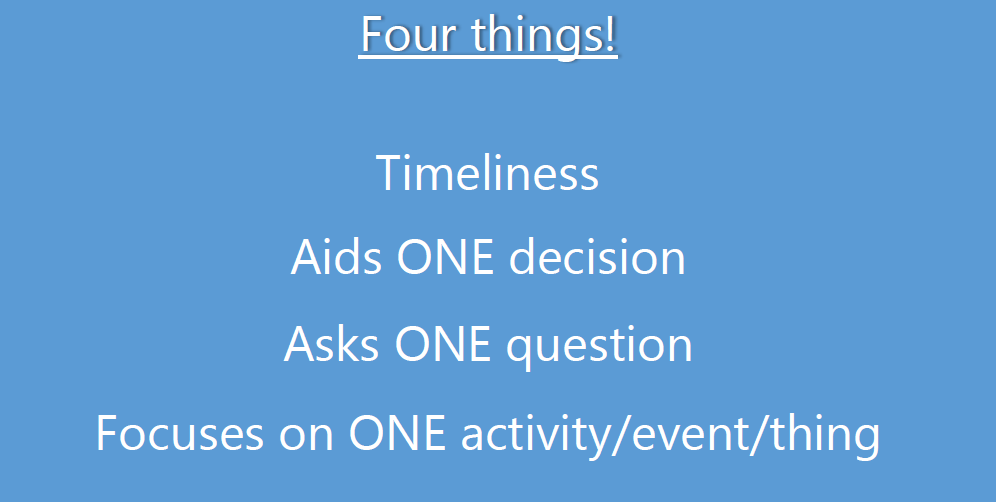

03-I Can Haz Requirements?: Requirements and Cyber Threat Intelligence Program Success

第三个议题是迈克菲的高级研究员Michael Rea讲的“情报需求”RFI,Requirement For Intelligence。各种CTI流程介绍的第一步都是讲requirement,但是没有几个公司或者安全厂商讨论这个第一步。这个议题就是在论述确定requirement的重要性以及如何去确定,找哪些人去确定,怎样才算是好的的需求。以前Robert M. Lee的培训课就曾经讲过这个问题。CEO,董事会,蓝军,SOC,IR团队,品牌保护等等都是很好的需求来源方。Robert M. Lee还曾给过一条tips,实在找不到,情报团队也应从业务上去分析,业务上直接跟公司收益密切相关的方面找出一些需求,这样情报才能围绕需求展开下一步工作。这个PPT里头全是文字加各种搞笑配图,只能参考一下里面的关键字自行理解了。这里笔者举个通俗的例子。IR团队可能很容易通过防火墙IPS成功拦截了一起异常流量的攻击,但是为什么突然会有这样的攻击呢?是恶意攻击?还是流弹误伤?后续能不能预测什么时候还有攻击呢?是谁攻击的?这个时候其实就是对情报团队的需求,IR团队负责响应,情报团队负责深挖背后原因,通过更深入发散原始日志关联更多内外部线索去解答这些问题了。情报的丰富上下文信息,攻击者团伙归类溯源等等后续工作都为此而展开。

一个好的威胁情报“需求”应具备的特征

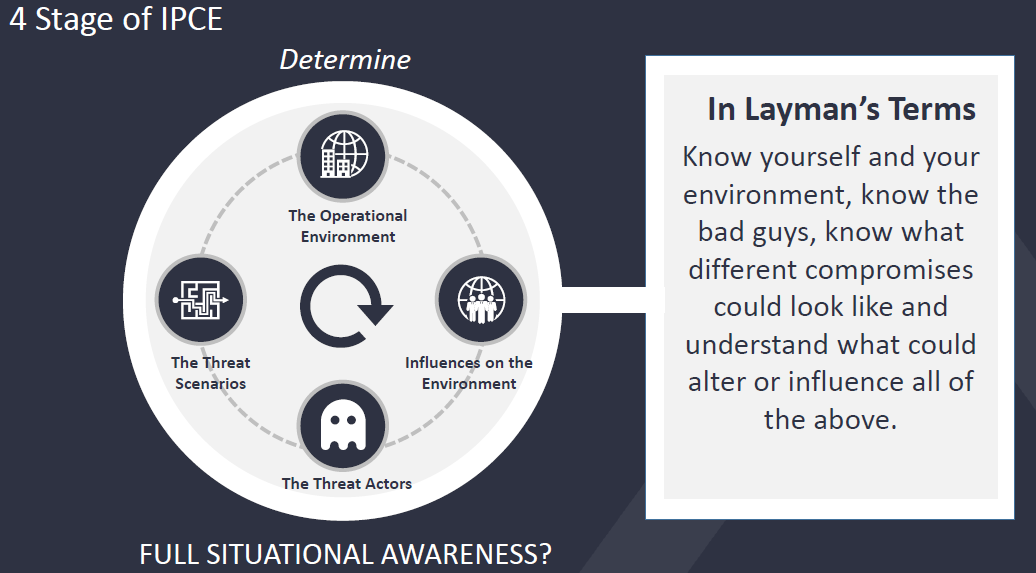

04-Intelligence Preparation of the Cyber Environment

第四个议题是把军事领域里面IPB(Intelligence Preparation for the Battlefield)的理念运用到网络安全领域,主要讲了在网络安全领域进行IPB评估发一套方法论体(IPCE, Intelligence Preparation of the Cyber Environment)。演讲者Rob Dartnall就是有Military IntelligenceBackground的经验。IPCE的四个步骤里面,对环境的评估就占了很多一部分,而他认为Situational Awareness虽然是个美好的事情,但是永远都无法达到,因为环境一直在变化。想要对环境的评估分析取得成功的关键是用敌人的视角去评估。这又是一套军事理论用于网络安全的借鉴。每个环节,每个步骤,PPT里头还是有比较详细的说明的,值得深入研究一下。

IPCE的四个步骤

05-Event Threat Assessments: G20 as a Case Study for Using Strategic Cyber Threat Intelligence to Improve Security

第五个议题来自国际货币基金组织(IMF)的威胁情报官的议题,也是有10多年在美军做Military Intelligence的。议题以G20峰会为例,讲解战略情报、ACH(Analysis of Competing Hypotheses)的运用。看上去是个很不错的case study,通过Recorded Future之类的工具到真正输出一份切实可行的报告,结合各种假设、预测、分析得出评估报告,最终使得峰会工作有序开展。现在大到国家,小到公司的各种重要首脑峰会都要求网络安全团队提供安全保障了,像FIRST年会也有关于巴西里约奥运会的网络安全保障的议题,而这一个是从网络威胁情报角度的分析,PPT内容只有一个大概,如果有视频放出后续也可以作为一个参考学习了。

————————————开始有些战术层面实践类的——————————————

06-Hunting Hidden Empires with TLS-Certified Hypotheses(推荐)

第六议题是splunk研究员结合splunk&机器学习对TLS分析来识别恶意的流量。实战性很强,提供了不少分析TLS的资源。也举了搜捕PowerShell Empire恶意软件为例子。这个PPT可以详细研究。

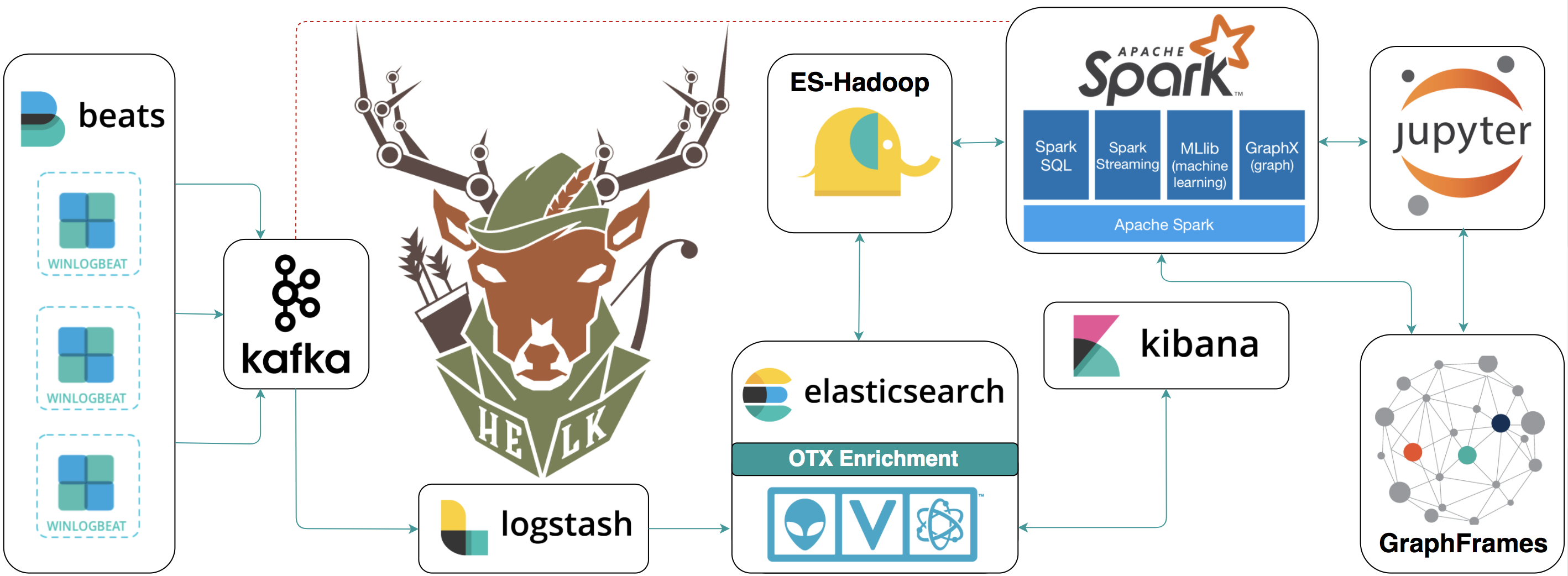

07-Intelligent Hunting: Using Threat Intelligence to Guide Your Hunts(推荐)

第七个议题来自专注做hunting的Sqrrl公司(最近被amazon收购了)的研究员,如何利用更高层级(情报金字塔Pyramid of Pain上层)的情报来发现入侵活动。每年CTI峰会都有些很实在的议题,虽然是商业公司的研究员但是也会提供很多open source的方案。比如这个The Hunting ELK,还有通过ELK检测Minikatz的。通过结合hunting的流程中使用威胁情报

开源HELK分析平台

08-Homemade Ramen & Threat Intelligence: A Recipe for Both(推荐)

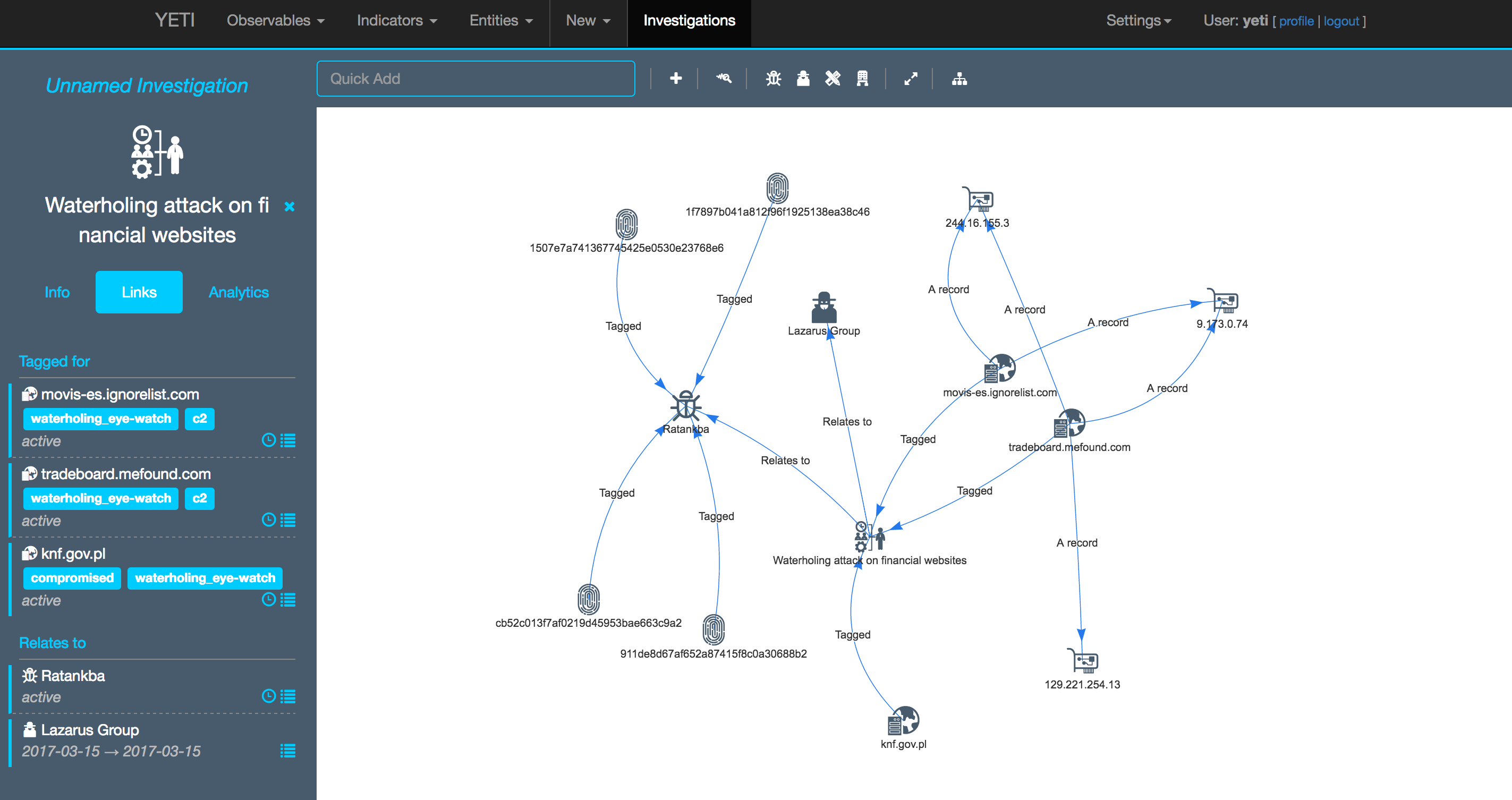

最后一个议题(第一天)是Scott J. Roberts和Matt Bromiley的自制拉面和威胁情报的食谱。议题名称跟Scott J. Roberts一贯演讲内容风格一样都是兼顾了通俗易懂还能落地。Scott J. Roberts还是《情报驱动的应急响应》作者(Intelligence-Driven Incident Response)。这个议题同样提供了不少开源方案,从落地的工具,情报数据源,流程(还是之前提的F3EAD)梳理出“情报食谱”。工具上像Maltego,DomainTools,Passive Total,Shodan这些大家可能都早已耳熟能详了。这次还推荐了YETI,https://yeti-platform.github.io/一个集ioc管理,攻击活动跟踪,feed数据还有调查分析的情报平台。此前的情报社区里头的threat_note,也有类似大部分功能,但是从功能介绍看,threat_note更侧重于情报数据的管理,而YETI还多了个分析的功能。另外似乎threat_note已经很久没有更新过了。threat_note当时也可谓是ThreatConnect的开源版本,作为情报平台推广最直观可用的demo。

第二天的议题继续从战略层面开始

09-Attributing Active Measures, Then and Now

第二天的Keynote是Thomas Rid讲,大学教授,战争学系,专注于战略研究。这个议题也是唯一没有公开PPT的议题。其中议题题目里头Attributing Active其实是一个专有名词,专门指苏联时期通过秘密的或欺骗性的行动包括制造虚假信息或蓄意传播谎言而影响世界性事件的一些列行动。这个演讲里头披露了一个未曾公开的历史事件Operation Swastika(大致是1959~1960年间苏联/东德在西德制造反犹太行动,然后嫁祸给西方国家!?)这个历史事件就是具有很明显的制作虚假和误导的意图在里面。演讲大意是以这个角度,从intelligence operations, active measures, misinformation几个方面说明情报在分析过程中证据收集、意图猜测都很容易掉入敌人的圈套中。这个Keynote跟这天其他两个议题都有相似的论调——情报中的“misinformation”。

10-The Challenge of Adversary Intent and Deriving Value Out of It

第二个议题是Robert M. Lee的“对手的意图”,很多管理层对情报的初期的期望就是确定敌人/对手的意图(intent),然而其实是对情报一个很大的挑战。议题简介里说通过具体的use cases来讲述如何应对这个挑战。但是从实际的演讲看,似乎也没有什么大招。主要是要认清“收集”本身是偏见的。感知意图其实也是有限的,更应该聚焦于实际发生了什么。

11-Legal Implications of Threat Intelligence Sharing

第三个议题外包法律处理公司UnitedLex的首席隐私官Jason Straight从法律角度讨论情报共享。还有CISA(Cybersecurity Information Sharing Act)方面的,关注法律法规,共享风险,共享合规性方面的可以关注一下。

12-Leveraging Curiosity to Enhance Analytic Technique

第四个议题,这个也是个“道”上思考问题的议题。关于curiosity好奇心,认知,思考思路对情报分析的影响。认识人思考过程是怎样形成的以帮助更好的“分析”。结论都在倒是第二页PPT了。

13-AlphaBay Market: Lessons From Underground Intelligence Analysis

第五个议题,埃森哲安全顾问对AlphaBay暗网的研究。

14-Determining the Fit and Impact of Cyber Threat Intelligence Indicators on Your Monitoring Pipeline (TIQ-Test 2.0)

第六个,Alex Pinto的TIQ-Test 2.0,每年必讲。

15-Upgrading Your Cyber Threat Intelligence to Track Down Criminal Hosting Infrastructures(推荐)

第七个,思科的OpenDNS安全研究主管Dhia Mahjoub,讲追踪“Bullet Proof Hosting”(可以理解为恶意/非法内容的hosting服务商吧,什么垃圾邮件在线赌博等等)演讲者说不到2000刀就可以建立起自己的bullet proof hosting。

16-ElasticIntel: Building an Open-Source, Low-Cost, Scalable, and Performant Threat Intel Aggregation Platform(推荐)

第九个,Matt Jane,ElasticIntel,一个基于AWS构建的开源威胁情报源聚合平台。主要是IOC的收集平台,收集了情报源,并用API提供出来。

17-Information Anarchy: A Survival Guide for the Misinformation Age

最后一个,是Rapid7的女演讲者,也是Intelligence-Driven Incident Response书联合作者。这个议题跟keynote类似,也在讲Misinformation,讲Information Anarchy(信息的无政府状态),信息爆炸的时代,缺乏有效的控制检验消息源的真实性,很难基于此而做决定。议题里提供了个工具http://newsdiffs.org/ 跟踪新闻媒体改了什么内容,看到信息是如何一步步修正得更准确的。还有她GitHub上一个Word lists去分析这些公开媒体的消息内容。

最后一个小八卦,两天的两个Keynote演讲者都是出书的大拿,而且竟然都已经有中文译本了。一本是《优秀的叛逆者:引领组织变革的力量》,提出叛逆思想的人如何在组织团队里影响其他人影响上级。一本是《网络战争:不会发生》,不产生真正的伤亡不算是战争。

议题打包下载地址:https://pan.baidu.com/s/1kW9HGaF 密码:62py

作者:zsfnotes

声明:本文来自Sec-UN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。