编者按

美国著名安全调查记者金·泽特近日撰文,分析美国政府执行漏洞公平程序(VEP)情况,并认为特朗普政府可能未来四年可能倾向于更多地利用而非披露零日漏洞。

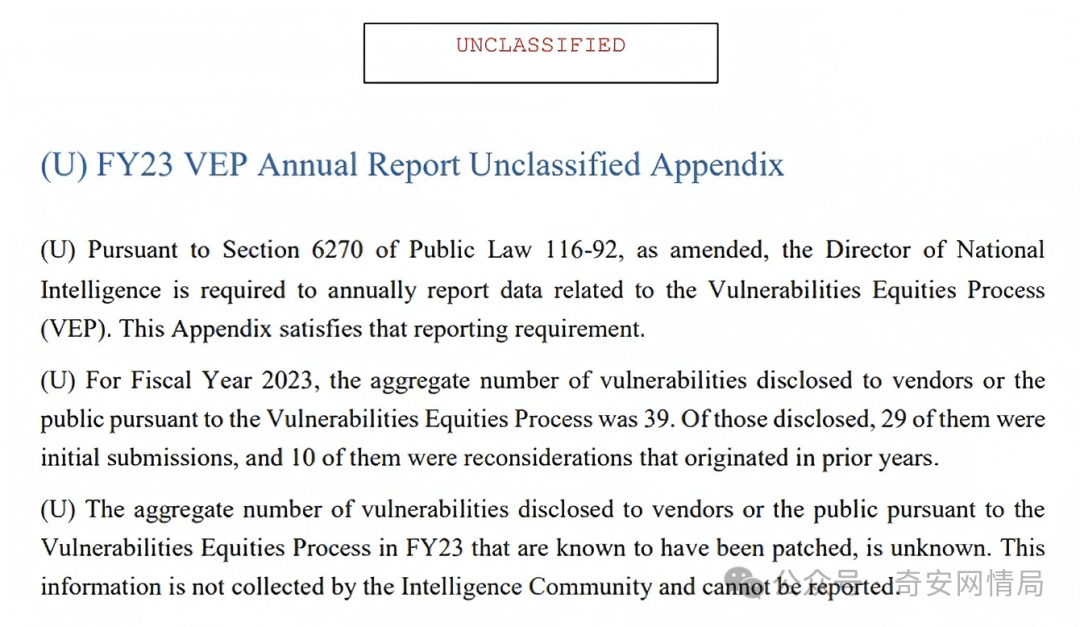

美国国家情报总监办公室1月发布报告,首次公布了VEP的具体数字。根据该文件,2023 财年,根据VEP向供应商或公众披露的漏洞总数为39个,其中29个是初次提交的漏洞、10个是前几年重新考虑的漏洞。根据政策,VEP审查委员会对披露或保密零日漏洞的决定一直有效,直到委员会在第二年重新审查该决定,或美国政府了解到犯罪黑客或民族国家对手正在利用该漏洞。这意味着,上述10个漏洞此前已经历经裁决程序,但审查委员会投票决定予以保密,然后在2023年决定予以披露。该文件未说明美国政府在2023年披露上述10个漏洞前曾隐瞒多少年,兰德公司2017年的一项研究发现,第三方卖家向美国政府提供的漏洞通常持续了7年或更长时间。美国政府此前曾表示披露了90%以上的VEP审查漏洞,但未提供具体数字。根据《美国情报授权法案》,美国国家情报总监办公室必须向美众议院和参议院情报委员会提交一份年度机密报告,其中应列明当年根据VEP提交审查的漏洞数量、发现但被排除在审查外的漏洞数量、向供应商或公众披露的漏洞数量以及随后得到修补的漏洞数量。但到目前为止,美国政府在对外公布情况上缺乏透明度,只公布了2023年的情况。

VEP由美国政府于2010年创建,该程序用于裁定保密或披露所发现的零日漏洞,以便执法部门、情报机构和军方可以利用漏洞开展黑客行动,或将其披露给供应商进行修复。根据章程,VEP审查委员会由对漏洞具有进攻或防御兴趣的政府实体代表组成,包括美国中央情报局、司法部、国土安全部、国家安全局、网络司令部、能源部、国务院等。该委员会审查美国政府、为政府工作的承包商或与美国共享漏洞的外国合作伙伴政府所发现的漏洞,但美国政府机构根据保密协议从卖方购买的漏洞以及从外国政府机构获得的漏洞不受审查。VEP只是政策而不是法律,美国政府可以根据情况做出改变。金·泽特认为,特朗普政府已誓言要加强美国政府的网络攻击行动,这意味着美国政府对零日漏洞的需求可能会在未来四年内增加;如果出现这种情况,美国政府关于VEP更倾向于披露和防御而不是隐瞒和攻击的说法可能不再成立。

奇安网情局编译有关情况,供读者参考。

美国政府在一份首创的报告中透露,它于2023年向供应商或公众披露了39个零日软件漏洞,目的是修补或缓解这些漏洞,而不是保留它们用于黑客行动。

这是美国政府首次公布其备受争议的漏洞公平程序(VEP)的具体数字——该程序用于裁定是否应将其发现的零日漏洞保密,以便执法部门、情报机构和军方可以利用它们开展黑客行动,还是将其披露给供应商进行修复。零日漏洞是软件制造商未知的安全漏洞,因此在发现时未修补,这使得使用该软件的系统面临被发现该漏洞的任何人入侵的风险。

过去,美国政府曾表示,它披露了90%以上的 VEP 审查漏洞,但没有提供具体数字。这使得公众很难评估政府零日漏洞储备的规模,也很难评估公平程序是否像美国政府声称的那样,倾向于披露而不是利用。目前尚不清楚美国国家情报总监办公室1月悄悄发布的单页非机密文件是否有助于这一评估。

该文件未说明2023年总共有多少漏洞经过了VEP裁决,也未说明当年政府隐瞒了多少漏洞。该文件只表示,在披露的39个漏洞中,有10个此前已经经过了裁决程序——这意味着VEP审查委员会的成员在前一年或几年投票决定将它们保密,然后在2023年决定披露它们。根据VEP政策,一旦委员会就零日漏洞做出决定,该决定将一直有效,直到委员会在第二年重新审查该决定,或者政府了解到犯罪黑客或民族国家对手正在利用该漏洞。

Luta Security创始人兼首席执行官、美国政府现已解散的网络安全审查委员会前顾问凯蒂·穆苏里斯表示,由于指导VEP决策的因素之一是漏洞是否对美国关键基础设施或普通公众构成风险,这意味着每隔一段时间它们都会被重新提交给VEP,“答案肯定是风险还不足以让我们停止使用这些漏洞”。

2023年的权衡为何发生变化尚不清楚。但如果美国政府发现其他各方正在利用这些漏洞,这对公众来说将是有益的信息,因为它可以帮助衡量政府零日漏洞的“碰撞率”——碰撞率是指一个实体发现的零日漏洞在同一时间范围内被其他实体发现的可能性。碰撞率高低可能会影响是否应披露政府零日漏洞的风险评估。

该文件没有说明美国政府在2023年披露这10个漏洞之前隐瞒了多少年。但兰德公司2017年的一项研究发现,在第三方卖家向美国政府提供的一组漏洞中,这些漏洞通常持续了7年或更长时间,直到有人将漏洞披露给软件制造商进行修补,或者软件制造商在发布新版本程序时不知情地消除了漏洞。美国政府的零日漏洞可能也有类似的时间框架,这表明政府机构可能会使用其中一些漏洞多年,直到它们不再有用。

在拜登政府任期即将结束之际,美国参议员罗恩·怀登1月从美国国家情报总监办公室(ONDI)获得了这份非机密的报告,并将其发布,但并未引起太大关注。根据《美国情报授权法案》,ODNI 必须向美众议院和参议院情报委员会提交一份年度机密报告,其中列明当年根据VEP提交审查的漏洞数量、发现但被排除在审查之外的漏洞数量(该流程存在漏洞,允许政府拒绝审查某些漏洞),以及向供应商或公众披露的漏洞数量。

ONDI还必须在年度报告中附上一份非机密附录,披露所披露的漏洞数量以及随后得到修补的漏洞数量。这份非机密附录应该公开,ONDI应该已经制订了2018年以来的附录。但到目前为止,它只公布了2023年的附录。即使是这份附录也没有满足全部要求,因为它没有表明披露的39个漏洞中有多少个后来得到了修补。ONDI表示,情报界不会收集这些信息,因此不能将其包含在附录中。

目前尚不清楚,在机密版VEP报告中,有多少信息被提交给情报委员会。但当被问及这些版本是否提供了足够的漏洞流程透明度,以便委员会对该流程进行适当的监督时,罗恩·怀登的办公室给出否定回答。

罗恩·怀登的一名助手表示,“公众仍然不知道有多少VEP决定是参与机构一致通过的,有多少是进攻机构投票压倒防守机构的,有多少最终决定是上诉的结果。怀登参议员认为,美国人需要更多地了解政府如何决定向公司披露哪些可利用的软件漏洞以进行修复,以及政府如何保密哪些漏洞,从而让美国人容易受到外国黑客的攻击。”

这种缺乏透明度的问题在特朗普政府执政期间可能会变得更加严重,特朗普政府已誓言要加强美国政府的网络攻击行动,这意味着美国政府对零日漏洞的需求可能会在未来四年内增加。如果出现这种情况,政府之前关于VEP更倾向于披露和防御而不是隐瞒和攻击的说法可能不再成立。

哥伦比亚大学国际与公共事务学院高级研究员、前美国网络安全和基础设施安全局(CISA)高级网络安全策略师贾森·希利表示,“VEP和90%这个数字是美国总统和白宫可以决定他们喜欢防御还是进攻的少数几个地方之一。特朗普政府可以说我们披露了太多漏洞。如果过去的默认做法是除非有理由保留,否则就披露,那么我很容易想象,除非有理由披露,否则默认做法将是保留。”

VEP创建

美国政府于2010年创建了VEP,并制定了一份章程,详细说明了其运作方式。但VEP的存在一直保密,直到2014年,所谓的“心脏出血”漏洞被发现。“心脏出血”是OpenSSL加密库中的一个重大缺陷,网站使用该库加密用户计算机和互联网域间的流量。该缺陷自2012年以来就一直存在于代码中,但直到2014年安全研究人员发现它前,其开发人员和公众都不知道它的存在。

彭博新闻社当时报道称,美国国家安全局至少两年前就知道了这一漏洞,并一直保密,以便利用它收集情报。但美国国家情报总监办公室罕见地对此作出回应,称情报界只有在公众知道后才知道这一漏洞。美国国家情报总监办公室坚称,如果政府之前就知道了,就会公开修复,因为漏洞非常严重。为了强调这一点,该办公室透露,美国政府有一个正式的流程来决定何时披露或隐瞒漏洞,而且该流程倾向于披露。该办公室称,“除非有明确的国家安全或执法需要,否则该流程倾向于负责任地披露此类漏洞。”

然而,美国国家情报总监办公室并未提及,2010年至2013年间,需要遵循该流程的机构未能这样做。美国前总统奥巴马总统的网络安全顾问迈克尔·丹尼尔表示,只有国家安全局在审查漏洞,但方式并非按照VEP章程规定的方式。他称,“国家安全局正在……自行审查其发现的漏洞……内部遵循政策,但……并未将其上报至国家安全委员会层面。并且国家安全委员会层面没有一个强有力的流程来真正让整个流程和所有参与的机构正常运转。”

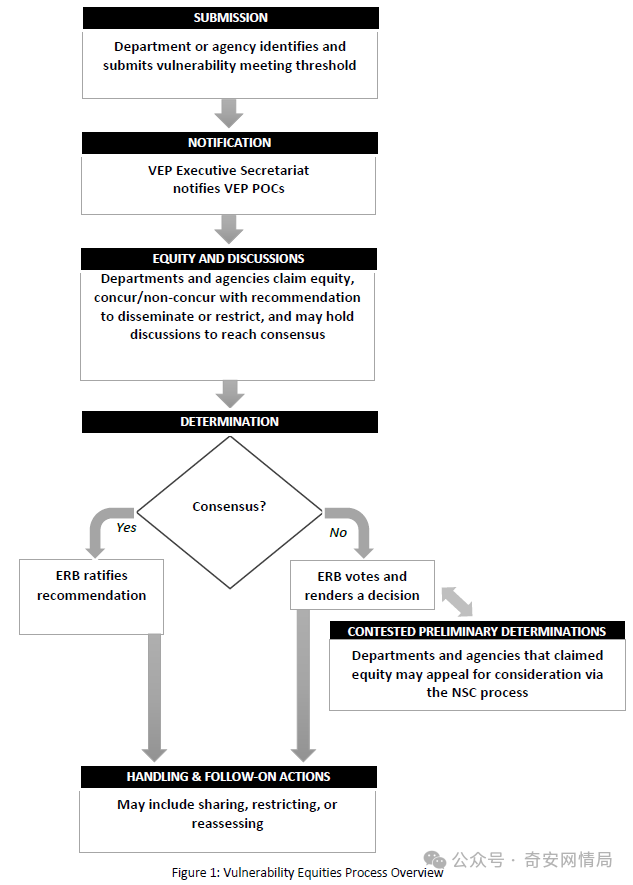

根据2010 年VEP章程,审查委员会由对软件漏洞具有进攻或防御兴趣的政府实体代表组成。其中包括美国中央情报局、司法部、国土安全部、国家安全局、网络司令部、能源部、国务院等。该委员会审查美国政府、为政府工作的承包商或与美国共享漏洞的外国合作伙伴政府发现的漏洞。

当某个机构发现零日漏洞时,它会向VEP秘书处提交一份漏洞描述,并附上是否披露或隐瞒的建议。秘书处有一个工作日的时间通知所有参与机构,这些机构有5天的时间说明披露或隐瞒漏洞是否会影响其进攻或防御行动。发现漏洞的机构可以请专家为其立场辩护,如果各机构未能达成共识,则由委员会成员投票表决。

如果决定披露,发现零日漏洞的机构有7个工作日的时间来披露。如果决定不披露,委员会将每年重新审查该决定,直到最终决定披露漏洞,或者漏洞以其他方式公开或修补。如果美国政府在此期间意识到零日漏洞被犯罪黑客或外国对手利用,他们必须通知执行秘书处,成员有1个工作日的时间来决定是否应披露漏洞以进行修补。

该委员会还可以决定只向选定实体传播有关漏洞的信息,限制政府利用漏洞的方式,或使用“间接手段”让供应商了解漏洞。该文件没有详细说明后者的含义。

并非所有漏洞都会经过VEP审查。美国政府机构根据保密协议从卖方购买的漏洞不受VEP审查。如果销售不是独家的,并且卖方希望将零日漏洞出售给其他客户,则需要签署保密协议。根据谅解备忘录从外国政府机构获得的零日漏洞也不受VEP审查。免于审查的零日漏洞仍需向委员会主席报告,并且每个机构免于审查的漏洞数量必须向所有成员披露。

2016年,该章程作为对一起诉讼的回应而公开,当时公民自由组织表示担心,只有美国政府机构才被允许参与决策,似乎没有任何人代表公众利益。此外,似乎也没有成员机构外的独立监督机构来监督这一过程。该委员会本应就所有接受审查的零日漏洞制作一份年度报告,但没有将其提供给美国国会或公众的要求。

2017年,美国政府发布了一份修订后的章程,任命美国国家安全委员会监督这一过程。此前的章程强调美国政府的利益,而修订后的章程则规定,只要没有“明显的、压倒一切的利益将漏洞用于合法情报、执法或国家安全目的”,该程序就应该优先考虑公众利益和关键信息及基础设施系统的安全。在“绝大多数情况下”,它表示披露“符合国家利益”。向情报界提供报告以供监督的要求是后来才提出的,也是VEP中唯一被编纂的部分。这意味着,只要这一程序只是政策而不是法律,现任政府就可以改变它,但如果他们这样做,必须通知情报界。

有关这一程序的一个重要信息仍不为人所知,而令凯蒂·穆苏里斯感到困扰的是,审查委员会如何评估是否应该披露零日漏洞。凯蒂·穆苏里斯表示,没有可靠的公式可以做到这一点,甚至微软也很难准确评估许多漏洞带来的风险。微软公司可能知道有多少直接客户在使用一段易受攻击的代码,但很难估计有多少经销商和其他人将易受攻击的代码嵌入关键基础设施组件、医疗设备、银行机器和其他系统中。凯蒂·穆苏里斯表示,“如果连供应商自己都难以衡量相对风险,那么联邦政府又该如何评估这种风险呢?”

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。