前言

在快速迭代的科技行业,安全团队如何既保障系统稳固,又不拖慢业务步伐?OpenAI 产品与平台安全负责人 Karthik Rangarajan 在近期演讲中,结合十年实战经验,提出了一套基于系统设计思维的安全工程方法论。以下为核心要点提炼:

image

image

一、从守门员到铺路者:重构安全团队角色

痛点反思

传统需求工程的失效:早期企业业务需求频繁变化,依赖静态安全规则易积累技术债务。

门禁思维的限制:强制合规易引发摩擦(容易和业务撕逼),阻碍敏捷开发。

破局关键

安全需求前置:将安全要求直接嵌入产品需求文档(PRD),与开发流程深度耦合。

铺平安全路径(Paved Paths):提供标准化工具(如身份认证框架(认证、授权、访问控制)、密钥管理方案),而非强制规则,降低开发者采纳成本。

image

image

二、规模化阶段的双重挑战与应对策略

超高速增长期的压力

系统扩展需求与安全审查强度同步激增,但资源有限。

典型矛盾:既要快速上线,又要万无一失。

实战策略

借力合作:与财务、产品团队谈判资源,优先解决高风险问题(如认证漏洞、密钥泄露)。

警惕英雄主义陷阱:避免团队长期超负荷运转,需建立可持续的协作机制。

系统设计思维:将组织架构视为可迭代的系统,通过精简团队(Lean Team)降低沟通成本,快速响应变化。

image

image image

image

三、高效安全团队的构建框架

基础能力建设

初期招募通才型工程师(覆盖AppSec、平台安全、检测响应)。

避免过早引入空想架构师(Architect Astronauts),优先选择实战型工程师。

识别核心资产:明确高价值资产(Crown Jewels)与生存性风险(如数据泄露、供应链攻击)。

人才组合策略:

关键岗位与协作模式

安全合作伙伴(Security Partner):嵌入产品团队,直接参与开发,收集一线需求。

安全软件工程师(Security SWE):兼具系统开发与安全经验,推动工具落地。

规则明确性:设定清晰的嵌入周期(如3个月)与目标,平衡深度支持与团队复盘。

image

image

四、LLM:甲方安全建设的新杠杆

自动化提效场景

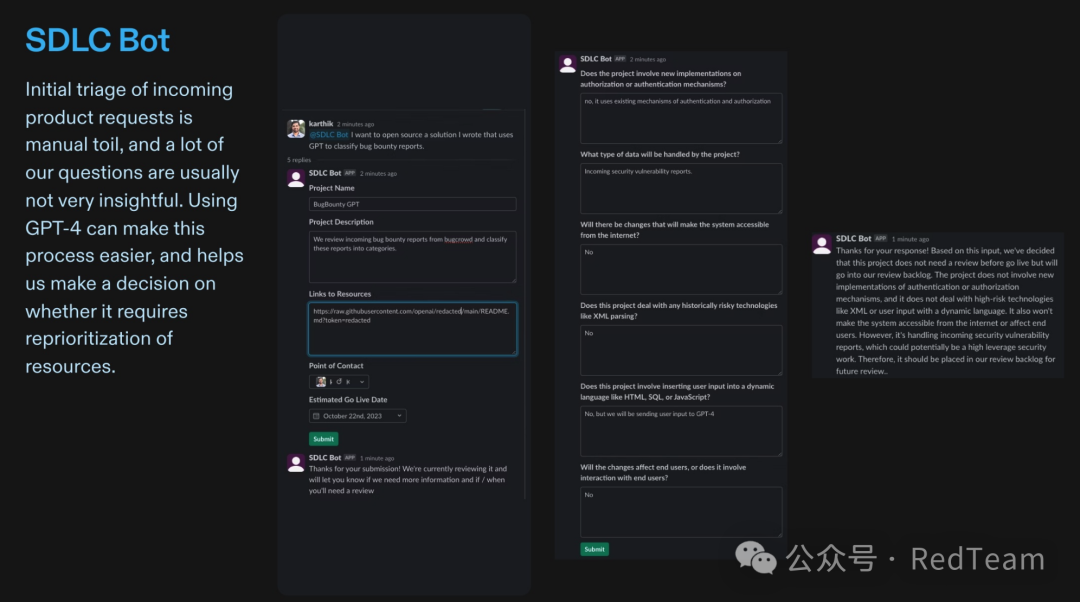

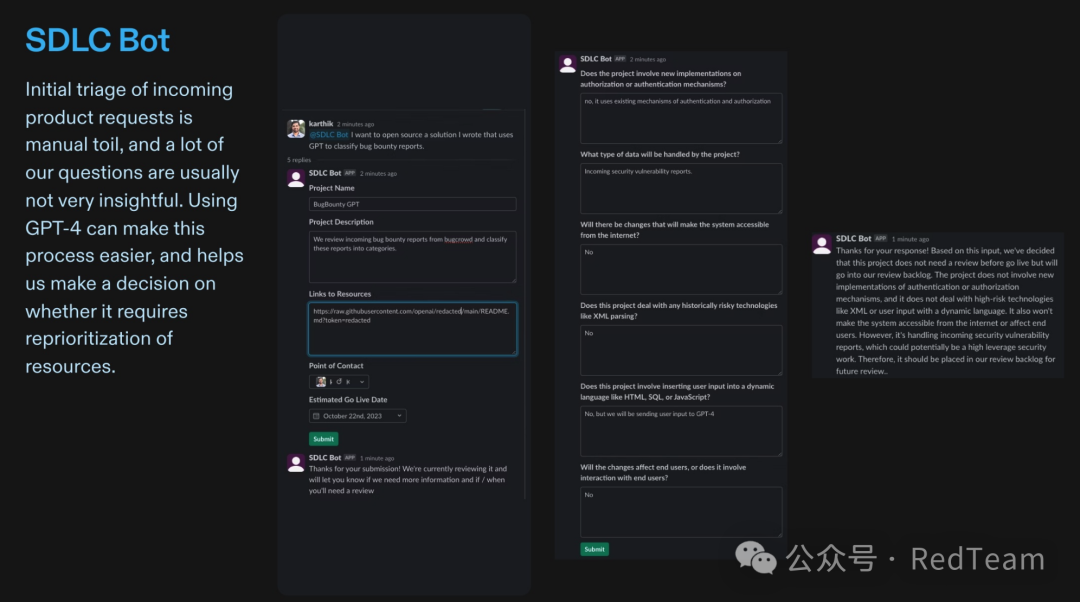

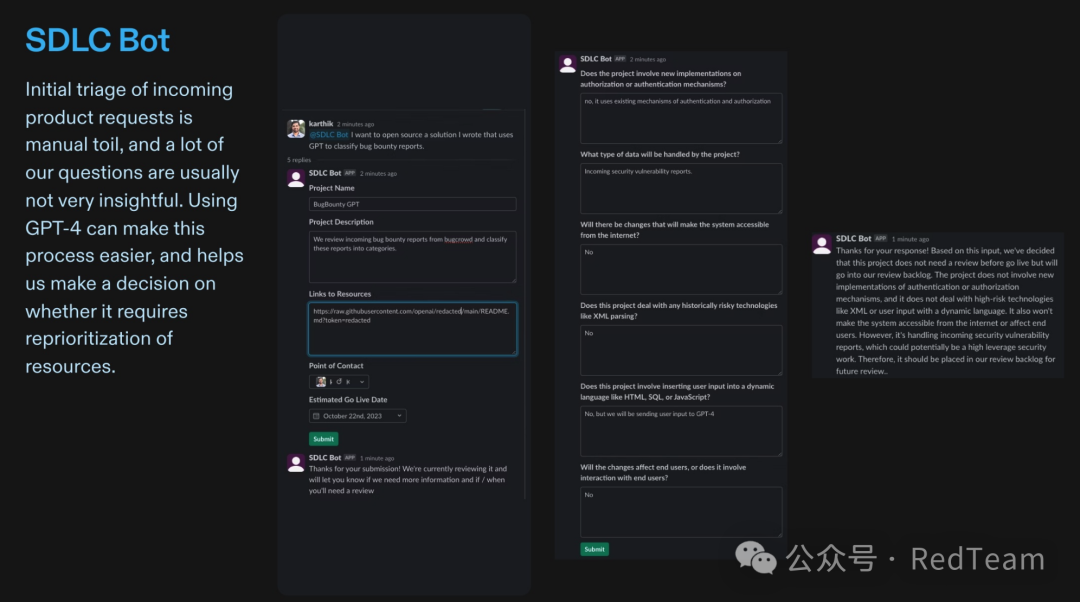

Bug Bounty Bot:用GPT-4自动分类漏洞报告,75%提交可在23小时内处理,人工仅需聚焦有效漏洞。

image

image

权限管理助手:支持自然语言查询(如我需要访问xx平台),自动推荐权限组,减少安全频道负载。

image

image

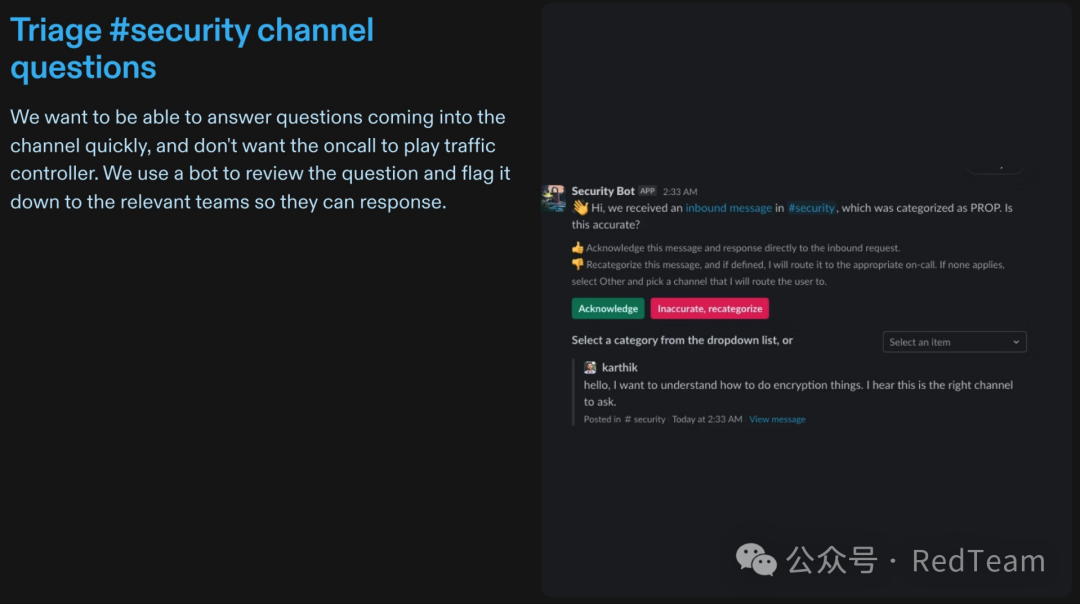

安全频道智能分诊:通过Bot自动路由问题至对应团队,响应效率提升40%。

SDLC Bot

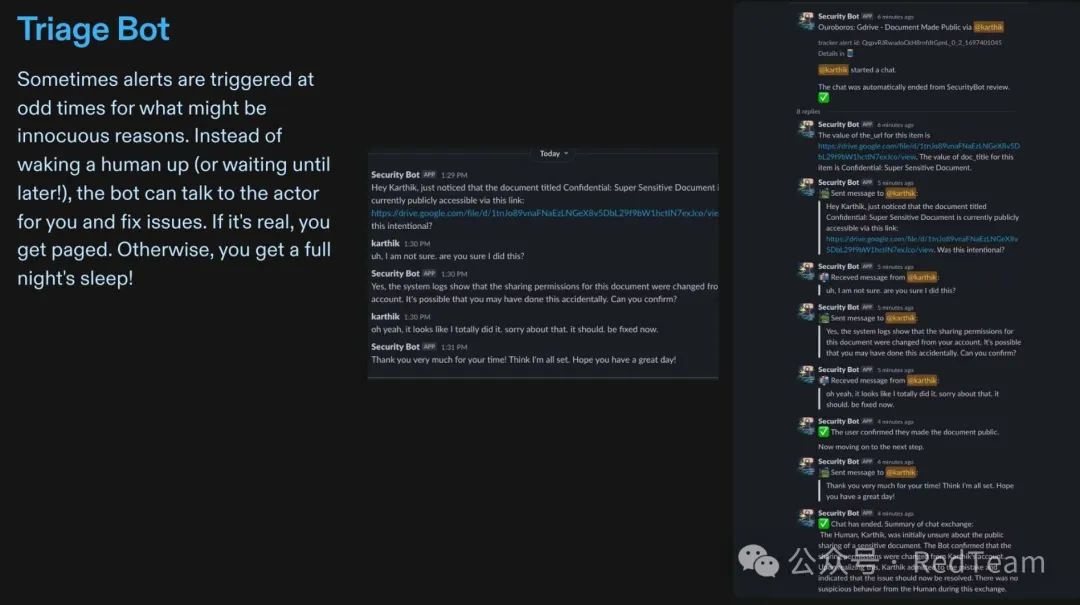

Triage Bot

风险控制原则

约束输出:避免LLM直接执行高危操作,保留人工审核(Human-in-the-Loop)。

系统设计先行:将LLM集成视为工程问题,明确输入输出边界。

五、核心洞见:安全是业务的加速器

价值定位:高效安全团队通过标准化工具与文化设计,助力企业“安全地快”。

长期主义:持续验证安全假设(红队演练、Bug Bounty),避免陷入虚假安全感。

终极目标:让安全成为默认选项,而非额外负担。

结语

安全团队的终极价值,并非筑起高墙,而是铺平道路。当我们用系统设计思维构建安全工程时,每一次对风险的化解,都在为业务创造新的可能性。”

(本文基于 Karthik Rangarajan 演讲内容整理)

声明:本文来自RedTeam,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。