前情回顾·美国政府采购网络安全要求

安全内参5月9日消息,美国国防部正在全面改革其“过时”的软件采购系统,并坚称将安全性置于决策流程的核心。

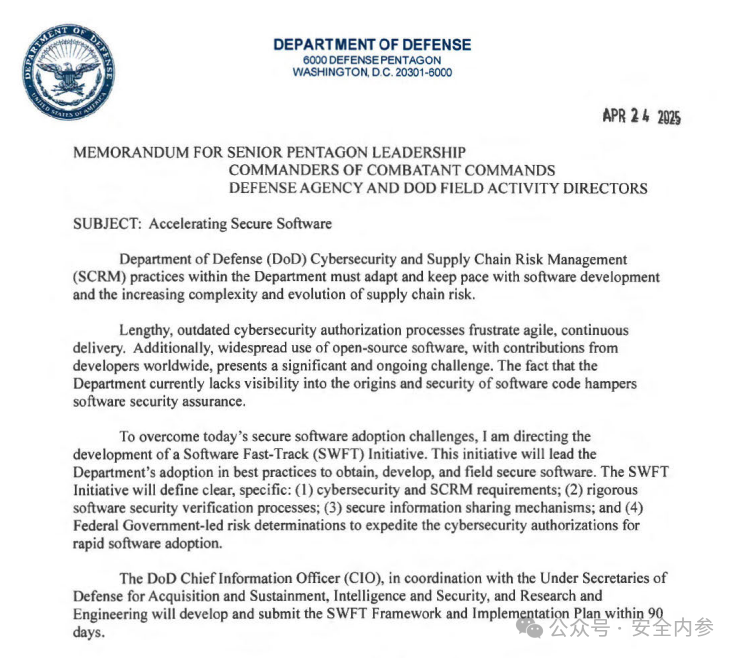

美国国防部首席信息官凯蒂·阿灵顿于周一(5日)发布备忘录,宣布成立“软件快速通道”(SWFT)计划,承诺彻底变革软件的采购、测试和授权方式。

阿灵顿在备忘录中写道:“国防部在网络安全和供应链风险管理(SCRM)方面的现行做法,必须适应并跟上软件开发的节奏,以及应对日益复杂和演变中的供应链风险。”

“目前冗长且落后的网络安全授权流程,阻碍了敏捷开发与持续交付的推进。同时,广泛使用的开源软件由全球开发者共同参与,也带来了长期而严峻的挑战。”

“国防部当前难以追踪软件代码的来源及其安全性,这严重制约了我们对软件安全的保障能力。”

在公开声明中,阿灵顿进一步指出,目前的软件采购流程“既陈旧又缓慢,几乎无法实现供应链的可视化”。

美国防部将更新软件采购的网络安全和供应链风险管理要求

SWFT计划将对网络安全和供应链风险管理的要求进行明确定义,不过这些要求尚未最终确定。

目前,国防部已发布多项信息请求(RFI),征求业界对SWFT计划各个方面的意见,截止时间为5月下旬,议题包括如何最有效地利用AI授权安全软件,以及如何设定有效的供应链风险管理标准等。

供应链风险管理还将明确国防部如何验证任何软件产品的安全性、如何建立安全的信息共享机制,并加快软件采纳与授权的整体流程。

阿灵顿的办公室计划在90天内制定出SWFT计划的框架与实施方案。

国防部在声明中指出:“提升我们快速向作战人员提供高质量、安全软件的能力,将大幅增强联合部队的作战效能与弹性。”

声明还强调:“我们首要任务当然是为作战人员提供最先进的武器系统,但无须重复且浪费的流程来实现这一目标。”

“这正是我们兑现总统重建军队、重塑战士精神承诺的具体体现之一。”

美国防部体系屡次出现泄密事件,软件漏洞是主要攻击途径

近年来,美国国防部的安全体系频频遭受挑战,从采购系统被恶意软件攻击,到防务合作伙伴近两年泄露敏感信息。

在上述敏感合作方的泄密事件和地方政府及联邦政府的其他案例中,软件漏洞往往被认定为黑客入侵的最初通道。SWFT计划的核心目标之一,正是减少此类事件的发生频率。

与此同时,美国网络安全与基础设施安全局(CISA)也在推动政府软件系统的安全性提升,但该机构长期受到特朗普政府的批评与攻击。

CISA此前推动了多个项目,包括倡导“设计安全”的软件开发理念、提升公众对广泛使用程序中内存安全问题的关注,以及启动“已知被利用漏洞”(KEV)计划,要求所有联邦机构在数周内修补最危险的安全漏洞。

不过,尽管国防部坚持软件采购必须具备安全性与供应链可视性,但如果自身仍以不安全方式处理五角大楼的敏感事务,这一切努力也将功亏一篑。

据悉,一款基于Signal开源项目二次开发的消息与归档软件TeleMessage近日正在“调查一起潜在的安全事件”,据称身份不明的不法分子可能获取了美国政府的通信内容,该软件曾被前国家安全顾问迈克尔·沃尔兹使用。

早前有报道称,沃尔兹主持的一个关于也门军事行动的Signal群组,曾被《大西洋月刊》的主编误入,后者将群聊内容如实泄露。

报道称,美国国防部长彼得·海格塞斯目前频繁使用这款加密聊天应用处理五角大楼事务,据说他至少在12个群组中参与讨论部门事务。

前美国高级情报官员马克·波利梅罗普洛斯在接受《华尔街日报》采访时表示:“使用个人手机和商业应用带来了不必要的安全风险。政府之所以不将Signal视为机密通信工具,是有充分理由的。显然,美国政府系统难以跟上现实业务的节奏。”

参考资料:https://www.theregister.com/2025/05/06/us_dod_software_procurement/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。