当我们过于追逐未公开漏洞与0day漏洞时,却往往忽视了更危险的威胁——那些已被公开却未被认知的漏洞。实际上存在的是,已公开你所知道的,已公开你所不知道的。这种认知上的选择性的安全盲区,本质上成为数字时代的"装聋作哑"。

01 已公开编号漏洞的重叠度和差异

当前,各国网络安全政策和战略,都强调了漏洞信息的收集、共享和利用。例如,美国的《国家网络安全战略》和中国的《网络安全法》、《网络安全漏洞管理规范》等,都要求加强漏洞信息的管理和服务,促使各国的国家级、行业级漏洞平台不断完善自身的漏洞数据收录和管理体系。

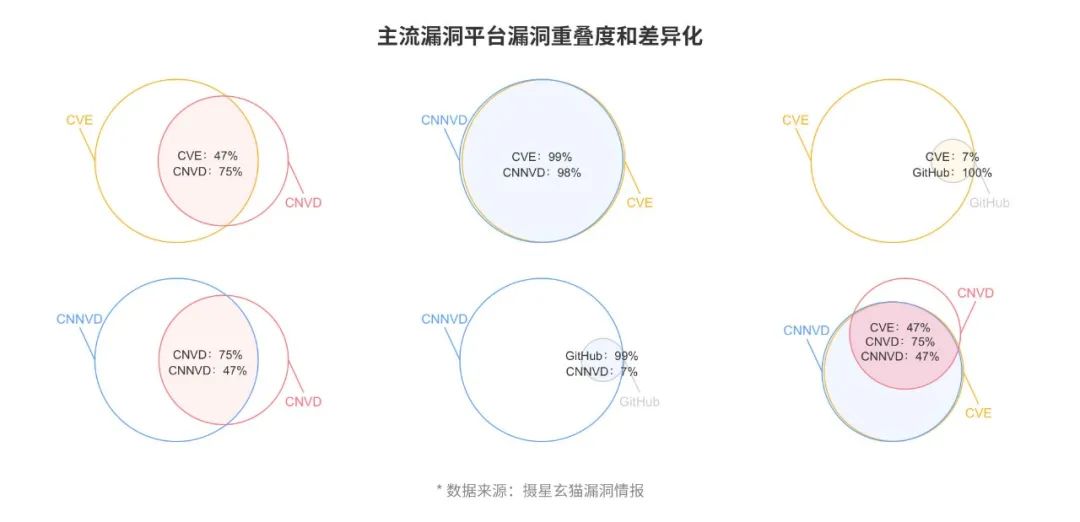

用户有80%的公开漏洞信息来自这些主流的漏洞平台。然而,由于收录标准、服务对象的差异,这些漏洞平台的漏洞数据既有不同程度的重叠度,又存在不同程度的差异性。随着网络安全形势的不断变化,这种差异化正越来越大。

根据CVE、CNVD、CNNVD、GitHub等漏洞平台公开的漏洞数据,我们发现,主流漏洞的重叠度竟然不到50%。而这种差异性正在给依赖单一漏洞平台的用户造成认知“盲区”。

02 已公开无编号漏洞分散且广泛存在

安全团队或无暇顾及、或选择性认知,从而过度依赖编号漏洞进行风险评估。这种情况导致攻击面持续扩大。据Verizon《数据泄露报告》显示,58%的漏洞利用针对已公开但未修复的漏洞,其中34%涉及无标准编号的漏洞。

已公开无编号漏洞广泛存在于商业或厂商专有漏洞库、漏洞利用披露组织、学术研究机构、白帽社区、开源软件供应链、攻防演练、工控等行业专用及厂商安全公告中。

01 商业或厂商专有漏洞库

-厂商专有漏洞库:如微软、谷歌的漏洞库中,约15-30%漏洞未被CVE收录(如内部修复的0day或低危漏洞)。微软每月修复的漏洞中约10%未分配CVE编号(仅内部编号MSRC-XXX);

-商业漏洞库(如Tenable、Qualys):因数据来源和检测工具差异导致约40-60%数据重叠;

-云安全厂商(如Wiz)收录的云配置错误漏洞,80%未被CVE覆盖(如AWS S3存储桶公开访问等)。

02 漏洞利用披露组织

-如Exploit-DB、Packet Storm、Metasploit等,与CVE约60-80%重叠。

03 学术研究机构

-如高校安全实验室发现的漏洞,优先发表于论文而非公开平台,约50%未被商业数据库覆盖。

04 白帽社区

-典型的,如Bugcrowd等白帽、众测平台提交的漏洞,因厂商直接修复、保密协议或合规要求,约30%未同步至主流漏洞平台。

05 开源软件供应链

-开源供应链漏洞(如npm、PyPI包)在GitHub Advisory Database中收录率比CVE高35%;

06 攻防演练

-攻防演练中发现的0day漏洞,因内控或合规要求,约70%未进入漏洞平台数据库。

07 工控等行业专用及厂商安全公告

-典型的,如工控系统漏洞(如西门子ICS Advisory)中,因影响范围受限,约50%未分配CVE编号;

-国内操作系统的安全公告中,如龙蜥、统信、麒麟等,约20%的漏洞未提供漏洞编号。

03 用户应对建议

用户网络的复杂性和资产类型的丰富性,决定了在风险管理时,需要一个能够覆盖资产类型的漏洞库,避免风险识别“盲区”。

由于收录标准、来源、时效和服务领域聚焦而导致的漏洞数据重叠和差异,在全球范围内可达40-80%(因组织类型而异),因此需要建立一个多源互补的漏洞数据库,而非依赖单一数据库。

01 制定策略

基于成本、管理效率考虑,不应且无必要建立大而全的全球漏洞数据库,应根据国家、行业管理要求,结合软硬件供应链资产情况,建立与自身资产关联的定向漏洞数据库。

02 数据源与数据治理

-优先跟踪CVE、CNVD、CNNVD、GitHub、OSV等主流漏洞平台数据库(覆盖80%以上已公开编号漏洞);

-跟踪软硬件清单相关的厂家安全公告、安全社区、漏洞利用披露网站等;

-参与白帽社区并订阅相关威胁情报;

-运用NLP技术消解多源漏洞平台重叠漏洞的描述差异,并进行合并;

-开发漏洞知识图谱,建立漏洞与威胁的关联模型;

03 重视厂商漏洞数据库,优化时效性

-主流漏洞收录平台一般会协调漏洞与补丁间的关系,通常在厂商推出补丁后才公开漏洞。例如,微软MSRC漏洞数据在每月第二个周二立即更新,早于CVE公开时间,部分Linux内核漏洞延迟数周才分配CVE编号。

-由于漏洞平台的审核和发布流程,厂商漏洞数据库或安全公告往往比漏洞平台平均早1-5天。漏洞扫描工具则更晚于漏洞平台公布的时间;

-对高危漏洞(如0day)应依赖厂商直接推送(如微软安全更新)、漏洞情报,而非等待CVE等漏洞平台同步。

声明:本文来自摄星,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。