漏洞态势

一、采集漏洞情况

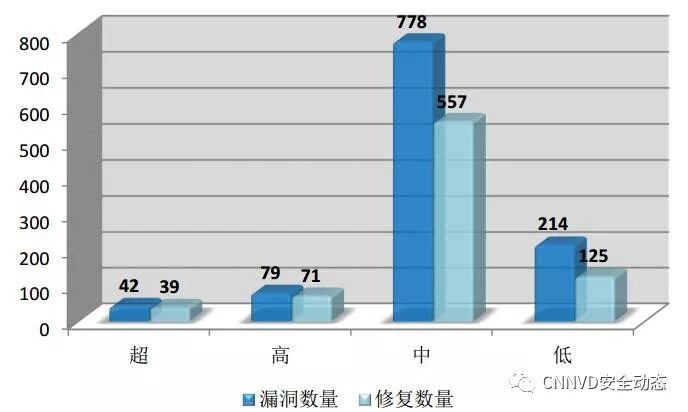

根据国家信息安全漏洞库(CNNVD)统计,2018年1月份新增安全漏洞共1113个,从厂商分布来看,Oracle公司产品的漏洞数量最多,共发布174个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到15.63%。本月新增漏洞中,超危漏洞42个、高危漏洞79个、中危漏洞778个、低危漏洞214个,相应修复率分别为92.86%、89.87%、71.59%以及58.41%。合计792个漏洞已有修复补丁发布,本月整体修复率71.16%。

截至2018年1月31日,CNNVD采集漏洞总量已达104716个。

1.1 漏洞增长概况

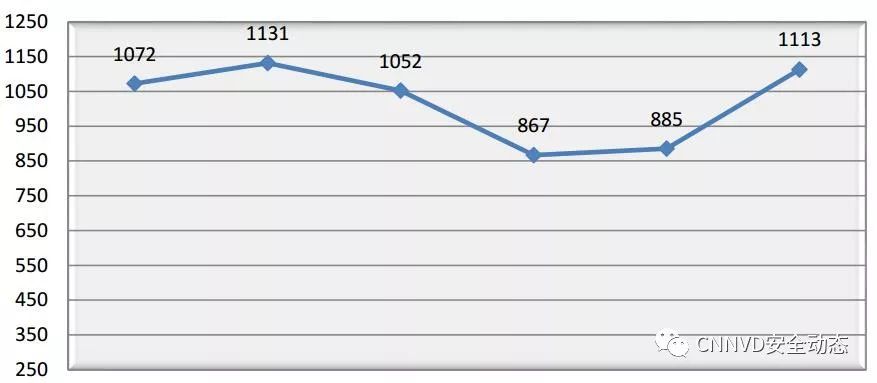

2018年1月新增安全漏洞1113个,与上月(885个)相比增加了25.76%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1092个。

图1 2017年8月至2018年1月漏洞新增数量统计图

图1 2017年8月至2018年1月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1 漏洞厂商分布

1月厂商漏洞数量分布情况如表1所示,Oracle公司达到174个,占本月漏洞总量的15.63%。本月WordPress、Microsoft、K7 Computing等公司的漏洞数量均有所上升。与之相反,PHP Scripts Mall、华为、Adobe等厂商的漏洞数量出现较不同程度的下降。

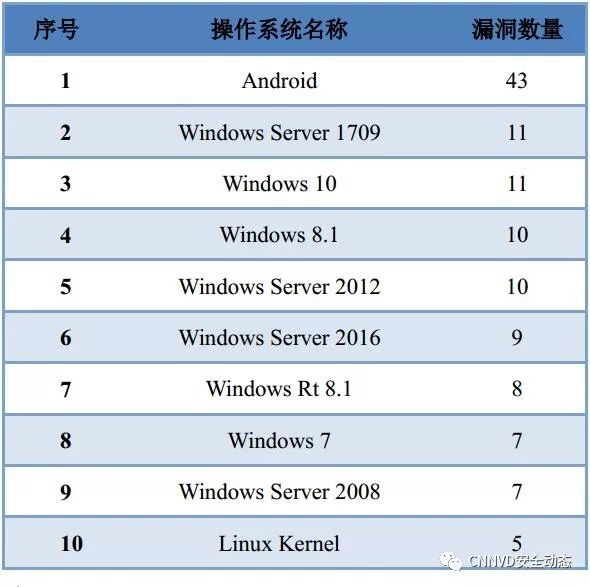

1.2.2 漏洞产品分布

1月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共14条。本月Android漏洞数量最多,达到43个,占主流操作系统漏洞总量的42.57%,排名第一。

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布

1月份发布的漏洞类型分布如表3所示,其中跨站脚本类漏洞所占比例最大,约为15.63%。

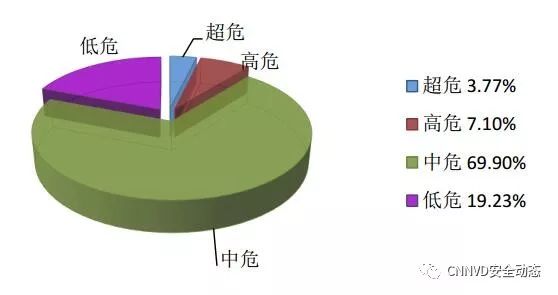

1.2.4 漏洞危害等级分布

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。1月漏洞危害等级分布如图3所示,其中超危漏洞42条,占本月漏洞总数的3.77%。

1.3漏洞修复情况

1.3.1 整体修复情况

1月漏洞修复情况按危害等级进行统计见图4。其中超危漏洞修复率最高,达到92.86%,低危漏洞修复率最低,比例为58.41%,本月中危、低危漏洞修复率有所上升,超危、高危漏洞修复率有所下降,导致本月整体修复率上升,由上月的66.56%上升至本月的71.16%,上升了4.6%。

1.3.2 厂商修复情况

1月漏洞修复情况按漏洞数量前十厂商进行统计,多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Oracle、Google、Microsoft、IBM、Mozilla、Apple、CloudBees、ImageMagick Studio、研华、普联等公司共563条漏洞已全部修复,占本月漏洞的50.58%。详细情况见表4。

1.4 重要漏洞实例

1.4.1 超危漏洞实例

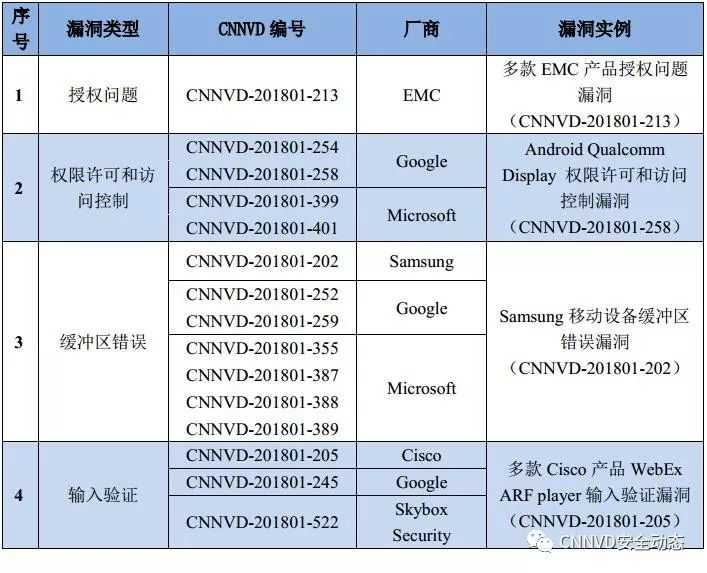

本月超危漏洞共42个,其中重要漏洞实例如表5所示。

1. 多款EMC产品授权问题漏洞(CNNVD-201801-213)

EMC Avamar Server、EMC NetWorker Virtual Edition(NVE)和EMC Integrated Data Protection Appliance都是美国易安信(EMC)公司的产品。EMC Avamar Server是一套用于服务器的完全虚拟化的备份和恢复软件。NetWorker Virtual Edition(NVE)是一套统一备份和恢复软件的虚拟版。Integrated Data Protection Appliance是一套基于磁盘的备份和恢复解决方案。

多款EMC产品中存在身份验证绕过漏洞。远程攻击者可利用该漏洞绕过应用程序的身份验证并获取受影响系统的root权限。以下产品和版本受到影响:

- EMC Avamar Server 7.1.x版本,7.2.x版本,7.3.x版本,7.4.x版本,7.5.0版本

- EMC NetWorker Virtual Edition (NVE) 9.0.x版本,9.1.x版本,9.2.x版本

- EMC Integrated Data Protection Appliance 2.0版本

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.emc.com/

2. Android Qualcomm Display 权限许可和访问控制漏洞(CNNVD-201801-258)

Android是美国谷歌(Google)公司和开放手持设备联盟(简称OHA)共同开发的一套以Linux为基础的开源操作系统。Qualcomm Display是其中的一个美国高通(Qualcomm)公司开发的显示组件。

Android中的Qualcomm Display存在提权漏洞。远程攻击者可借助特制的文件利用该漏洞执行任意代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2018-01-01

3. Samsung移动设备缓冲区错误漏洞(CNNVD-201801-202)

Samsung mobile devices是韩国三星(Samsung)公司生产的智能移动设备。Android L、M和N是美国谷歌(Google)公司和开放手持设备联盟(简称OHA)共同开发的一套以Linux为基础的不同版本的开源操作系统。Exynos chipsets是韩国三星(Samsung)公司基于ARM架构设计研发的处理器。

使用Andriod N(7.x)和Exynos芯片的Samsung移动设备中存在缓冲区溢出漏洞。攻击者可利用该漏洞执行任意代码,并获取PIN、密码或模式信息。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://security.samsungmobile.com/securityUpdate.smsb

4. 多款Cisco产品WebEx ARF player 安全漏洞(CNNVD-201801-205)

Cisco WebEx Business Suite meeting sites、Cisco WebEx Meetings sites和Cisco WebEx Meetings Server都是美国思科(Cisco)公司的多功能视频会议解决方案。WebEx ARF player是其中的一个主要用于播放ARF格式的WebEx录制文件的媒体播放器。

多款Cisco产品中的WebEx ARF player存在远程代码执行漏洞。远程攻击者可通过向用户发送链接或带有恶意ARF文件的邮件附件,并诱使用户打开链接或启动该文件利用该漏洞在用户系统上执行任意代码。以下产品受到影响:

- Cisco WebEx Business Suite meeting sites

- Cisco WebEx Meetings sites

- Cisco WebEx Meetings Server

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180103-warfp

1.4.2 高危漏洞实例

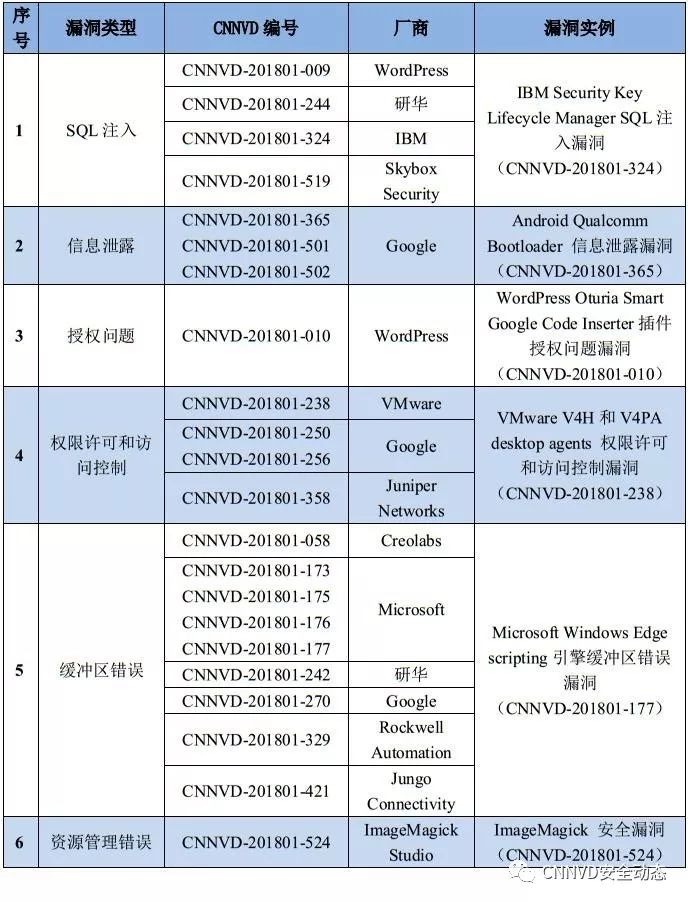

本月高危漏洞共79个,其中重点漏洞实例如表6所示。

1. IBM Security Key Lifecycle Manager SQL注入漏洞(CNNVD-201801-324)

IBM Security Key Lifecycle Manager(前称Tivoli Key Lifecycle Manager)是美国IBM公司的一套密钥生命周期管理软件。该软件为存储设备提供密钥存储、密钥维护和密钥生命周期管理等功能。

IBM Security Key Lifecycle Manager 2.5版本至2.5.0.8版本、2.6版本至2.6.0.3版本和2.7版本至2.7.0.2版本中存在SQL注入漏洞。远程攻击者可通过发送特制的SQL语句利用该漏洞查看、添加、修改或删除后端数据库中的信息。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://www-01.ibm.com/support/docview.wss?uid=swg22012009

2. WordPress Oturia Smart Google Code Inserter插件授权问题漏洞(CNNVD-201801-010)

WordPress是WordPress软件基金会的一套使用PHP语言开发的博客平台,该平台支持在PHP和MySQL的服务器上架设个人博客网站。Oturia Smart Google Code Inserter plugin是使用在其中的一个元标记验证添加插件。

WordPress Oturia Smart Google Code Inserter插件3.5之前的版本中存在身份验证绕过漏洞。该漏洞源于smartgooglecode.php文件的‘saveGoogleCode()’函数没有检测当前请求是否来自已授权的用户。攻击者可借助‘sgcgoogleanalytic’参数利用该漏洞更新注入的代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://wordpress.org/plugins/smart-google-code-inserter/#developers

3. VMware V4H和V4PA desktop agents 权限许可和访问控制漏洞(CNNVD-201801-238)

VMware V4H和V4PA desktop agents都是美国威睿(VMware)公司的产品。VMware V4H是一套用于Horizon(云平台)的IT运维管理软件。V4PA desktop agents是一款IT运维管理桌面应用程序。

VMware V4H和V4PA desktop agents 6.5.1之前的6.x版本中存在提权漏洞。攻击者可利用该漏洞将用户权限提升至SYSTEM。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.vmware.com/us/security/advisories/VMSA-2018-0003.html

4. Microsoft Windows Edge scripting引擎缓冲区错误漏洞(CNNVD-201801-177)

Microsoft Windows 10和Windows Server 2016都是美国微软(Microsoft)公司的产品。前者是一套供个人电脑使用的操作系统,后者是一套服务器操作系统。Edge是其中的一个系统附带的默认浏览器。scripting engine是其中的一个JavaScript引擎。

Microsoft Windows中的Edge的scripting引擎存在远程代码执行漏洞。远程攻击者可利用该漏洞在当前用户的上下文中执行任意代码,造成内存损坏。以下版本受到影响:

- Microsoft Windows 10

- Microsoft Windows 10版本1511

- Microsoft Windows 10版本1607

- Microsoft Windows 10版本1703

- Microsoft Windows 10版本1709

- Microsoft Windows Server 2016

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-0776

5.ImageMagick资源管理错误漏洞(CNNVD-201801-524)

ImageMagick是美国ImageMagick Studio公司的一套开源的图象处理软件。该软件可读取、转换、写入多种格式的图片。

ImageMagick 7.0.7-1 Q16版本中的coders/tiff.c文件的‘ReadTIFFImage’函数存在内存耗尽漏洞。远程攻击者可借助特制的文件利用该漏洞造成拒绝服务。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/ImageMagick/ImageMagick/issues/736

二、接报漏洞情况

本月接报漏洞共计1083信息技术产品漏洞(通用型漏洞)73网络信息系统漏洞(事件型漏洞)1015个。

三、重大漏洞预警

3.1 关于Intel CPU内核漏洞漏洞情况的通报

本月CNNVD收到多个关于CPU数据缓存机制漏洞(Meltdown:CNNVD-201801-150、CVE-2017-5753和CNNVD-201801-152、CVE-2017-5715;Spectre:CNNVD-201801-151、CVE-2017-5754)情况的报送。成功利用以上漏洞的攻击者可使用低权限的应用程序访问系统内存,从而造成数据泄露。Intel、AMD、ARM的处理器及其关联的上层操作系统和云平台均受此漏洞影响,经证实的操作系统包括Windows、Linux和MacOS,经证实的云平台包括基于Xen PV、OpenVZ等构架的云端基础设施。目前,微软、苹果、红帽、亚马逊、腾讯云、VMware等厂商针对相关漏洞提供了修复补丁或缓解措施。情况如下:

漏洞简介

漏洞源于处理器数据缓存边界机制中存在缺陷,攻击者可以通过滥用“错误推测执行”来有效的泄露内存信息。Meltdown漏洞可用于打破应用程序和操作系统之间的内存数据隔离。 Spectre 漏洞可用于打破不同程序之间的内存数据隔离。攻击者利用漏洞可访问计算机内存,窃取数据,还可以攻击云计算平台,获取到其他用户未加密明文密码和一些敏感信息。

漏洞危害

成功利用以上漏洞的攻击者可访问内存,读取其他程序的内存数据,包括密码、用户的私人照片、邮件、即时通讯信息等敏感数据。由于漏洞的特殊性,因此涉及多个领域中的软件和硬件厂商产品,包括Intel处理器、ARM处理器、AMD处理器;使用Intel处理器的Windows、Linux、MacOS等操作系统、云计算环境;Firefox浏览器、 Chrome浏览器、 Edge浏览器;VMware、亚马逊、Red Hat、Xen等厂商产品均受到漏洞影响。

修复措施

由于漏洞的特殊性,涉及了硬件和软件等多个厂商产品,建议受影响的用户及时确认产品版本和相关厂商发布的修复或缓解措施。鉴于漏洞存在于较为底层的组件,完全修复漏洞涉及的操作系统、应用软件较多,可能带来兼容性和其它不可预知的问题,请受影响用户综合评估,谨慎选择修复方案。

相关修补措施如下:

Inter

安全公告链接:

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

微软

修补措施链接:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056892

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056891

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056890

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056888

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056893

https://www.catalog.update.microsoft.com/Search.aspx?q=windows+security+update+2018

https://www.catalog.update.microsoft.com/Search.aspx?q=4056568

亚马逊

修补措施链接:

https://alas.aws.amazon.com/ALAS-2018-939.html

安全公告链接:

https://amazonaws-china.com/cn/security/security-bulletins/AWS-2018-013/?nc1=h_ls

ARM

修补措施链接:

https://developer.arm.com/support/security-update

谷歌

修补措施链接:

https://source.android.com/security/bulletin/2018-01-01

https://support.google.com/faqs/answer/7622138

Red Hat

修补措施链接:

https://access.redhat.com/security/vulnerabilities/speculativeexecution

Xen

安全公告链接:

http://xenbits.xen.org/xsa/advisory-254.html

Mozilla

修补措施链接:

https://www.mozilla.org/en-US/security/advisories/mfsa2018-01/

安全公告链接:

https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

VMware

修补措施链接:

https://www.vmware.com/us/security/advisories/VMSA-2018-0002.html

AMD

安全公告链接:

https://www.amd.com/en/corporate/speculative-execution

SuSE Linux

修补措施链接:

https://www.suse.com/support/kb/doc/?id=7022512

3.2 关于iOS平台WebView组件(UIWebView/ WKWebView)跨域访问漏洞情况的通报

本月CNNVD收到关于iOS 平台WebView组件(UIWebView/ WKWebView)跨域访问漏洞(CNNVD-201801-515)情况的报送。成功利用该漏洞的攻击者可以远程获取手机应用沙盒内所有本地文件系统内容,包括浏览器的Cookies、用户的配置文件、文档等敏感信息。iOS平台使用了WebView组件的应用可能均受影响。目前,厂商暂未发布解决方案,但可通过临时解决措施缓解漏洞造成的危害。情况如下:

漏洞简介

WebView是iOS用于显示网页的控件,是一个基于Webkit引擎、展现web页面的控件。WebView控件功能除了具有一般View的属性和设置外,还可对URL请求、页面加载、渲染、页面交互进行处理。

iOS平台的Webview组件(UIWebView/WKWebView)存在控件跨域访问漏洞(CNNVD-201801-515),漏洞源于UIWebView 默认允许“file://” 域发起跨域请求,而WKWebView可通过手动设置允许“file://”域发起跨域请求。攻击者可利用App文件下载机制将恶意文件写入沙盒内并诱导用户打开,当用户打开恶意文件时,其中的恶意代码可通过AJAX向“file://”域发起请求,从而远程获取App沙盒内所有的本地敏感数据。

漏洞危害

成功利用该漏洞的攻击者,可以远程获取手机应用沙盒内所有本地文件系统内容,包括浏览器的Cookies、用户的配置文件、文档等敏感信息。iOS平台使用了WebView组件的应用均可能受到影响。目前,厂商暂未发布解决方案,但可通过临时解决措施缓解漏洞造成的危害。

安全建议

目前,厂商暂未发布解决方案,但可通过临时解决方案缓解漏洞造成的危害,具体措施如下:

使用 KeyChain 保存登录状态 token、设备uuid、加密秘钥等敏感信息;

在代码中避免开启文件域的全局访问;

不要在WebView中加载来自外部传入的“file://”域页面,如App业务逻辑中的附件下载查看等功能,以及潜在外部 url scheme 调用;

进一步对沙箱容器内不适合保存在KeyChain但相对敏感的数据(例如聊天记录、交易记录、联系人的SQLite数据库)进行加密。

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。