近日,美国国家标准与技术研究所发布了一份《硬件安全构造的指标和方法》白皮书,评估硬件威胁。 这份长达16 页的文件,探讨了常见的硬件漏洞以及恶意行为者用来利用这些漏洞的攻击模式,并建议采用系统的方法分析风险。

硬件通常被认为比软件安全性更高,因为物理组件更难操控。硬件设计人员还能更好地控制实现细节,从而减轻某些关键攻击。

然而,在设计和制造阶段也可能会引入一些漏洞,导致硬件泄漏敏感信息并影响操作的准确性。例如,Spectre、Meltdown、Inception、Downfall和 Foreshadow都是众所周知的漏洞,显示了硬件漏洞如何在受控实验室环境和现实场景中被利用。要为未来开发更安全的硬件,就必须不断研究不同的硬件漏洞和利用这些漏洞的技术。

为了开发利用和缓解策略,硬件常见弱点枚举特别兴趣小组(HW CWE SIG)分析了 108种源于硬件设计问题的不同硬件漏洞。CWE对硬件和软件漏洞进行了单独分类和维护,因为它们及其利用和缓解技术存在本质区别。此外,美国国土安全部建立的通用攻击模式枚举和分类(CAPEC)对硬件、软件、通信、供应链、社会工程学和物理安全方面可能存在的攻击模式进行了分类。CAPEC还分析了发起此类攻击的可能性、潜在的严重性和执行流程,以及对手可能需要的技能。

这项工作利用综合方法和两个关键指标:威胁和敏感性来分析不同的硬件漏洞(第3 节)以及可以利用这些漏洞的特定攻击模式(第4 节)。第 5节讨论了发起各种攻击模式所需的资源。第6 节包含本分析的总体框架。

1.动机

Mell和 Bojanova系统地分析了 CWE发现的潜在硬件漏洞,并提出了各种安全故障情况。他们的工作探索了这些漏洞的根源,并强调了硬件安全威胁的潜在后果和影响,如由于安全功能不足而导致未经授权访问受限信息、加密输出解密、规避安全保护和硬件过早失效。这些威胁在现实世界中的出现引起了人们对安全问题的极大关注,并强调了进一步研究量化风险和建立标准化衡量标准的必要性,以便在集成电路设计中加以考虑。

本文件以上述分析为基础,介绍了一种分析利用漏洞的各种攻击策略的综合方法。该方法通过测量可利用硬件漏洞的攻击方法的数量来量化硬件漏洞的敏感性。另外一个指标是根据可针对的漏洞数量来评估潜在攻击的威胁程度。该方法具有可扩展性和适应性,可随着新出现的攻击模式和硬件漏洞而发展,以支持开发更安全的未来硬件设计,同时帮助识别和缓解现有系统中的漏洞。

2.硬件

漏洞及其对安全的影响 硬件是使用软件工具设计的,编码复杂,可能会产生错误和漏洞。其中一些漏洞可能会导致硬件产生错误响应或完全停止工作,而另一些漏洞则可能在测试过程中被检测到,并在硬件进入市场前得到缓解。然而,有些漏洞并不会直接影响硬件的运行,反而会导致安全或敏感数据泄露。

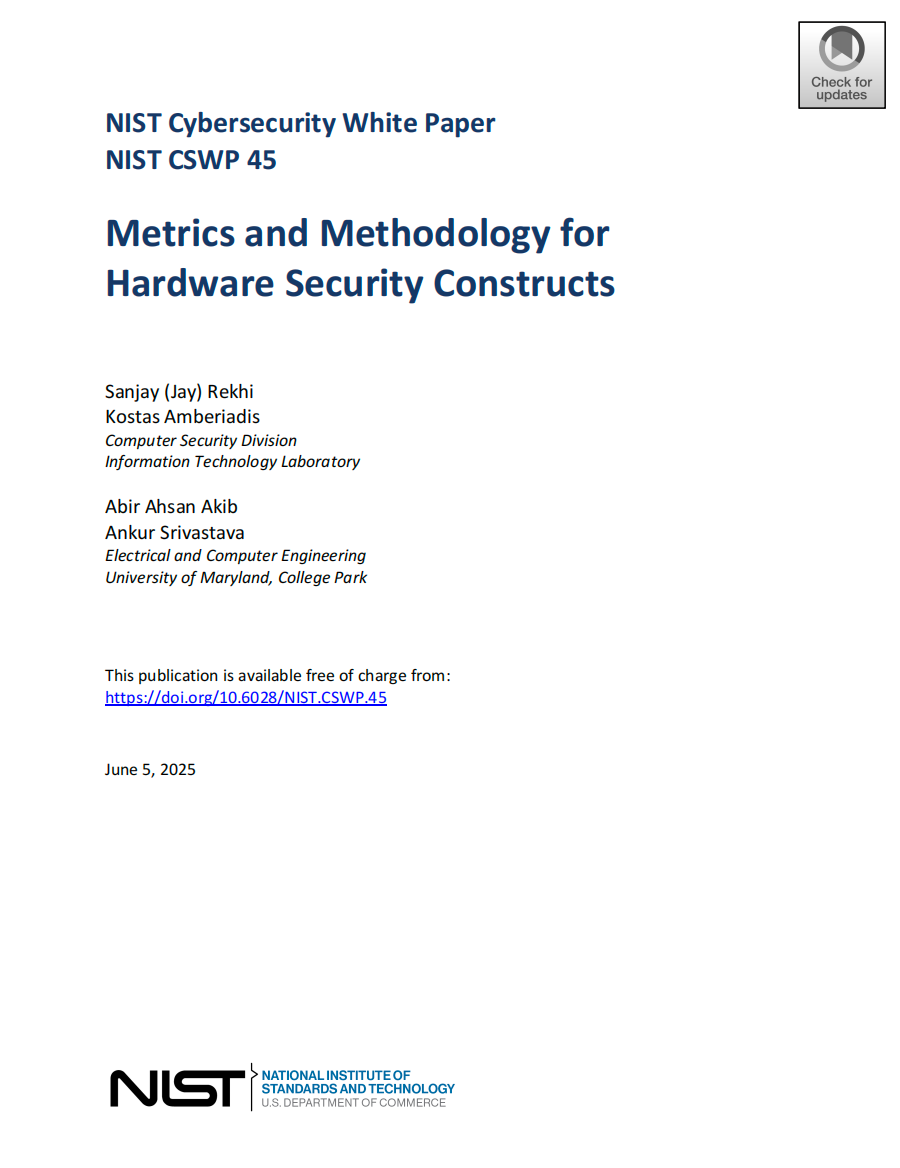

这项工作提供了一种分析硬件中此类漏洞的方法。HW CWE SIG 根据各种因素评估了108 种不同的硬件漏洞,如漏洞被检测到的频率以及是否需要修改硬件来缓解漏洞。根据评估结果,HW CWE SIG 确定了最重要的硬件漏洞,如表1 所示。

表1. CWE最重要的硬件漏洞

这些硬件漏洞被用来演示一种适用于所有其他硬件漏洞的分析方法。

3.CAPEC攻击模式

安全分析的一个关键阶段是确定现有攻击模式如何利用不同的硬件漏洞。CAPEC是 MITRE公司发起的一项计划,它提供了一个包含559种已知攻击模式的综合列表,这些攻击模式根据攻击性质(如硬件、软件、通信攻击模式)进行分类。本研究关注的是硬件攻击模式,它还有更多的子分类。

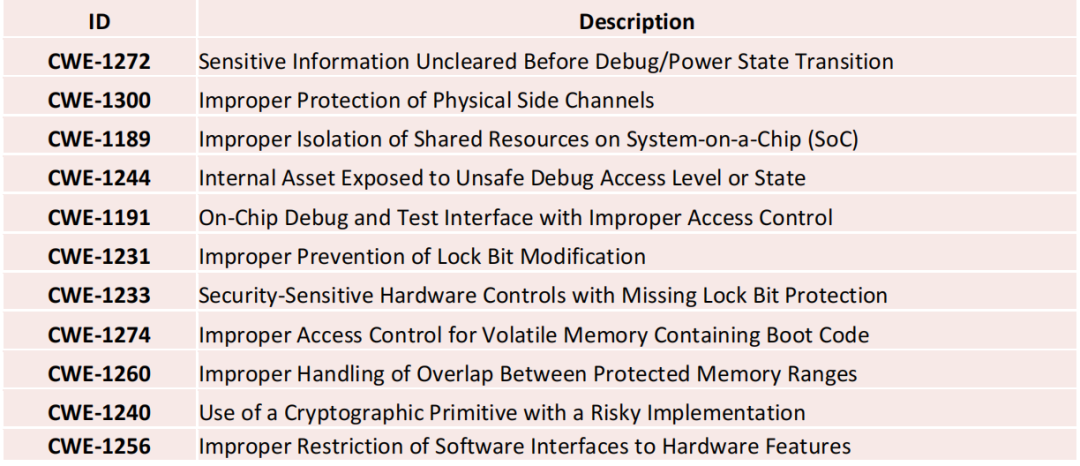

3.1 元攻击模式

在CAPEC中,元级攻击模式是对攻击方法或技术的抽象、高级描述,不指定特定的技术或实现。例如,元攻击模式可以描述权限升级,即攻击者利用漏洞提高自己的权限并采取未经授权的行动。但是,元级攻击模式并不描述可用于权限升级的具体技术。因此,元级攻击模式在架构和设计层面的威胁分析活动中最有帮助。表2 列出了与表1 所示的一个或多个最重要硬件漏洞相关的元级攻击模式列表。

表2. CAPEC元级别攻击模式

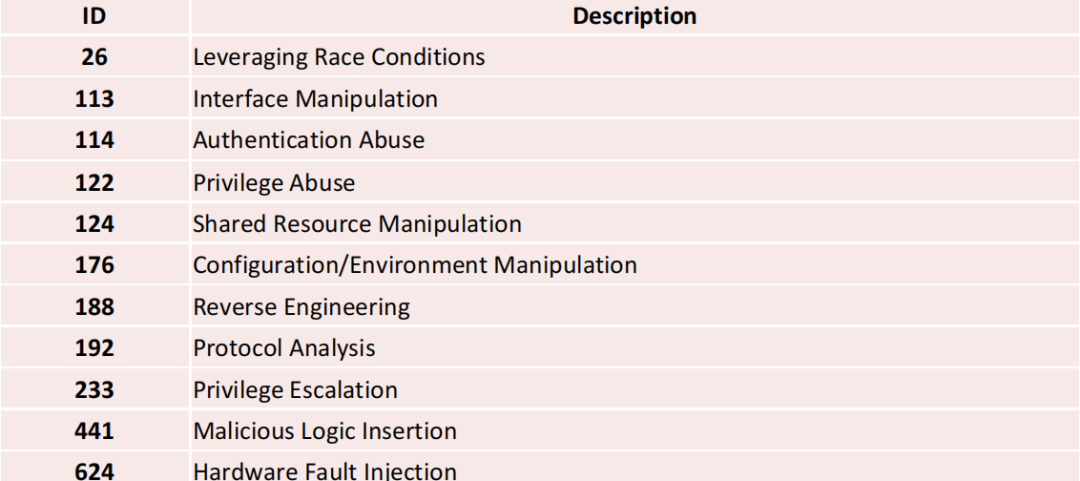

3.2 标准攻击模式

在CAPEC中,标准级攻击模式是元级攻击模式的一个子组,侧重于特定的攻击方法或技术。例如,标准攻击模式可以描述对代码签名机制的颠覆,这属于权限升级的元级攻击模式。一些编程语言使用代码签名机制来验证代码的身份,并在适当的环境中将代码与指定权限联系起来。颠覆这一机制有助于攻击者提升权限。因此,标准级攻击模式描述了权限升级的特定机制。

表3 列出了作为表2 中元级攻击模式子类之一的标准攻击模式。

表3. CAPEC 标准级攻击模式

4.资源

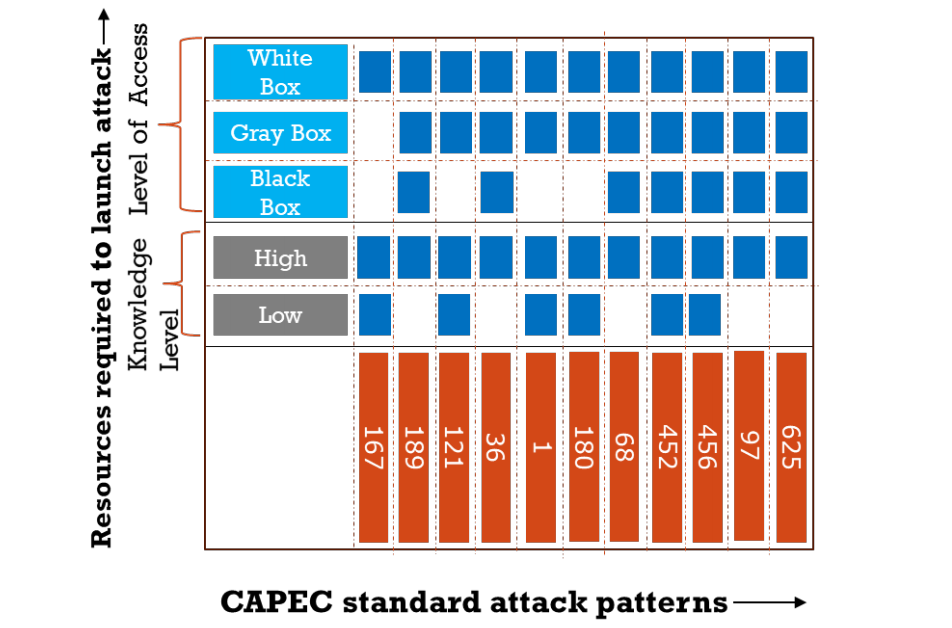

利用CAPEC 攻击模式所需的资源 对手利用硬件漏洞或发起攻击需要特定的资源:知识和访问权限。

对手的知识水平分为两类:

1.高知识水平:如果敌方以前有过大量的设计工作经验,可以帮助他们识别被攻击设计的性质,或者他们对芯片的内部运作有一定的了解(例如,某些硬件是如何在程序间共享的),那么他们就被认为具有较高的知识水平。

2.知识水平低: 没有此类经验的对手被认为知识水平较低。

知识水平低的对手可以发起的攻击,知识水平高的对手也可以发起。

对手的访问水平可分为三类:

1.黑盒访问:对手有一个工作系统,可以提供输入并观察输出。

2.灰箱访问:对手拥有一个工作系统,并可随时从一些内部寄存器中获取信息,而无需发起攻击。

3.白箱访问:对手对设计的内部运作了如指掌。

这些访问级别是分等级的,这意味着可以通过黑盒访问发起的攻击也可以通过灰盒或白盒访问发起。

5.硬件漏洞威胁分析方法

本文档提出了一种分析硬件安全威胁的系统方法,旨在适应新发现的攻击模式和硬件漏洞。该框架建立了硬件漏洞与特定攻击技术或标准攻击模式之间的联系。通过映射这些关系,它可以确定有多少攻击技术可以利用特定的硬件漏洞,以及特定攻击可以针对多少漏洞,从而帮助有效地确定缓解工作的优先次序。

全面分析需要进行详尽的搜索,针对每个硬件漏洞评估所有已知攻击模式的潜在可利用性。随着新攻击模式的出现,这种方法需要反复进行大量评估,效率低下且缺乏灵活性。因此,有必要采用一种更具扩展性和适应性的方法,以跟上硬件安全不断发展的步伐。绘制硬件漏洞与攻击模式之间的关系图有助于更有效地确定缓解工作的优先次序。

这项工作提出了一种系统而多用途的方法,用于将硬件漏洞与已知和新出现的攻击模式联系起来。CAPEC数据库在 CWE定义的硬件漏洞和相应的攻击模式之间提供了有限的映射,而且并不涵盖所有的漏洞。例如,CWE-1274描述的漏洞涉及对包含启动代码的易失性内存的不当访问控制。当设备在安全启动过程中缺乏足够的保护措施时,特别是当启动加载程序从非易失性内存转移到易失性内存时,就会出现这种情况。一种可能的利用方法与CAPEC-1一致,涉及访问未受访问控制机制充分保护的功能。这种攻击模式包括针对内存保护、硬件寄存器和基于硬件的标识符的威胁。然而,CAPEC目前并未将 CWE-1274映射到CAPEC-1,这说明覆盖范围存在空白。此外,面对不断变化的攻击载体,手动执行此类映射既耗时又难以维护。建议的框架提供了一种更全面和可扩展的方法,可将硬件漏洞映射到相关的攻击模式。

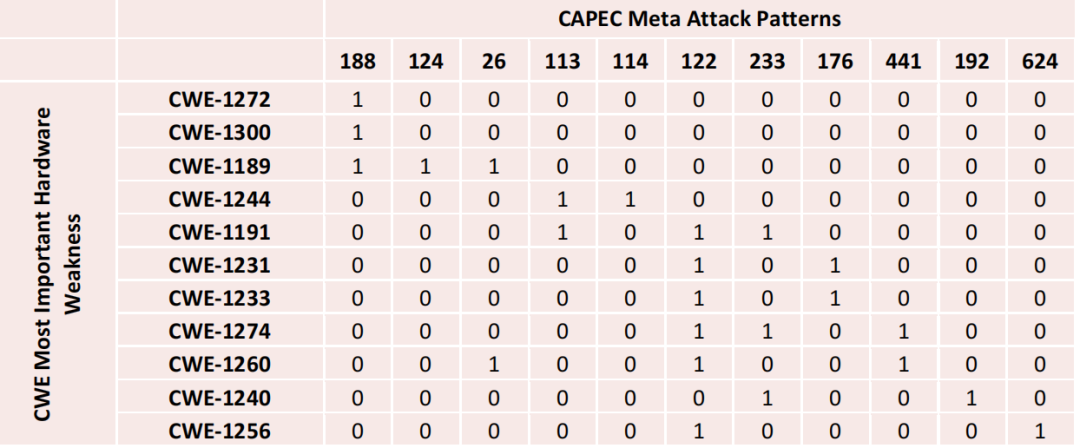

该方法的第一步是识别元级攻击模式及其可能利用的硬件漏洞。例如,元级攻击188、124和 26 可以利用硬件漏洞CWE-1189,如表4所示。由于元级攻击模式代表了一类通用的攻击策略,而不是具体的实施技术,因此将硬件漏洞与元级攻击模式联系起来更有效、更省时。

表4. 最常见硬件漏洞与CAPEC 元级别攻击模式的映射

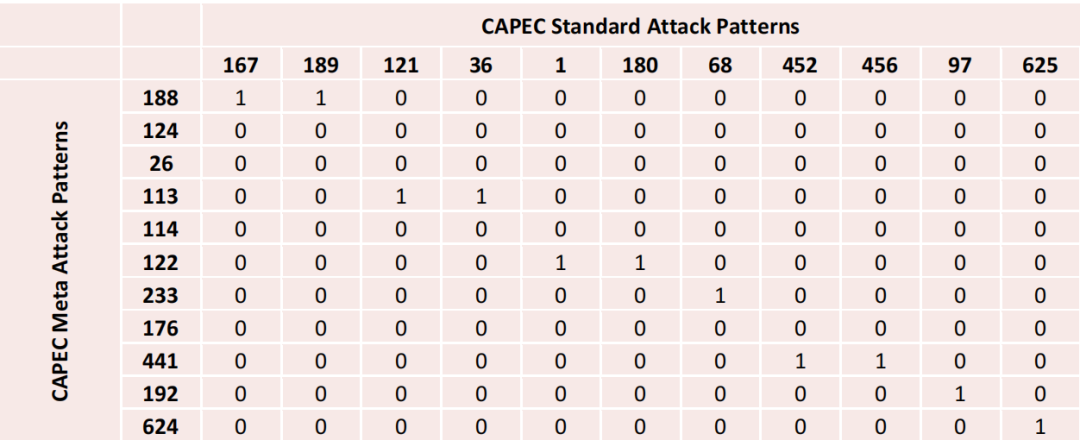

本方法的第二步是分析元级攻击模式与相应的标准攻击模式之间的关系,如表5 所示。

表5. CAPEC元攻击模式和标准攻击模式的映射

例如,标准攻击模式167 和 189属于元级攻击模式188。将新发现的攻击技术映射到现有的通用攻击类别是一个相对简单的过程。

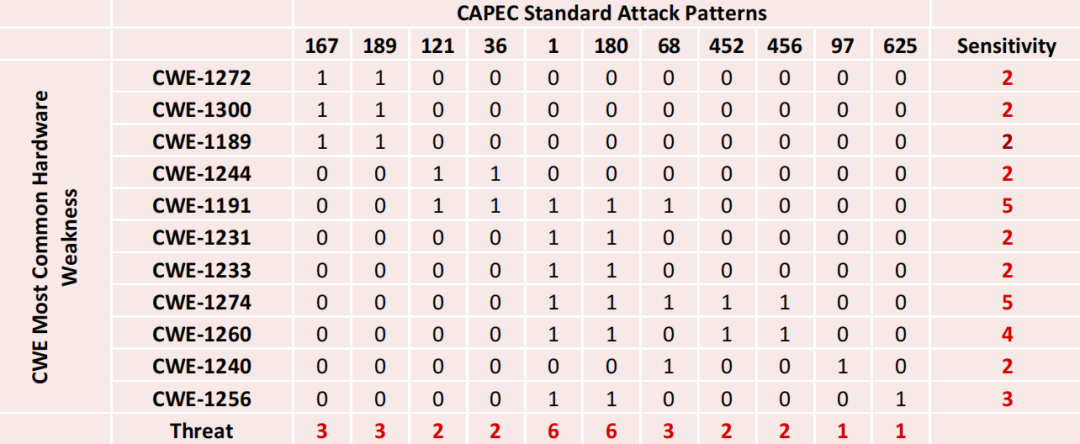

该方法的第三步是执行简单的矩阵乘法,以确定最常见硬件漏洞与标准攻击模式之间的相关性。表6显示了表 4和表 5中矩阵相乘的结果。

表6. 最重要硬件漏洞与CAPEC 标准攻击模式的相关矩阵

当发现新的攻击技术时,就会在表5中添加一列。然后,矩阵乘法更新表6,自动将硬件漏洞与标准攻击联系起来。这种方法将原本复杂耗时的将硬件漏洞直接映射到特定攻击技术的过程简化为两项易于管理的任务。因此,该方法变得更加稳健、可扩展和高效。

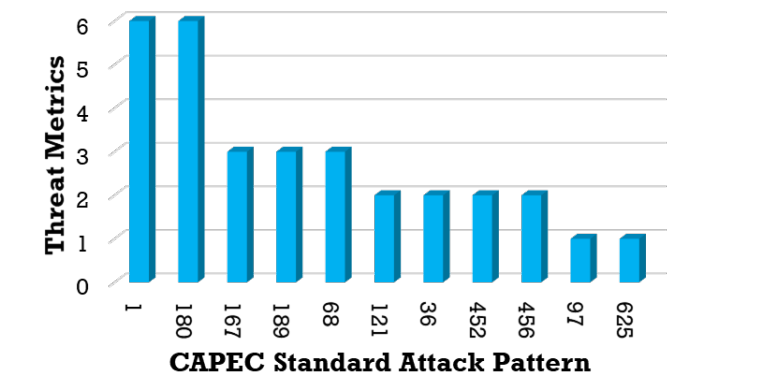

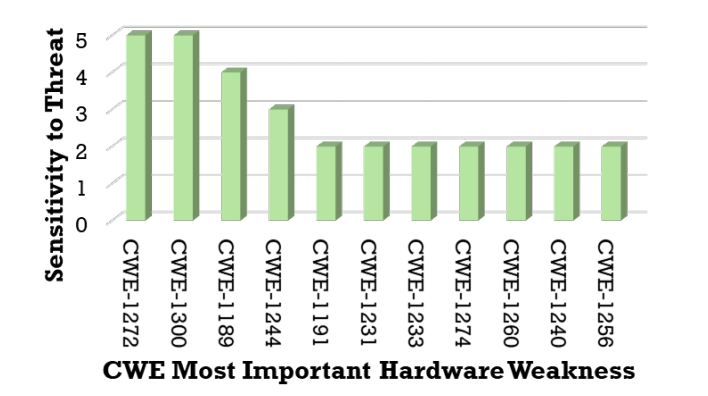

表 6中的相关性矩阵显示了在存在硬件漏洞的情况下,硬件对攻击的敏感程度。它还显示了攻击如何利用多个漏洞。根据对相关矩阵的解释,提出了两个度量标准。威胁度量计算特定攻击模式可利用的不同硬件漏洞的数量。数量越多,威胁越大。敏感度指标计算的是可利用特定漏洞的不同标准攻击模式的数量。硬件的漏洞会随着可利用它的攻击模式数量的增加而增加。图1 和图 2分别显示了与 CAPEC标准攻击模式和 CWE最重要硬件漏洞有关的指标。

图1. CAPEC标准攻击模式的威胁指标

图2.CWE 最重要硬件漏洞的威胁敏感性

为简单起见,矩阵为二进制(即一个漏洞既可以与攻击模式相关联,也可以与攻击模式无关),但权重可以根据各种因素来选择,例如攻击的成功概率、潜在影响以及发动攻击所需的资源。这些权重可以是主观的,并取决于用户的要求。

该方法的第四步也是最后一步是确定发起标准攻击所需的资源,如图3 所示。

图3. CAPEC 标准攻击模式的资源映射

例如,针对可利用的漏洞发起白盒逆向工程攻击167 需要白盒访问权限。然而,要发起黑盒逆向工程攻击189,则需要黑盒访问。如果对手拥有黑盒访问权限的概率比白盒访问权限高,那么缓解189 的优先级应高于缓解167 的优先级。

6.结论

本研究针对硬件漏洞所带来的威胁这一关键问题,提出了一种全面的方法来量化这些漏洞所带来的脆弱性,以及利用这些漏洞的各种攻击所带来的潜在威胁。该方法有助于设计人员了解不同的硬件漏洞和攻击模式,从而确定优先次序并规划有效的缓解措施。

鉴于硬件安全的不断发展,新的漏洞和攻击策略将不可避免地出现。这项工作强调了不断更新和扩展分析的重要性,而该方法的稳健设计允许进行无缝修改。虽然这项工作的重点是硬件漏洞,但该方法适用于所有已识别的漏洞,包括未来可能出现的漏洞。因此,这些研究结果将为不断增长的知识库做出贡献,有助于缓解现有漏洞并指导开发更安全的硬件架构。持续的研究对于支持安全弹性硬件的决策和设计考虑至关重要。

a

参考文献

Kocher P, Horn J, Fogh A, Genkin D, Gruss D, Haas W, Hamburg M, Lipp M, Mangard S, Prescher T, Schwarz M, Yarom Y (2019) Spectre attacks: Exploiting speculative execution. 2019 IEEE Symposium on Security and Privacy (SP 2019) (IEEE, San Francisco, California), pp 1-19. https://doi.org/10.1109/SP.2019.00002

Lipp M, Schwarz M, Gruss D, Prescher T, Haas W, Fogh A, Horn J, Mangard S, Kocher P, Genkin D, Yarom Y, Hamburg M (2018) Meltdown: Reading kernel memory from user space. Proceedings of the 27th USENIX Security Symposium (USENIX, Baltimore, Maryland), pp 973-990. Available at https://www.usenix.org/conference/usenixsecurity18/presentation/lipp

Advanced Micro Devices (2024) Return Address Security Bulletin, AMD-SB-7005. Available at https://www.amd.com/en/resources/product-security/bulletin/amd-sb-7005.html

Moghimi D (2023) Downfall: Exploiting Speculative Data Gathering. Proceedings of the 32nd USENIX Security Symposium (USENIX, Anaheim, California), pp 7179–7193. Available at https://www.usenix.org/conference/usenixsecurity23/presentation/moghimi [5] Van Bulck J, Minkin M, Weisse O, Genkin D, Kasikci B, Piessens F, Silberstein M, Wenisch TF, Yarom Y, Strackx R (2018) Foreshadow: Extracting the Keys to the Intel SGX Kingdom with Transient Out-of-Order Execution. Proceedings of the 27th USENIX Security Symposium (USENIX, Baltimore, Maryland), pp 991-1008. Available at https://www.usenix.org/conference/usenixsecurity18/presentation/bulck

MITRE, HSSEDI (2025) CWE - Common Weakness Enumeration. Available at https://cwe.mitre.org/index.html

MITRE, HSSEDI (2025) CAPEC - Common Attack Pattern Enumeration and Classification. Available at https://capec.mitre.org/

Mell P, Bojanova I (2024) Hardware Security Failure Scenarios. (National Institute of Standards and Technology, Gaithersburg, MD), NIST Internal or Interagency Report (IR) NIST IR 8517. https://doi.org/10.6028/NIST.IR.8517

声明:本文来自天极智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。