编者按:瑞典网络安全公司Outpost24于7月1日发文,对围绕以色列-伊朗冲突的黑客活动进行了全面的、基于证据的分析,并审查了黑客组织的公开声明、黑客组织所声称的攻击、所涉及的主要黑客组织的概况以及表明国家支持的假冒活动行为体的新兴模式。

文章称,以色列-伊朗军事对抗不仅在常规战争中展开,还引发了网络攻击的大规模激增;在常规军事行动发生后,众多黑客行动组织几乎立即开始发动网络攻击,主要针对以色列及其国际盟友;绝大多数黑客组织(超过80个)自称是亲伊朗和亲巴勒斯坦的势力,其动机涉及意识形态、政治和宗教层面,较少数黑客组织支持以色列;黑客组织声称对以色列和伊朗目标发动了一系列网络攻击,包括政府机构、司法系统、金融机构、学术及研究机构、军队、国防承包商、能源基础设施、互联网基础设施、水利基础设施、市政基础设施、媒体网络、卫星运营、ICS/OT系统、警报系统和社交媒体平台等;尽管许多黑客组织的说法尚未得到证实,但揭示出相关行为体的规模和野心,从象征性的破坏到关键基础设施破坏等,具体涉及到DDoS攻击、网络篡改活动、ICS/OT系统中断、敏感数据泄露、人肉搜索活动等;部分黑客组织甚至暗示部署了勒索软件,表明其攻击能力和意图都在不断升级;部分黑客组织表现出协调性,共享资源和情报,并形成行动联盟。

文章指出,虽然许多黑客行动组织似乎受到意识形态或政治信念的驱使,但参与以色列-伊朗冲突的几个行为体被怀疑受到国家控制或严重受国家影响,这模糊了草根黑客行动主义和国家支持的网络行动间的界限;这些所谓的“假冒行动主义者”实体充当着民族国家的幌子,使溯源变得更加复杂,并加剧了地缘政治风险。例如,与伊朗有关的黑客组织“网络复仇者”很可能在伊朗伊斯兰革命卫队的控制下运作,活动重点是破坏以色列和美国的关键基础设;冒充亲巴勒斯坦黑客组织的“Handala黑客团队”可能由伊朗控制,活动重点是围绕高调事件开展社会工程攻击,基于网络钓鱼部署恶意数据擦除软件;伪装成伊朗反对派组织的“掠食性麻雀”极有可能是以色列政府支持的攻击组织,活动重点是对伊朗关键基础设施实施战略性破坏。

文章称,近期以色列和伊朗间的地缘政治冲突升级,导致黑客行动主义网络行动急剧增加,凸显了网络冲突在现代战争中日益重要的地位;受意识形态驱动的黑客行动主义者,以及可能来自民族国家的假冒行动主义者,已明确表明其随时准备利用地缘政治紧张局势来追求各种战略目标;鉴于以色列-伊朗对抗仍在发展,黑客组织的网络活动可能再次加剧,预计的趋势可能包括针对以色列的DDoS攻击活动增加、针对以色列盟友的攻击升级、针对伊朗的报复性行动再次兴起以及持续的网络宣传和心理战。

奇安网情局编译有关情况,供读者参考。

以色列与伊朗冲突期间

黑客行动主义网络行动如何激增

2025年6月,以色列对伊朗关键军事设施和核设施发动空袭。伊朗迅速采取报复行动,导致地区紧张局势升级至前所未有的水平。这场军事对抗不仅在常规战争中展开,还引发了网络攻击的大规模激增。

动能攻击发生后,众多黑客行动组织几乎立即开始发动网络攻击,主要针对以色列及其国际盟友。这些组织绝大多数自称是亲伊朗和亲巴勒斯坦的势力,其动机是意识形态、政治和宗教层面。

然而,网络安全分析师警告称,某些攻击可能涉及民族国家行为者以黑客行动主义的幌子进行伪装。这种现象被广泛称为“假冒行动主义”(faketivism)。

以色列-伊朗冲突中的黑客活动概述

本文对围绕以色列-伊朗冲突的黑客活动进行了全面的、基于证据的分析,审查了公开声明、声称的攻击、所涉及的主要行为体的概况以及表明国家支持的假冒活动行为体的新兴模式。

超过80个不同的黑客行动组织正在积极开展或支持针对以色列及其盟友的攻击性网络行动。此外,也有一些黑客行动组织在较小程度上支持以色列。

这些团体的主要动机包括亲巴勒斯坦团结、反西方情绪、伊斯兰意识形态联盟,以及在某些情况下直接支持伊朗的地缘政治目标。

攻击涉及政府、军队、国防承包商、司法系统、能源基础设施、卫星运营、ICS/OT系统、社交媒体平台和金融机构。

一些黑客行动实体(例如Keymous+、Mr Hamza、Mysterious Team、Inteid、Cyber Islamic Resistance)表现出协调性,共享资源和情报,并形成行动联盟。

CyberAv3ngers、Handala和Predatory Sparrow等疑似假冒行动实体很可能是在国家支持下或直接在国家指挥下运作的。

黑客组织的声明和战略联盟

以色列对伊朗目标发动军事打击后,数十个黑客组织几乎立即做出回应,发表声援声明,并协同呼吁网络报复。这些讯息大多通过Telegram进行,部分活动也蔓延至社交媒体体X(原Twitter)。

这些公开声明充满意识形态色彩,经常提及反犹太复国主义、泛伊斯兰主义和反西方的言论。以下是一些关键声明和联盟的概述:

1、神秘孟加拉团队(Mysterious Team Bangladesh)

该组织表示全力支持伊朗,呼吁对以色列实施“真诺行动3”(Operation True Promise 3)。该组织警告约旦、埃及和沙特阿拉伯,避免干涉伊朗的行动,否则其自身基础设施将面临遭到报复性网络攻击的风险。

图 1:“神秘孟加拉团队”宣布针对以色列

和支持以色列的地区防御系统开展网络行动。

2、疯狂巴基斯坦团队(Team Insane Pakistan)

该亲巴基斯坦的黑客组织表达了声援,敦促伊朗积极挑战以色列。他们将此次冲突与巴基斯坦最近与印度的冲突进行了比较。

图 2:“疯狂巴基斯坦团队”明确表示对伊朗提供网络支持,将其行动描述为对地区大国的抵抗。

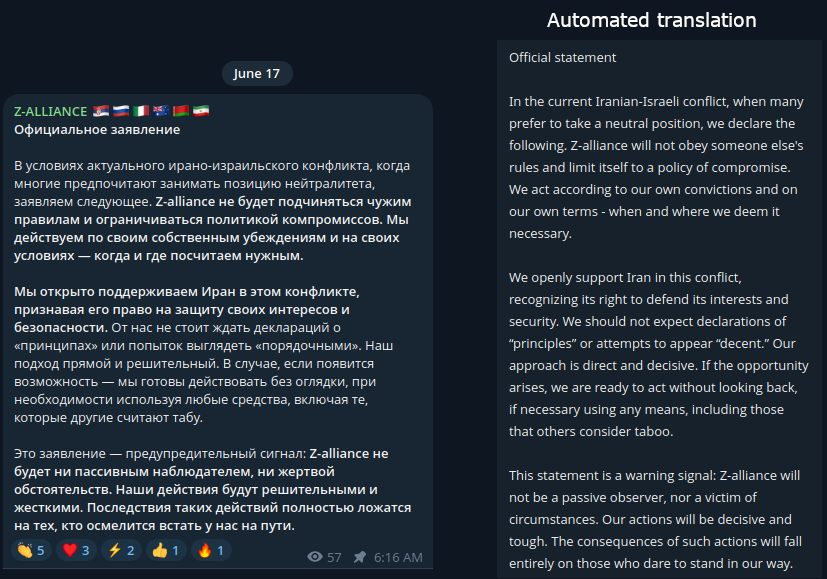

3、Z-联盟(Z-Alliance)

“Z联盟”在一份用俄语撰写的声明中公开宣布全力支持伊朗。他们拒绝政治中立,并表示准备不受约束地开展进攻行动。

图 3:“Z联盟”公开宣布支持伊朗,

并威胁对伊朗的对手进行网络报复。

4、服务器杀手(Server Killers)

“服务器杀手”公开支持反以色列运动,并针对以色列司法、教育和政府网络基础设施发起攻击。他们同时鼓励外部支持者广泛参与。

图 4:“服务器杀手”明确呼吁

对以色列政府网站进行网络攻击。

5、Akatsuki网络团队(Akatsuki Cyber Team)

Akatsuki网络团队将自己定位于泛穆斯林黑客主义叙事之中,完全否认以色列作为一个国家的合法性,并表示有意联合其他行为体开展更广泛的协调网络攻击。

图 5:“Akatsuki网络团队”表示拒绝承认以色列,

并承诺升级网络攻击。

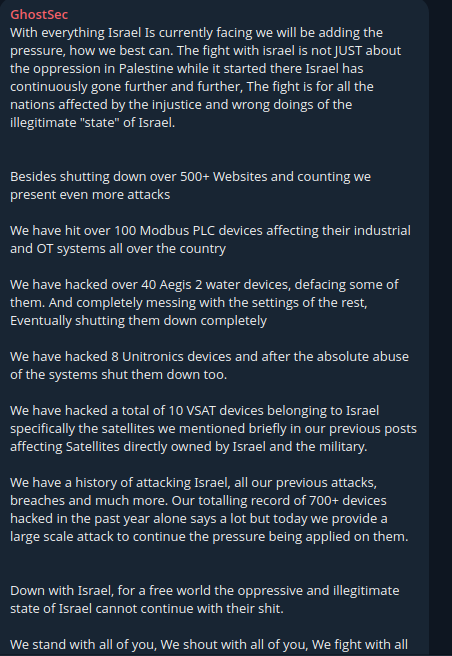

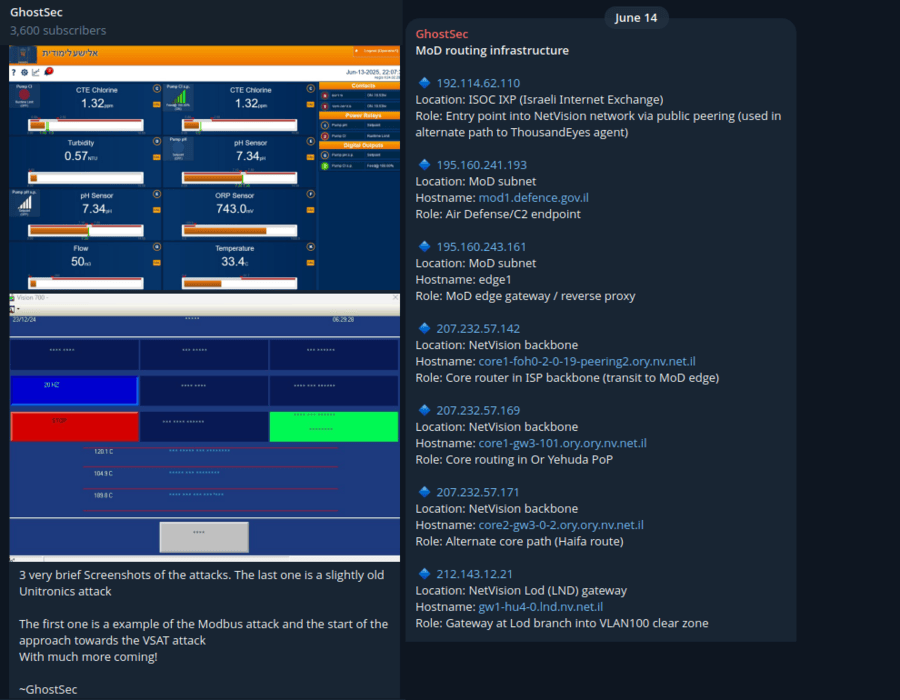

6、幽灵安全(GhostSec)

“幽灵安全”进一步扩大了其针对以色列基础设施的持续攻击活动,并详细总结了此前遭入侵的以色列水利、工业控制和卫星系统。该组织概述了其正在进行的多阶段攻击,展现了其持续的行动能力和持续的升级模式。

图 6:“幽灵安全”宣布对以色列基础设施发起攻击,

详细说明了受到攻击的Modbus和VSAT设备。

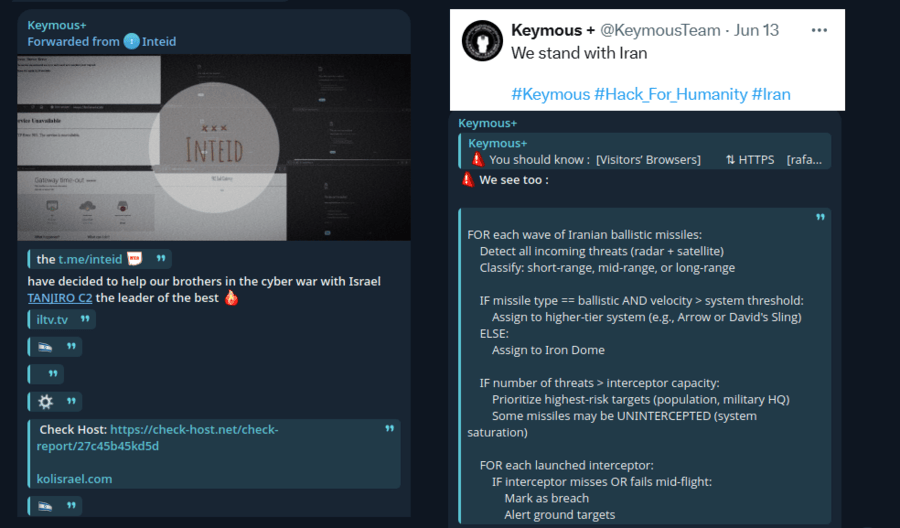

7、Keymous+和Inteid

Keymous+和Inteid宣布合作,明确支持伊朗的网络战努力,并指出具体的以色列媒体目标,展示了行动协调。

图 7:Keymous+和Inteid组织协调

支持伊朗对以色列数字基础设施发动网络攻击。

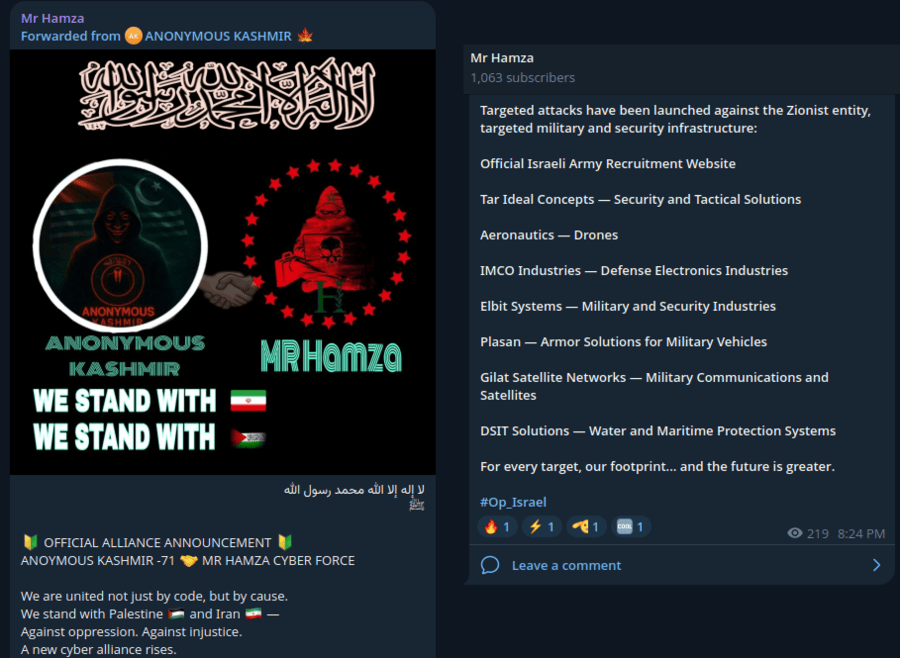

8、“匿名克什米尔”(Anonymous Kashmir)和“哈姆扎先生”(Mr Hamza)

“匿名克什米尔”与“哈姆扎先生”正式结盟,明确表示基于共同意识形态动机的团结。他们强调将共同努力支持巴勒斯坦和伊朗。

图 8:“哈姆扎先生”和“匿名克什米尔”组织

宣布结盟并列出以色列的网络攻击目标。

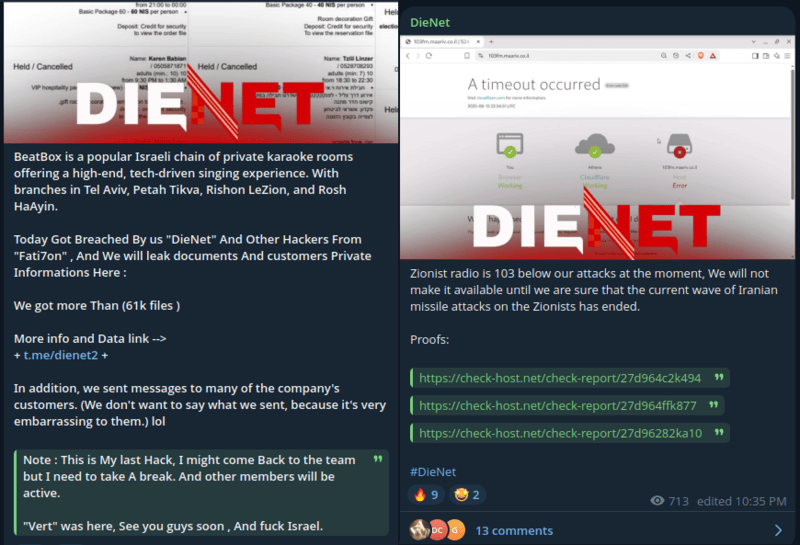

9、DieNet

该组织将自己定位为伊朗在针对以色列的更广泛网络冲突中的坚定支持者,扩大伊朗的信息传递,同时利用数字平台开展影响力行动。

图 9:DieNet 宣布在持续的网络冲突中支持伊朗,

并详细说明了对以色列无线电基础设施的计划攻击。

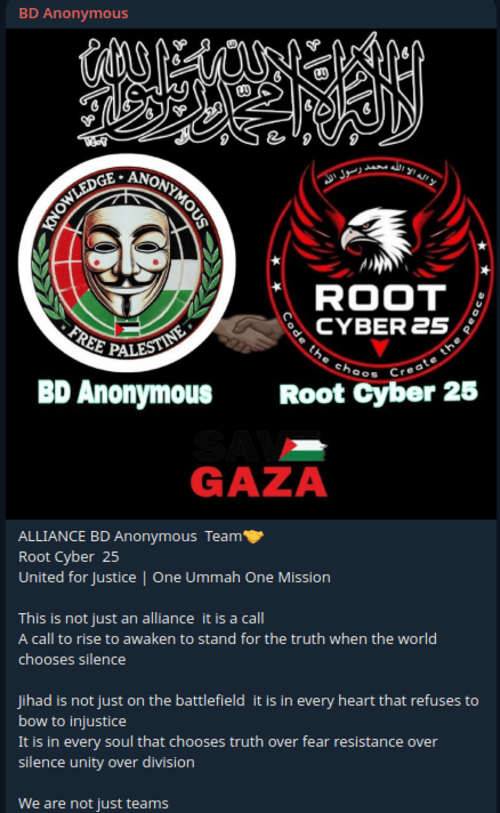

10、匿名BD(BD Anonymous)和根网络25(Root Cyber 25)

他们通过宗教和意识形态信息结成了新的联盟,表明了支持巴勒斯坦、反对犹太复国主义、殖民主义和西方的意图。

图 10:BD Anonymous和Root Cyber 25联盟

横幅宣传“一个乌玛,一个使命”。

声称对以色列政府

和关键行业发动的黑客网络攻击

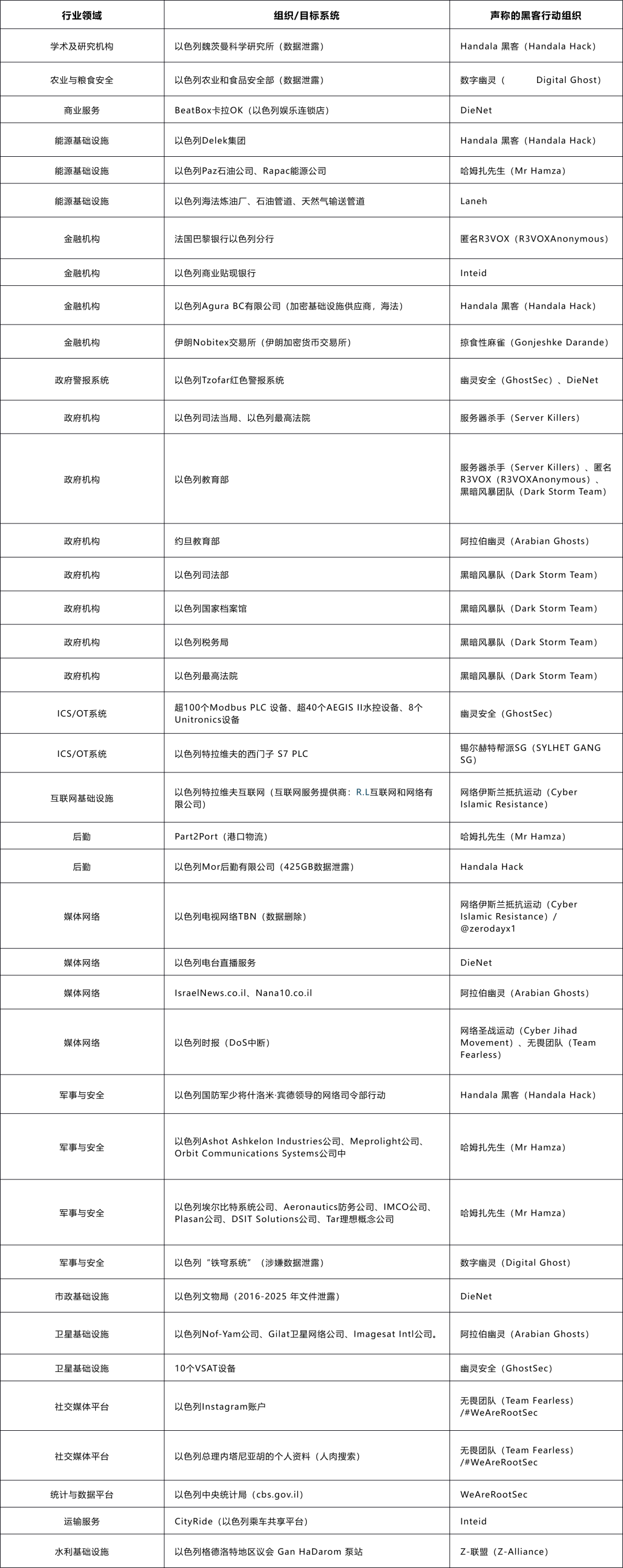

黑客行动组织声称对以色列系统发动的一系列网络攻击负责。尽管许多说法尚未得到证实,但它们揭示了这些行为者的规模和野心,从象征性的破坏到所谓的关键基础设施破坏,无所不包。

以下是公开声称的攻击的结构化细分:

这些事件种类繁多,从相对简单的DDoS攻击和网络篡改活动,到ICS/OT系统中断、敏感数据泄露,以及针对心理层面的人肉搜索活动,不一而足。一些组织甚至暗示部署了勒索软件,这表明其攻击能力和意图都在不断升级。

主要涉及的黑客组织有哪些?

他们的能力如何?

在此次地缘政治冲突中,以下团体明显加快了行动节奏:

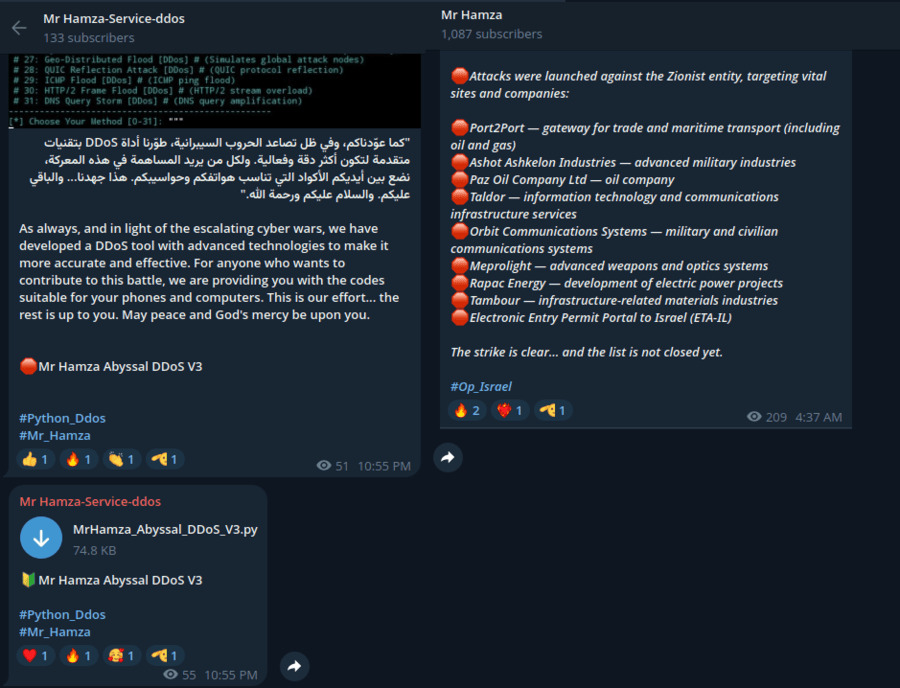

1、哈姆扎先生(Mr Hamza)

重点:亲穆斯林、亲巴勒斯坦、反色情、反西方平台。

活动:攻击以色列军事供应商、港口、能源公司、通信、国防承包商、IT和政府门户网站。

工具:Abyssal DDoS V3、僵尸网络(Maple、Onyx C2、RebirthStress、Squid C2)。

联盟:匿名克什米尔(Anonymous Kashmir)、匿名人士(Anonymous Guys)、无畏团队(Team Fearless)、Azzasec、阿拉伯幽灵(Arab Ghosts)。

起源假设:可能是摩洛哥管理的(未经证实)。

图 11:“哈姆扎先生”分享了分布式拒绝服务(DDoS)

攻击工具并列出了受到攻击的以色列公司。

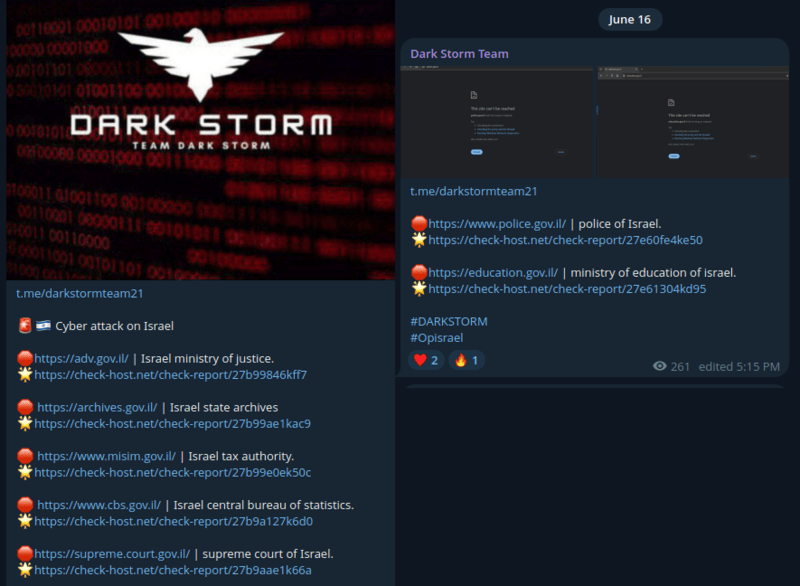

2、黑暗风暴团队(Dark Storm Team)

重点:亲巴勒斯坦、亲俄罗斯、反北约、反以色列、以经济为动机的黑客行动主义。

活动:DDoS 出租服务、网页破坏、数据泄露、基于加密的筹款、反西方宣传。

工具:Arthur C2僵尸网络、基于Telegram的DDoS编排平台。

联盟:摩洛哥黑色网络军(Moroccan Black Cyber Army)、Akatsuki网络团队(Akatsuki Cyber Team)、Z-Pentest、Keymous+、Noname057(16)。

起源假设:埃及领导。

图 12:“黑暗风暴团队”声称对以色列多个政府部门(包括司法部、警察局、教育部和最高法院)的网络攻击负责。

3、幽灵安全(GhostSec)

重点:亲伊斯兰、反以色列、人权黑客行动主义;高度组织化;前商业网络犯罪活动。

活动:DDoS、针对ICS、工业破坏、数据泄露、勒索、勒索软件(GhostLocker)、人肉搜索、垃圾邮件、零日销售。

工具:自定义工具(GhostLocker勒索软件、GhostStealer、Ghostly Development恶意软件)、僵尸网络服务;2024年推出的DarkZone论坛。

联盟:SiegedSec(长期合作伙伴)、Stormous(联合勒索软件)、Five Families(直到 2024 年)。

图 13:“幽灵安全”详细介绍了

其针对以色列关键工业系统的广泛网络攻击活动。

4、DieNet

重点:反犹太复国主义、反美国、反特朗普的黑客行动主义;日益与伊朗的地缘政治叙事保持一致。

活动:对以色列紧急警报和无线电广播基础设施进行DDoS攻击;泄露政府和媒体实体的数据;破坏商业网站;通过Telegram开展公共心理行动;宣布开发“LockNet”勒索软件平台。

工具:用于DDoS攻击的自定义僵尸网络(未命名);第三方验证工具(例如Check-Host.net);用于服务可用性监控和攻击确认的定制脚本。

联盟:可能与“阿拉伯幽灵”(Arabian Ghosts;)有关系;与“黑暗风暴团队”(Dark Storm Team)公开较量。

起源:分散的国际行动者网络;据称其大多数成员来自俄罗斯。

图 14:DieNet声称对入侵以色列卡拉OK连锁店BeatBox以及在持续的导弹袭击中针对以色列无线电基础设施(103FM)的行为负责。

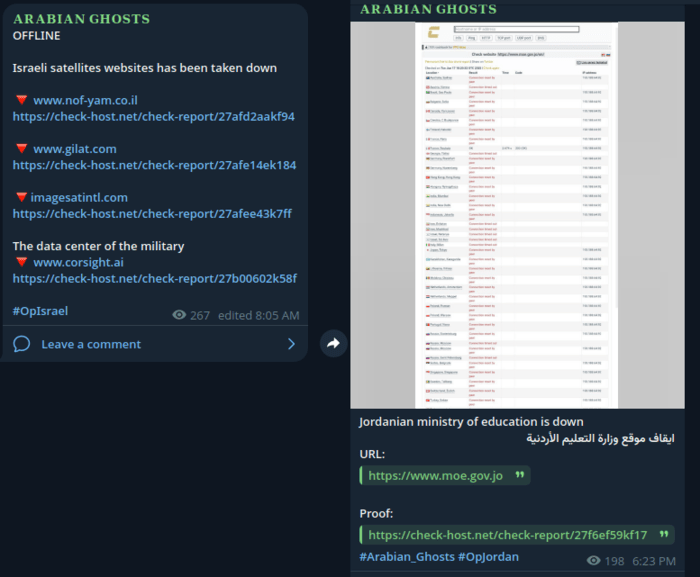

5、阿拉伯幽灵(Arabian Ghosts)

重点:地区性和意识形态黑客行动主义;最初是反伊朗/俄罗斯,现在与反以色列行动结盟。

活动:DDoS攻击、恶意代码篡改、ICS/OT中断、数据泄露。声称的Red Alert应用程序攻击;已公布但未经证实的勒索软件项目BadLadyBird。

联盟:没有正式关系,但反复提到DieNet、“哈姆扎先生”、“锡尔赫特帮派SG”和其他组织,表明存在非正式合作。

起源假设:可能是叙利亚人;自称为“叙利亚幽灵”(Syrian Ghosts),支持“匿名叙利亚”(Anonymous Syria)。

图 15:“阿拉伯幽灵”组织声称对多个卫星

和国防相关领域以及约旦教育部的瘫痪事件负责。

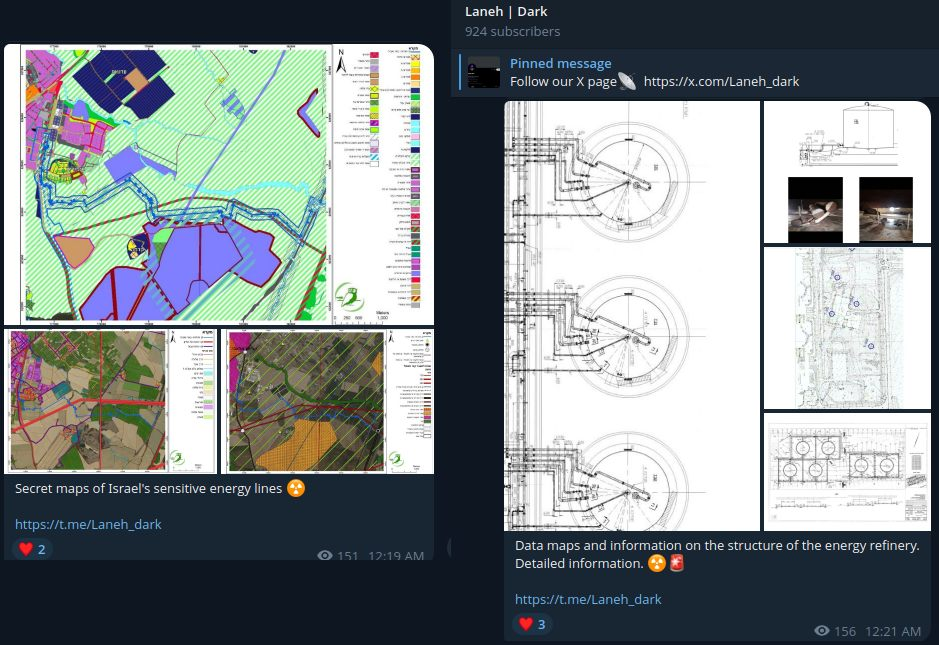

6、Laneh Dark

重点:亲伊朗、反以色列、反海湾国家;受意识形态驱动的黑客行动主义,带有网络勒索元素。

活动:对沙特阿拉伯、约旦、阿联酋和阿塞拜疆的公司进行数据盗窃和勒索式施压;公开泄露敏感基础设施数据;与伊朗战略利益相符的政治信息;涉嫌通过“全视之眼”(All Seeing Eye)漏洞进行大规模设备访问。

工具:自定义泄漏操作;勒索要求;用于心理战的 Telegram/X;未公开的漏洞利用工具影响了45000个全球系统。

联盟:NoName057(16);与俄罗斯、巴勒斯坦和伊朗相关势力结成“巢安集团”(Nest Security Group)联盟的一部分。

起源假设:可能由伊朗控制,出于意识形态动机,与国家间接结盟;于2024年出现,并在2025年6月后知名度不断提高。

图 16:Laneh Dark发布了据称

是与以色列能源基础设施相关的机密地形和结构图。

民族国家是否会伪装成黑客分子?

虽然许多黑客行动组织似乎受到意识形态或政治信念的驱使,但参与以色列-伊朗冲突的几个行为体被怀疑受到国家控制或严重受国家影响,模糊了草根黑客行动主义和国家支持的网络行动之间的界限。

这些所谓的“假冒行动主义者”实体充当着民族国家的幌子,使追责变得更加复杂,并加剧了地缘政治风险。这些组织模糊了独立黑客行动主义与国家支持的网络战之间的界限,使溯源变得更加复杂,并增加了地缘政治升级的风险。

分析师持续监控的值得注意的假冒行动主义实体包括:

1、网络复仇者(Cyber Av3ngers)

溯源:与伊朗有关的假冒行动主义组织,可能在伊朗伊斯兰革命卫队(IRGC)的控制下运作。

重点:破坏以色列和美国的关键基础设施(ICS/OT、能源、供水系统)。

活动:针对以色列公司(例如BAZAN集团)、美国水厂(Unitronics PLC)、石油和天然气(Sophos防火墙漏洞);数据泄露,在地下论坛上有限销售遭渗透数据。

工具:具有擦除功能的IOControl嵌入式Linux后门;AI辅助漏洞研究;ICS/SCADA 漏洞利用开发。

联盟:可能与“摩西手杖”(Moses Staff)等其他伊朗组织有间接联系;与伊朗伊斯兰革命卫队的“所罗门士兵”(Soldiers of Solomon)有未经证实的关系。

商业活动:通过Breached和DarkForums参与数据销售,但地下活动有限。

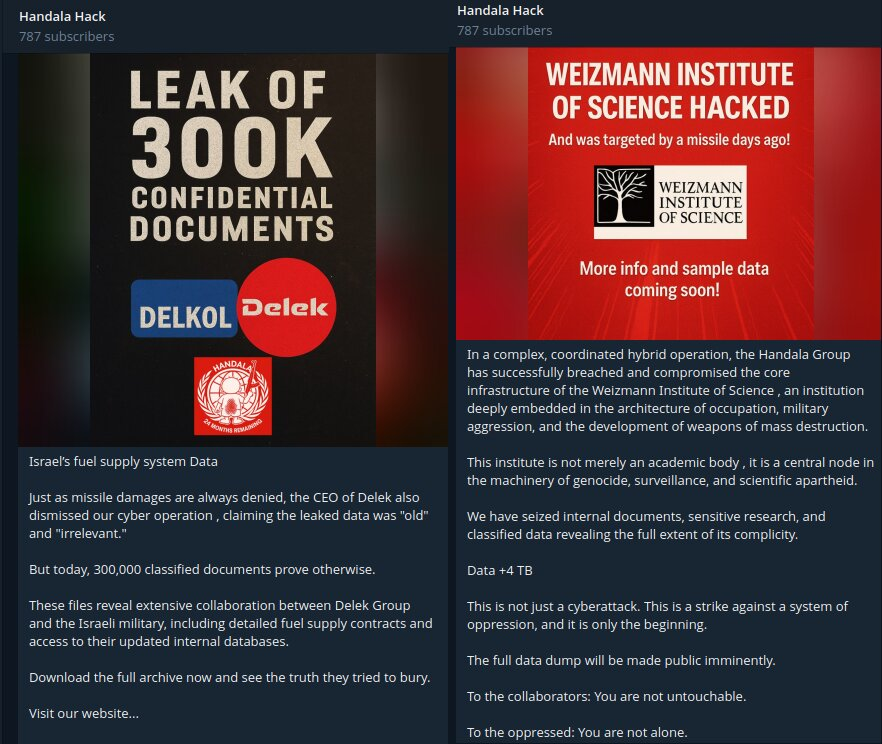

2、Handala黑客团队(Handala Hack Team)

溯源:可能是由伊朗控制的假冒激进分子,冒充亲巴勒斯坦黑客组织。

重点:利用围绕高调事件的社会工程学部署基于网络钓鱼的恶意数据擦除软件。

活动:在2024年CrowdStrike中断期间声称进行“哈姆萨更新行动”(Operation HamsaUpdate,Hatef/Hamsa恶意数据擦除软件利用F5 漏洞)和网络钓鱼。

国家支持的指征:目标定位高度复杂,希伯来语熟练,受害者数据包含,与国家级准备一致。

工具:Hatef(Windows恶意数据擦除软件)、Hamsa(Linux恶意擦除软件);利用趋势安全事件的社会工程活动。

地下存在:2023年12月创建后在BreachForums和RAMP中短暂活动;维护活跃的Telegram频道和TOR域。

图 17:Handala黑客组织声称泄露了

以色列Delek集团和魏茨曼科学研究所的敏感数据。

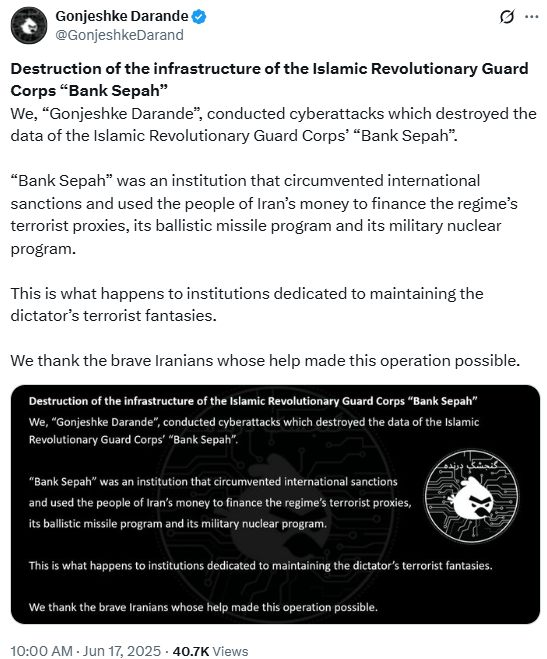

3、掠食性麻雀(Preadtory Sparrow,又名Gonjeshke Darande)

溯源:极有可能是以色列政府支持的攻击者伪装成伊朗反对派组织发起的攻击。

重点:对伊朗关键基础设施的战略性破坏。

活动:破坏伊朗铁路(Meteor恶意数据擦除软件)、加油站(支付系统攻击)、钢铁工业(伊朗胡泽斯坦工厂破坏)、能源基础设施。

工具:自定义恶意数据擦除软件(Meteor、Stardust、Comet)、锁屏消息有效载荷;涉及事先详细侦察的高度定制攻击。

叙事控制:通过Telegram/X账户以反伊朗革命卫队(圣城军)的言论为行动辩护,强调保护平民。

战术:在影响深远的行动之间有一段较长的休眠期,通常与重大区域升级同时发生。

图 18:“掠食性麻雀”声称对针对伊朗伊斯兰革命卫队

基础设施(具体为塞帕银行)的网络攻击负责。

在这场不断演变的网络冲突中,

接下来会发生什么?

近期以色列和伊朗之间的地缘政治冲突升级,导致黑客行动主义网络行动急剧增加,凸显了网络冲突在现代战争中日益重要的地位。受意识形态驱动的黑客行动主义者,以及可能来自民族国家的假冒行动主义者,已明确表明他们随时准备利用地缘政治紧张局势来追求各种战略目标。

鉴于以色列-伊朗对抗仍在发展,很难预测停火能否持续。如果网络活动再次加剧,预计趋势可能包括:

针对以色列能源、电信、国防和政府系统DDoS攻击活动增加。

对美国、英国和与以色列结盟的阿拉伯国家等盟友的攻击升级。

亲以色列组织“掠食性麻雀”等团体正在发起报复性行动,这些组织已经对伊朗系统展开攻击活动。

持续的宣传和心理战,进一步利用公众的恐惧和政治不稳定。

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。