本文首发自河南CISP,安全内参转载。

阅读说明:企业安全是网络安全绕不开的话题,多数企业依赖或使用网络开展业务。这篇连载,基于我与甲方同学共同探讨,同时也参考了大量资料,如:兜哥的《企业安全建设入门》等整理完成,相信对企业安全建设有所帮助。

当今环境下,多数企业业务严重依赖网络。但安全如何下手,成为多数企业头大的问题,我们就从业务需求开始。在面向互联网企业的安全问题时,首先需要解决如下几点:

- 业务的可持续性,也就是入额来抵抗DDOS。

- 数据防泄露,互联网企业存储了大量的用户隐私数据,交易数据,这些数据如何做到有效管理,防止被内鬼和攻击者顺走。

- 漏洞和权限管理,防止攻击者利用非法方式获取应用及服务器权限。

企业安全建设不可盲目,不能今天需要防火墙,明天再上个网闸,后天发现没有做灾备......所以,在讨论解决方案之前,我们首先要确立防御体系的建设。

01

最常见的防御体系就是 边界防护 。安全网关、网闸、防火墙、Web应用防火墙(WAF)、下一代防火墙(NGFW)等都属于边界防护的产品。优点部署简单,只需要在网络边界部署相关产品即可。缺点也非常明显,一旦被攻击者突破,则毫无阻拦,多数企业内网勒索/挖矿病毒猖獗就可以说明这一点。

02

再谈纵深防御体系,纵深防御体系强调的是卖设备。这个词在安全行业已经被用烂。这里我们还是要阐述一下,兜哥在《企业安全建设入门》一书中提到:从业务区域划分概念,由外向内为:网络边界-->网络层-->服务器端-->数据库端。 按照我的理解的甲方需求,则分为:网络边界-->内部网络-->无线网络-->补丁和更新-->访问隔离-->用户行为。

按照我的理解的甲方需求,则分为:网络边界-->内部网络-->无线网络-->补丁和更新-->访问隔离-->用户行为。

当然,对于企业安全,更多的是强调如何管控。对于多数的安全厂商,则强调的是更多的销售设备。实际往往不管用户有没有需要,反正上设备就是了。这里我不得不吐槽,我见过不少的客户机房,防火墙配置的any to any,用户没有冗余电源,也要为了塞两台而塞两台的旁路设备,实际情况往往惨不忍睹。纵深防御体系对于攻击者而言,就是提升攻击成本。优点是每个区域划分清晰,安全落实到位,允许不同厂商的产品混用,攻击成本高。但缺点也很明显,不同安全常识的产品自身安全参差不齐,检测手段多是基于规则和黑白名单,对于APT攻击则也只是时间问题,有些安全厂商的安全设备自带后门,这里就不说是谁家的了。

按业务区域划分的安全产品有:

数据库: 数据库审计/数据库防火墙

服务器: 主机IDS/杀毒/内核加固/主机WAF

网络层: IDS/web威胁感知/Web审计

网络边界: 防火墙/安全网关/WAF/IPS/流量清洗

按照我理解要做的则为:

用户行为管理: 用户环境管理/安全模板/行为管理工具

访问隔离:IPSEC/网闸(GAP)

补丁和更新: 微软有WSUS/linux自建更新源

无线网络/内部网络: 似乎都可以归于网络边界,参考上面的网络边界。

无线网络存在风险较大,接下来我会详细说明。

首先,无线网络是通过电磁波作为载体,利用空间进行传播的。无线网络从发射到接收这一过程,任何在信号覆盖范围内的设备均可参与并进行交互,信息可劫持并伪造。常见攻击方法网上均可轻易查到。不外乎是利用抓握手包,进行爆破。

早期的无线网络使用WEP,基本可以秒破;现在较多的无线网络使用 WPA2 + MAC ACL ,其中 MAC地址可以伪造,WPA2不再赘述。

从严格意义上讲:无线网络≠安全,如果企业需要向访客开放无线网络环境,则需要将风险控制在可控范围内,如:无线网络作为隔离网络使用,只提供单独的上网功能。

这也引申出了下面我们要谈的河防体系

03

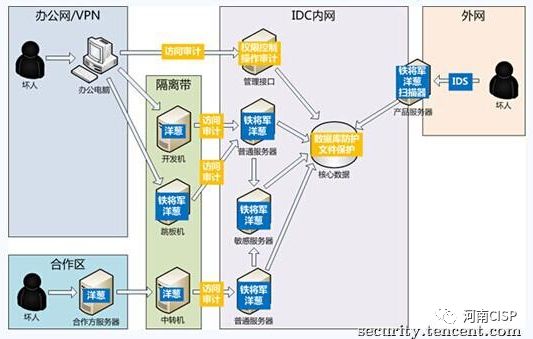

有据可查的"河防体系"这一名词,来自腾讯应急响应实验室的 lake2 。其概念来自于“捻乱止于河防”,也就是把对手控制在一个可控的范围内,再用丰富的资源去打败他。

作为我的理解,则为“博弈论”在安全体系中的应用,在没有绝对的安全作为基础的前提下。博弈双方的可利用资源,博弈之间没有绝对的攻防双方,而是始终处于一个对抗的状态,要先于对手分析其所要索取的价值,这是防御的核心,防御者更多的是要考虑在攻击者的不断攻击中对敌杀伤和挫败攻击者的最终的目的。

在具体的应用中,则需要在隔离的基础上,严格控制办公网对生产网络的访问,同时在对生产网内部进行隔离的基础上进行边界防护及检测。河防体系适合具有一定安全对抗能力的企业。对传统大多数用户而言,乖乖被打有时候是上策。如果问题没有暴露出来,没有引起决策层的重视,就算有几百人的安全团队也是白搭。 04

04

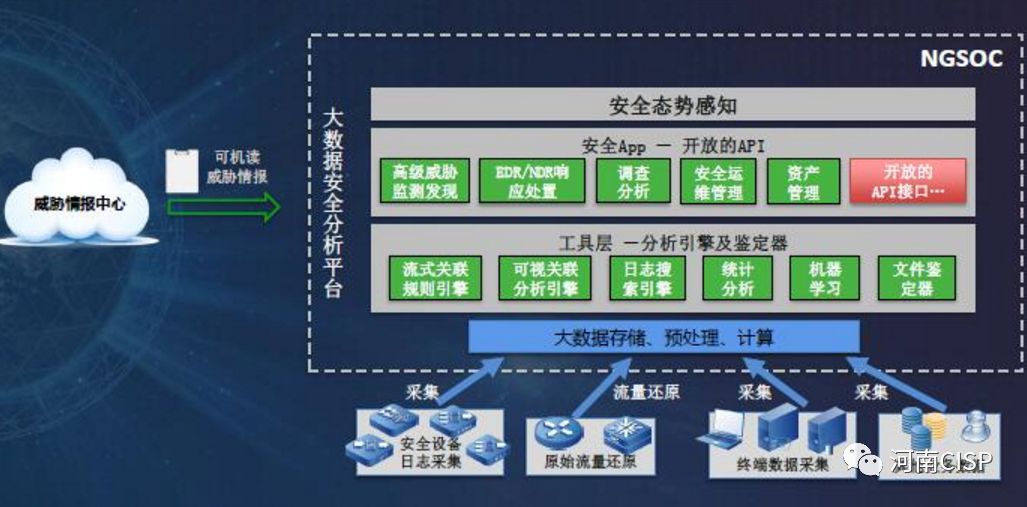

接下来咱再讲讲 360提出的 塔防体系。塔防体系优于纵深防御的是,强调了终端要纳入安全防御网络中,并具有自我防御能力,并且要实现云端的管控能力和威胁情报数据。 塔防体系也是当前网络安全行业各种 态势感知产品所参考的防御体系。

塔防体系也是当前网络安全行业各种 态势感知产品所参考的防御体系。

05

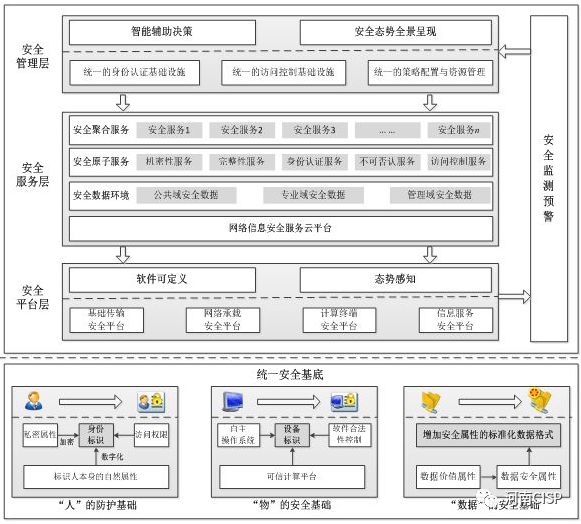

下一代防御体系,有关于这个话题,确实是众说纷纭,我谈一下我的观点:所谓下一代防御体系,我理解为动态的网络安全防御体系,以统一的安全基底为基础,对构成网络信息系统的人、设备、数据等组成要素开展统一安全防护设计,形成全网统一的安全防护基础,并将安全作为一种基本属性贯穿到整个网络信息系统的运行流程中。

安全平台层为网络信息系统的基础传输、网络承载、计算终端、信息服务等提供安全基础服务。它的产品形态为各种软硬件设备,采用软件可定义架构,并具有态势感知功能。

安全服务层由安全服务云平台、安全数据环境、安全原子服务以及安全聚合服务组成。安全服务云平台为整个安全服务层提供基础计算环境。安全数据环境采用大数据技术手段,整合公共域、专业域、管理域等各领域的安全数据资源,并提供数据挖掘、数据呈现、决策支持等数据服务。安全原子服务包括机密性保护、完整性保护、不可否认性保护、身份认证服务和访问控制服务等基础安全服务。安全聚合服务将不同的安全原子服务和安全资源按需聚合为相应的安全服务,从而为不同的安全应用提供服务保障。

安全管理层为整个网络信息动态防御体系提供统一的身份认证、访问控制、资源管理、策略配置和设备管控等安全管理基础设施,支持智能化辅助决策、态势全景呈现等功能。

安全监测预警主要提供态势融合分析处理、威胁识别、态势评估与预测等功能,能够为网络信息系统动态防御提供情报来源和决策支撑。 网络安全做到现在,最终还是人与人的对抗。拦截还是放行,说到底是对用户具体行为(包括威胁行为)的识别与筛查。当然了,也许你会说,永远没有绝对的安全。是的,再坚固的系统,突破防线只是时间问题。无论是产品或个人,只有不断的更新与迭代,不断地强化自身,才能将风险掌握在可控的范围内,才能将防护工作做到实处!

网络安全做到现在,最终还是人与人的对抗。拦截还是放行,说到底是对用户具体行为(包括威胁行为)的识别与筛查。当然了,也许你会说,永远没有绝对的安全。是的,再坚固的系统,突破防线只是时间问题。无论是产品或个人,只有不断的更新与迭代,不断地强化自身,才能将风险掌握在可控的范围内,才能将防护工作做到实处!

后记:做了多年渗透,最终还是落到了产品研发的坑里。安全行业的“未知攻,焉知防”对从业者而言是对的,对用户却极大的不适用。毕竟,我们无法让每一个用户成为优秀的攻击者,难道安全就不做了?打铁还需自身硬,通过不断地强化和提升自身,才是行之有效的解决方案。那么,关注 河南CISP 公众号,便多了一条学习的途径。学习交流,请在公众号回复 “我要入群” 获得入群方式。

声明:本文来自河南CISP,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。