近日,研究人员发现多个主流公交运营商使用的车载调制解调器存在一个严重的安全漏洞——CVE-2025-44179,该漏洞暴露了公交系统的远程管理接口,使得黑客能够通过远程攻击,不仅追踪公交实时位置,还能够对车辆的门控、发动机启动/停止、空调系统等关键子系统发出远程指令。

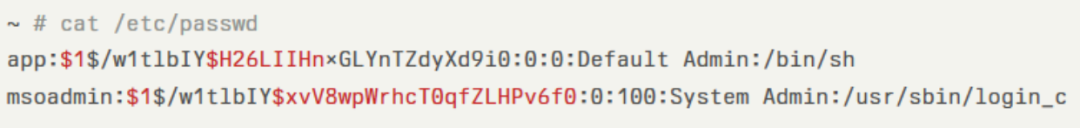

研究人员通过对公交车载调制解调器固件的分析,发现存在硬编码的默认账号和密码。与一些常见的路由器类似,公交调制解调器也有类似“app:\\$1\\$/w1tlbIY”的账户信息。黑客只需通过简单的Telnet连接(telnet <设备ip>)即可进入设备,并通过繁琐的升级和权限提升,最终获得控制权。

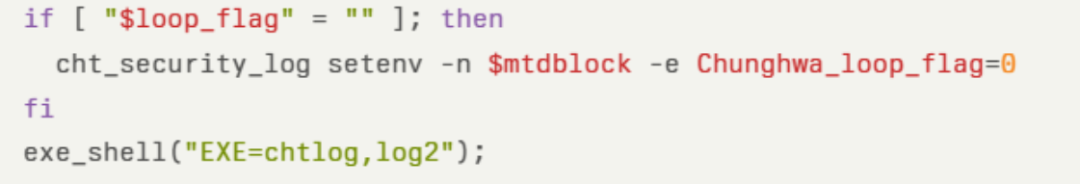

进一步调查显示,这些调制解调器在启动脚本中包含了一个隐藏的后门,该后门原本用于ISP诊断,但由于缺乏足够的安全性检查,攻击者能够利用该后门执行任意代码,从而达到远程控制公交系统的目的。

现代智能公交依赖MQTT协议来传输遥测数据与远程诊断信息。研究表明,多个公交系统在MQTT通讯时使用了相同的CA证书和客户端凭证,这意味着攻击者只要掌握了这些凭证,就能够轻松订阅公交实时位置等重要信息。通过订阅默认的MQTT主题(如:cms\\@mqtt / samepassword),黑客不仅可以实时追踪公交的行驶轨迹,还能预测到达时间,进而破坏运营计划,侵犯乘客隐私。

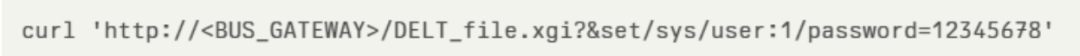

此外,黑客还可通过公交管理系统的HTTP接口访问配置文件,特别是config.xgi端点。这个API并未进行适当的认证控制,导致未经授权的攻击者能够访问并重置管理员密码,从而接管车辆的CAN总线接口。一旦成功入侵,攻击者可通过远程指令操作公交车的门控系统,甚至直接停用刹车系统,极大地威胁到公共交通的安全性。

为了应对这一漏洞,公共交通公司需要立即采取措施,禁用Telnet/SSH等不安全的服务,强制使用每台设备独立的凭证,并发布固件更新以移除硬编码的后门。此外,建议将MQTT通信升级为相互认证的TLS协议,并为每台设备部署独立的客户端证书,以防止未经授权的订阅访问。最后,加强XGI端点的输入验证,避免通过注入攻击控制设备。

资讯及配图来源:cybersecuritynews

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。