近日,安全研究者 Seyfullah KILIÇ 披露,数百个可公开访问的 TeslaMate 实例在未经身份验证的情况下,泄露了特斯拉车辆的敏感数据,包括精确 GPS 坐标、车型与软件版本、充电模式、常驻位置与行驶轨迹等,可据此推断车主出行规律与个人习惯。

此漏洞源于这款广受欢迎的开源特斯拉数据记录工具的配置不当。该工具通过连接到特斯拉官方API,收集全面的车辆遥测数据。

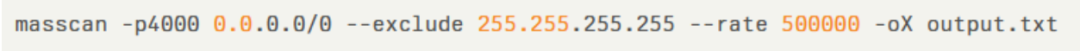

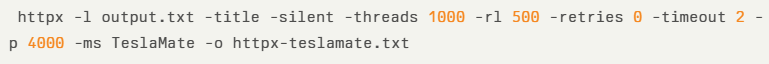

研究者 Seyfullah KILIÇ 使用多台 10Gbps 服务器运行 masscan 对全网 IPv4 进行端口扫描,锁定 TeslaMate 默认服务端口 4000;随后借助 httpx 识别特征性 HTTP 响应,筛选出真实的 TeslaMate 实例。

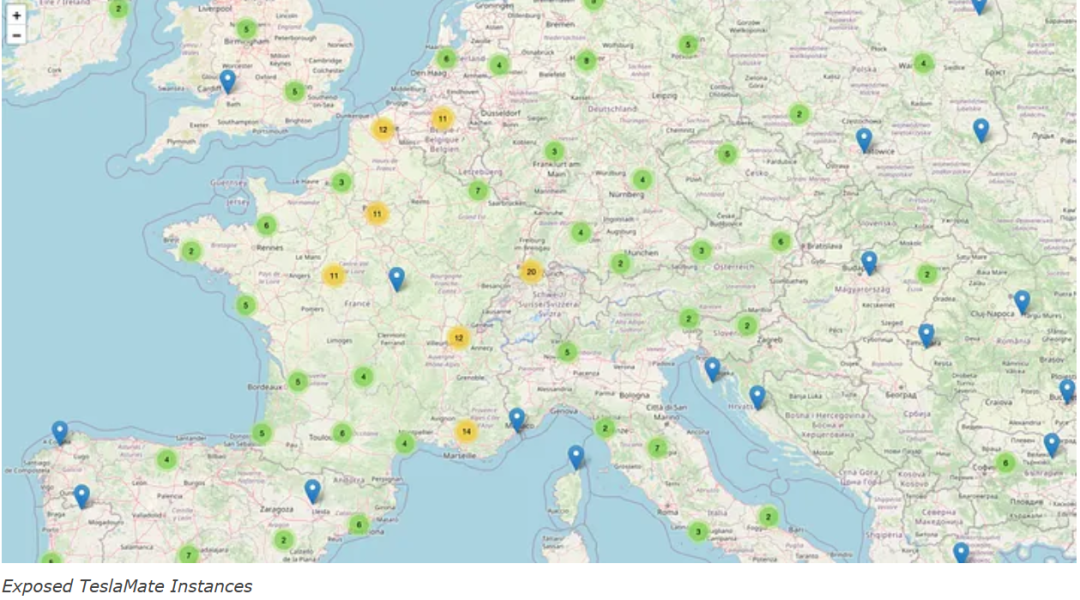

这次扫描成功发现了数百个存在漏洞的实例,这些实例泄露了特斯拉车辆的实时数据。研究人员还创建了一个演示网站 teslamap.io,用于可视化展示暴露车辆的地理分布,以此说明这一隐私泄露问题的严重性。

这一根本的安全缺陷在于 TeslaMate 的默认配置,其关键端点缺乏内置的身份验证机制。当该应用程序部署在将 4000 端口暴露于互联网的云服务器上时,就会立即被全球的未授权用户访问。

此外,许多装置在 3000 端口运行 Grafana 仪表板时,使用默认或弱密码,这就造成了多种攻击途径。

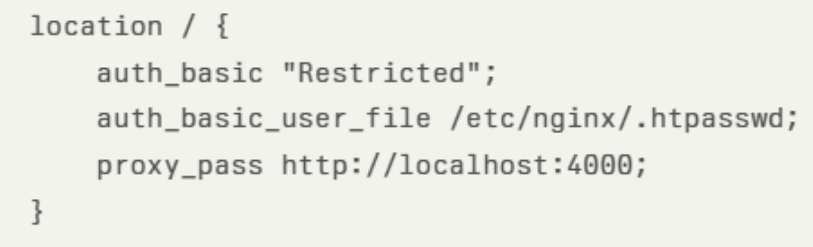

研究者与社区建议特斯拉车主与运维人员立即加固现有 TeslaMate 实例,基本的保护措施包括使用 Nginx 配置反向代理身份验证。其他安全措施还包括通过防火墙规则限制访问、将服务绑定到本地主机接口以及实施基于虚拟专用网络(VPN)的访问控制。

资讯及配图来源:https://cybersecuritynews.com/teslamate-leaks-vehicle-data/

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。