目录

一、引言

二、监测范围说明

三、云安全性分析

• 3.1 DDoS攻击分析

• 3.2 后门攻击分析

• 3.3 网页篡改分析

• 3.4 木马或僵尸网络受控事件分析

四、云可控性分析

• 4.1 发起或参与DDoS攻击分析

• 4.2 发起后门攻击分析

• 4.3 网站放马分析

• 4.4 木马或僵尸网络控制事件分析

五、云网络安全态势分析

一、引言

近年来,云作为互联网基础设施在我国迅速发展,越来越多的企业(包括初创企业、小型企业、甚至传统企业以及党政机关等)和业务场景向云端逐步迁移。在云服务使用过程中,云服务商和云用户对云的可用性和可靠性关注较多,但对云的安全性(即避免危害云的网络攻击)和可控性(即避免利用云发起网络攻击)关注较少。

在本报告中,CNCERT从安全性和可控性两个方面对20家我国主流云服务提供商的境内云网络安全事件进行跟踪监测,并对境内云网络安全态势进行综合评估分析,帮助云服务商和云用户及时掌握当前的云网络安全状态,以便采取相应的安全防护措施。

根据CNCERT监测数据,2018年11-12月,在安全性方面,虽然境内云IP感染木马或僵尸网络的概率较低,但是由于云上承载的服务越来越多、越来越重要,在其他攻击上境内云则成为攻击的重灾区;在可控性方面,大部分境内云的可控性差于境内平均水平,由于云服务获得的便捷性和低成本,越来越多黑客倾向于利用云主机进行网络攻击。因此,云服务商和云用户应加大对网络安全的重视和投入,分工协作构建网络安全纵深检测防御体系,保障云的安全性和可控性,共同维护网络空间安全。

二、监测范围说明

本报告监测的20家我国主流云服务商包括:阿里云、中国电信、腾讯云、中国联通、世纪互联、亚马逊云、微软云、华为云、美团云、网宿科技、蓝汛、UCloud、网易云、京东云、百度云、中国移动、金山云、奇虎360、首都在线、鹏博士。

报告监测范围覆盖了20家主流云服务商的境内公有云、私有云和混合云的云服务器、云数据库、云存储、云主机、CDN(Content Distribution Network,内容分发网络)以及IDC(Internet Data Center,互联网数据中心)使用的公网IP,如包括中国电信、中国联通、中国移动各省IDC使用的公网IP。20家主流云服务商境外云以及IDC使用的公网IP不在监测范围内。

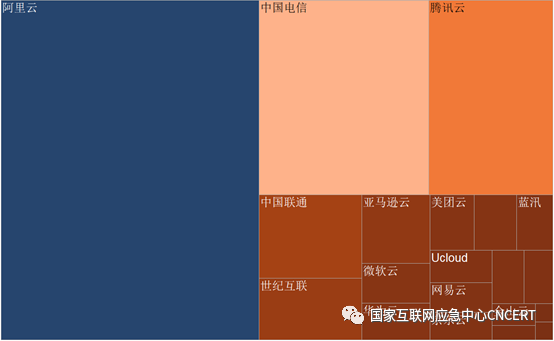

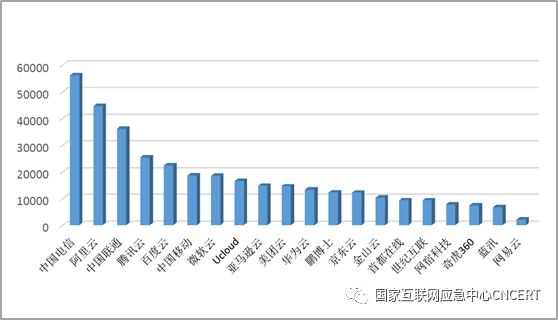

本报告监测的20家我国主流云服务商的境内云使用的IP数2600余万个,占境内全部IP数的7.7%。其中,阿里云、中国电信、腾讯云使用IP数位居前三,分别占比46.3%、17.5%、12.8%,如图2-1所示。

图2-1 云服务商境内云使用IP数分布

三、云安全性分析

本节对危害云的网络攻击事件进行监测和分析,监测事件包括针对云的DDoS攻击(Distributed Denial-of-Service attact,分布式拒绝服务攻击)、后门攻击、网页篡改、木马或僵尸网络感染等高危事件。

根据CNCERT监测数据,2018年11-12月,20家境内云遭受DDoS攻击次数占境内目标被攻击次数的69.2%;被植入后门占境内被植入后门的51.6%;被篡改网页占境内被篡改网页的58.3%;受木马或僵尸网络控制的IP占境内全部受木马或僵尸网络控制的IP的1.3%。而20家境内云使用的IP数仅占境内全部IP数的7.7%。

虽然境内云IP感染木马或僵尸网络的概率较低,但是在其他攻击上境内云则成为攻击的重灾区,其被攻击事件占境内被攻击事件比例相对较高。一方面因为云上承载服务越来越重要,使得针对云的攻击日益增多;另一方面相比传统企业,云用户对网络安全防护重视不够。

3.1 DDoS攻击分析

DDoS攻击是指利用分布式的客户端,向服务提供者发送大量看似合法的请求,消耗或占用大量资源,从而使服务器无法处理合法的请求。在本报告中,一次DDoS攻击是指不同的攻击资源针对固定目标的单个DDoS攻击,攻击周期时长不超过24小时;如果相同的攻击目标被相同的攻击资源所攻击,但持续时间超过24小时或更多,则被认为是两次攻击。

根据CNCERT监测数据,2018年11-12月,20家境内云遭受DDoS攻击27702次,遭受攻击IP数12049;全部境内目标被DDoS攻击40047次,遭受攻击IP数18185;20家境内云被攻击IP占境内被攻击IP的66.3%,20家境内云遭受攻击次数占境内目标被攻击次数的69.2%。

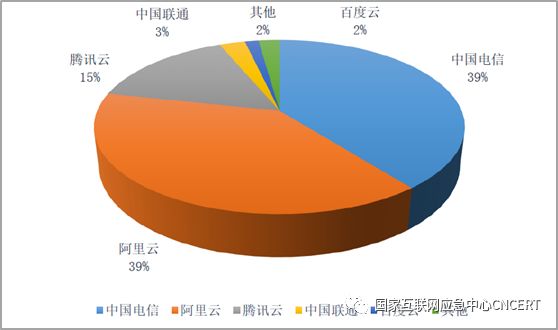

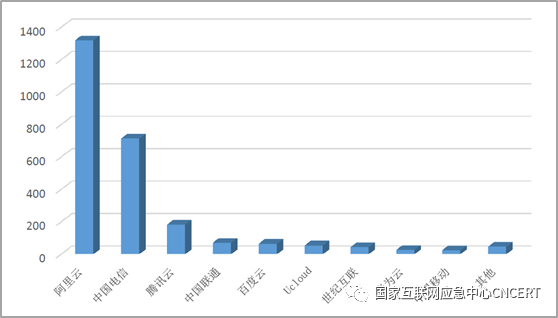

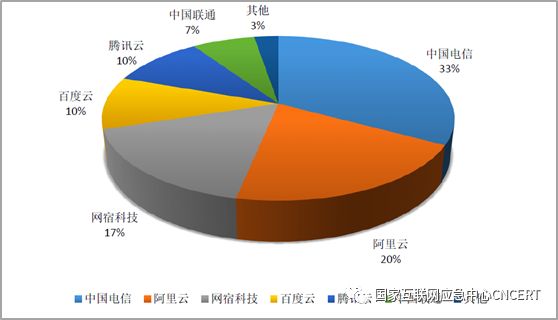

遭受DDoS攻击次数较多的前五家云服务商分别是中国电信(39%)、阿里云(39%)、腾讯云(15%)、中国联通(3%)、百度云(2%),如图3-1所示。

图3-1 2018年11-12月云服务商遭受DDoS攻击次数分布图

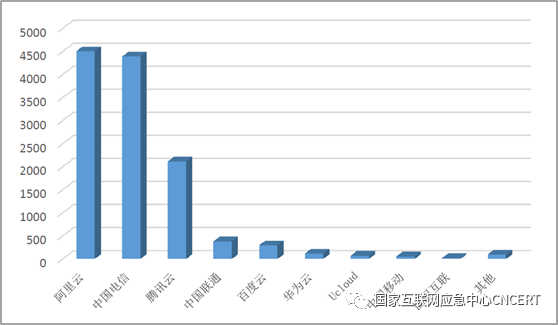

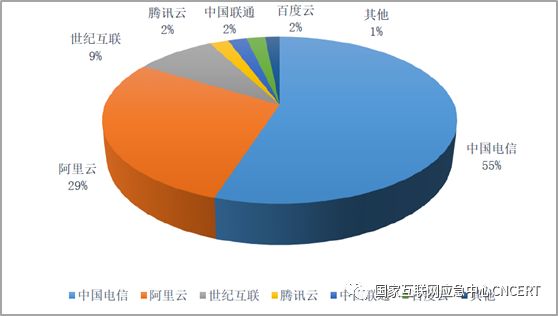

遭受DDoS攻击的IP分布如图3-2所示,其中中国电信的IP数最多,占比37%,其次为阿里云36%、腾讯云18%、中国联通3%、百度云3%。

图3-2 2018年11-12月云服务商遭受DDoS攻击目标IP数分布图

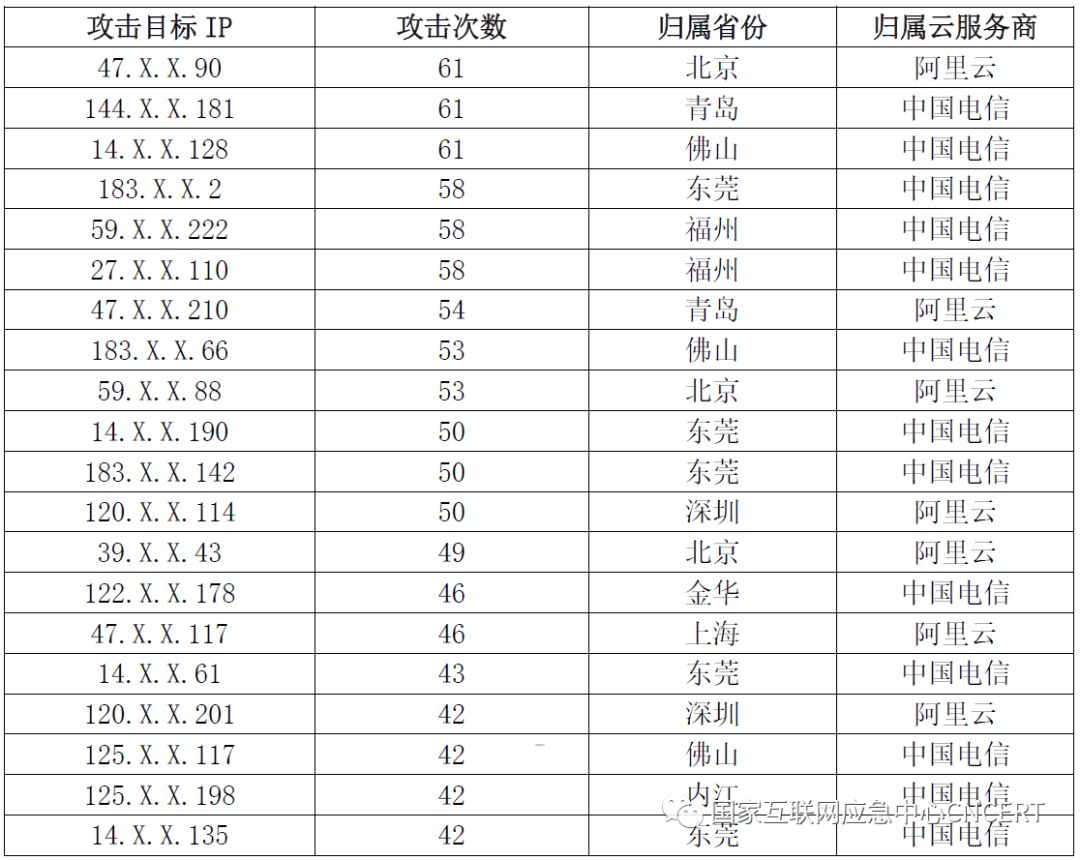

被攻击最多的目标IP地址TOP 20列表如表3-1所示,前20个攻击目标IP均被持续攻击,前3个攻击目标IP被持续攻击了两个月。被攻击较多的前20个IP主要归属云服务商分别是中国电信(13个)和阿里云(7个)。

表3-1 被攻击较多的目标IP地址TOP 20

3.2 后门攻击分析

后门攻击是指黑客在网站的特定目录中上传远程控制页面,网站服务器被黑客通过该页面秘密远程控制。在本报告中,一次后门攻击是指云上服务器被植入一个新的网站后门,网站后门被更新修改则不认为是新的攻击。

根据CNCERT监测数据,2018年11-12月,20家境内云的2541个IP被植入网站后门4676个;境内共计4673个IP累计被植入网站后门9056个;20家境内云被植入后门IP占境内被植入后门IP的54.4%,20家境内云被植入后门占境内被植入后门的51.6%。

阿里云和中国电信被植入后门数较多,分别占49%和31%,其次是腾讯云7%、百度云3%、中国联通2%、世纪互联2%和鹏博士2%,如图3-3所示。

图3-3 2018年11-12月云服务商被植入网站后门数分布图

被植入网站后门的IP分布如图3-4所示,其中阿里云和中国电信的IP数较多,占比之和达到了80%,分别为52%和28%,其次是腾讯云7%,中国联通3%。

图3-4 2018年11-12月云服务商被放置后门IP数分布图

被植入网站后门的IP地址TOP 20列表如表3-2所示。云上IP被植入网站后门的数量分布差异较大,被植入网站后门数最多的一个IP来自阿里云,数量达到140个;其次是两个来自阿里云和一个来自鹏博士的IP,被植入网站后门数量分别为48、45和43个;其余IP被植入网站后门数量均未超过30个。被植入网站后门较多的前20个IP主要归属云服务商分别是阿里云(9个)和中国电信(7个)、鹏博士(2个)、百度云(1个)、世纪互联(1个)。

表3-2 被放置网站后门的IP列表TOP 20

3.3 网页篡改分析

网页篡改是指恶意破坏或更改网页内容,使网站无法正常工作或出现黑客插入的非正常网页内容。在本报告中,一次网页篡改攻击是指黑客对一个网页的篡改,如果黑客多次修改同一网页则只被认为是一次攻击。

根据CNCERT监测数据,2018年11-12月,20家境内云441个网页遭到恶意篡改、遭受篡改的IP数达到374个;境内共计757个网页遭到恶意篡改、遭受篡改的IP数达到610个;20家境内云被篡改IP占境内被篡改IP的61.3%,20家境内云被篡改网页占境内被篡改网页的58.3%。

中国电信、阿里云和世纪互联被篡改网页数较多,分别占比55%、29%、9%;其次是腾讯云、中国联通、百度云,均占比2%,如图3-5所示。

图3-5 2018年11-12月云服务商被篡改网页数分布图

被篡改网页的IP分布如图3-6所示,其中中国电信和阿里云被篡改网页IP数较多,占比之和超过了80%,分别为51%和33%,其次是世纪互联7%,中国联通2%,百度云2%,腾讯云2%。

图3-6 2018年11-12月云服务商被篡改网页IP数分布图

被篡改网页的IP地址TOP 20列表如表3-3所示。云中网页被篡改较多的前20个IP中,每个IP被篡改网页数量分布相对稳定,被篡改网页数量在2-7次范围内。被篡改网页较多的前20个IP主要归属云服务商分别是中国电信(17个)、世纪互联(3个)。

表3-3 被篡改网页的IP列表TOP 20

3.4 木马或僵尸网络受控事件分析

木马是指由攻击者安装在受害者计算机上秘密运行并用于窃取信息及远程控制的程序。僵尸网络是指由攻击者通过控制服务器控制的受害计算机群。木马和僵尸网络对网络信息安全造成危害和威胁,是造成个人隐私泄露、失泄密、垃圾邮件和大规模拒绝服务攻击的重要原因。木马或僵尸网络受控事件是指用户计算机被植入僵尸木马程序被恶意远程控制。在本报告中,一起木马或僵尸网络事件是指云上主机被植入僵尸木马程序后被恶意远程控制,远程控制端的变化则不被认为是新的事件。

根据CNCERT监测数据,2018年11-12月,20家境内云的16412个IP对应主机被木马或僵尸程序控制,全部境内受木马或僵尸程序控制的IP达到1227213个,20家境内云受控IP占境内受控IP的1.3%。

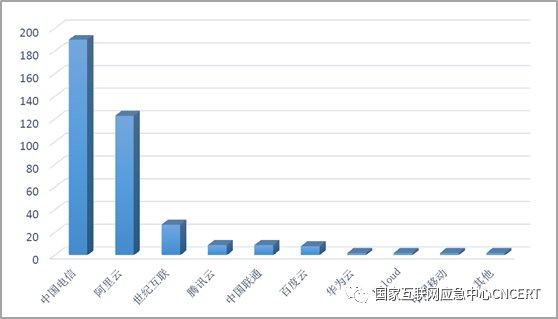

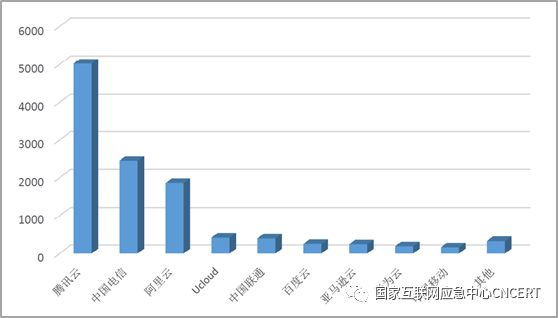

受控IP数较多的前五家云服务商分别是中国电信(35%)、腾讯云(27%)、阿里云(20%)、中国联通(6%)、UCloud(3%),如图3-7所示。

图3-7 2018年11-12月云服务商受控IP数分布图

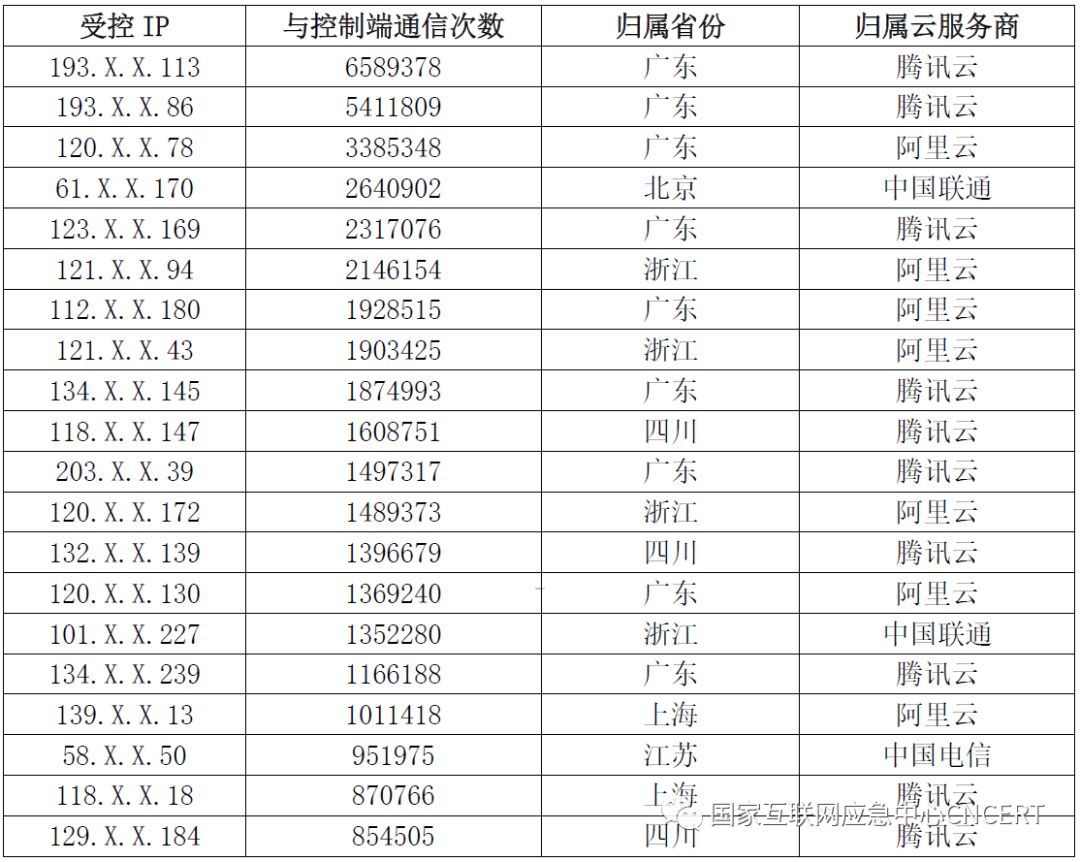

云主机通常24小时在线,可持续接受控制端命令,受控危害更大。连接控制端次数较多的受控IP地址TOP 20如表3-4所示。TOP 20列表中的每个IP与控制端通信次数十分频繁,次数达到106~107级别。连接控制端次数较多的TOP 20受控IP主要归属云服务商分别是腾讯云(10个)、阿里云(7个)、中国联通(2个)、中国电信(1个)。

表3-4 连接控制端次数最多的IP地址TOP 20

四、云可控性分析

本节对利用云发起网络攻击的事件进行监测和分析,监测事件包括利用云发起或参与的DDoS攻击、植入网站后门、网页挂马、控制木马或僵尸程序等高危事件。

根据CNCERT监测数据,2018年11-12月,黑客利用20家境内云IP参与了80.1%针对境内目标的DDoS攻击;对外植入网站后门数占境内IP对外植入网站后门数的39.4%;承载恶意代码种类占境内网站承载恶意代码种类的53.7%;木马或僵尸网络控制端IP控制的肉鸡IP数占境内控制端IP控制的肉鸡IP数的59%。

越来越多黑客利用云主机作为跳板机或控制端进行网络攻击,一方面是因为云服务使用便捷性、可靠性、低成本、高带宽、高性能,另一方面是因为云网络流量复杂便于黑客隐藏真实身份。因此,云服务商和云用户除了应加强自身安全防护体系建设外,应加强内部审计以避免云被用于对外发起攻击。

4.1 发起或参与DDoS攻击分析

利用云发起DDoS攻击是指利用云主机作为DDoS僵尸网络或DDoS攻击平台的控制服务器,直接控制肉鸡或发包机发起网络攻击;利用云参与DDoS攻击是指利用云主机作为肉鸡或发包机,受控对外打出直接攻击流量、反射攻击发起流量,因为云主机可具有高性能和高带宽,如果借助反射放大攻击方式,单机就可轻松发动峰值超1Gbps的流量。本报告中,多个控制端被用于针对相同目标的DDoS攻击,被认为发起一次DDoS攻击;多个肉鸡被用于针对相同目标的DDoS攻击,被认为参与一次DDoS攻击。虽然当前越来越多的黑客为了隐匿身份、躲避溯源等原因,选择将攻击控制端部署在境外,但仍有不少控制端部署于境内。

根据CNCERT监测数据,2018年11-12月,黑客利用20家境内云的11688个IP作为攻击控制端或肉鸡对13715个境内攻击目标IP进行DDoS攻击32058次;全部境内18185个攻击目标被DDoS攻击40047次;黑客利用20家境内云IP参与对境内75.4%攻击目标IP的DDoS攻击,参与对境内目标80.1%的DDoS攻击。

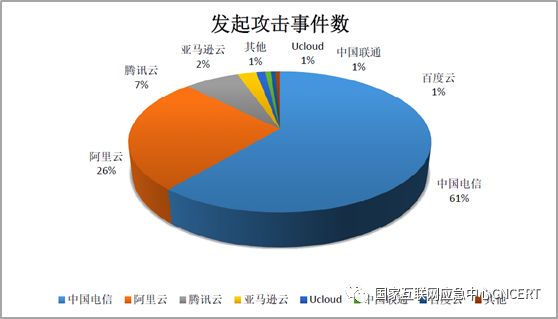

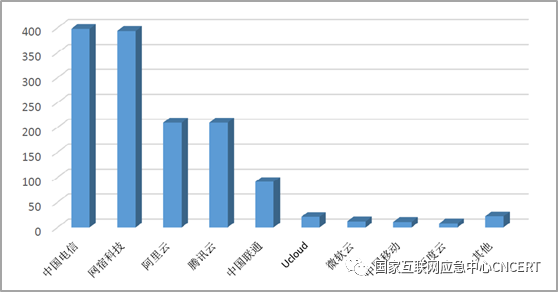

20家境内云的392个IP作为攻击控制端对2610个境内攻击目标IP发起DDoS攻击5543次。作为控制端发起攻击较多的两家云服务商分别为中国电信和阿里云,中国电信占比61%,阿里云占比26%,明显高于其他厂商,如图4-1所示。

图4-1 2018年11-12月云服务商发起攻击事件数分布图

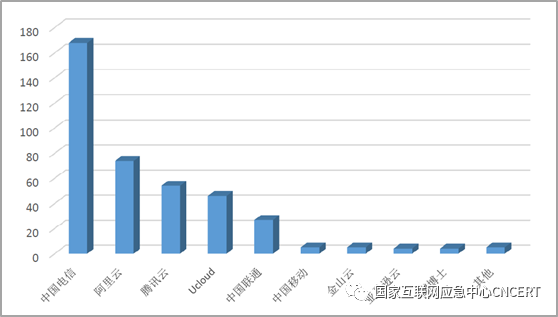

发起DDoS攻击的控制端IP分布如图4-2所示,发起攻击的控制IP数较多的前五家分别是:中国电信43%、阿里云19%、腾讯云14%、UCloud 12%及中国联通7%。

图4-2 2018年11-12月云服务商攻击控制端IP数分布图

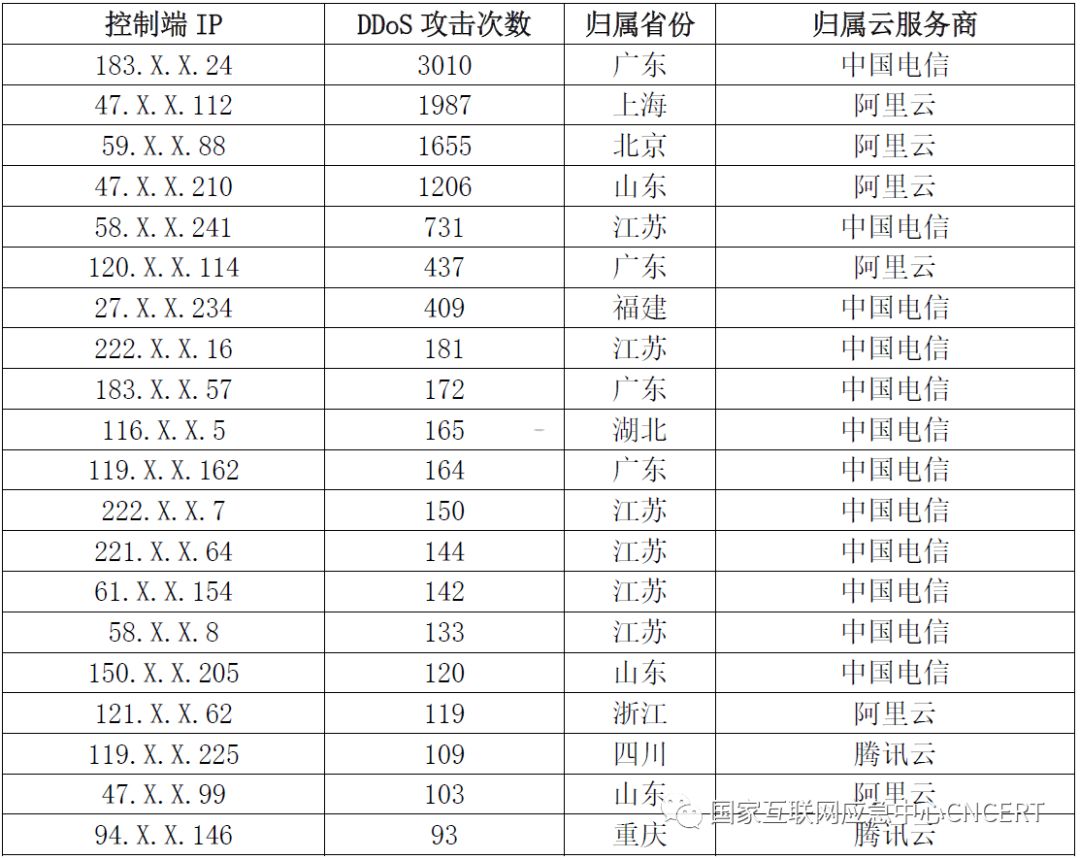

发起DDoS攻击较多的控制端IP地址TOP 20列表如表4-2所示,发起DDoS攻击较多的IP为来自中国电信的一个位于广东的IP,其攻击次数为3010次,平均每天发起攻击超过50次。日均攻击次数超过2起的控制端IP有16个。发起DDoS攻击较多的控制端IP所归属的云服务商分别为中国电信(12个)、阿里云(6个)、腾讯云(2个)。

表4-1 发起DDoS攻击较多的控制端IP地址TOP 20

因为云主机的高性能、高带宽以及24小时在线的特点,境内云主机被大量利用参与DDoS攻击。20家境内云的11296个IP作为肉鸡对12139个境内攻击目标IP进行DDoS攻击28348次。中国电信、阿里云、中国联通、腾讯云、百度云参与攻击次数较高,均超过了20000次,如图4-3。

图4-3 2018年11-12月云服务商参与攻击事件数分布图

参与攻击的肉鸡IP分布如图4-4所示,数量较多的前三家云服务商为腾讯云44%、中国电信22%及阿里云16%。腾讯云参与攻击肉鸡IP数量最多,远高于排在第二位中国电信。

图4-4 2018年11-12月云服务商控制参与攻击肉鸡IP数分布图

参与DDoS攻击较多的肉鸡IP地址TOP 20列表如表4-2所示,TOP 20中攻击次数在20000以上的有4个IP,所属的云服务商均为阿里云。参与DDoS攻击较多的TOP 20肉鸡IP所属云服务商包括腾讯云(10个)、中国电信(3个)、阿里云(5个)、微软云(1个)、亚马逊云(1个)。

表4-2 参与DDoS攻击较多的肉鸡IP地址TOP 20

4.2 发起后门攻击分析

利用云发起后门攻击是指利用云主机作为直接攻击机向外植入网站后门。

根据CNCERT监测数据,2018年11-12月,黑客利用20家境内云的1377个IP对外植入4298个网站后门;利用全部境内6179个IP对外植入网站后门10917个;20家境内云攻击IP占境内攻击IP的22.3%,20家境内云植入网站后门数占境内IP植入网站后门数的39.4%。

中国电信、阿里云、网宿科技被利用对外植入网站后门数较高,分别占比33%、20%和17%,如图4-5所示。

图4-5 2018年11-12月云服务商植入网站后门数分布图

对外植入网站后门的IP分布如图4-6所示,植入网站后门IP数较多的前五家服务商中,中国电信和网宿科技所占的比例均为29%,随后是阿里云和腾讯云均占比15%,中国联通7%。

图4-6 2018年11-12月云服务商植入网站后门IP数分布图

对外植入网站后门较多的IP地址TOP 20列表如表4-3所示。植入网站后门数较多的四个IP均来自阿里云,植入网站后门数量均达到600个以上,分别为:655个、644个、641个和608个。对外植入网站后门较多的前20个IP主要归属云服务商分别是阿里云(11个)、中国电信(7个)、百度云(2个)。

表4-3 放置网站后门的IP列表TOP 20

4.3 网站放马分析

网站放马是指在网站中植入恶意代码,用户访问该网站后感染恶意代码从而达到运行具有入侵性或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。在本报告中,网站放马是指云上网站承载了恶意代码。

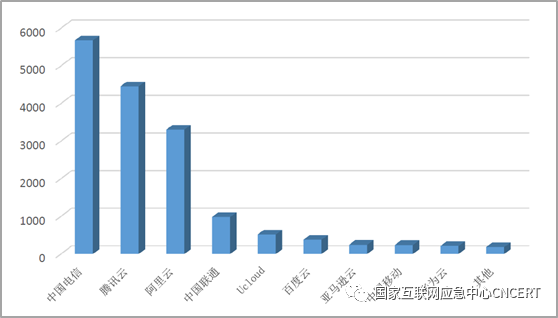

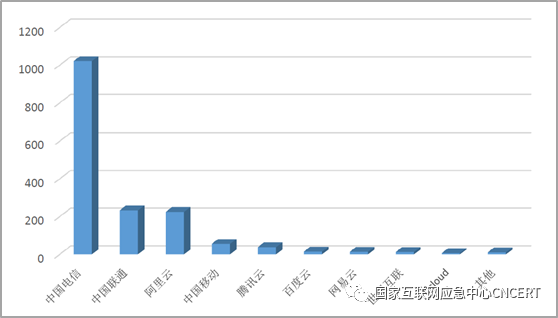

根据CNCERT监测数据,2018年11-12月,20家境内云的3499个IP被用于承载放马网站,承载放马网站数40810个,承载了1312种恶意代码;境内共计15168个IP被用于承载放马网站,承载放马网站数182879个,承载了2444种恶意代码;20家境内云放马网站IP占境内放马网站IP的23.1%,20家境内云承载放马网站占境内承载放马网站的22.3%;20家境内云承载恶意代码种类占境内网站承载恶意代码种类的53.7%。

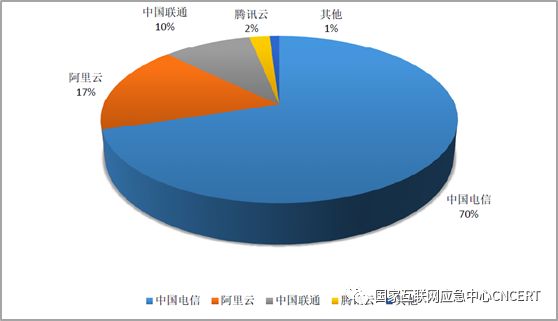

放马网站分布如图4-7,中国电信以70%的比重占据最高比例,阿里云、中国联通放马网站数在总体中的比重分别为17%和10%。

图4-7 2018年11-12月云服务商放马网站数分布图

放马网站的IP分布如图4-8所示,中国电信所占的比例也最大为62%,其次是中国联通16%、阿里云12%。

图4-8 2018年11-12月云服务商放马IP数分布图

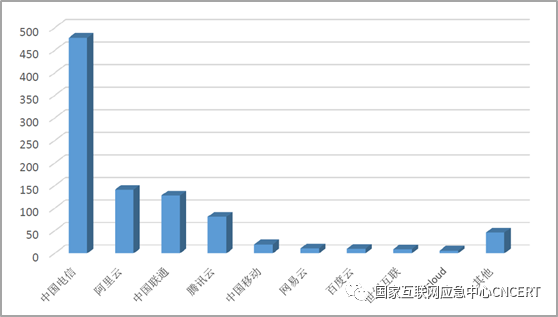

放置恶意代码种类分布如图4-9所示,放置恶意代码种类较多的云服务商分别为中国电信、阿里云和中国联通,其放置恶意代码的种类所占比例分别为51%、15%和13%。

图4-9 2018年11-12月云服务商放置恶意代码种类分布图

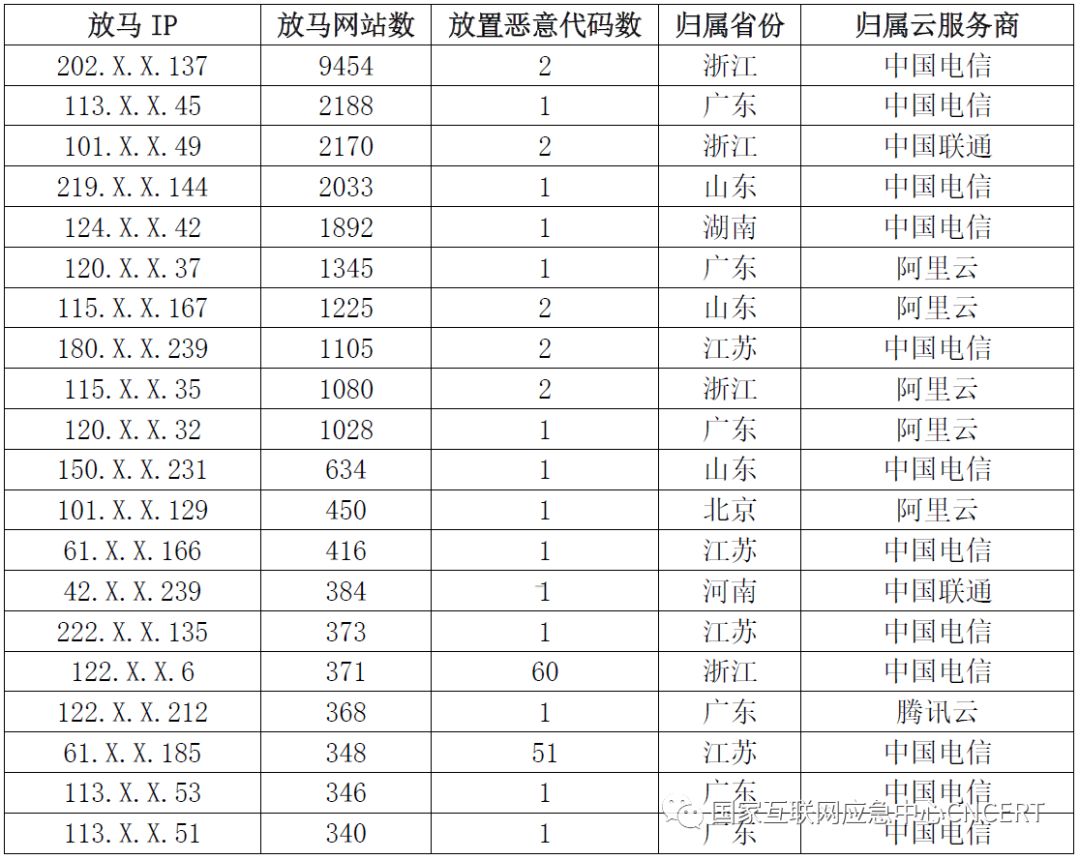

承载放马网站最多的IP地址TOP 20列表如表4-4所示,中国电信的一个IP承载放马网站数达到了9454,但是承载的恶意代码种类仅2个。承载放马网站较多的前20个IP地址所属的云服务商包括中国电信(12个)、阿里云(5个)、中国联通(2个)、腾讯云(1个)。

表4-4 承载放马网站较多的IP地址TOP 20

承载恶意代码种类较多的IP地址TOP 20列表如表4-5所示,其中中国电信12个、中国联通7个、腾讯云1个;承载恶意代码数量最多的IP归属于腾讯云,承载的恶意代码高达86种。

表4-5 放置恶意代码数量TOP 20的网页放马IP列表

4.4 木马或僵尸网络控制事件分析

利用云控制木马或僵尸网络是指利用云主机作为木马或僵尸程序的控制端,窃取受害者信息或远程控制受害者计算机等。

根据CNCERT监测数据,2018年11-12月,20家境内云的1367个IP被用作木马或僵尸网络控制端,控制了489680个肉鸡IP;境内全部木马或僵尸网络控制端达到4589个,控制了830641个肉鸡IP;20家境内云控制端IP占境内控制端IP的29.8%,20家境内云控制端IP控制的肉鸡IP数占境内全部控制端IP控制的肉鸡IP数的59%。

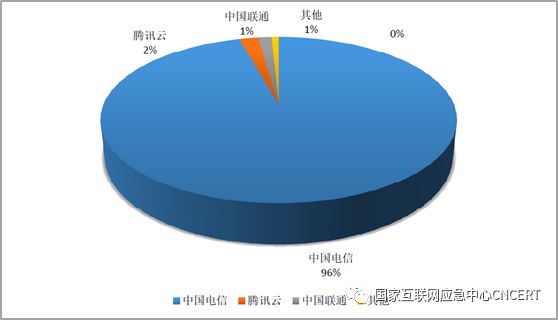

控制端控制的IP数分布如图4-10所示,中国电信控制的IP数所占比例最大,达到了96%。

图4-10 2018年11-12月云服务商控制端控制的IP数分布图

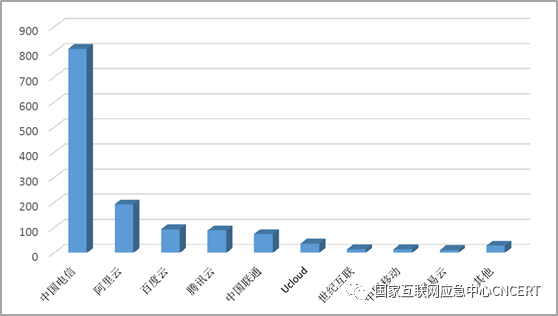

控制端IP分布如图4-11所示,中国电信所占比例最大为59%,其次为阿里云14%、百度云7%、腾讯云7%、中国联通5%。

图4-11 2018年11-12月云服务商控制端IP数分布图

控制肉鸡最多的控制端IP地址TOP 20列表如表4-6所示,IP主要集中在江苏、浙江地区,所属的云服务商均为中国电信。

表4-6 控制肉鸡最多的控制端IP地址TOP 20

五、云网络安全态势分析

本节汇总分析监测发现的各类网络安全事件,建立网络安全态势指数模型,对20家境内云的网络安全态势进行评估分析,帮助云服务商和云用户掌握当前的网络安全状态,以便其针对各类网络威胁采取适当预防措施,使系统免受攻击和破坏,使网络安全得到充分保护。

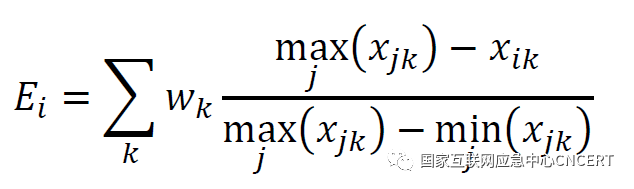

网络安全态势指数总分值100分,包括安全性和可控性两个一级指标,因安全性和可控性同样重要,所以二者分值相同;安全性指标包括拒绝服务攻击、后门攻击、网页篡改、木马或僵尸网络受控事件4个二级指标;可控性指标包括发起或参与拒绝服务攻击、发起网站后门攻击、网站放马事件、木马或僵尸网络控制事件4个二级指标。

根据二级指标的事件平均发生概率计算二级指标值,再逐级加权求和获得百分制的网络安全态势指数。因此,网络安全态势指数为:

其中,wk为二级指标k的权重,xik为二级指标k的攻击事件发生概率(即第i个云服务商二级指标k攻击事件数/第i个云服务商的IP总数)。网络安全态势指数分值越高表示各类安全事件平均发生概率越低,网络安全性和可控性越好。

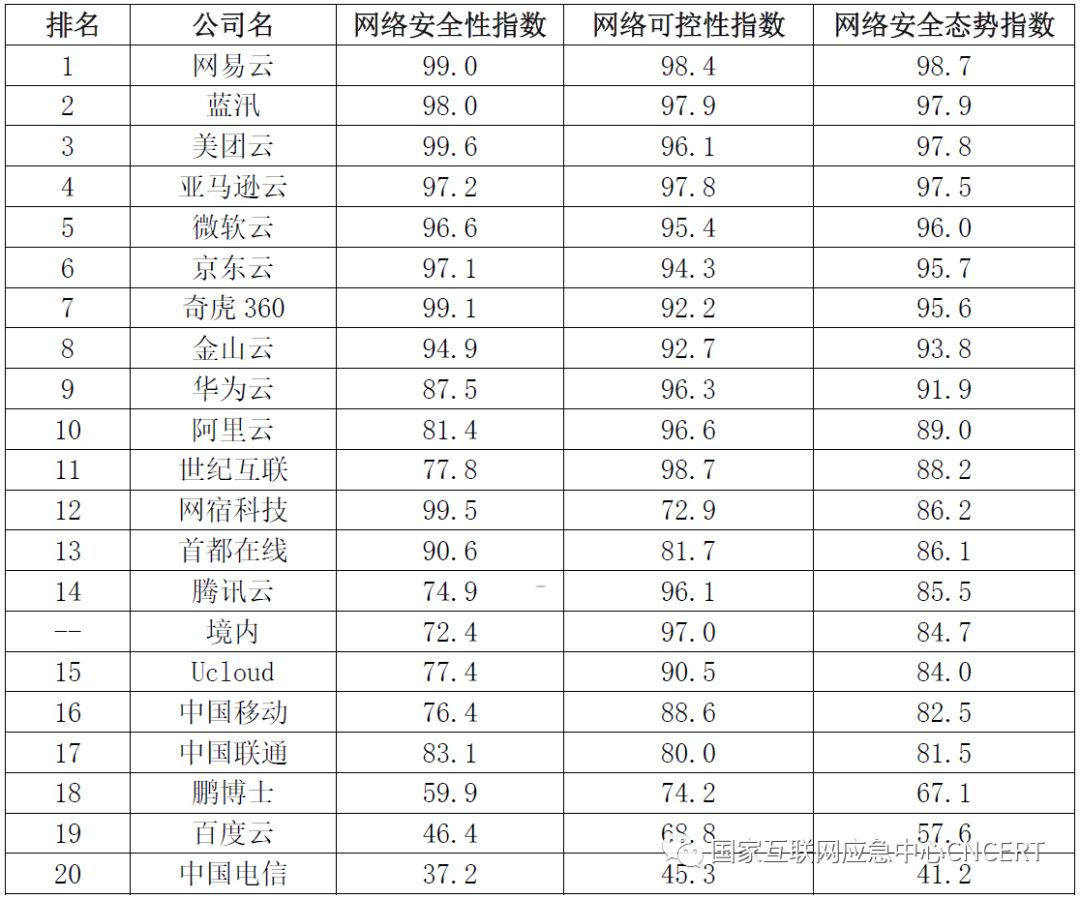

根据CNCERT监测数据,2018年11-12月,20家境内云网络安全态势指数排名如表5-1所示,其中境内代表境内平均网络安全态势指数。

表5-1 各云服务商境内云网络安全态势指数排名

从安全性指数来看,除鹏博士、百度云、中国电信外,大部分境内云的安全性均优于境内平均水平,这主要是由于境内云IP感染木马或僵尸网络的概率较低,但是在其他攻击上境内云则成为攻击的重灾区,这主要是由于云上承载的服务越来越多、越来越重要。从可控性指数来看,除世纪互联、网易云、蓝汛、亚马逊云外,大部分境内云的可控性均差于境内平均水平,说明越来越多黑客倾向于利用云主机进行网络攻击。

当前,云网络安全形势不容乐观,随着更多企业和业务场景向云平台迁移,则情况会更加严峻。根据“谁运营,谁负责”的网络政策,云网络安全维护是云服务商和云用户的共同责任,只是根据其服务类型(基础设施即服务IaaS、平台即服务PaaS、软件即服务SaaS)的不同而职责分工略有不同。因此,云服务商和云用户应加大对网络安全的重视和投入,除做好及时更新软硬件漏洞、避免使用弱口令、关闭不必要服务等常规防护措施外,还应通过分工协作构建网络安全纵深检测防御体系,保障云的安全性和可控性,共同维护网络空间安全。

下载完整报告:http://www.cert.org.cn/publish/main/upload/File/20190201.pdf

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。