前情回顾·网络安全态势

安全内参9月2日消息,国内厂商普渡机器人(Pudu Robotics)旗下产品的管理API存在一个惊人的漏洞,使得几乎没有技术背景的人也能接管该公司生产的送餐和服务机器人。

这一漏洞在多次“负责任披露”的尝试后,仍数周未获修复,可能导致恶意行为者重定向BellaBot及其他型号的普渡机器人,将餐食送往误送他人,干扰餐厅运营,甚至破坏医院和办公场所的敏感业务。

作为全球最大的商用服务机器人制造商之一,普渡机器人向餐厅、酒店、医院、办公室和零售店提供多种产品,包括:

BellaBot、KettyBot和PuduBot等送餐机器人;

CC1和PUDU SH1清洁机器人;

配备紫外线和化学喷雾器的消毒机器人;

搭载机械臂、可乘坐电梯的楼宇配送机器人。

几乎所有API都缺失有效的身份验证机制

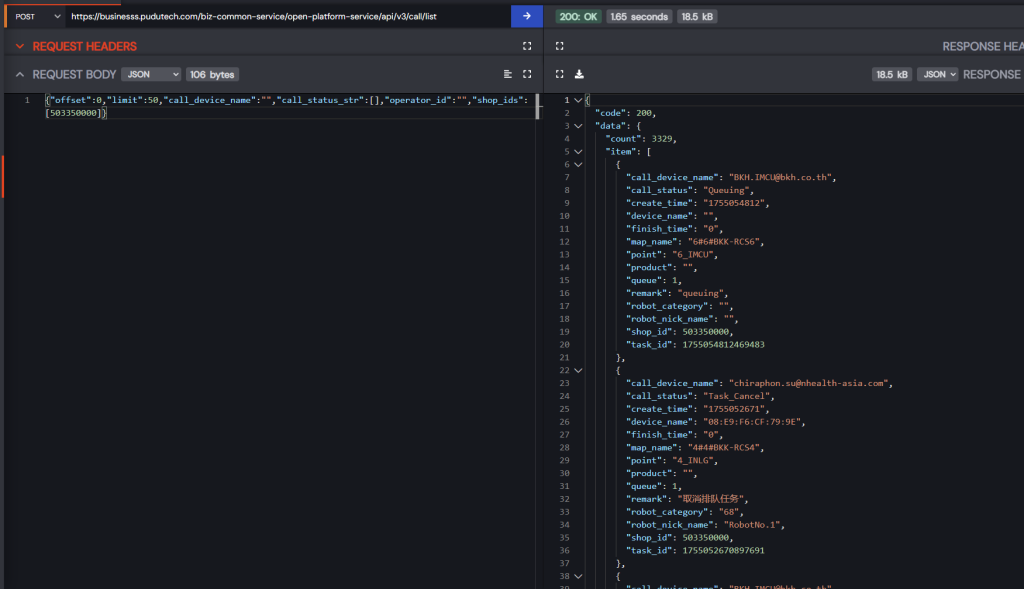

安全研究员BobDaHacker调查发现,普渡机器人管理平台几乎所有API接口都缺乏有效的身份验证机制。

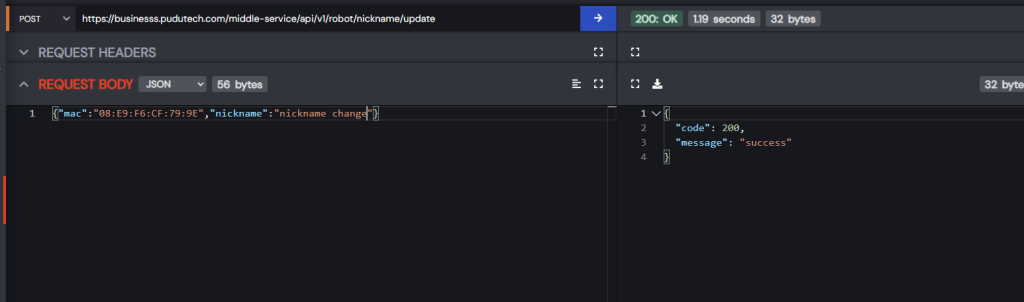

尽管系统要求使用有效令牌,但未能校验用户权限或机器人归属,攻击者可进行以下操作:

查看任意机器人的呼叫记录,并在一次请求中不受限制地获取多达2万个门店ID;

在全球范围内对任意机器人发起、取消或重定向任务;

修改机器人设置,包括昵称、配置和运行模式;

枚举普渡的全球门店部署,并按门店ID列出所有机器人。

在餐厅场景中,攻击者可能将正在送餐的BellaBot重定向至自己桌上,取消高峰时段所有配送任务,或让机器人无限循环播放音乐。

在办公楼中,配备机械臂并能乘坐电梯的FlashBot可能被劫持,从安全楼层取出机密文件并放置在出口处。

在医疗环境下,恶意行为者或可干扰药品配送,驱使清洁机器人闯入手术室,甚至完全跳过关键的消毒流程。

普渡机器人迟迟不修漏洞,直至客户被通知风险

BobDaHacker自8月12日起向普渡的销售、支持及技术团队提交漏洞报告。

在未收到任何回应后,他于8月21日通过邮件联系了超过50名公司员工,试图升级问题。

数周过去,普渡机器人仍在存在漏洞的环境中运行。8月28日,BobDaHacker又联系了普渡的主要客户,包括在日本管理超7000家餐厅的云雀餐饮集团和大型餐饮连锁运营商泉膳,提醒其机器人大军正面临被接管的风险。

在这最后一次升级问题后的48小时内,普渡的安全团队“奇迹般地”注意到这些报告,并发出一封模板化的确认邮件,感谢BobDaHacker的“负责任披露”,甚至连其中的“[Your Email Address]”占位符都未删除。

两天后,普渡确认漏洞已修复。

这一事件揭示了严重的安全缺陷和企业应对失当。尽管普渡在官网声称“持续致力于安全”,却连最基本的措施都未落实:缺乏专门的安全联系人,缺少经过认证的API控制,也没有及时处理漏洞报告。

直至主要客户被提醒,面临声誉与财务损失威胁时,普渡才被迫采取行动。

安全风险远不止于餐厅运营混乱。依赖普渡机器人进行药品配送的医院,可能因延误或配送错误而影响治疗。

提供客房服务或食堂后勤的酒店与学校,同样可能因漏洞而遭遇中断与安全隐患。

在自动化深入关键业务的当下,普渡此次事件凸显:安全防护必须与技术创新并行。

普渡机器人如今需要深入反思:客户与监管机构将要求更强的安全保障、更透明的报告渠道,以及更迅速的修复机制。

迟缓的回应和冷冰冰的模板化邮件,只会进一步侵蚀外界的信任。

随着商用服务机器人在敏感环境中加速普及,制造商必须在设计到部署的全流程中优先考虑安全。否则,对于机器人使用者而言,饥饿的食客或许只是最微不足道的问题。

参考资料:https://gbhackers.com/food-delivery-robots/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。