2025年10月9日,网络安全公司SonicWall与其合作的事件响应机构Mandiant共同发布最终调查报告,确认此前针对其云备份服务的攻击已导致所有使用该服务的客户防火墙备份配置文件遭黑客访问。这一结论推翻了9月事件初期“受影响客户不到5%”的初步判断,暴露出更为严重的全局性数据泄露风险。

事件回顾:从局部异常到全面失控

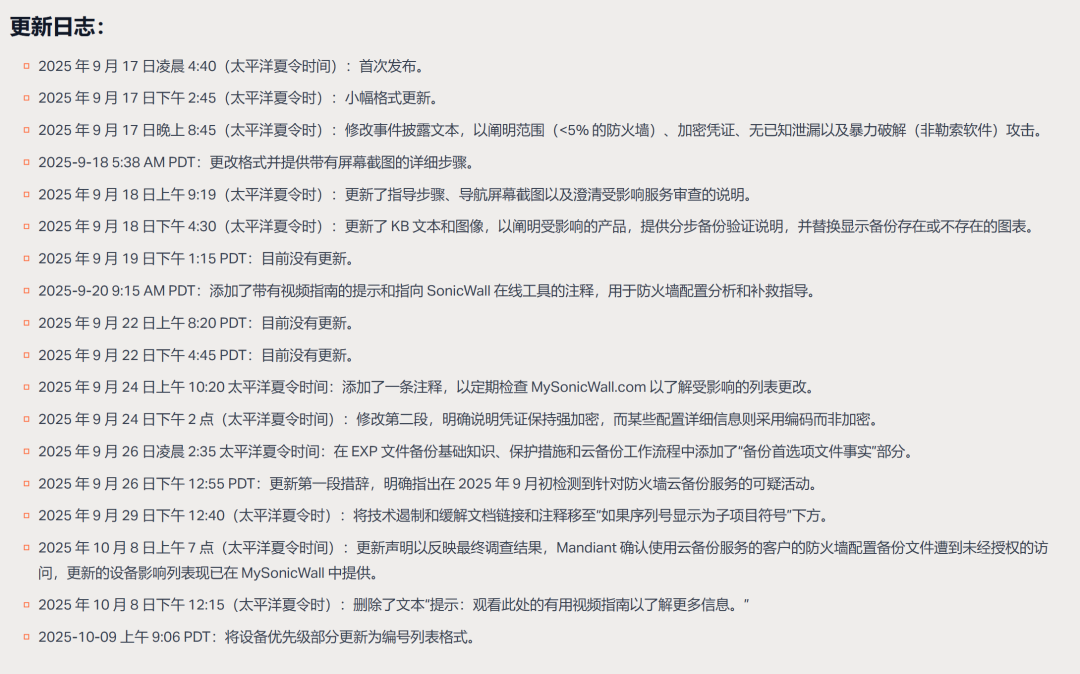

2025年9月,SonicWall首次披露其云备份服务遭遇安全事件,称仅有“不到5%的客户”受到影响。然而,持续调查显示,攻击者通过针对MySonicWall云备份API的暴力破解攻击,系统性突破了其防护机制,最终获取了所有使用云备份功能客户的防火墙配置文件。

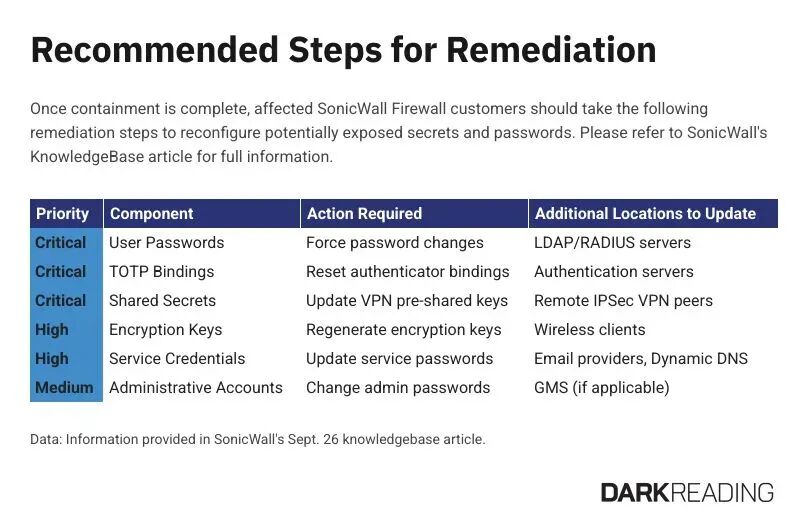

这些备份文件(扩展名为.EXP)包含了防火墙的完整配置快照,涵盖网络规则、路由数据及加密的凭据(如密码与密钥)。尽管敏感信息仍受AES-256加密保护,但攻击者已掌握了解密后可能用于定向攻击的关键信息。

数据泄露风险:加密并非绝对安全

根据SonicWall发布的《备份配置文件事实说明》,.EXP文件在本地生成时仅对内容进行编码,但其中的凭证和密钥会单独加密。而在云备份流程中,文件会经过HTTPS传输、加密压缩后存储。然而,专家指出,加密数据仍可能被离线破解。

安全厂商Action1的首席技术官 (CTO) Gene Moody 向 Dark Reading表示,调查的初始阶段重点在于了解事件发生的原因和方式,从而初步评估可能受到影响的人员。随着事件响应调查对日志、访问模式和集中式存储系统的深入挖掘,事件的全貌可能会变得更加清晰。

“由于无法确认究竟被盗了什么,最安全的做法是假设所有可能受影响的客户都面临风险,”他说道。“从最初的低估值到全额赔付的转变是一种标准做法,以避免给人一种虚假的安全感,强调最坏的情况,而不是确认的盗窃。”

watchTowr主动威胁情报主管Ryan Dewhurst强调:

“即使密码是加密的,如果强度较低,也可能被离线破解。配置数据本身已足够让攻击者绘制网络拓扑,策划精准攻击。”

他更质疑SonicWall云服务的基础防护缺失:

“针对API的暴力攻击本应通过速率限制和强访问控制机制阻止。”

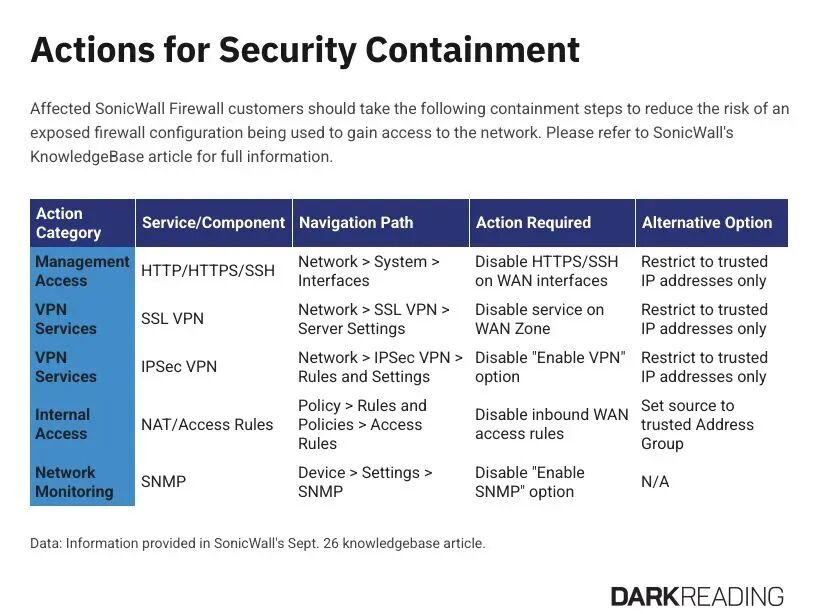

应对措施:分级响应与紧急修复

SonicWall已在MySonicWall门户中发布最终受影响设备列表,并根据风险级别进行分类:

活动 - 高优先级:启用面向互联网服务的设备;

活动 - 低优先级:无互联网服务的设备;

非活动:90天内未连接云端的设备。

客户应立即采取以下行动:

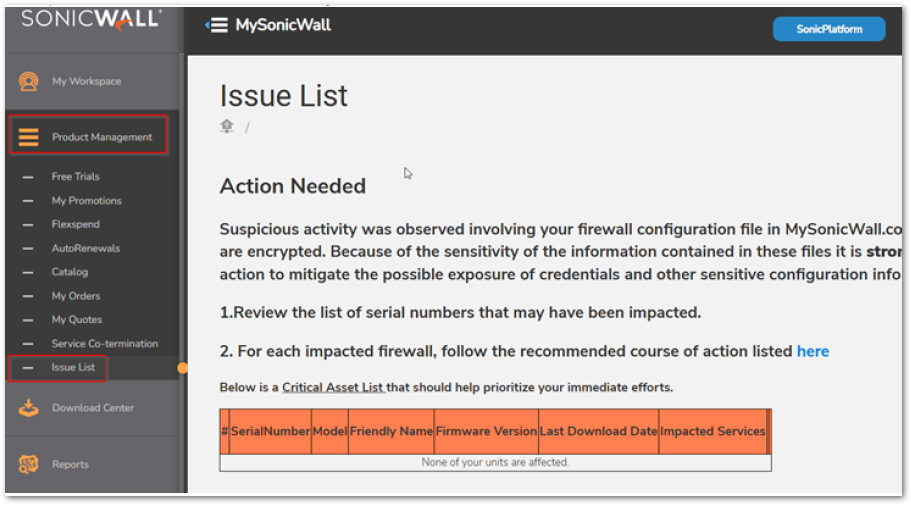

登录MySonicWall门户,检查“产品管理 > 问题列表”中是否列出其设备序列号;

若字段为空(图1),则未受影响;若显示备份详情(图2),需按优先级处理;

优先修复“高优先级”设备,使用SonicWall提供的在线工具分析配置并重置凭证。

反思与影响:云服务安全机制遭拷问

此次事件是SonicWall迄今最严重的安全事件之一,暴露了其云备份API在基础安全设计上的缺陷。尽管公司声称已增强云基础设施监控、发布修复指南,但客户对托管高度敏感数据的服务缺乏基础防护感到担忧。

SonicWall表示将继续与Mandiant合作强化系统,并协助客户完成修复。然而,对于已泄露的配置文件,其长期风险仍难以估量——攻击者可能持续尝试解密,或结合其他漏洞发起组合攻击。

结语

SonicWall防火墙备份泄露事件再次警示:云服务中存储的加密数据并非无懈可击,而安全厂商自身的基础设施更应成为防护的重中之重。对于受影响组织而言,立即审查网络配置、更新凭证并监控异常活动,是降低后续威胁的唯一途径。

参考资源

1、https://hackread.com/sonicwall-hackers-breached-all-firewall-backups/

2、https://www.sonicwall.com/support/knowledge-base/mysonicwall-cloud-backup-file-incident/250915160910330

3、https://www.darkreading.com/cyberattacks-data-breaches/sonicwall-100-firewall-backups-breached

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。