作者简介

姜琨

芯昇科技有限公司芯片研发负责人,主要从事安全芯片系统架构设计等方面的研究工作。

李增局

芯昇科技有限公司算法专家,长期从事经典算法及抗量子算法的研究工作。

刘梅娟

芯昇科技有限公司产品总监,长期从事安全芯片产品规划、布局等方面的工作及基于SIM芯片实现的量子加密应用、抗量子加密算法迁移等研究工作。

代俊锋

芯昇科技有限公司芯片验证负责人,主要从事安全芯片验证及测试等方面的研究工作。

刘勇

芯昇科技有限公司安全芯片事业部总经理,主要从事物联网芯片、安全芯片的产品规划及市场应用工作。

肖青

芯昇科技有限公司总经理,主要从事物联网芯片、通信芯片、安全芯片的产品规划及市场应用工作。

论文引用格式:

姜琨, 李增局, 刘梅娟, 等. 抗量子密码SIM芯片研究[J]. 信息通信技术与政策, 2025, 51(7): 86-91.

抗量子密码SIM芯片研究

姜琨 李增局 刘梅娟 代俊锋 刘勇 肖青

(芯昇科技有限公司,北京 100071)

摘要:抗量子密码在用户身份识别模块卡等资源受限环境应用中存在两大挑战:算力存储不足以支撑高复杂度运算;侧信道与故障注入攻击易致密钥泄露。基于以上挑战,提出了轻量化安全架构,设计了抗侧信道加速器(集成动态掩码与恒定时间数论变换模块),并引入了冗余计算与光传感器屏蔽双层防护。安全芯片仿真验证显示,防御方案满足了防御侧信道一阶分析的要求,并且具备防御故障注入的能力,满足了全球移动通信系统协会规范,为5G/6G量子安全通信提供了解决方案。

关键词:SIM;抗量子密码;安全防御;侧信道分析

0 引言

量子计算的快速发展对传统密码学构成了严峻挑战。5G的普及和6G的研发推进,使移动通信网络架构和应用场景发生了巨大变革。网络切片、物联网等新兴技术的涌现,使用户身份识别模块(Subscriber Identity Module,SIM)卡面临更加复杂多样的安全挑战。本文阐述了抗量子密码(Post-Quantum Cryptography,PQC)SIM芯片架构设计与实现,分析了PQC算法侧信道攻击风险,提出了防护措施,并验证了方案的有效性。具体包括:提出了轻量化抗量子安全架构设计,平衡安全性和资源占用;针对抗量子算法安全威胁,提出了安全威胁模型及评估依据;研究数论变换(Number Theoretic Transform,NTT)实现技术,分析了侧信道和故障注入模型,提出了防御方案;在芯片和电子设计自动化(Electronic Design Automation,EDA)平台上,验证了抗量子算法侧信道和故障注入模型及防护方案效果。

1 适合SIM卡硬件的PQC算法

1.1 PQC算法对比

在PQC学领域,为应对量子计算威胁,研究者们提出了多种算法,其中 FIPS203、McEliece、SPHINCS+和FIPS204是主要候选算法。FIPS203是一种基于模块格的密钥封装机制(Key Encapsulation Mechanism,KEM),依赖容错学习(Learning with Errors,LWE)问题,密钥尺寸小,计算开销适中,适合资源受限环境;McEliece基于编码理论,安全性源于解码随机线性码的困难性,密钥尺寸大,计算开销高;SPHINCS+基于哈希的签名方案,安全性基于哈希函数的碰撞阻力,密钥尺寸小,但签名尺寸大,计算开销适中;FIPS204基于模块格,依赖LWE和最短向量问题(Shortest Vector Problem,SVP),密钥和签名尺寸适中,计算开销低,适合资源受限环境。

1.2 PQC算法与SIM卡硬件的适配性分析

在PQC学领域,多种算法被提出以应对量子计算的威胁。然而,SIM卡作为一种资源受限的智能卡,其硬件特性对PQC算法的实现提出了挑战。SIM卡通常采用安全处理器,计算能力较低,遵循ISO 7816标准进行通信,并拥有有限的非易失性存储空间,通常在几十千字节到几百千字节之间;同时,SIM卡的处理器频率较低,片上静态随机存取存储器(Static Random Access Memory,SRAM)的大小一般也只有十几千字节到几十千字节,使算法执行过程中涉及的密钥、明密文或者签名结果都受到限制。这些限制使得在SIM卡上实现PQC算法时,需要特别关注密钥存储和计算效率。

在选择适合SIM卡硬件的PQC算法时,需要考虑密钥尺寸、计算开销、安全性和实现复杂度。综合考虑这些因素,FIPS203和FIPS204是最适合SIM卡硬件的PQC算法。FIPS203的密钥尺寸较小,计算开销低,安全性高;FIPS204密钥尺寸适中,签名尺寸较小,计算开销低,实现复杂度低。FIPS203适用于需要密钥封装机制的场景,如安全通信信道的建立;FIPS204适用于需要签名功能的场景,如身份认证和消息完整性验证。这些算法的结合使用,可以为SIM卡提供全面的抗量子安全保护,确保其在抗量子时代的安全性和可靠性。

2 PQC算法的侧信道攻击与SIM卡威胁建模

2.1 针对SIM卡的侧信道攻击

SIM卡作为移动通信终端入网的关键,其密码算法和密钥承担着身份鉴别的功能,防御侧信道和故障注入攻击的能力至关重要。

2G网络中的COMP128算法是用户入网鉴权和会话密钥生成的核心算法。有学者通过随机数检测方式[1],在20 万次试验中破解了COMP128算法的密钥。3G/4G SIM卡采用的MILENAGE算法基于AES-128,用于通用移动通信系统(Universal Mobile Telecommunications System,UMTS)网络的身份认证和密钥协商。2016年,郁昱等[2]利用示波器、协议分析仪、自制SIM卡读卡器和电脑,在10~80 min内破解了8家厂商的SIM卡。

在PQC算法时代,传统算法向PQC算法迁移,但侧信道攻击手段依然存在,支持PQC算法的SIM卡仍面临侧信道和故障注入攻击[3-4]。针对SIM卡的侧信道攻击方式包括:功耗分析攻击(Correlation Power Analysis,CPA),通过SIM卡电源引脚捕获多项式乘法特征;电磁辐射模板攻击,针对NTT运算的电磁泄露;时序攻击,利用SIM卡指令周期差异泄露采样算法状态。以FIPS203为例,NTT是该算法的核心算子,在NTT计算过程中使用侧信道攻击可以获得私钥相关信息[5]。FIPS203算法使用模数q=3 329,是一个较小的因数,并使用了7层,非完备的NTT因数,并结合一个二维数据的乘法。两个乘积因数表达为:

2.2 针对SIM卡的故障注入

CRT-RSA算法易受攻击,一次有效错误即可恢复密钥,成本低[6]。最初,故障注入手段包括电压毛刺、电磁注入和时钟管脚毛刺;之后,引入激光,提高了精确度,丰富了错误模型(这些手段也被用于攻击对称算法AES等)[7]。

PQC算法同样面临故障注入攻击风险[8-10]。故障注入手段多样,防御方案也多种多样。在传统算法的安全防护设计中,常用方案可被PQC算法借鉴。常用方案包括:“加密—解密”或“签名—验签”的反向校验技术,验证计算正确性;针对关键运算环节,引入随机时延,降低精准时间故障注入概率;随机化解码数据,使错误难以预测分析;多次备份中间变量,比较结果防止数据出错。此外,增加光传感器、毛刺传感器等安全检测,可保障芯片执行过程安全可信,防止故障注入攻击。

2.3 SIM卡威胁模型总结

针对SIM卡上的PQC算法,各种攻击手段层出不穷,但考虑到经济成本,SIM卡也无法穷尽各种攻击手段,使用大量的安全防护方案导致成本过高,无法在产业中应用。因此,安全攻击者提出了一套评估威胁模型以及安全防护方案有效性体系。

在评估安全攻击手段时,攻击首先被分为识别阶段和实施阶段。在这两个阶段中,攻击者能力、攻击者使用的设备、攻击者攻击的时间、攻击者利用的知识以及开放样本的数量等成为衡量攻击代价的重要因素。通过针对各种要求按照一定的水平进行量化,满足一定的数值,即可以定义产品达到了安全的要求。

面对各种安全威胁,SIM芯片在满足一定的攻击代价情况下,即可被定义为安全实现,以满足经济成本和安全的双重要求。

3 SIM卡专用PQC安全架构设计

3.1 PQC加速器设计

为了在SIM卡的硬件限制下高效实现PQC算法,本文设计了一种专用的PQC加速器,该加速器主要包括面积优化的NTT模块和抗侧信道内存总线。

NTT是许多PQC算法(如FIPS203)中的关键操作。本文设计了一种基于32位乘法器复用的NTT模块,以减少硬件面积占用。NTT硬件算子设计采用32位乘法器复用方案,即通过在一个时钟周期内复用多个32位乘法器,有效减少硬件资源的占用。例如,对于一个256 点的NTT,可以采用分治法将其分解为多个较小的NTT,每个较小的NTT使用一个32位乘法器来完成。实际复用架构的实现面积为8 200 门电路,比非复用架构的12 800 门电路节省35.9%。

为了防止侧信道攻击,在NTT模块中引入了动态数据混淆技术。具体而言,就是在每次进行NTT操作之前,对输入数据进行随机置换,然后在操作完成后进行逆置换,以恢复原始数据顺序。

3.2 安全攻击模型

一个典型蝶形运算结构一般由Cooley-Tukey(CT)蝶形结构或Gentleman-Sande蝶形结构实现,本文以CT蝶形结构为例进行说明。对于n=2k的多项式,NTT和逆NTT(Inverse NTT,INTT)一般需要k次迭代运算,而每次迭代运算中由n/2个蝶形运算构成。假设CT蝶形运算的输入为(a,b)、输出为(c,d), 蝶形结构运算组成为:

c=a+b·ω (3)

d=a-b·ω (4)

或者:

c=a+b (5)

d=(a-b)·ω (6)

以FIPS204算法为例,可以使用k=log2(n)次迭代的NTT计算,即可以实现签名和验签流程。而在FIPS203算法中,由于仅包含因子ω,它的NTT计算需要使用k-1,而不是完整的k次迭代。

以公式(3)为例,如果输入为(x0,x1),则输出(y0,y1)=(x0+x1×ω,x0-x1×ω);如果故障注入直接将旋转因子注入改为0时[5],则第一轮迭代输出结果将变为(y0,y1)=(x0,x1);如果所有的旋转因子常数都被篡改为0,则输出结果有:

从公式(7)可以看到,输出的熵在每轮迭代运算中会减半。针对FIPS203算法时,可以得到如下输出:

将上述故障注入模型应用到FIPS203的密钥生成过程,在密钥s生成后,进行NTT变换时进行注入故障。如果s的每个多项式进行NTT变换时都被注入了错误,那么,对于每个密钥s值,每个多项式的前两个系数为非0。以FIPS203的768 参数为例,s参数在[-2,2]范围中,而每个多项式仅有两个系数非0,则总体共5^6=15 625 种可能性。然后,利用公钥t和A的值,计算一个向量d=t-A×s’,对于每种s’,计算得到d,如果d向量的取值满足[-2,2]向量值的范围,则s’猜测的值符合要求,否则排除掉该可能性,则可以完全恢复s的值。

3.3 安全防御方案

3.3.1 抗侧信道内存总线

为了防止通过内存总线的功耗分析攻击,本文设计了一种抗侧信道的内存总线架构:动态数据混淆(在数据传输过程中对数据进行实时混淆)。例如,可以使用一个随机生成的掩码对数据进行异或操作,然后在接收端进行解混淆。

在内存总线的功耗设计上,引入了功耗平衡电路,使得无论传输的数据是什么,总线的功耗保持恒定,这样可以防止攻击者通过功耗变化来推测数据内容。采用电流镜技术实现功耗平衡,电流平衡方程为:

3.3.2 抗故障注入加解密反向运算

首先,使用加密密钥对明文进行加密操作,得到密文(这是正常的加密流程,目的是将原始数据转换为密文形式以保护数据的机密性);之后,使用相同的加密密钥对得到的密文进行解密操作,理论上应该能够恢复出原始的明文,因为加密和解密算法互为逆运算,使用相同的密钥进行解密可以抵消加密操作的影响;最后,将解密后得到的明文与原始明文进行对比。如果两者完全一致,说明在加密和解密过程中没有发生故障,密码算法的运算过程正确;如果两者存在差异,则表明在运算过程中可能遭受了故障攻击,导致了错误的发生。

3.3.3 抗侧信道y值随机掩码

针对位级泄露问题[6],在FIPS204算法设计中引入了y值随机掩码技术,其数学模型如下:

其中,y_masked是掩码后的输出,y是原始多项式系数向量,m是预定义的二进制掩码模式,r是实时生成的随机向量,q是有限域的模数。在签名时,会生成一个随机掩码并与y值进行异或操作,之后所有的计算都基于这个掩码后的y值进行。在最终签名输出之前,通过异或操作去除掩码,恢复出真实的y值用于签名验证。这种随机掩码技术有效增加了侧信道攻击的难度,提高了算法在实际应用中的安全性。

3.3.4 抗侧故障注入冗余签名验证

为了防止Nonce故障注入攻击,在FIPS204算法中设计了双重签名验证机制。这一机制要求签名过程使用两个独立的随机数生成器来产生两个不同的随机数,并分别用于生成两个签名。随后,这两个签名会一同被验证,以确保其一致性。如果两个签名不一致,则表明签名过程中可能存在故障注入攻击,系统将拒绝接受该签名。这种双重验证机制显著提高了对故障注入攻击的抵御能力,增强了系统的安全性。

4 防护方案验证

4.1 试验环境搭建

为了验证芯片的侧信道防护及对故障注入的防护性能,分别采用样片功耗采集分析和EDA仿真验证。

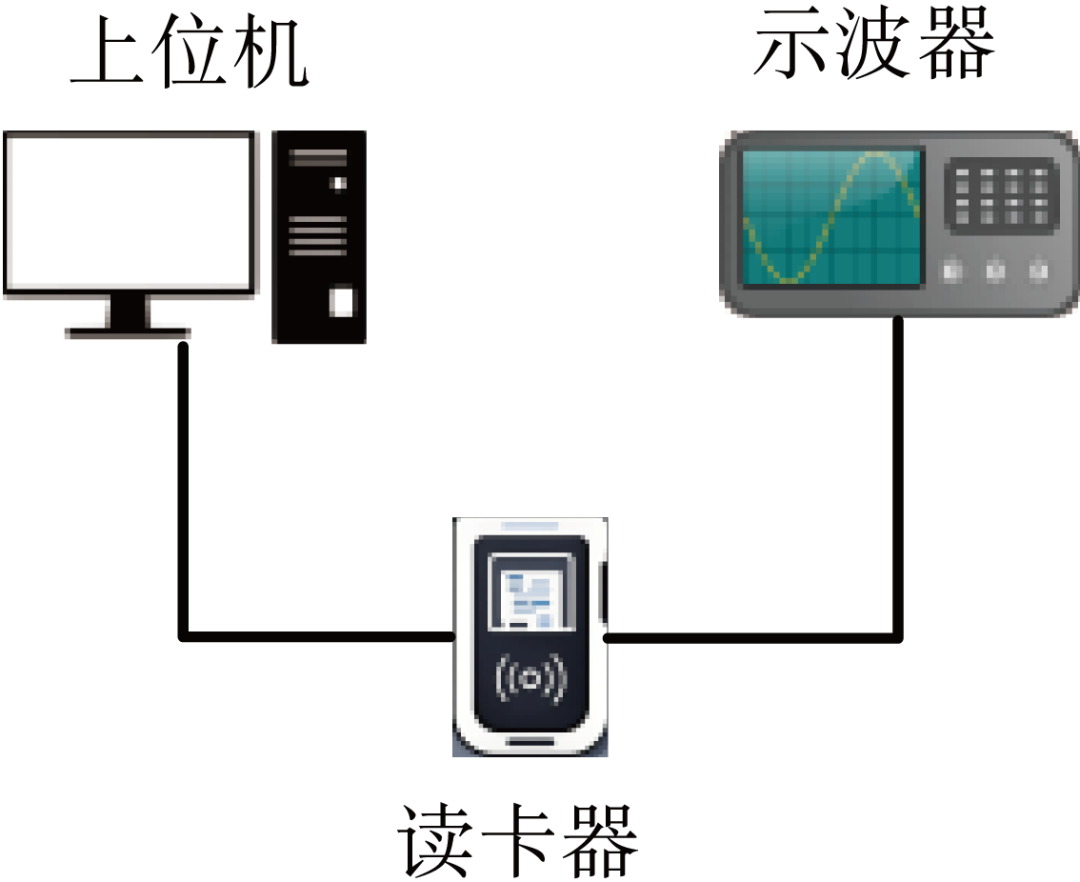

样片功耗采集分析:在实验室中,通过上位机连接读卡器,并以发送脚本的方式,让卡进行10 万次重复的FIPS204密钥生成操作并抓取每次运算的功耗波形(见图1),抓取完毕后利用工具进行相关性分析。

图1 实验室功耗采集

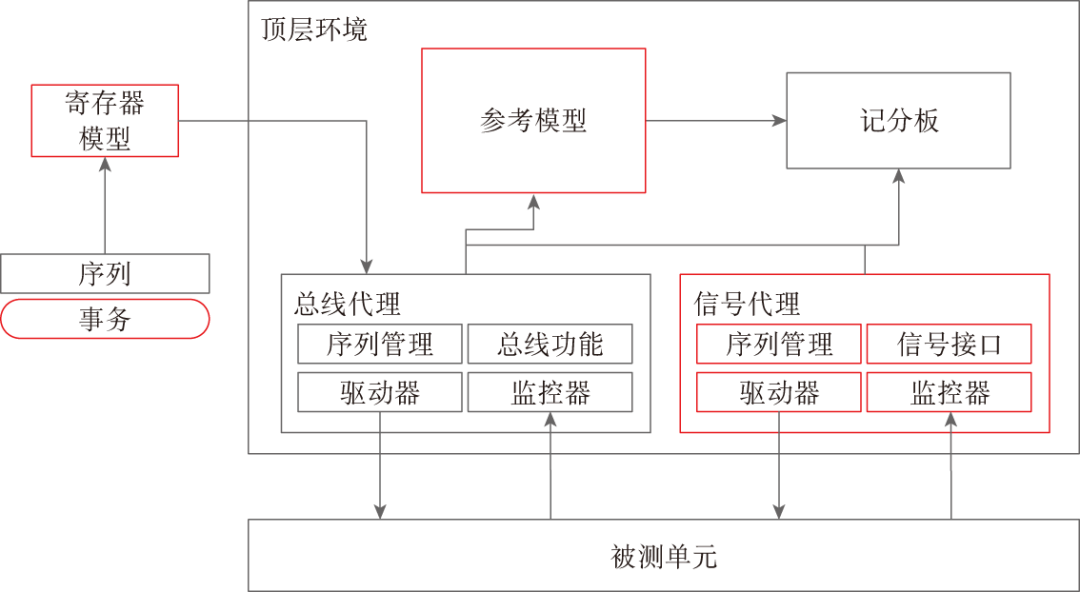

EDA仿真验证:基于通用验证方法学(Universal Verification Methodology,UVM)架构搭建EDA仿真平台,采用结构化设计(见图2)。在安全验证环境中,Testbench通过Backdoor方式直接操作寄存器和系统总线,可以模拟各种故障场景,如单比特翻转、多位错误、数据总线故障等。这种精确控制使得EDA仿真验证能够针对特定的安全机制进行测试,例如检测和响应故障注入攻击的能力。

图2 EDA验证平台构架

4.2 试验结果

通过对实际芯片实现的无任何防御方案的FIPS 203算法和带掩码方案的FIPS 203算法进行试验比较,TVLA测试结果表明,带掩码方案的算法没有明显的中间值泄露,因此可以抵御一阶侧信道攻击。通过EDA仿真验证,在算法执行过程中注入单点故障,故障类型包括不限于随机数据错误、跳过指令、中间变量清零等,都能被算法的保护方案校验出来,直接导致硬件异常,从而被检测到错误。

芯片设计的抗侧信道和抗故障注入安全防御方案均已达到设计预期,可以有效抵御一阶侧信道攻击和故障注入攻击,可在后续芯片设计中持续应用。

5 结束语

本文基于SIM芯片实现了PQC算法全流程迁移,推动了PQC算法应用研究,为业界提供了可落地应用的抗量子能力及迁移解决方案。物联网、移动终端等资源受限设备,对密码算法的性能和资源消耗提出了更高的要求。SIM芯片属于资源受限的硬件设备,本文提出的轻量级PQC算法的安全设计与实现,使得抗量子产品基于SIM芯片在端侧具备迁移试点的可行性;抗侧信道攻击及故障注入攻击的安全模型及防御方案,分别在芯片平台和EDA仿真验证中得到充分测试,测试结果符合设计预期。

Research on post-quantum cryptography SIM chips

JIANG Kun, LI Zengju, LIU Meijuan, DAI Junfeng, LIU Yong, XIAO Qing

(Xinsheng Technology Co., Ltd., Beijing 100071, China)

Abstract: Post-quantum cryptography faces two challenges in resource-constrained Subscriber Identity Module (SIM): insufficient computing power/storage for high-complexity operations, and possible key leakage caused by side-channel and fault-injection attacks. This paper proposes a lightweight security architecture, designing an anti-side-channel accelerator with dynamic masking and constant-time number theoretic transform modules, plus a dual-protection mechanism of redundant computing and optical sensor shielding. Secure chip simulations show that the countermeasure can resist first-order side channel analysis and resist against fault injection attack, meeting global system for mobile communications association standards and enabling 5G/6G quantum-secure communication.

Keywords: SIM; post-quantum cryptography; security defense; side channel analysis

本文刊于《信息通信技术与政策》2025年 第7期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。