漏洞概述 | |||

漏洞名称 | Open WebUI 任意代码执行漏洞 | ||

漏洞编号 | QVD-2025-43452,CVE-2025-64495 | ||

公开时间 | 2025-11-07 | 影响量级 | 十万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.7 |

威胁类型 | 代码执行 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述:攻击者可以利用此漏洞植入恶意代码,当其他用户执行插入提示的命令时,恶意代码会被触发,可能导致信息泄露或任意代码执行。 | |||

01 漏洞详情

影响组件

Open-WebUI 是一款自托管 AI 聊天界面系统,专为与大型语言模型交互而设计。它提供直观聊天界面、提示词管理、用户工作区和多 LLM 提供商支持,允许创建富文本提示词,广泛应用于私有化 AI 服务部署场景,为企业提供安全可控的 AI 交互平台。

漏洞描述

近日,奇安信CERT监测到官方修复Open WebUI 任意代码执行漏洞(CVE-2025-64495),该漏洞存在于Open WebUI的提示词插入功能中,当"Insert Prompt as Rich Text"选项启用时,提示词内容会转换为HTML格式并赋值给DOM元素的innerHTML属性而未进行充分过滤,导致存储型跨站脚本攻击。拥有提示词创建权限的远程攻击者还可以借此利用管理员权限执行任意python代码。目前该漏洞POC和技术细节已在互联网上公开,鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

利用条件

1.攻击者需要拥有创建提示词的权限;

2.启用"Insert Prompt as Rich Text"选项;

3.受害者需要执行攻击者创建的恶意提示词。

02 影响范围

影响版本

Open WebUI <= 0.6.34

其他受影响组件

无

03 复现情况

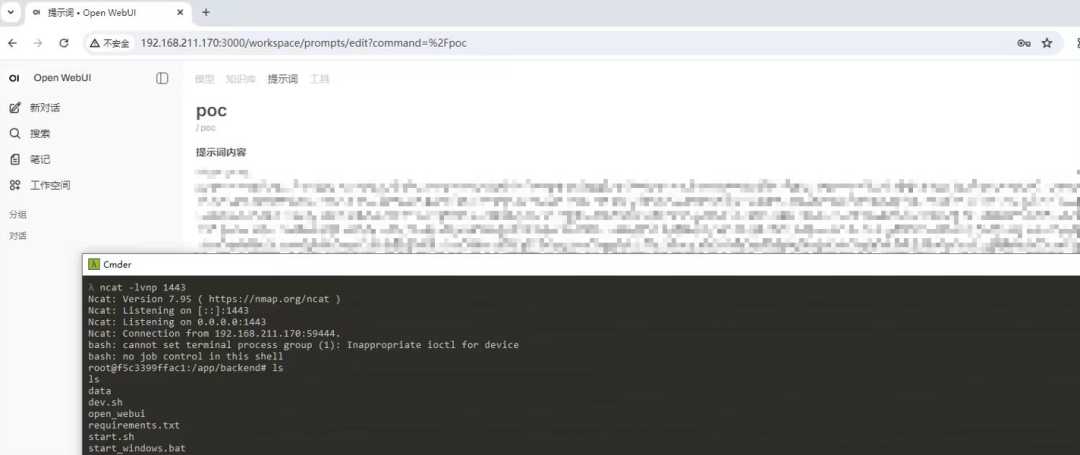

目前,奇安信威胁情报中心安全研究员已成功复现Open WebUI 任意代码执行漏洞(CVE-2025-64495),截图如下:

04 受影响资产情况

奇安信鹰图资产测绘平台数据显示,Open WebUI 任意代码执行漏洞(CVE-2025-64495)关联的国内风险资产总数为77441个,关联IP总数为7452个。国内风险资产分布情况如下:

Open WebUI 任意代码执行漏洞(CVE-2025-64495)关联的全球风险资产总数为113837个,关联IP总数为24952个。全球风险资产分布情况如下:

05 处置建议

安全更新

官方已发布安全补丁,请及时更新至最新版本:

Open WebUI >= 0.6.35

下载地址:

https://github.com/open-webui/open-webui/releases

06 参考资料

[1]https://github.com/open-webui/open-webui/security/advisories/GHSA-w7xj-8fx7-wfch

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。