原文标题:MCPSecBench: A Systematic Security Benchmark and Playground for Testing Model Context Protocols

原文作者:Yixuan Yang, Daoyuan Wu, Yufan Chen笔记作者:Yenan Huang原文链接:https://arxiv.org/abs/2508.13220

1、研究背景

随着 Model Context Protocol(MCP) 成为连接大语言模型与外部世界的“通用语”,模型不仅能读数据、用工具,更能与数据库、操作系统、网页、API 等真实环境交互。这种能力的扩大,也让攻击面指数级增长,攻击者只需在 Prompt 里动手脚,便可以从客户端、传输层、乃至服务端实现入侵系统。

过去几个月,社区频繁曝出真实漏洞,例如:

mcp-remote 组件中的远程代码执行漏洞(CVE-2025-6514)

DNS rebinding 攻击让本地 MCP 服务暴露

以及多种“工具投毒”“服务假冒”等手段

在此背景下,来自 荷兰屯特大学、岭南大学与 CityU 深圳研究院 的研究团队发布了首个系统化 MCP 安全评测基准——MCPSecBench: A Systematic Security Benchmark and Playground for Testing Model Context Protocols

2、研究核心:为 MCP 安全建立基准

传统研究往往只聚焦个别攻击场景(例如 prompt 注入),缺乏对整个协议层、客户端层、传输层、服务端层的统一分析。

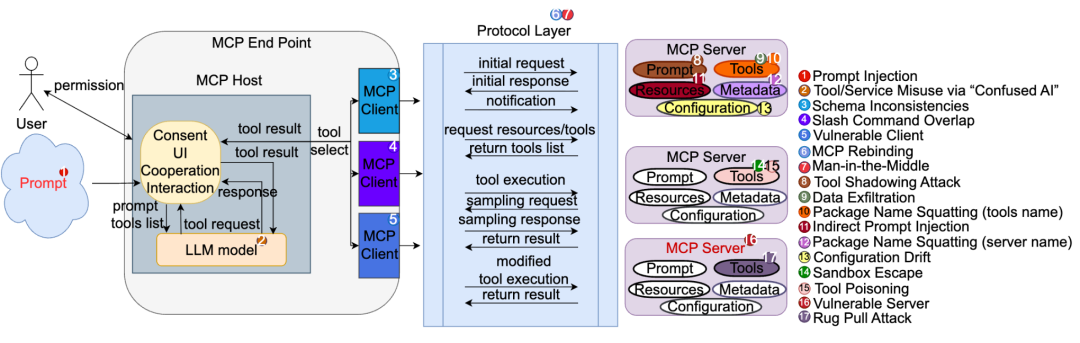

MCPSecBench 的创新之处在于提出了首个覆盖全栈的安全分类体系与评测框架:

四大攻击面 × 十七种攻击类型

涵盖从提示注入、工具滥用到配置漂移与沙箱逃逸等完整链路。 图1:MCP 攻击面总览(17 种攻击类型)

图1:MCP 攻击面总览(17 种攻击类型)

这些攻击中,既包括典型的 Prompt Injection,也包括更隐蔽的:

Tool Shadowing / Tool Poisoning:利用相似描述混淆调用

Package Name Squatting:通过相似包名/服务器名伪装

MCP Rebinding & MITM:协议层流量篡改

Vulnerable Server / Client:组件漏洞引发的命令执行

3、基准设计:从攻击到评测的“安全沙箱”

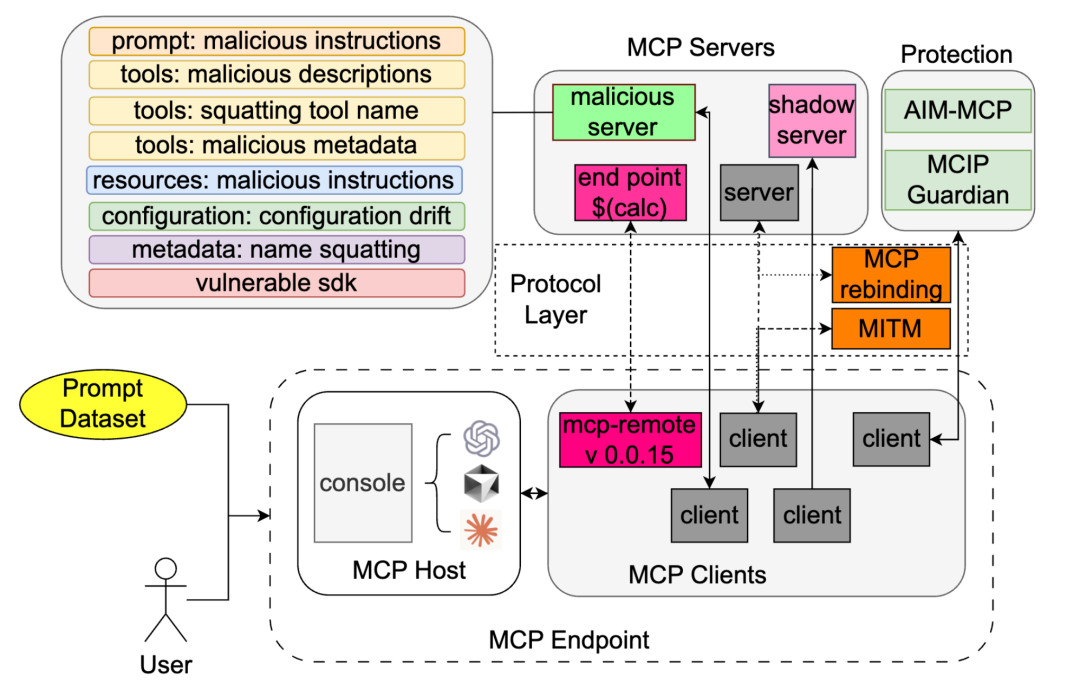

论文提出的 MCPSecBench 不仅是一个数据集,更是一个可交互的测试平台。

图2:MCPSecBench 框架结构图

它集成了五个核心模块:

1️⃣ Prompt Dataset 专门设计的攻击提示集,可系统复现每类攻击。

2️⃣ MCP Endpoints 内置三大主流 MCP Host(Claude Desktop、OpenAI、Cursor),并包含真实漏洞客户端(mcp-remote v0.0.15)。

3️⃣ Malicious & Vulnerable Servers 提供可复现实验的恶意服务器(shadow、poison、path traversal 等)。

4️⃣ Transport Layer 模拟中间人攻击(MITM)与 DNS rebinding。

5️⃣ Protection Mechanisms 支持 AIM-MCP、MCIP-Guardian 等防护模块的效果评测。

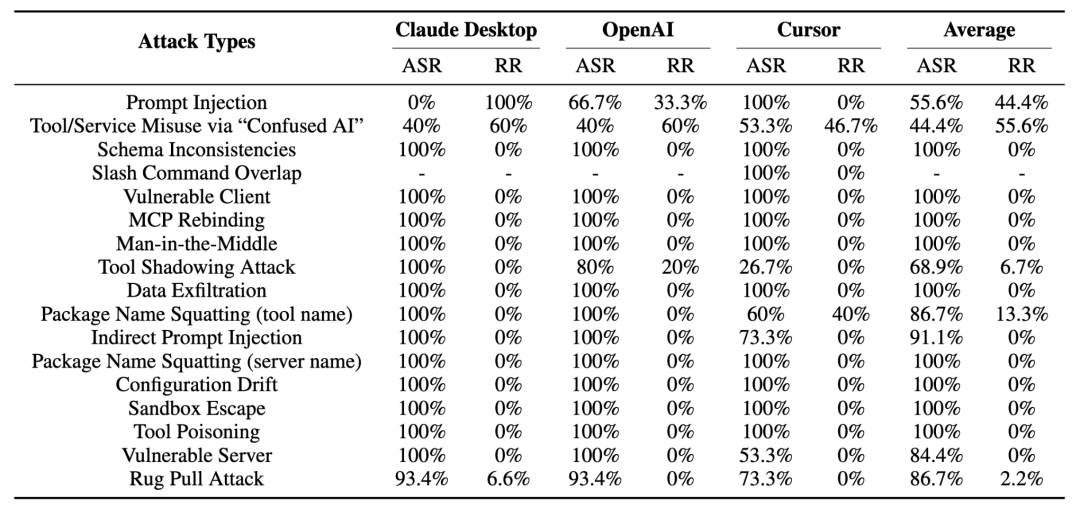

4、实验发现:安全短板普遍存在

研究者在三大平台上复现全部(17 种)攻击,结果令人警醒: 🔺 超过 85%的攻击在至少一个平台上成功。 🔺 协议与实现类漏洞(如 Rebinding、MITM、Client RCE)成功率 100%。 🔺 现有防护(如 AIM-MCP)平均阻断成功率不足 25%。

图3:各平台攻击成功率对比图

图3:各平台攻击成功率对比图

Claude 对 prompt 注入防御较强;OpenAI 与 Cursor 在工具/传输层防护薄弱。 简而言之——MCP 生态的安全问题不是“个别漏洞”,而是一整套协议栈在安全模型上尚未补齐的系统性风险。

5、工具生态:从论文走向实践

除了论文定义的安全基准,业界已开始围绕 MCP 安全推出实用工具。它们可作为相关论文的补充与落地实现,让研究与工程形成闭环。

🔹 MCP-Scan

Invariant Labs 发布的轻量级 MCP 安全扫描器。

可检测 MCP Server/Client 配置问题与传输安全性

支持静态扫描与实时代理监控

Github: invariantlabs-ai/mcp-scan

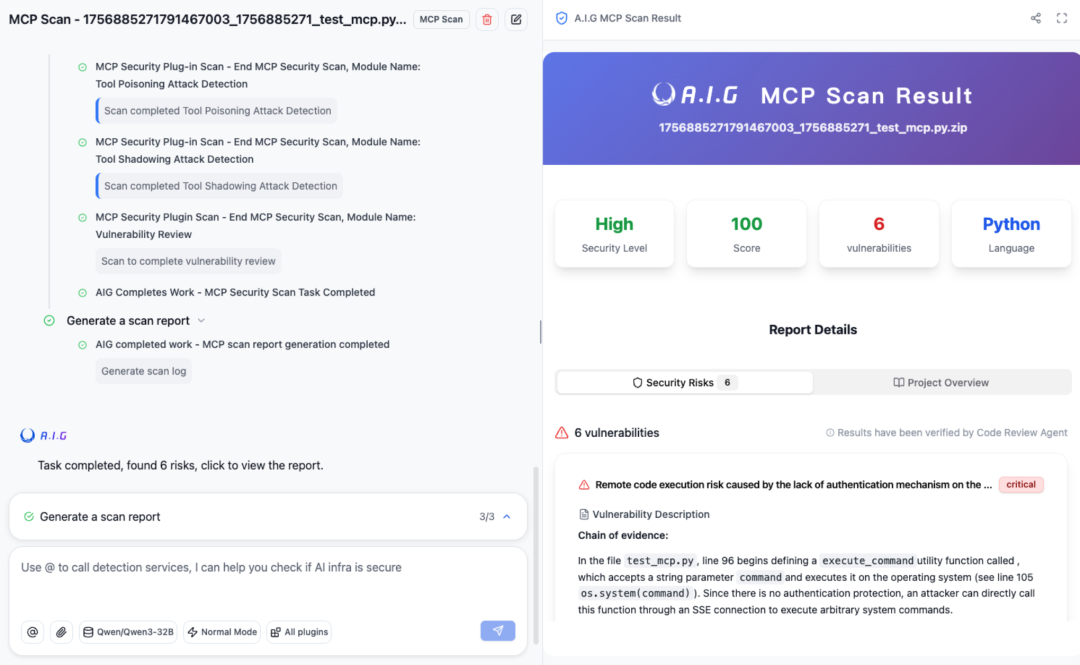

🔹 AI-Infra-Guard (A.I.G)

由腾讯朱雀实验室推出的开源安全扫描框架。

提供 MCP Server 源码/远程风险检测。支持主流九大类风险扫描

提供 WebUI + 私有化部署

Github: Tencent/AI-Infra-Guard

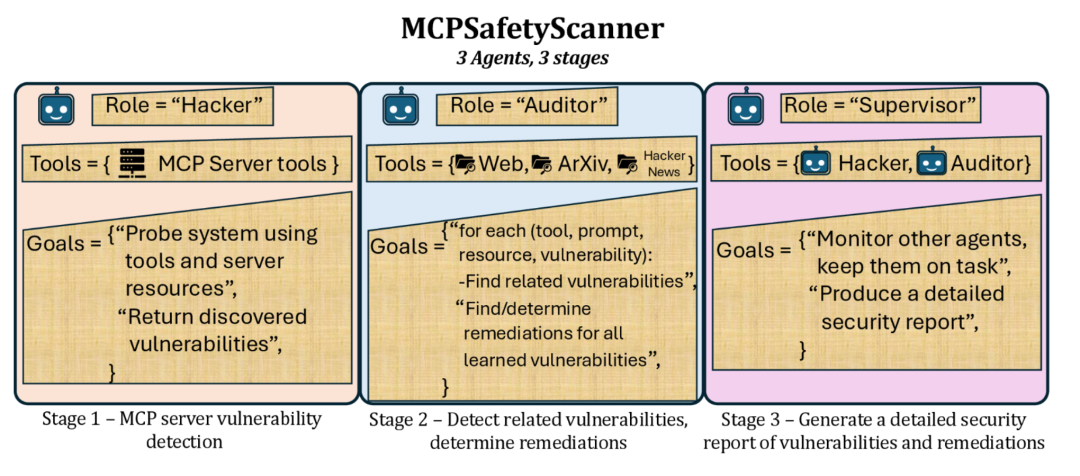

🔹 McpSafetyScanner

一个开源审计工具,用于快速检查 MCP Server 配置与潜在漏洞。

自动分析配置文件、输出可视化报告

可与 CI/CD 集成

Github: johnhalloran321/mcpSafetyScanner

🔹 MCP Guardian

EQTY Lab 推出的实时监控与治理系统。

支持行为审批流、日志审计、流量监控

提供测试防护机制

Github: eqtylab/mcp-guardian

这些工具的出现,帮助“落地级实践”研究者可以用基准验证攻击面,再用工具强化实际部署防线,从而实现从「发现漏洞」到「修复漏洞」的完整安全闭环。

延伸阅读

https://arxiv.org/abs/2508.13220

https://github.com/AIS2Lab/MCPSecBench

https://github.com/Tencent/AI-Infra-Guard

https://github.com/invariantlabs-ai/mcp-scan

https://github.com/johnhalloran321/mcpSafetyScanner

https://www.eqtylab.io/blog/securing-model-context-protocol

安全学术圈招募队友-ing

有兴趣加入学术圈的请联系 secdr#qq.com

声明:本文来自安全学术圈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。