2025年11月18日,网络安全公司SecurityScorecard联合华硕披露了一起代号为“WrtHug”的精密黑客行动,全球数万台华硕WRT系列路由器遭劫持,沦为潜在的间谍工具。攻击目标集中在已停产或未更新固件的老旧型号,如RT-AC1200HP、GT-AC5300等,通过植入隐蔽后门,攻击者可远程控制设备并窃取数据。

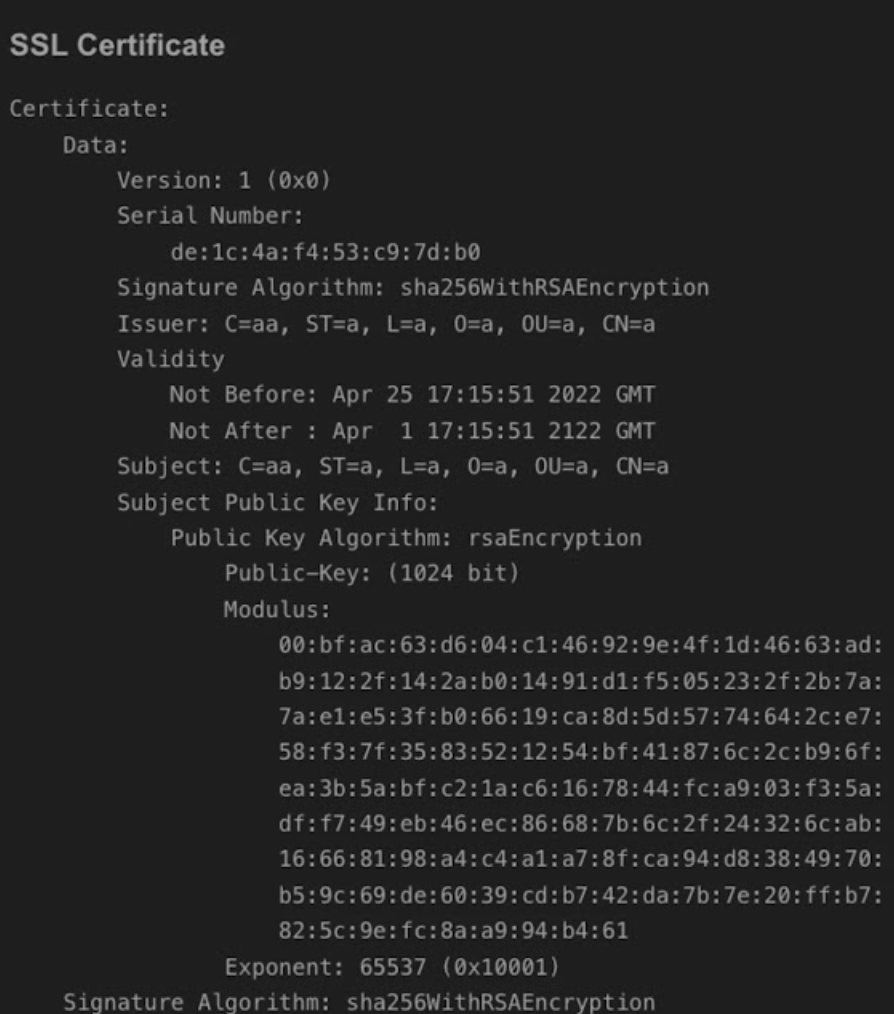

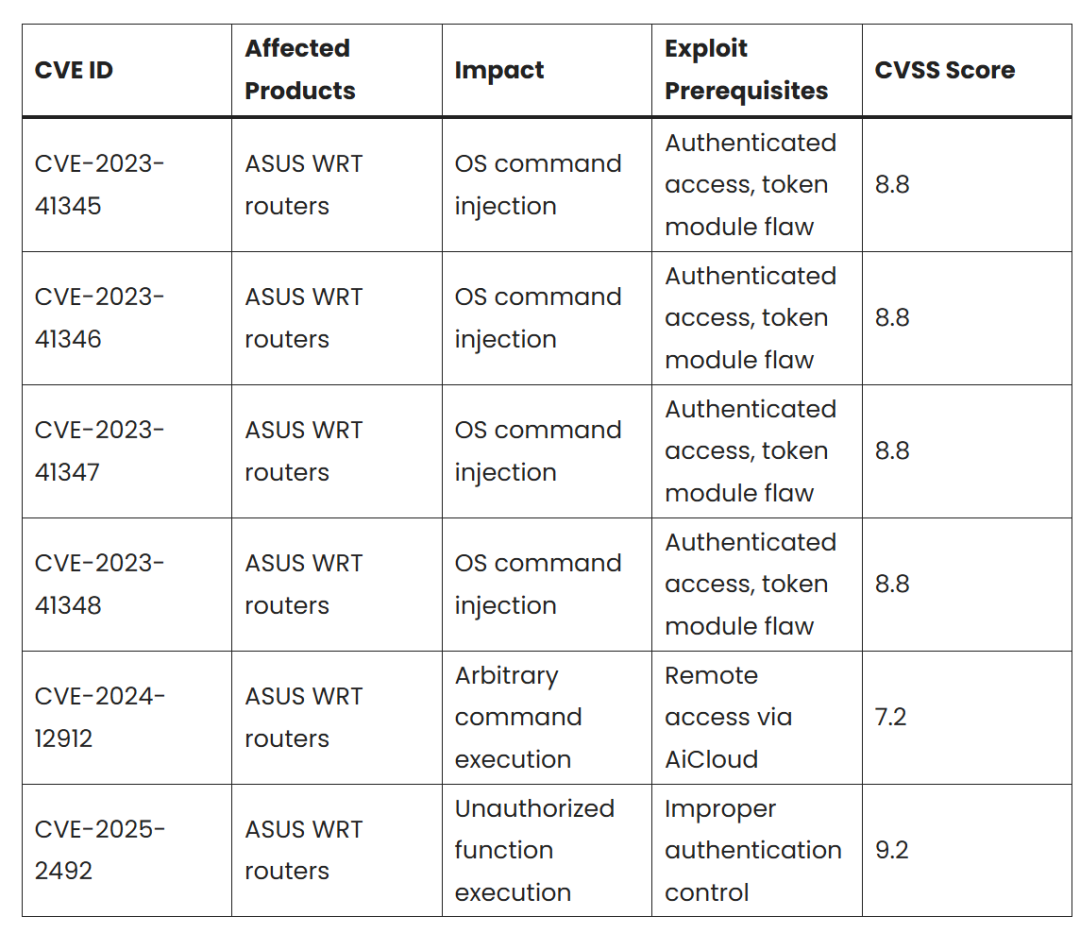

研究人员发现,黑客利用华硕AiCloud服务的6个已知漏洞(包括CVE-2023-39780命令注入漏洞),通过伪造自签名TLS证书(SHA1指纹:1894a6800dff523894eba7f31cea8d05d51032b4)渗透设备。该证书有效期长达100年(2022年4月签发),覆盖99%的受感染设备,且攻击过程不修改路由器外观,仅通过注入命令获取root权限,隐蔽性极强。

此次攻击利用的漏洞均已被华硕修复,但大量“淘汰设备”因未更新固件成为突破口。黑客通过“固件漏洞链”组合攻击,即使设备重启或部分升级,后门仍可通过NVRAM非易失性存储持久化存在。安全团队建议用户立即检查设备固件版本,关闭非必要功能(如AiCloud),并通过监测特定IP(59.26.66.44、83.188.236.86等)和证书指纹识别感染设备。对于停产型号,更换设备并进行网络分段是最有效措施。

资讯来源:cybersecuritynews

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。