MITRE 每年都会开一个名为 The MITRE ATT&CK® Conference (ATT&CKcon) 的研讨会,2025 年在弗吉尼亚州召开。

必须强调的是,在提供了公开材料的议题中,只选取了部分议题进行介绍。很多议题也只能选择其中较为亮点的、重要的部分进行一笔带过式的介绍,甚至有些议题没有在本文中被提及,请各位读者见谅。感兴趣的读者可以跳转官网查看完整议程安排。

若是通过本文的介绍,或者是查看官网议程安排后,对其中某些议题感兴趣的话,就可以在官网下载议题对应的材料进行扩展阅读。(PS:笔者根据自身的认知局限与好恶为部分议题打了推荐查看的星级,不代表对议题实际内容高下的评判,只是为部分时间宝贵的读者再节约些时间,这部分议题相对来说可能更加值得一看)

AI 加速威胁分析的自动化 ATT&CK 流 ⭐⭐⭐

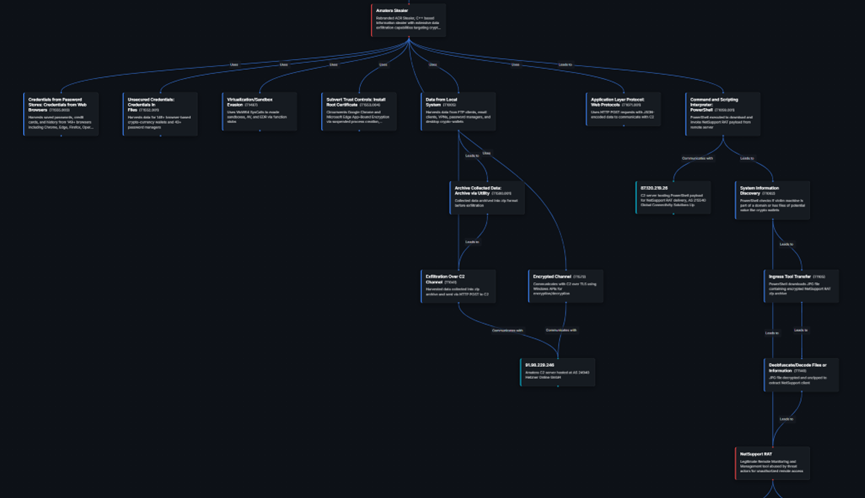

从非结构化的分析报告种提取结构化情报,是一件容易出错的苦差事。FlowViz 可以直接将分析报告,转换成 ATT&CK 流。

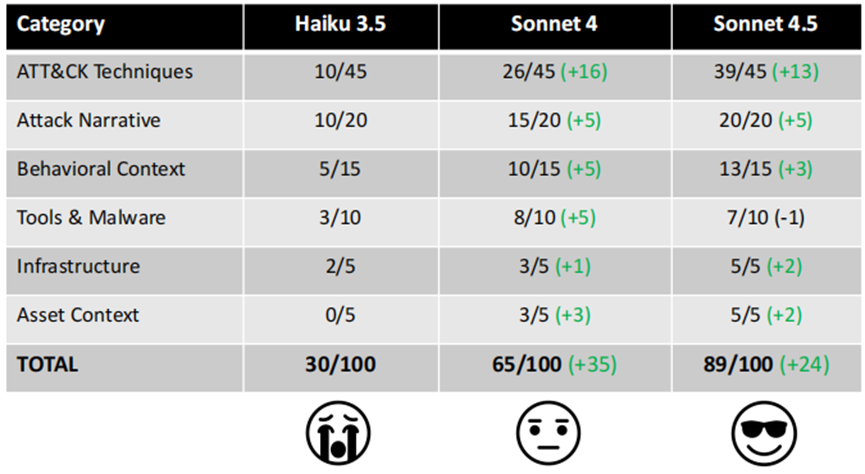

Sonnet 4.5 的效果可以说是非常好,更强的大模型对于处理复杂威胁情报至关重要。

捕获了 86% 的技术项,超过 96% 的识别技术项都是正确的。

此前 MITRE Engenuity 的 Attack Flow Builder 适用于精细化编辑,FlowViz 则旨在进行批量处理。项目开源,也提供了在线测试地址,感兴趣的可以查看。

https://github.com/davidljohnson/flowvizhttps://www.flowviz.io/

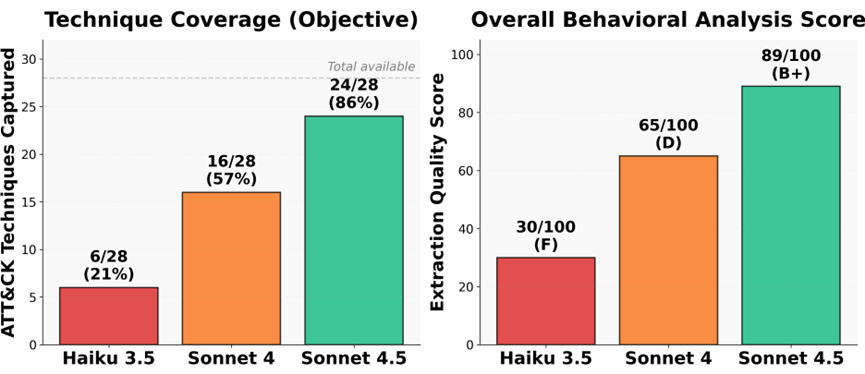

新版的更新(合起来不分散写了)⭐⭐⭐

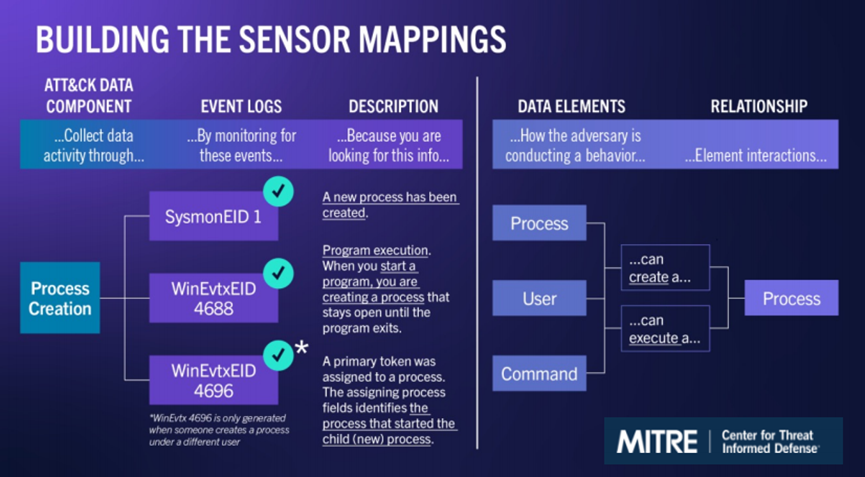

Enterprise v18 版本将要新增检测逻辑等级(Level 1(单一原子指标检测) 到 Level 5(基于行为链的复杂检测)),之前只关注攻击者怎么做,现在也要标准化防御者如何进行检测。帮助防御者从孤立的检测事件,转向理解攻击行为的因果链(Causal Chains)。

一个检测策略,下属三个平台的不同实现,每个平台上再对应具体的方式。

Enterprise 矩阵后续可能考虑将“防御规避“阶段拆分成”Stealth“和”Impair Defenses“,现在的技术项太多,非常杂乱。预计 2026 年就会完成这项巨大的改进,有的技术项会删掉,有的技术项会挪到别的战术阶段中。

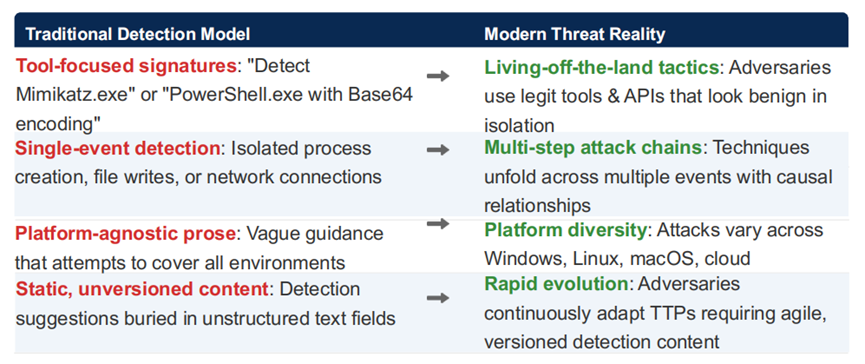

传统检测关注工具特征,是单一事件检测逻辑。而现如今的威胁经常使用合法工具,孤立来看是良性的,多步攻击链在多个有关系的事件中进行。

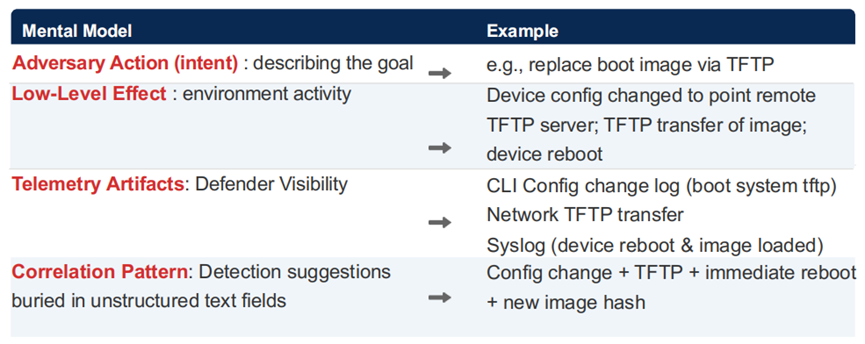

ATT&CK 推动从一个攻击动作的检测,升级到事件链的检测。以攻击者通过 TFTP 替换启动镜像为例,防御者应该关注的是“配置变更 -> 传输 -> 重启”这一连串动作的组合。

CTID 有着全明星阵容,在全球范围内推进威胁防御的最前沿、最佳实践。

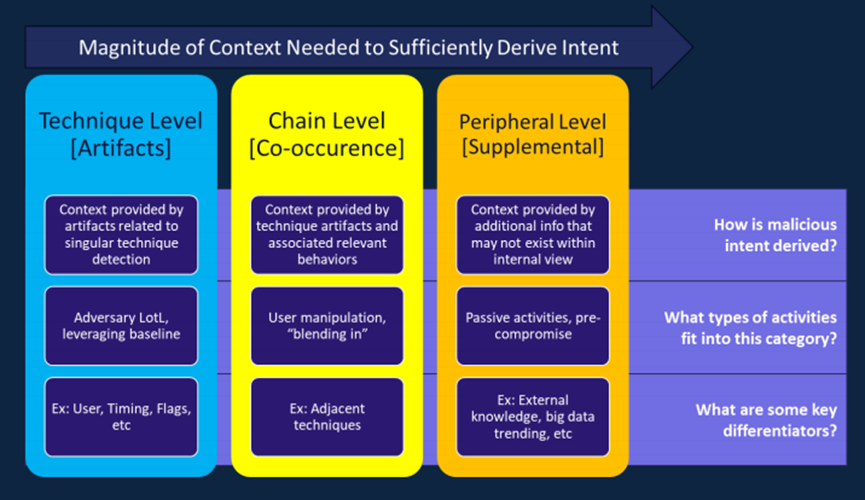

攻击流之后 CTID 将会构建 TIE(Technique Inference Engine),所需要的上下文数据也是分级的。

随着 AI 应用的爆发,MITRE 针对 AI 安全推出了框架 ATLAS。

从造成影响的角度看 ATT&CK 技术项 ⭐⭐

过往的研究都集中在攻击频率,而忽略了攻击造成的损失,例如财务损失、中断时长、泄露数据量等。横轴为频率排名,数字越小频率越高。纵轴为损失中位数,数字越大损失越多。气泡大小表示受影响的数据量。

金融盗窃(T1657),发生频率很高,但其实损失往往有限。前置阶段的 T1518,可能是攻击者攻击的前兆。尽管其频率不高,但是出现往往预示着要出现巨大的财务灾难。资源劫持(T1496)发生频率较低,损失也不大,但影响的面非常广。

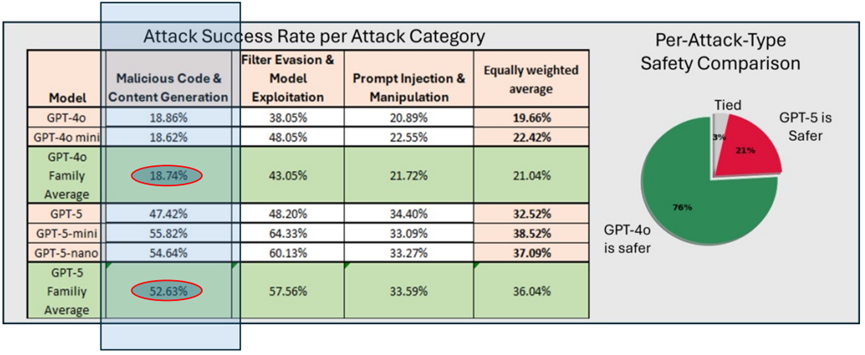

大模型安全策略与测试方式转变 ⭐⭐

新闻宣传中 GPT-5 更容易越狱了,其安全性糟糕透顶。传统的测试评估依赖“拒绝率”,这也是产生误判的根源。

根据测试数据,GPT-5 几乎是完败。

但其实是由于模型对齐策略改变,现在已经从直接拒绝进化到了 Safe-completions。模型变得更聪明了,但安全丈量的尺子还停留在过去。

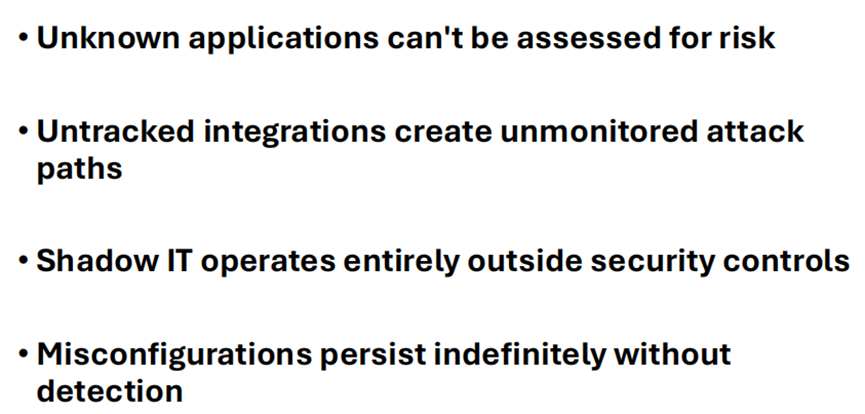

第三方 SaaS 的攻击面被低估了 ⭐⭐

核心问题还是不可见性:

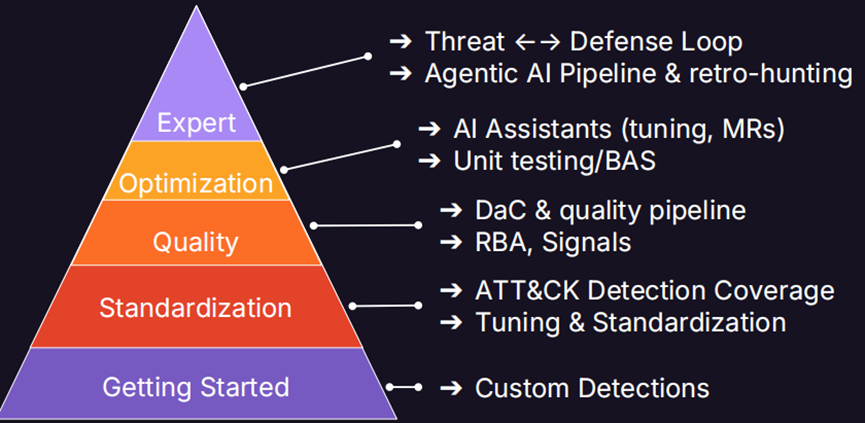

从 Detection Engineering 到 Signals Engineering ⭐⭐

Signal 可能是弱特征、低置信度的,不值得单独告警,但多个 Signal 聚合起来就能构成高价值的线索。GitLab 提出了“Signal Engineering 金字塔”:

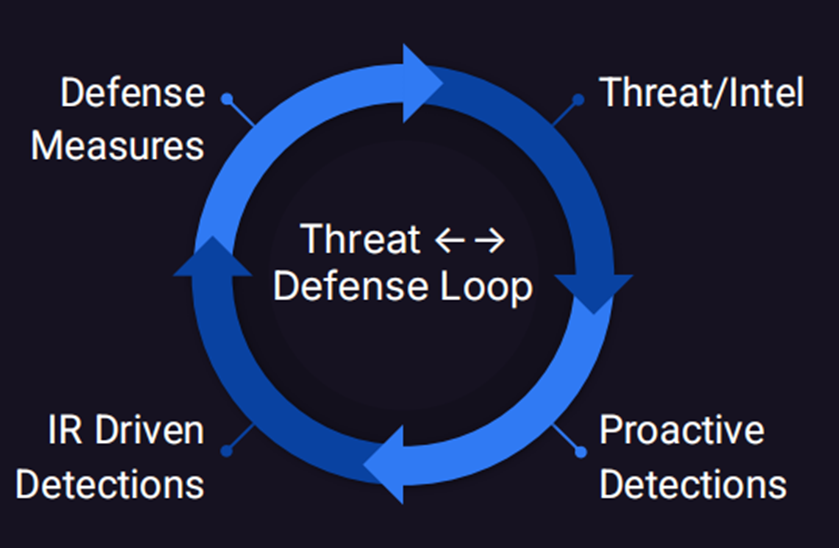

GitLab 在 PPT 中提到了覆盖率、标准化等关键点,值得一看。例如要像管理软件代码一样管理检测规则,提交规则要经过自动测试。规则产生的不再是告警,而是 Signal,允许低置信度的 Signal 作为上下文而存在。安全运营也要形成闭环:

Procedure 甚至比 Technique 更重要 ⭐⭐

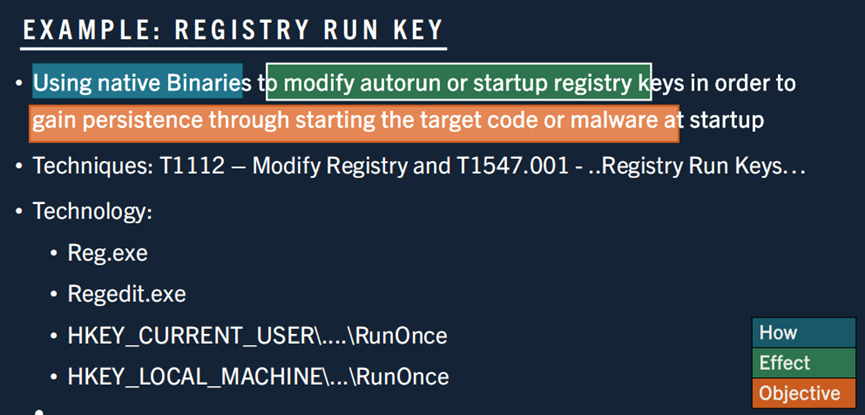

一个技术项可能有成千上万种实现方式,能够检测一种其实并不代表覆盖了整个技术。通过图来进行建模:

以修改注册表为例,不再赘述。

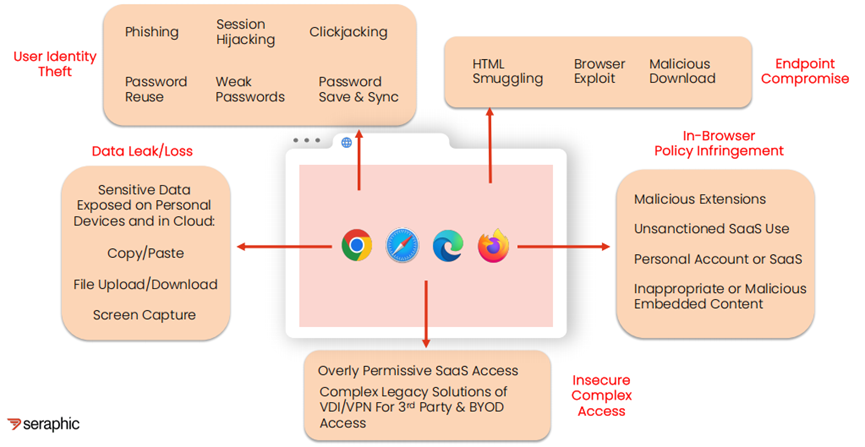

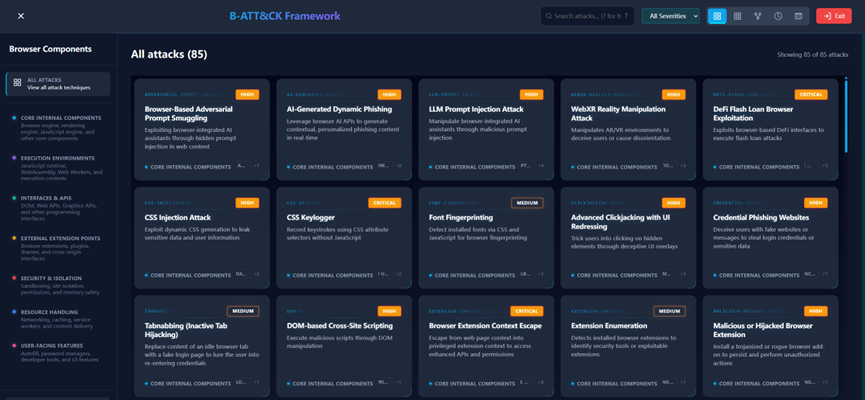

浏览器 ATT&CK 矩阵 ⭐⭐

79% 的 0day 漏洞利用是以浏览器为目标的。将浏览器视为一个独立的平台,设计了该框架,试图填补传统端点安全在浏览器层面的盲区。

浏览器威胁主要集中在四类:

感兴趣的可以通过 browsertotal.com 查看,此处不再赘述。

自愈式(Self-Healing)威胁检测系统 ⭐⭐

文中列举了“幽灵规则”、“癌症规则”等常见情况,提出了 4D 框架:韧性(参考 StP)、战备(参考 BAS)、影响(参考 D3FEND)与相关(参考 CTI/TID)。

从检测到行动,各个阶段有不同的分值阶梯。分数越高,自动遏制威胁的能力越强,不局限在为人类分析人员发出告警。

评分公式与关键程度分级,落在 REVIEW 的规则就要备选剔除。

通过 Agentic AI 进行攻击模拟:

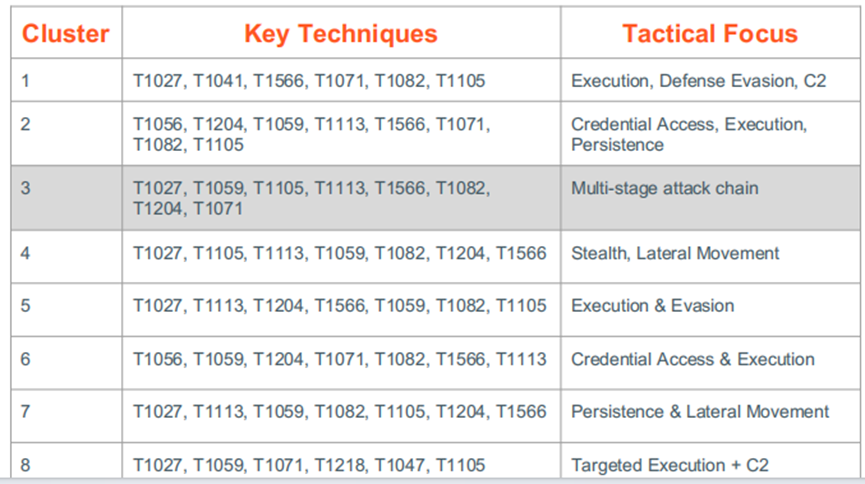

识别 ATT&CK 技术共现模式 ⭐

将技术间的高频共现关系挖掘出来:

威胁的变与不变 ⭐

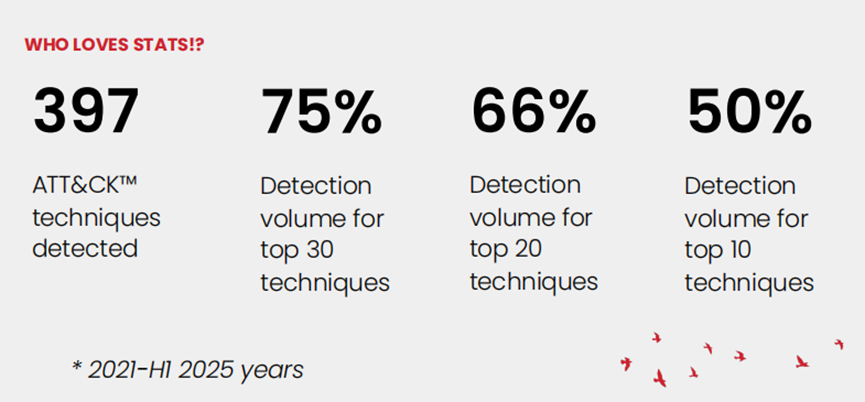

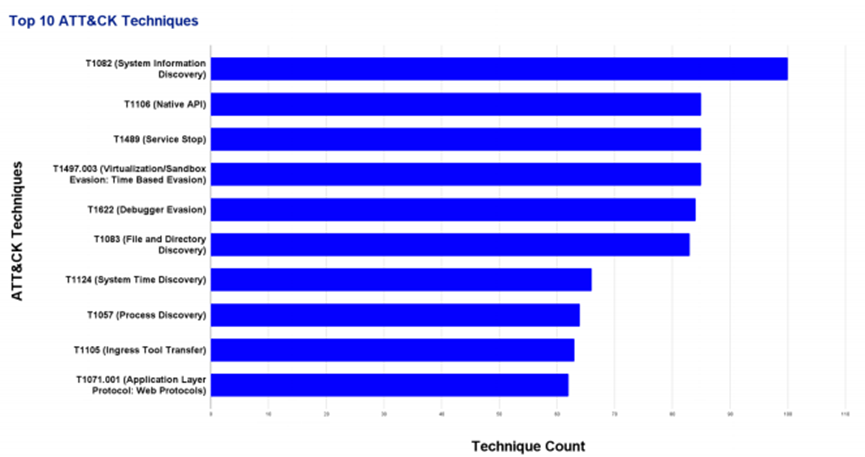

被检测到的 ATT&CK 技术共计 397 项,75% 的检测量集中在 Top 30 技术项上,50% 的检测量集中在 Top 10 技术项上。

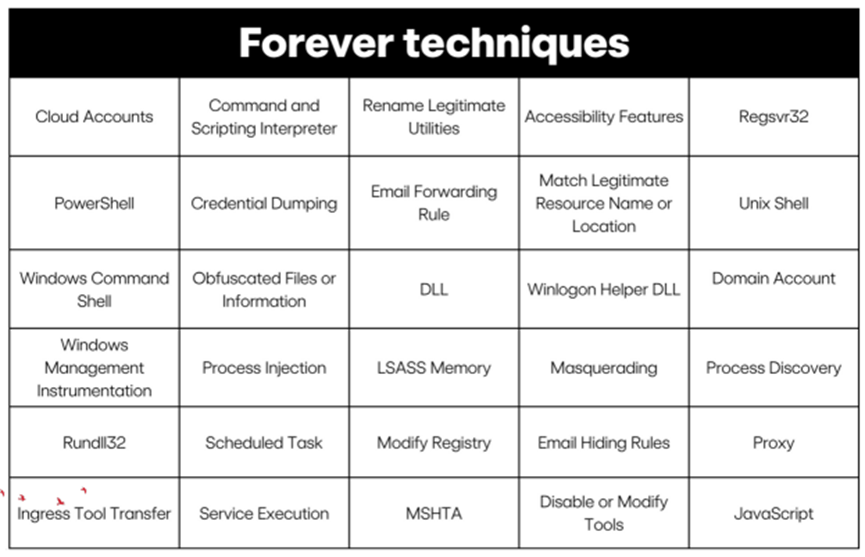

即使是最高级的 APT 攻击,其攻击链的 90% 也是由 PowerShell、WMI 这种“烂大街”的技术组成的,只有那 10% 的Payload 或 0day 漏洞是新的。无论攻击者怎么组合,他们使用的原子技术都在 ATT&CK 的现有库里。威胁没有变,变的是我们的视角和命名。

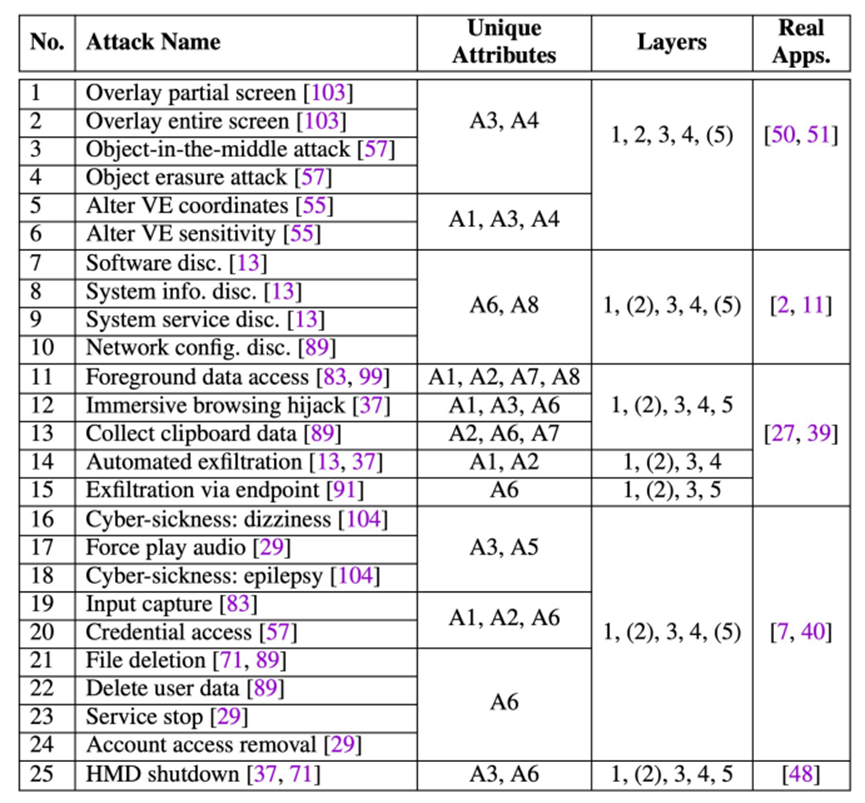

AR/VR 设备如何应用 ATT&CK 进行调查 ⭐

典型攻击:

一个攻击示例:

网络向善 ⭐

行业推崇“救火英雄”而非“防火专家”,持续救火造成了职业倦怠。

想在工作中获得持久的动力和快乐,要构建内在动机 ABC:A - 自主性(AUTONOMY)、B - 归属感 (BELONGING)、C - 胜任感 (COMPETENCE)。

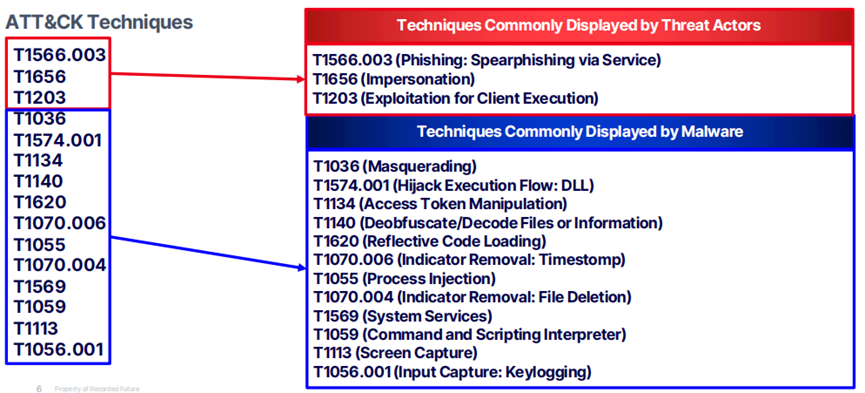

使用 ATT&CK 识别 TTP 并确定检测优先级 ⭐

映射工作流:收集、提取、TTP 区分,前两者不多解释,最后的是议题的核心。尽管都是技术项,要将人实施的和恶意软件功能驱动的分开,防御的策略也不相同。

分析了 TOP 10 的技术项:

基于流行度、影响和可见性来判断优先级,确保优先关注应该关注的威胁。

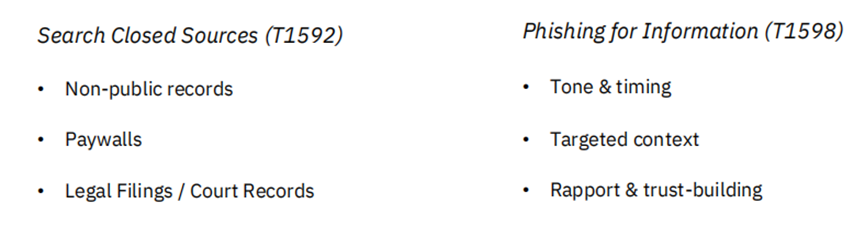

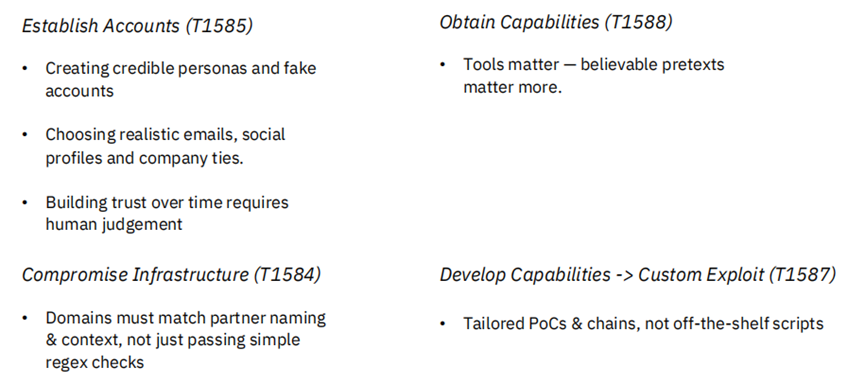

以人为本,自动化无法完全模拟红队 ⭐

很多企业买了 BAS,跑一遍 ATT&CK 矩阵,看到全是绿色就以为安全了。但这种覆盖率并不等同于真实的攻击链,不能将 ATT&CK 当作 Excel 中的 Checklist 来用。

有些技术就非常依赖人工,此处不一一列举。

人类直觉、上下文和时机是自动化工具与人类最主要的差距, 在复杂的攻击链中,人类的创造力、直觉和对上下文的理解是自动化无法替代的。

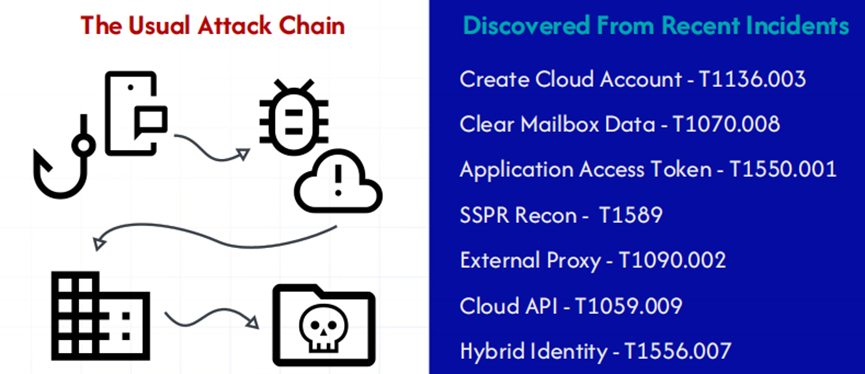

如何利用 MITRE ATT&CK 在 SaaS 环境防御 Scattered Spider ⭐

相比端侧,Scattered Spider 更擅长从 SaaS 找到突破口。常见的攻击模式是钓鱼->获取凭据->访问云平台->数据窃密。

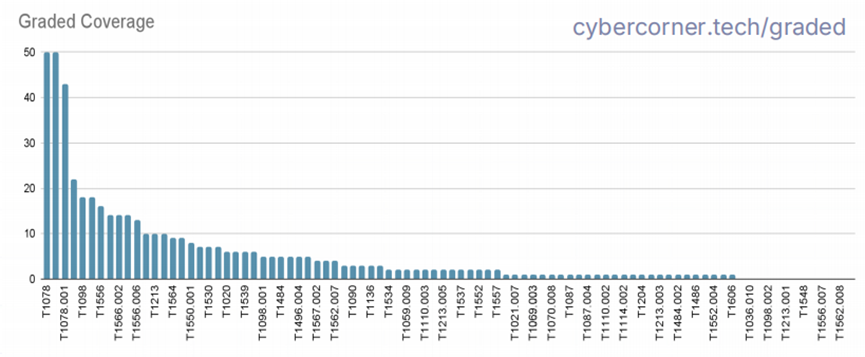

针对每个 ATT&CK 技术项的检测规则数量不同,有些很多而有些根本为零。长尾存在盲点,要进行针对性的提升。

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。