漏洞概述 | |||

漏洞名称 | GeoServer XML外部实体注入漏洞 | ||

漏洞编号 | QVD-2025-45441,CVE-2025-58360 | ||

公开时间 | 2025-11-25 | 影响量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.2 |

威胁类型 | 信息泄露、拒绝服务 | 利用可能性 | 高 |

PoC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 未公开 |

危害描述:攻击者可以利用该漏洞,通过构造恶意的 XML 数据注入外部实体,从而读取服务器上的敏感信息或导致拒绝服务。 | |||

01 漏洞详情

影响组件

GeoServer是一款开源的服务器,用于共享和编辑地理空间数据。它支持多种地图和数据标准,如WMS、WFS、WCS等,广泛应用于地理信息系统(GIS)领域,帮助用户发布和管理地理数据。

漏洞描述

近日,奇安信CERT监测到官方修复GeoServer XML外部实体注入漏洞(CVE-2025-58360),该漏洞源于 /geoserver/wms 端点的 GetMap 操作在接收 XML 请求时未对外部实体引用进行充分限制。攻击者可以利用该漏洞,通过构造恶意的 XML 数据注入外部实体,从而读取服务器上的敏感信息或导致拒绝服务。目前该漏洞PoC已公开。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

GeoServer < 2.25.6

2.26.0 <= GeoServer < 2.26.2

其他受影响组件

无

03 复现情况

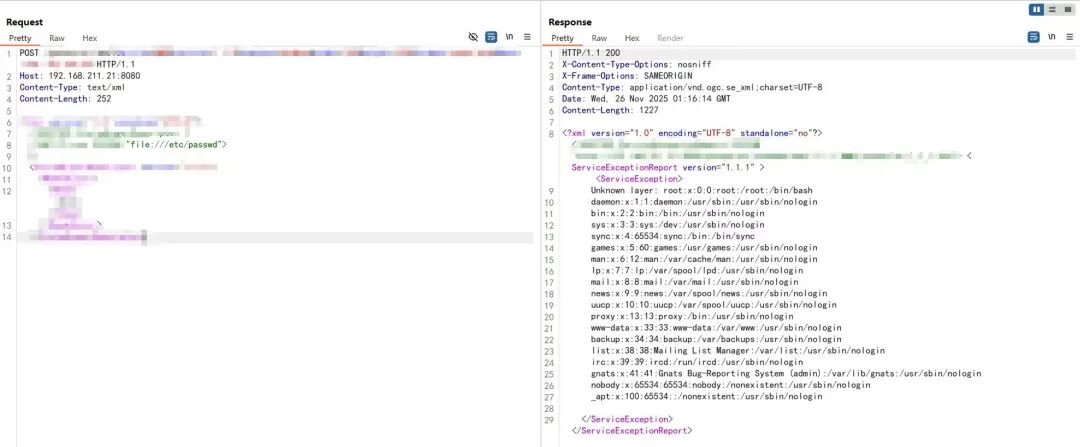

目前,奇安信威胁情报中心安全研究员已成功复现GeoServer XML外部实体注入漏洞(CVE-2025-58360),截图如下:

04 受影响资产情况

奇安信鹰图资产测绘平台数据显示,GeoServer XML外部实体注入漏洞(CVE-2025-58360)关联的全球风险资产总数为21189个,关联IP总数为840个。全球风险资产分布情况如下:

05 处置建议

安全更新

官方已发布安全补丁,请及时更新至最新版本:

GeoServer 2.25.* >= 2.25.6

GeoServer 2.26.* >= 2.26.2

GeoServer >= 2.27.0

GeoServer >= 2.28.0

下载地址:

https://github.com/geoserver/geoserver/releases

06 参考资料

[1]https://github.com/geoserver/geoserver/security/advisories/GHSA-fjf5-xgmq-5525

[2]https://osgeo-org.atlassian.net/browse/GEOS-11922

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。