原文标题:HADES Attack: Understanding and Evaluating Manipulation Risks of Email Blocklists

原文作者:Ruixuan Li, Chaoyi Lu, Baojun Liu, Yunyi Zhang, Geng Hong, Haixin Duan, Yanzhong Lin, Qingfeng Pan, Min Yang, Jun Shao

原文链接:https://www.ndss-symposium.org/wp-content/uploads/2025-2156-paper.pdf

发表会议:Network and Distributed System Security (NDSS) Symposium 2025

笔记作者:李瑞烜@安全学术圈

主编:黄诚@安全学术圈

前言

作为一种常见的互联网威胁情报,黑名单通常是由安全机构维护的恶意IP地址或域名列表,在抵御网络入侵和恶意攻击方面扮演关键角色。黑名单的质量极其重要,如果错误判定主机声誉或遭受攻击者恶意操纵,会严重影响正常网络服务的运转。那么,黑名单是否真的可信,良性域名会被攻击者故意注入到黑名单吗?本文针对电子邮件领域中主流黑名单的构建过程开展深入分析,从攻击者视角研究如何对其实现恶意操控,并讨论相应地防护措施。

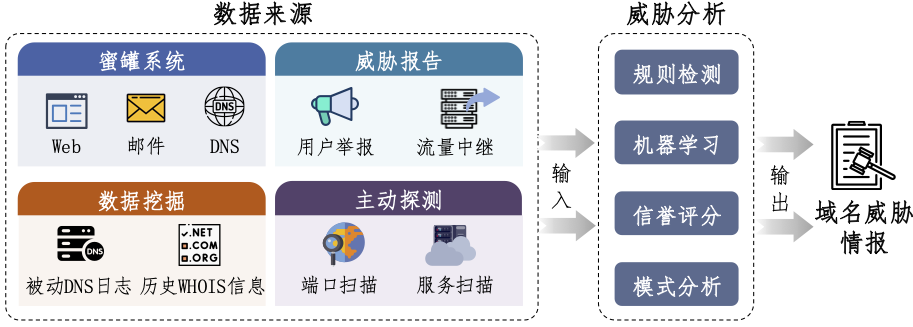

1、黑名单的生成方式

黑名单的生成主要包括两个环节:数据收集和威胁分析。安全机构可从多个来源获取主机的网络行为数据,并通过各种算法从中识别恶意主机,最终输出威胁情报。下图以邮件黑名单为例,展示了黑名单的宏观构建流程。我们主要针对基于蜜罐系统的黑名单构建方式进行介绍,其余数据收集方式和威胁分析技术不作介绍。

蜜罐(Honeypot)是一种被动数据收集技术,通过部署看似真实但无用户业务的系统,引诱攻击者进行交互,从而记录攻击活动并提取恶意域名。邮件陷阱(Spamtrap)是一种常见的蜜罐系统,其外观是一个普通的电子邮件地址,通常为新注册的或曾经有效但已经过期的邮件地址。由于邮件陷阱通常暴露在正常用户不会接触到的位置(如网页源代码),安全机构认为邮件陷阱收到的邮件流量为高可信度的垃圾邮件活动。

此外,将IP地址或域名永久列入黑名单,通常会导致严重的附带损害和用户投诉。大多数黑名单供应商会在主机不再参与恶意活动的一段时间后(如7天),将其自动从黑名单中自动移除,并允许用户请求提前移除。此外,黑名单供应商为了惩罚反复被列入的主机,可能延迟自动移除周期或禁用提前移除。

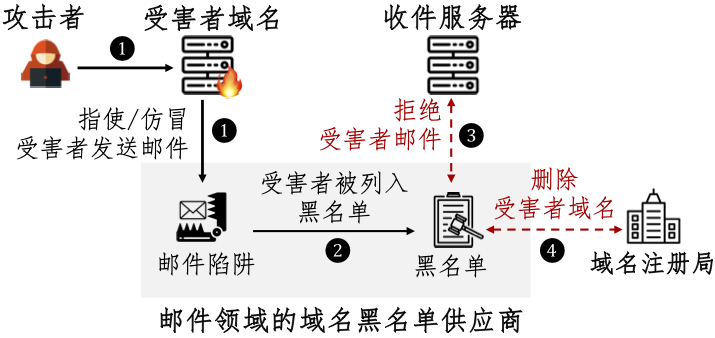

2、黑名单的恶意操纵风险

在希腊神话中,冥界之神哈迪斯(HADES)可以将人拉入冥界,从而使其与外界隔绝。如果攻击者扮演哈迪斯的角色,将目标域名拉入黑名单,那么受害者会失去对外通信的能力。我们提出的邮件黑名单恶意操纵风险是指,攻击者污染安全机构的威胁数据来源,导致安全机构根据虚假信息判定受害者参与恶意活动而将其列入黑名单,最终受害者的服务能力和声誉被严重破坏。我们将这种攻击称为HADES。

HADES攻击的受害者主要分为两类。第一类是具有电子邮件发送能力的IP地址,包括邮件供应商或网站的邮件外发服务器。第二类是互联网域名。如果黑名单供应商不验证入站邮件中发件人域名的真实性,HADES攻击可以针对任意域名。此外,如果域名注册机构使用黑名单来删除滥用域名,受害域名在互联网上将不复存在。

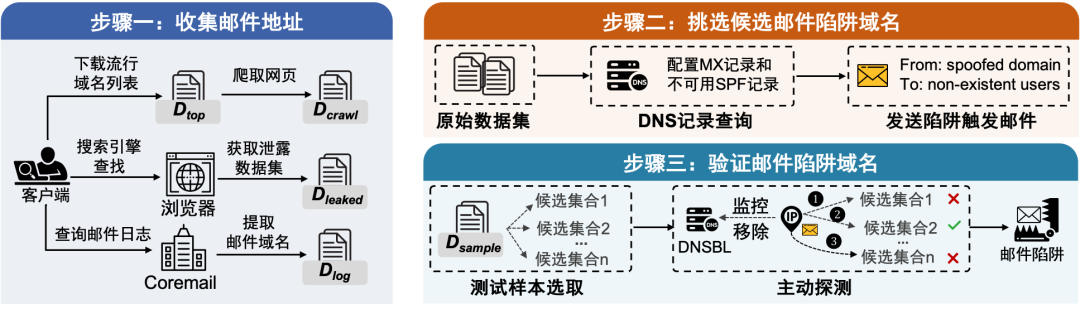

3、如何大规模发现脆弱的域名黑名单供应商

实验方法:攻击者发动黑名单操纵攻击的基本条件是收集到安全机构的邮件陷阱。尽管邮件陷阱和普通电子邮件地址看起来非常相似,但我们发现现实世界中大量邮件陷阱暴露出明显的特征,包括接受向不存在用户发送的、身份验证失败的电子邮件,域名不配置身份验证相关的DNS记录等等。我们提出了一个识别黑名单供应商部署的邮件陷阱的框架,如下图所示。具体来说,我们首先广泛收集域名数据集,然后采用特征过滤获得垃圾邮件陷阱域名候选数据集,最后通过主动验证来识别垃圾邮件陷阱域名。

我们共收集了三千万个电子邮件域名,并通过5个特征直接过滤了99%的域名,极大减少了主动验证的代价。为缓解主动发送邮件和污染主机声誉所可能引发的伦理道德风险,我们只挑选了一个域名子集进行主动验证。结果表明,13个邮件黑名单供应商的邮件陷阱可被轻易识别,特别是我们发现了知名黑名单供应商Spamhaus所依赖的140,449个邮件陷阱。

4、评估黑名单操纵攻击的危害

(1)黑名单的操纵攻击效果

我们通过受控服务器伪造实验域名向邮件陷阱发送测试电子邮件,来评估针对邮件黑名单的操纵攻击效果。测试邮件发送速度为每秒1封,持续3个小时。如下表所示,13个邮件黑名单将实验IP地址或域名列入了黑名单,表明它们可以被攻击者利用。在具体效果方面,向黑名单中注入IP地址通常在2小时之内,注入域名通常在6小时之内。特别是,每分钟向Spamhuas的一个陷阱发送一封邮件,实验IP地址在3分钟后就被注入黑名单。

三个域名黑名单供应商都不严格验证测试邮件的真实性,因此攻击者可轻易伪造受害者域名向邮件陷阱发送邮件。此外,列入黑名单的主机通常在7天后自动退出,但是5个黑名单供应商不支持提前退出,甚至要求支付赎金(最高达$500)。

(2)黑名单的操纵风险的现实影响

我们通过测量域名黑名单在现实世界的采用范围来评估操纵风险的现实影响。利用大规模被动域名解析日志,我们观察到脆弱的邮件黑名单的日均查询量超过四千万。经过大规模测量评估,我们发现上述域名黑名单被超过三十万域名采用,包括微软、雅虎、新浪、搜狐等大型邮件服务供应商。此外,Spamhaus和Surbl黑名单被四个大型域名注册局所信任,包括DOTSTRATEGY(如.buzz),Shortdot(如.icu),XYZ.COM(如.xyz)和Radix(如.site),共拥有51个顶级域名(TLD)的管理权。上述数据表明了域名黑名单的广泛采用,其被攻击者恶意操纵会造成严重的现实危害。

5、漏洞披露与缓解措施

我们向13个黑名单供应商披露了恶意操纵风险,并讨论缓解措施。其中,Spfbl采纳意见并承诺修复缺陷。其它供应商承认列表操纵风险,但出于修复成本考虑还在考虑中,主要包括声誉判定算法的修改评估,以及对破坏列表实时性的担忧。

当前,许多安全防御系统、邮件服务供应商高度信任域名威胁情报,面临黑名单操纵风险。因此,我们建议从以下两个方面采取应对措施:

(1)综合多个威胁情报判定域名声誉,避免盲目信任单一威胁情报。建议构建多元、交叉验证的威胁情报分析体系,降低因单一情报源被操纵或误报而导致的误判风险。系统评估各个威胁情报源的质量,高可信源的判定可在最终决策中占有更高比重。如果一个被外部标记的恶意主机在内部环境中表现出正常行为,应触发复核流程或人工研判。

(2)建立开放可验证的域名威胁情报信息,抵御威胁情报操纵攻击。建议有关机构提升威胁情报的透明度和可靠性,从根本上增强对列表操纵攻击的抵御能力。一方面,威胁情报应综合域名历史行为特征,避免攻击者的临时操纵行为过度影响域名声誉。另一方面,应加强组织间威胁共享和情报融合机制,在可信合作伙伴间建立情报验证渠道。

6、总结

本文首次系统分析了了威胁情报黑名单的操纵风险,这会破坏服务器之间的正常通信,甚至导致受害者域名被注册局删除。通过系统实验,我们证明了黑名单操纵攻击是高效且具有现实影响的,流行邮件供应商和网站可能成为受害者。本研究呼吁安全社区关注威胁情报的构建策略以及避免盲目信任单一黑名单,并建议提升威胁情报面对恶意操纵攻击的防御能力。

作者团队介绍

论文第一作者为清华大学网络科学与网络空间研究院博士生李瑞烜,导师为刘保君副教授,主要研究方向为互联网基础设施安全。以第一作者身份在国际顶级会议及期刊NDSS、WWW、IMC、TON、TDSC发表高水平学术论文7篇。

刘保君,清华大学副教授、博士生导师,国家级青年人才。主要研究方向包括:网络基础设施安全、人工智能犯罪对抗、运营商骨干网安全、新兴领域安全等。近年来于国际网络安全领域四大会议发表研究论文三十余篇。

邵俊,浙江工商大学计算机科学与技术学院教授、副院长。主要研究领域包括:应用密码学、区块链、网络安全、人工智能安全等。在国际顶级会议或期刊上发表论文近百篇。

安全学术圈招募队友-ing

有兴趣加入学术圈的请联系 secdr#qq.com

声明:本文来自安全学术圈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。