近期行业出现“短时间内大量账号集中开播、内容异常”的突发事件。综合我们对黑灰产攻击链路的持续观察,本次更像是一类“规模化账号资源 + 风控规避 + 分布式协同开播”的“蝗虫式”系统性攻击。

业务风险预警:警惕“蝗虫式攻击”

随着业务安全攻防水位的不断提升,黑灰产攻击从早期的“粗放式攻击”,进化为更具策略性、隐蔽性且破坏力更强的“蝗虫式攻击”。此类攻击对金融支付、营销活动、内容风控等业务场景构成了巨大威胁。

一、什么是“蝗虫式攻击”?

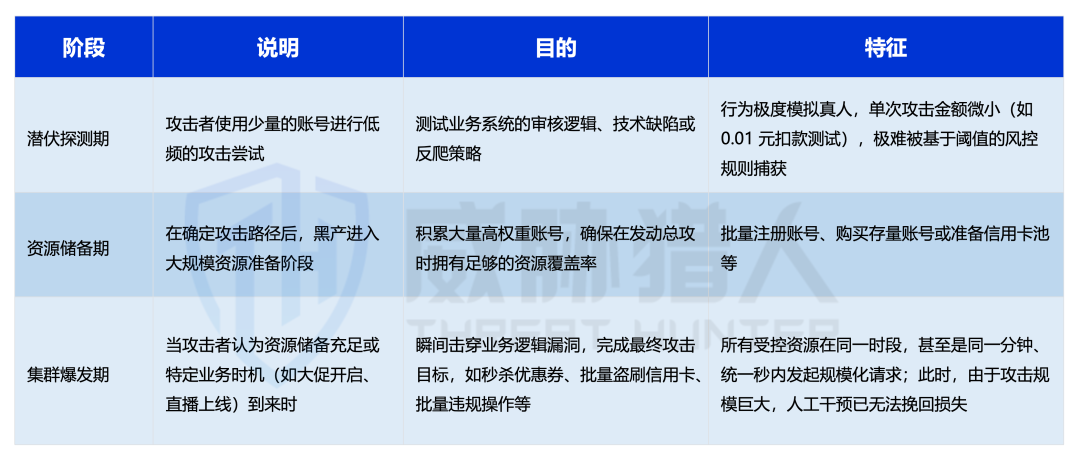

蝗虫式攻击 (Locust Swarm Attack) 是一种高度协同、精心设计的分阶段规模化欺诈手段。

其核心逻辑在于:在前期潜伏探测找到风控薄弱点,并逐步筹备攻击资源,最后在特定时期瞬时爆发,规模攻击。

就像蝗虫在干旱季节潜伏、发育,一旦时机成熟便成群结队席卷农田,让传统风控系统措手不及。

这种攻击并非一蹴而就,而是有着严密的布局管理:

很多时候,潜伏探测期和资源储备期同步进行,这两个阶段的目标就是要找到风控薄弱点、准备足够资源,以便适时发起规模化攻击。

二、储备攻击资源

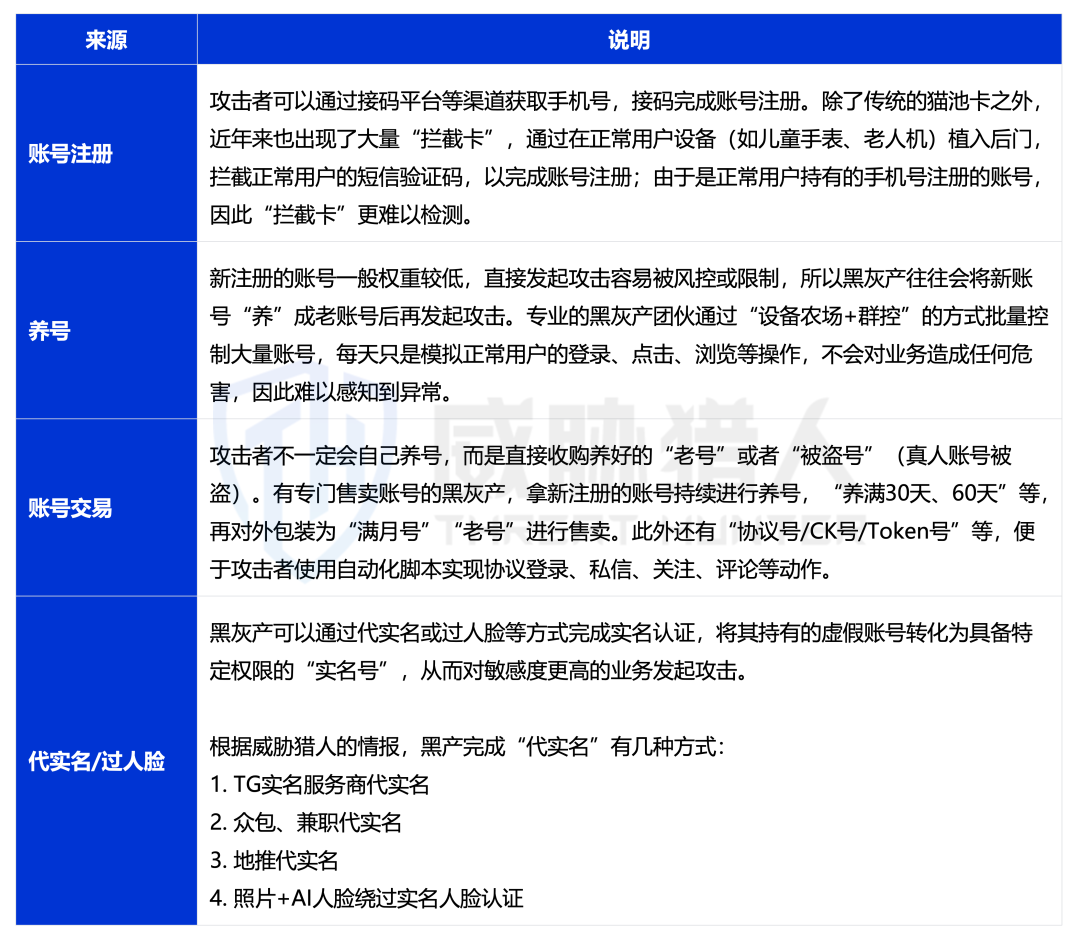

黑灰产团伙发起蝗虫式攻击前,会针对业务活动所需要的攻击资源进行提前储备。典型的攻击资源包括账号、IP、设备、自动化工具等,这些资源是如何来的呢?

下面以账号资源和自动化工具来进行说明。

2.1 账号资源

2.2 自动化工具

自动化工具是支撑短时间内规模化工具的必备条件:

(1)群控类工具

通过群控、箱控、云控、自动化脚本等,一台中控设备同时控制几十台、上百台甚至上千台设备,是实现批量攻击的核心技术资源;这类工具在黑市都能获取到。

(2)视频推流工具

在直播行业,黑产可通过云手机虚拟摄像头劫持完成指定视频的推流和播放;再配合群控工具,就可以实现在同一时间完成多个账号同时播放指定内容。

攻击者可以在黑灰产群聊中轻易获取或购买到指定的自动化工具,部分卖家还可以根据需求开发定制化的攻击工具。

三、典型攻击场景

基于我们对黑灰产攻击场景的研究,“蝗虫式攻击”模式已在多类欺诈场景中体现:

我们以2025年9月发生的某银行信用卡境外盗刷事件为例,对蝗虫式攻击的三个阶段进行详细说明。

基于我们捕获的情报信息以及对产业链的分析,作恶团队在进行大规模盗刷之前,已完成了前面两个阶段的动作:

一是已批量掌握了信用卡的关键信息(卡号、有效期、CVV等)并批量生成卡号;

二是通过“测活+小额测试”来检测目标信用卡的有效性,看看是否能盗刷出钱。

(1)潜伏探测期

前期通过少量原料卡测试哪些地区的支付通道薄弱、哪些BIN段不易触发3DS等风控维度,可用于后续大规模盗刷。一般情况下,黑产会对全球多个地区的支付通道进行测试,最终锁定薄弱的BIN段和支付通道。

(2)资源筹备期

1. 黑产通过攻击数据库、利用钓鱼/木马等手段从用户手中获取信用卡信息(包括特定BIN段)、非法采购信用卡信息等方式获取原料卡,再利用原料卡信息最终批量生成卡号。

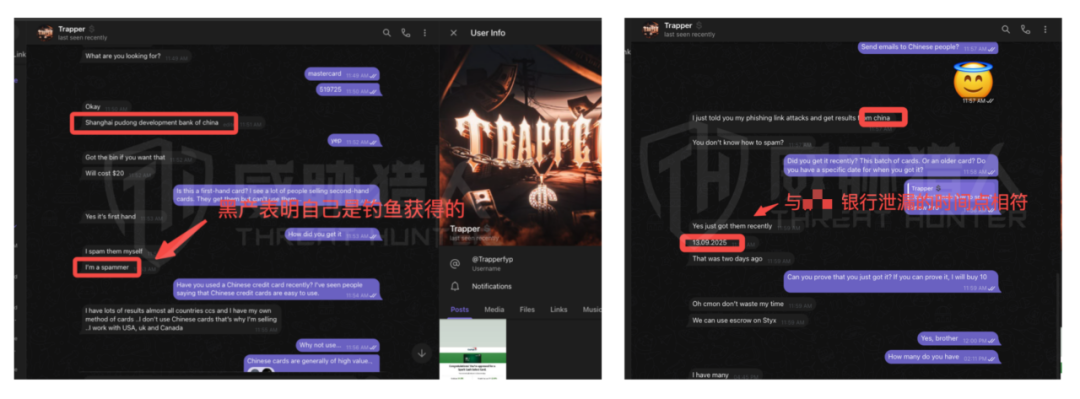

比如,黑产表示通过发送钓鱼链接得到的信用卡的案例:

再比如,盗刷料商会在TG、暗网等渠道,出售新鲜有效的信用卡CVV信息,并宣称持有特定银行BIN段的卡片可成功绕过风控,并且直接标记出物料盗刷的成功率。

2. 在卡号批量生成后,通过自动化手段在目标商户或支付通道上批量“试卡”(小额测试、预授权),以识别“活卡”并将其标注用于后续规模化盗刷或高价出售。

此次**银行信用卡盗刷事件,根据大多数受害者的反馈,此次盗刷事件遵循“一小三大”模式:即先有一笔几元人民币的小额消费试探,确认卡片可用后,再发起2-3笔不超过5000巴西雷亚尔(约合¥6000)的较大金额消费;即先用小额交易“探路”,再在短时间内最大化盗刷金额。

(3)集群爆发期

在2025年9月9日至11日凌晨,黑产主要利用巴西的支付通道完成集中盗刷,每个用户预计2-3笔不超过5000雷亚尔(约合¥6000)。

四、防护建议

对于“蝗虫式攻击”,一旦到达集群爆发期的攻击阶段,想要再进行有效的防御往往来不及。因此,我们需要在更早的阶段进行针对性和防御,阻止攻击资源的规模化储备,或在探测攻击阶段就提早感知,阻断攻击链路的形成,从而避免其进入到集群爆发期。

1. 防范攻击资源的规模化储备

首先,我们要明确黑灰产发起蝗虫式攻击用到的攻击资源;业务不同,攻击资源也会有所不同。然后针对这些攻击资源进行监控和识别。

以账号资源为例,可以有以下一些监控和识别的手段:

1)通过外部的黑灰产情报,监控是否有黑灰产提供我方业务的账号注册、账号售卖等服务,以及对应的价格和数量。

2)业务数据结合外部情报进行风险审计。

流入到业务系统中的黑产账号,在发起集群化攻击前往往会潜伏,不会有明显的违规行为,因此单靠业务数据不一定能有效识别。

但规模化的账号储备离不开资源供给方,先通过外部情报,识别出来源于接码平台、发卡平台等渠道的黑手机号,再结合业务数据聚类分析,关联更多有问题的账号,对其进行严格限制。

2. 提早感知以阻断攻击链路的形成

蝗虫式攻击在小规模的探测攻击阶段,也会使用到和大规模集群化攻击同样的技术和资源。因此我们在探测攻击阶段感知,那么蝗虫式攻击就无法进行到集群化攻击阶段。

1)通过外部的黑灰产情报,及时发现黑灰产最新攻击技术和手段。

比如我方核心业务需要实名账号,就需要及时监控是否有黑灰产售卖代实名或过人脸等服务,来绕过业务的实名认证。

2)业务数据结合外部情报进行风险审计,及时找出并封堵攻击者利用的业务漏洞或风控盲区。

由于探测攻击阶段的攻击规模较小,单靠业务数据的波动或变化,不一定能感知到,我们可以外部情报建立更加灵敏的感知方式。

以下是一个真实的客户案例:

某业务接口遭受到了黑灰产攻击,事后复盘发现该接口的请求量走势相较于大盘走势完全一致,但通过外部情报提供的黑IP库进行过滤,命中黑IP的接口请求量走势出现了完全不一致的情况。也就是说,以业务请求命中黑IP的数量/浓度建立安全基线,对于小规模的探测攻击,也可以进行有效感知。

最后,这次事件提醒所有平台:黑灰产已进入“蝗虫式攻击”时代——潜伏探测、资源储备、集群爆发,一旦齐发,靠人工审核与事后封禁往往已来不及。

业务防御的“下半场”,是把防线前移:盯住账号供给与提权链路,提前感知探测期和资源筹备期信号。真正实现“前置防御 + 纵深闭环”,才能把下一次冲击挡在爆发之前。

声明:本文来自威胁猎人Threat Hunter,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。