前言

ArcticWolf《2025 员工网络风险行为报告(摘要版)》是一项覆盖全球17个国家超过1700名IT与安全领导者(涵盖C级高管及总监/副总裁级别)和终端用户(职能包括运营、人力资源、销售、财务和市场营销等部门的中高级管理人员)的独立调查。该报告聚焦于:因人为因素导致的数据泄露发生方式与频率、组织对内部人为因素风险的态度及安全策略,以及在降低人为因素风险方面信心与现实之间的落差。

随着全球安全威胁活动升级以及生成式人工智能逐渐融入日常工作与生活,“人为因素”已成为网络安全领域最难以预测的变量之一。该调查结果揭示了,各行业组织领导者对其自身的安全防御体系过度自信,再加上员工的日常风险行为:如绕过、滥用或忽视基本的安全防护措施、中招网络钓鱼攻击、不当使用高风险AI工具等,正不断拉大感知网络韧性与实际风险暴露之间的差距,持续引发数据泄露事件。

《报告》关键发现

《2025 员工网络风险行为报告》关键发现如下:

全球范围数据泄露激增:68%的IT领导者表示其所在组织在过去一年遭遇过数据泄露事件—这一比例较2024年上升8个百分点;

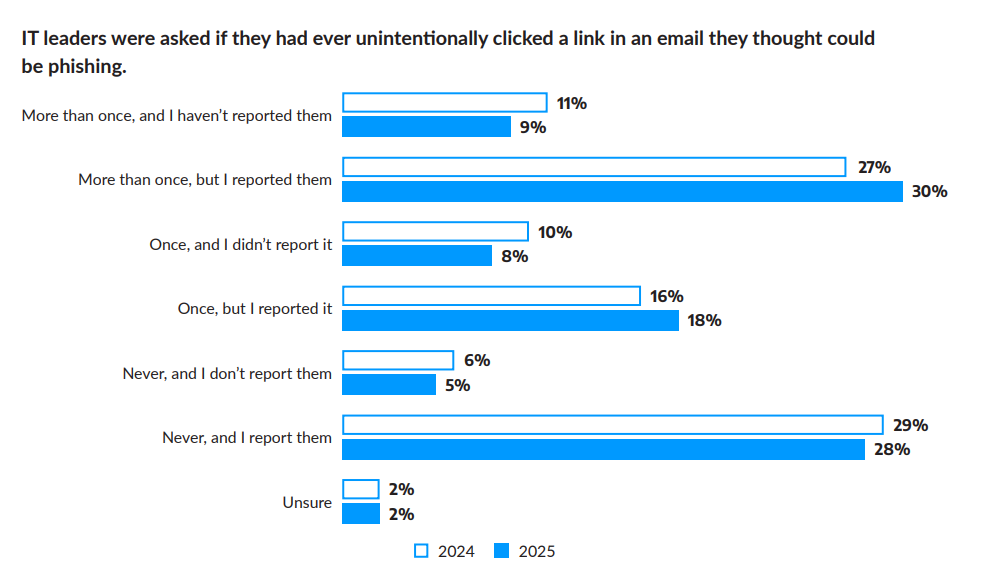

网络钓鱼攻击愈发狡诈: 近2/3的IT领导者和半数员工承认点击过恶意链接。(令人担忧的是,1/5的领导者点击过恶意链接,且未上报事件);

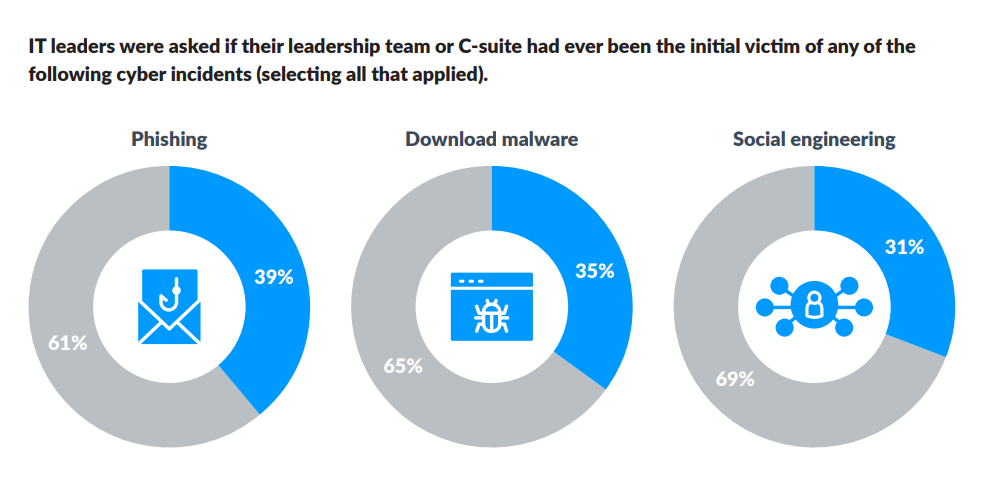

高管成为重点攻击目标: 组织高层管理团队仍是主要攻击目标,有39%的高管遭遇过网络钓鱼攻击,另有35%的高管面临恶意软件感染;

基础的安全实践仍遭忽视:仅54%的组织对所有用户强制实施多因素认证,导致一些初级账户缺乏保护,为攻击者提供了最便捷的入侵路径;

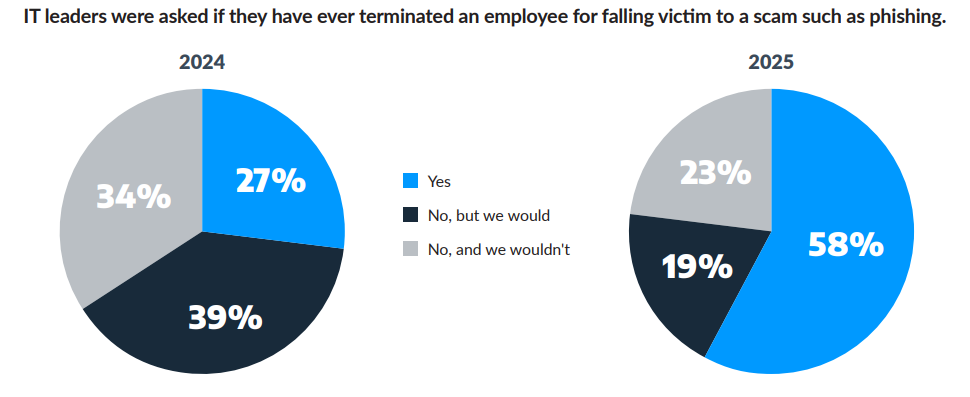

注重培训胜于简单解雇:77%的IT领导者表示会解雇导致安全事件/数据违规的员工,较2024年的66%大幅上升。相比之下,注重预防性与纠正性安全培训的组织风险降低了88%;

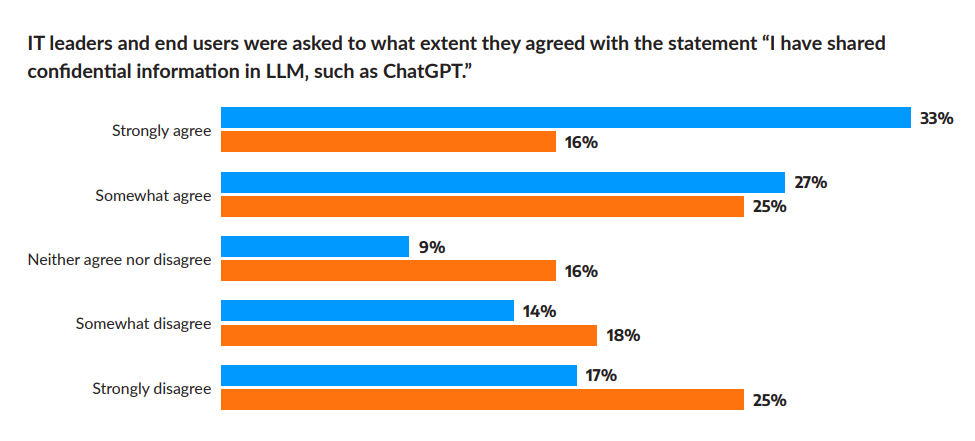

AI成为数据泄露新敞口:80%的IT领导者和63%的员工正在工作中使用生成式AI工具—其中60%的领导者和41%的员工承认向这些AI工具输入了机密数据(有意或无意)。

“生成式人工智能是一把双刃剑。当领导者过度自信于所在组织的安全防御体系,却忽视了员工实际对技术的使用情况时,这就为‘人为错误’演变为安全事件创造了完美条件。”Arctic Wolf公司高级副总裁兼首席信息安全官Adam Marrè 表示。“唯有当领导者认识到‘人为因素风险’不仅仅是一线员工的问题,更是整个组织应共同承担的责任时,安全管理水平才能真正提升。降低人为因素风险需要强化技术与制度保障措施,同时培育鼓励员工勇于发声、从错误中学习并持续改进的组织网络安全文化。”

《报告》亮点解读

一、人为因素风险管理成熟度基准现状

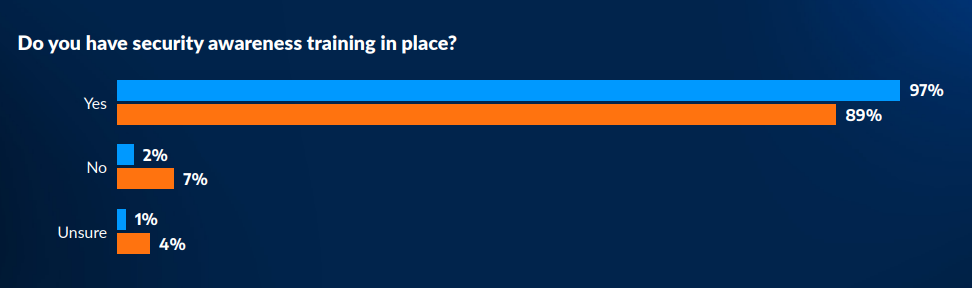

该报告中,蓝色图形代表IT与安全领导者的反馈,橙色代表终端用户,这种视觉区分有助于读者轻松追踪数据,观察两类群体观点的差异。

贵组织有开展安全意识培训吗?

贵组织实施安全意识培训计划已有多久了?

贵组织有开展网络钓鱼模拟演练吗?

你知道如何上报安全风险/事件吗?

二、过度自信与现实挑战之间的落差

高管成为网络钓鱼攻击的主要目标

由于高管能够接触到高价值数据、拥有较高IT权限,以及资金审批权限等,高层管理人员成为网络犯罪分子的诱人攻击对象。据调查,39%的高管人员承认曾中招真实的网络钓鱼攻击,35%的高管人员曾下载恶意软件,另有31%沦为社会工程学攻击受害者。

高管对钓鱼攻击盲目自信使组织面临风险

尽管65%的领导者和50%的终端用户承认曾点击过可能存在风险的链接,但近八成(76%)的 IT领导者却坚信其组织不会落入网络钓鱼攻击的陷阱。这种错误的过度自信可能导致领导者拒绝投资特定安全防御技术、轻视钓鱼威胁与人为因素风险,或对收件箱中潜在的钓鱼邮件放松警惕。

高管中招钓鱼邮件但并没有上报风险

令人惊讶的是,近三分之二(65%)的IT高管曾点击过钓鱼链接,而其中近五分之一(17%)的人未上报此事。虽然这种安全责任感缺位的行为背后原因尚不明确,但在一些企业里,受其组织文化与管理风格影响,点击钓鱼链接的员工可能会受到惩罚。另外,某种程度的羞愧感/丢面子,或对被解雇的担忧可能阻碍高管向相关部门告知所发生的事件。

三、人工智能工具的采用暴露出新风险点

在63%使用ChatGPT等LLM技术或生成式AI工具工作的员工中,41%坦诚曾在这些工具中分享/投喂过机密数据。令人惊讶的是,IT领导者使用这些AI系统的比例更高(80%),且分享机密材料/敏感信息(引发非故意的数据泄露)的比例也更高(60%)。

另外,调查结果揭示了令人担忧的认知断层:虽然大部分公司制定了关于工作场所使用ChatGPT等生成式AI工具的安全制度,然而43%的员工认为或不确定其组织是否存在此类政策。这也揭示了组织在AI工具使用的风险方面存在沟通不顺畅、制度不落地,以及AI安全意识培训不到位。企业需确保AI安全政策传达清晰且有效执行,并提供必要的安全意识培训帮助员工理解AI技术及AI工具使用对数据安全及整体网络安全构成的潜在风险。

四、网络安全文化从纯粹惩罚到人文关怀

超过四分之三(77%)的 IT与安全领导者表示,他们要么曾解雇或会解雇因遭受诸如网络钓鱼等社会工程学攻击而造成数据泄露的员工—这一比例高于去年的66%。但是一味地处罚和事后追责并不是上策。虽然处罚在短期来看似乎能立竿见影,但长期来看并不能解决根本问题。增强同理心、对非恶意/非故意的人为错误有一定容忍度、鼓励员工从错误中学习和汲取经验、为员工提供更合适的安全意识培训,采取基于教育或权限限制的纠正性补救措施,更有助于打造“有温度”的、“和谐处罚”的安全文化氛围,从而更好地降低总体的人为因素网络安全风险。

五、人为因素网络安全风险管理势在必行

人为因素风险正日益成为组织攻击面的重要组成部分,尤其在边界防护模糊化、混合工作模式和AI浪潮的时代。这些新兴风险因素与不断演变的威胁态势相结合—员工已成为攻击者获取关键资产及初始访问权限的最便捷途径之一,另外,员工的不良网络卫生习惯加剧了安全风险,例如,为提升工作效率而绕过或禁用安全措施、滥用未经批准的AI工具(即“影子AI”)进行工作、使用简单的弱密码/重复使用密码/与他人共享密码、因安全意识薄弱而中招网络钓鱼与社会工程学攻击、基础的安全防护措施被有意忽视等等。

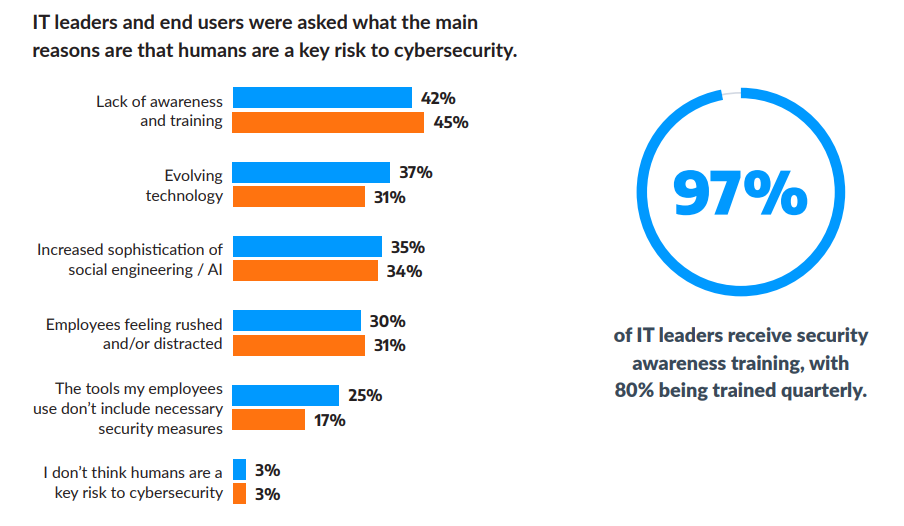

无论是IT与安全领导者还是一般员工都认为,安全意识和培训不足是造成人为因素网络安全风险的首要原因。安全意识培训的频率至关重要!每季度至少接受一次安全意识培训的领导者和员工,更有可能对所在组织抵御网络攻击的能力充满信心,并对保护自身免受网络攻击的能力更有信心。

结语

该报告最后提出了四个改进建议:领导者要以身作则(抵御网络攻击始于高层),安全制度要沟通清晰(确保安全制度从上至下全面传达到位)、要从最基本的安全意识常识做起(最有效的攻击往往始于一封简单的钓鱼邮件)、要多一些安全意识教育,少一些处罚惩戒。

声明:本文来自超安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。