近日,国家信息安全漏洞共享平台CNVD收录了MikroTik RouterOS身份认证缺失漏洞。CNCERT下属的工业互联网安全应急响应中心(http://www.ics-cert.org.cn)针对漏洞情况进行了分析,并对国内相关联网资产进行了在线监测,具体情况通报如下:

一、漏洞情况分析

MikroTik RouterOS是MikroTik公司(总部位于拉脱维亚)基于Linux内核开发的一种路由操作系统,通过安装该系统可将标准的x86 PC设备变成专业路由器,具备无线、认证、策略路由、带宽控制和防火墙过滤等功能。

安全研究人员发现,MikroTik RouterOS 6.43.12 (stable) 以及6.42.12 (long-term)之前的版本存在未经认证可绕过防火墙访问NAT内部网络的漏洞。分析表明,该漏洞是MikroTik设备未对网络探针进行强制身份认证造成的,未经身份验证的攻击者可利用此漏洞绕过路由器的防火墙,并进行内部网络扫描活动。

二、漏洞影响范围

该漏洞的综合评级为“高危”。

根据生产厂商以及漏洞研究者的测试结果,受到该漏洞影响的产品:MikroTik RouterOS<V6.43.12 (stable)以及<V6.42.12 (long-term)。

截止当前,我中心通过监测手段发现了大佬暴露在互联网上的相关设备,详细信息见附录一、二。

三、漏洞处置建议

目前厂商已发布解决上述漏洞的安全防护措施,建议相关用户及时检查更新。

详情请关注厂商网站的相关信息:

https://mikrotik.com/download

此外,建议相关用户应采取的其他安全防护措施如下:

(1)最大限度地减少所有系统设备和系统的网络暴露,并确保无法从Internet访问。

(2)定位防火墙防护的控制系统网络和远程设备,并将其与业务网络隔离。

(3)当需要远程访问时,请使用安全方法如虚拟专用网络(VPN),要认识到VPN可能存在的漏洞,需将VPN更新到最新版本。

工业互联网安全应急响应中心将持续跟踪漏洞处置情况,如需技术支持,请及时与我们联系。

联系电话:010-82992157

邮箱:ics-cert@cert.org.cn

网站:www.ics-cert.org.cn

微信公众号:工业互联网安全应急响应中心

相关安全公告链接参考如下:

http://www.cnvd.org.cn/flaw/show/CNVD-2019-05572

https://nvd.nist.gov/vuln/detail/CVE-2019-3924#vulnCurrentDescriptionTitle

附录一国内暴露在互联网的该漏洞相关网络资产信息

省份 | 数量 | 省份 | 数量 |

广东 | 2953 | 香港特别行政区 | 285 |

江苏 | 1853 | 海南 | 256 |

上海市 | 1224 | 云南 | 232 |

台湾 | 890 | 江西 | 202 |

山东 | 828 | 重庆市 | 185 |

浙江 | 807 | 黑龙江 | 176 |

北京市 | 612 | 山西 | 150 |

河南 | 587 | 吉林 | 141 |

四川 | 509 | 内蒙古自治区 | 124 |

辽宁 | 497 | 天津市 | 107 |

广西壮族自治区 | 407 | 陕西 | 64 |

安徽 | 348 | 新疆维吾尔自治区 | 56 |

湖南 | 322 | 甘肃 | 45 |

河北 | 315 | 西藏自治区 | 30 |

福建 | 312 | 贵州 | 30 |

湖北 | 292 | 青海 | 2 |

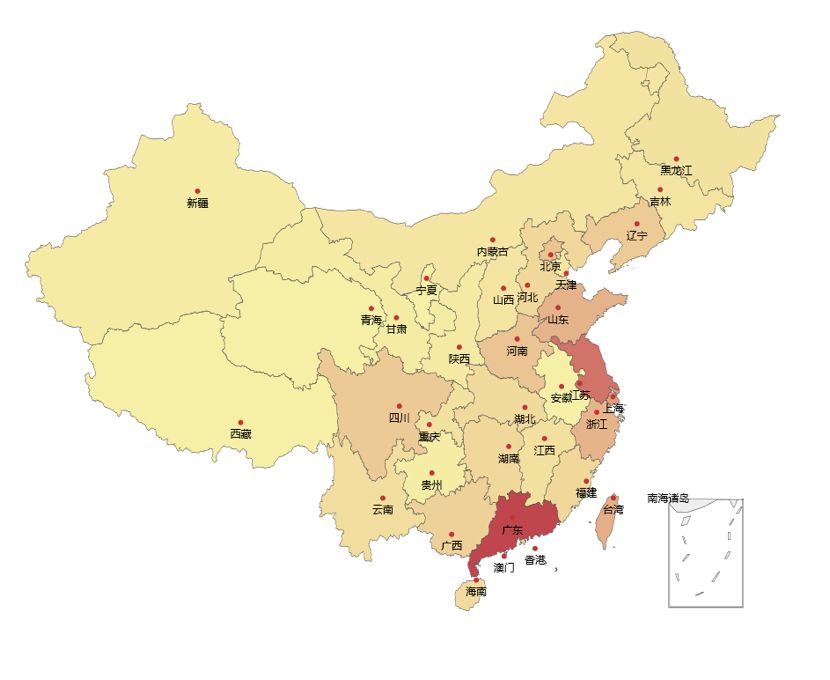

附录二国内暴露在互联网的该漏洞相关网络资产分布图

声明:本文来自工业互联网安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。