一、 事件概述

据多家媒体报道,欧洲中部时间3月19日世界最大的综合性铝业集团之一挪威海德鲁公司(Norsk Hydro)在全球多家铝生产工厂遭受严重网络攻击,造成多个工厂关闭和部分工厂切换为手动运营模式。

海德鲁公司成立于1905 年,在全球 40多 个国家拥有 35,000 名员工,业务覆盖铝相关全产业链,2017年收入约128亿美元。此次事件暂未造成人身伤亡事故,但已造成严重经济和商誉影响。

据海德鲁公司透露,此次网络攻击由一种名为“LockerGoga”的勒索软件造成,该勒索软件能够对目标计算机所有文件进行加密,然后要求受害者支付勒索赎金。

根据海德鲁公司最新披露,公司在挪威国家安全局及合作伙伴帮助下采用工厂隔离、病毒识别、恢复备份系统等方式遏制病毒传播和进行系统修复,但目前病毒传播和感染的整体情况不明,全面恢复正常生产还有很大难度。已发现的病毒主要破坏企业IT系统,造成IT系统与工控系统数据连接失效,导致生产停产。

二、病毒分析

360企业安全集团获取到了“LockerGoga”的勒索病毒,对其进行了深入分析,发现此病毒为特洛伊木马病毒。此病毒主要通过邮件或U盘传播。此次病毒爆发具有恶意代码“集中定点出现”的迹象,不排除人为定向投放执行破坏性攻击的可能性。简要分析过程如下:

1.样本测试:

将获取的样本放置于虚拟机中运行,并使用工具对其行为进行监控,病毒的行为如下:

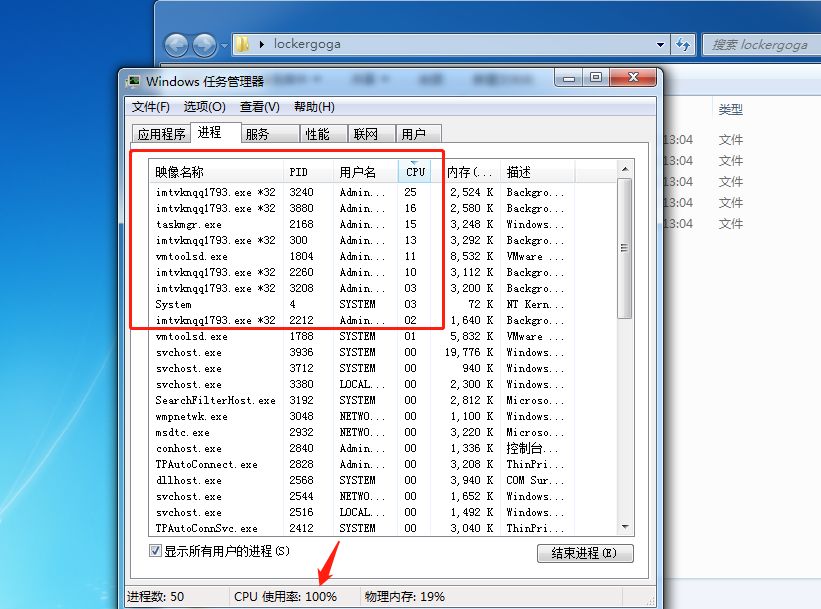

A、病毒运行后,计算机CPU使用率瞬间飙升至100%,计算机运行卡顿且持续数分钟,此时病毒正在搜寻主机中的文件并对其加密:

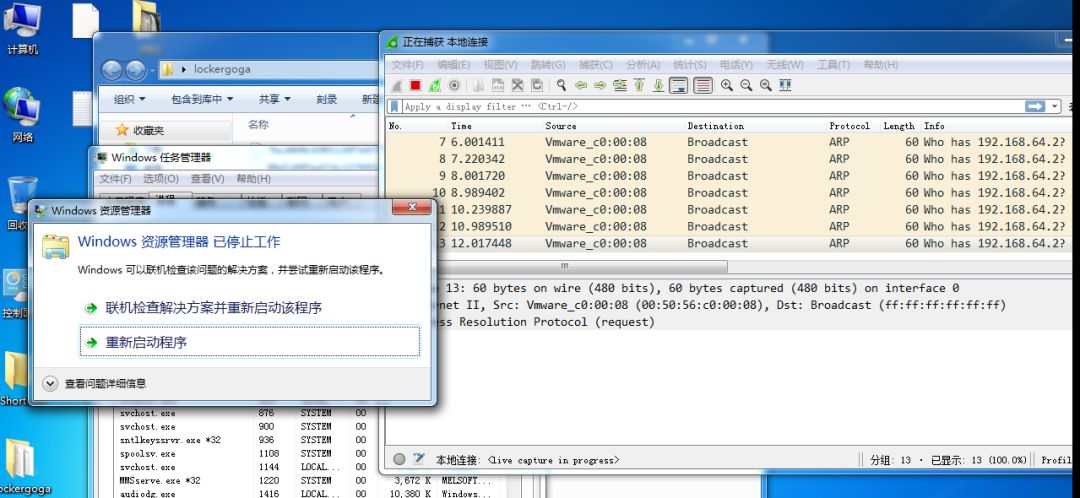

B、使用wireshark进行流量监控,未发现网络传播行为,说明该勒索软件并非蠕虫病毒;

C、数分钟后,弹框提示:Windows资源管理器停止工作,此时CPU使用率恢复至正常水平;

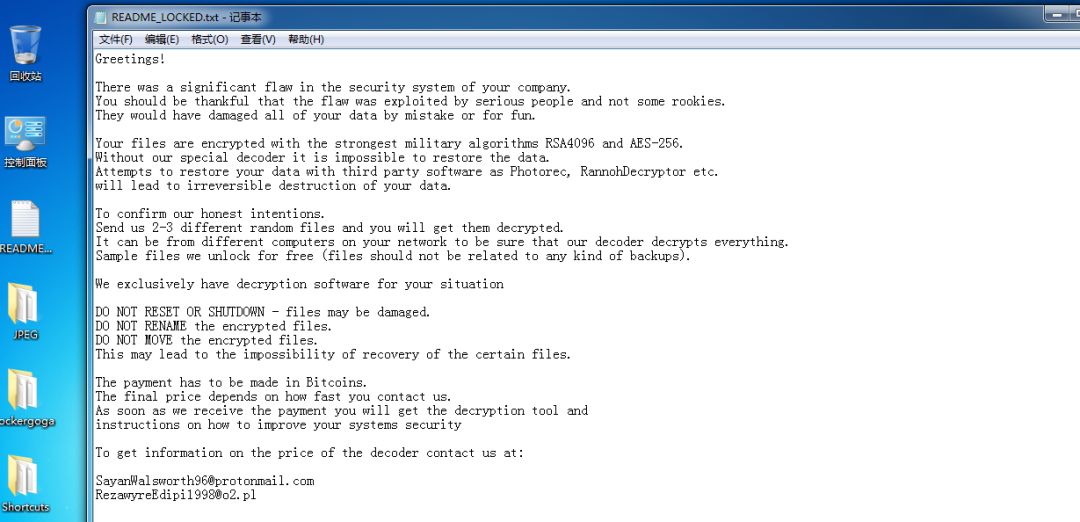

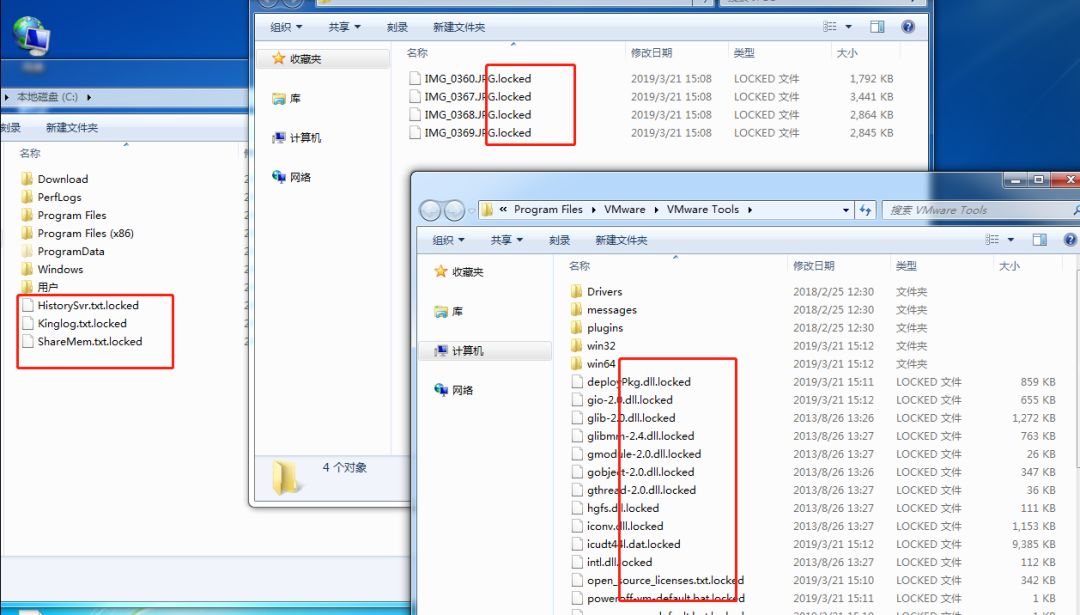

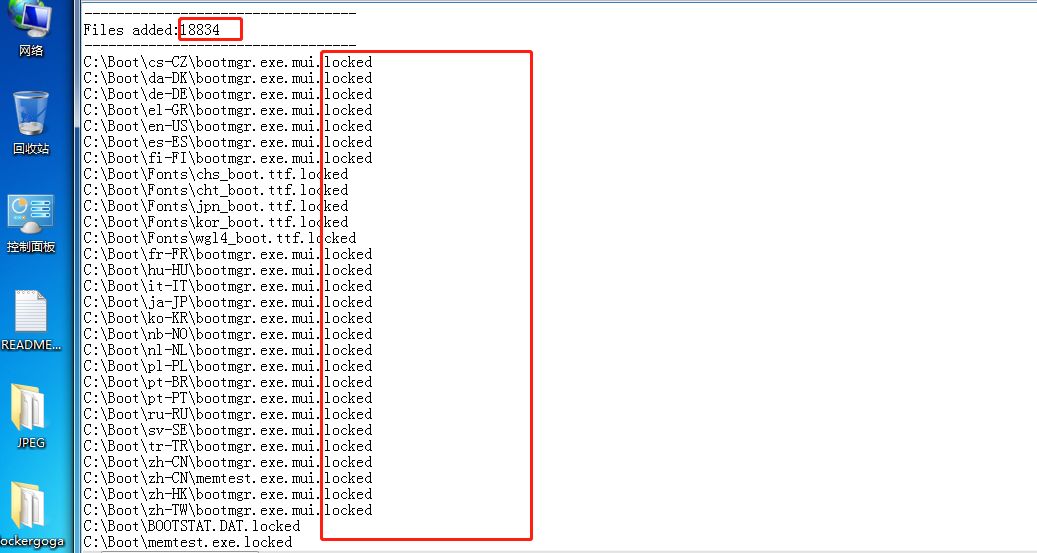

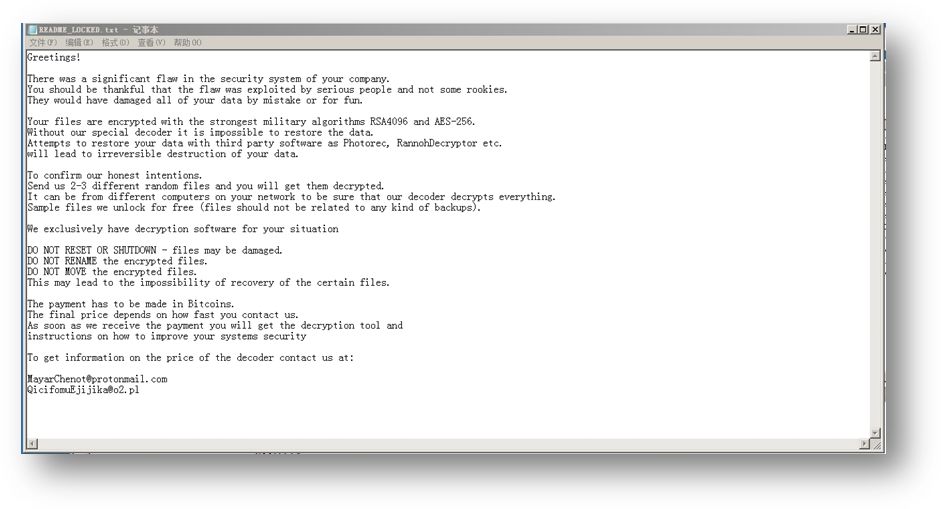

D、桌面被添加文件:README_LOCKED.txt,内容提示计算机文件已被加密,查看磁盘文件,发现大量、不同文件类型的文件均被加密,文件后缀为.locked:

E、监测工具结果显示,主机中有18834个文件已被加密:

F、尝试重启虚拟机,启动失败,说明系统启动文件已被加密,因此无法被正常加载:

2、逆向分析:

样本:(7e3f8b6b7ac0565bfcbf0a1e3e6fcfbc)

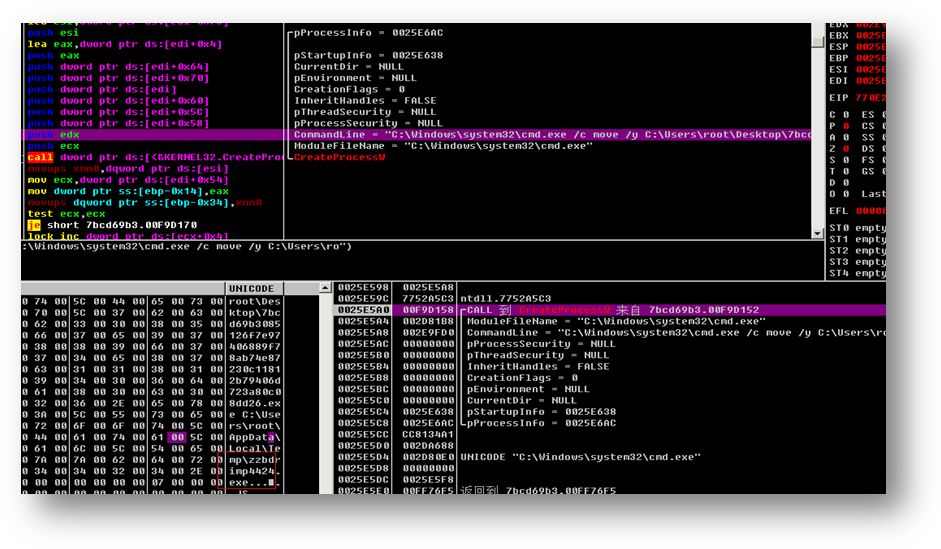

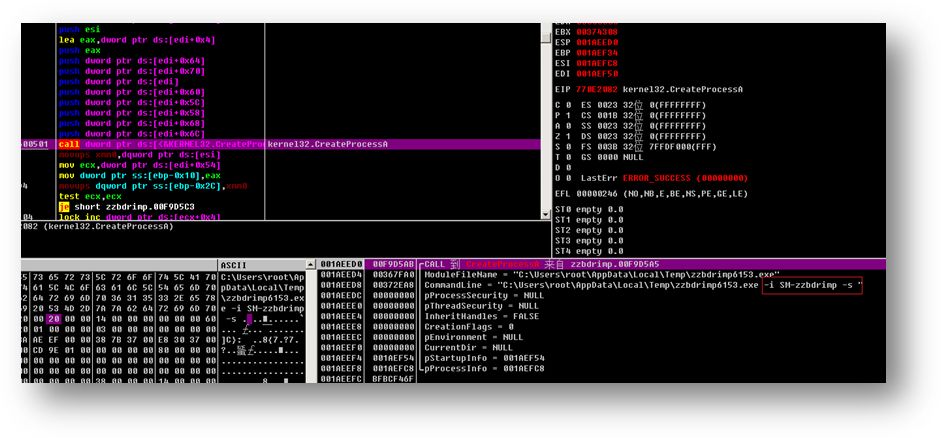

样本运行后,首先会利用cmd.exe执行move命令,把自身复制到%temp%目录下,且名字中带“zzbdrimp”字符串。

接着再利用CreateProcessW启动%temp%/ zzbdrimp[*].exe 然后跟上参数。首先是以-m为参数启动。运行后会在桌面生成一个名为“README_LOCKED.txt”

参数的可能性有:-m、-i、-s、-l。接着疯狂创建以“-i SM-zzbdrimp –s ”为参数进行启动自身。

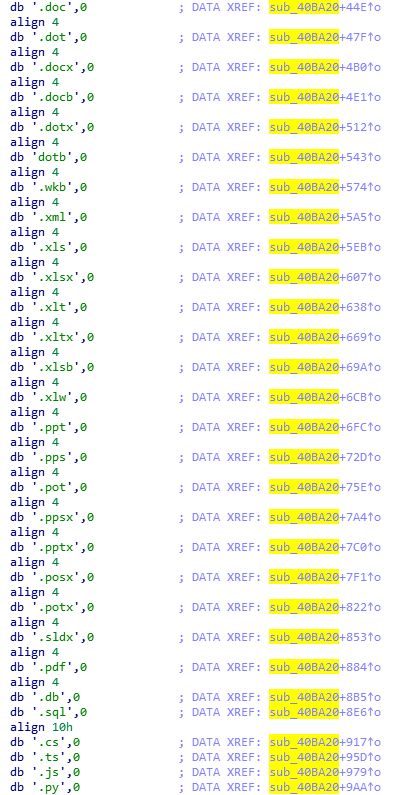

接着启动的每个进程,都开始加密文件。加密算法疑似使用了RSA算法。公钥是:

“MIGdMA0GCSqGSIb3DQEBAQUAA4GLADCBhwKBgQC9dR7jfOdn8AZTi0plXQRQKHWJAxLlykYr9V4ZMXLJ9d9kmyHUoKturoTYNZZisiW5ncP6/2YtG5ezGSXnQXUQtZTAnVesTalNvLyd6tBet81p8mxflulX99T2WKubEnc2OR0Yj2a6EJppt2IVx6H/BiF7G3Z2z4qg/tsXBant4wIBEQ==”

然后加密所有文件,最后把文件名重命名为“原文件名.locked”

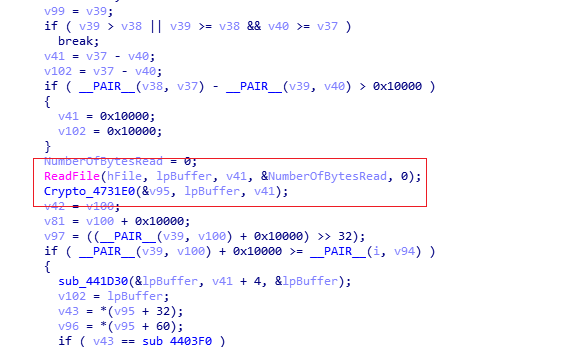

读取文件加密:

样本内部有一系列的文件后缀,疑似用于加密的判断,但最后实际效果并非如此,整个系统都被加密,极大可能是破坏性的勒索软件。内置的后缀列表:

三、行业与工控系统应用介绍

铝相关产业链主要由铝土矿开采、氧化铝生产、电解铝生产、铝材加工四个环节组成。上游矿业公司开采铝土矿,并由氧化铝企业将其制成氧化铝,再由电解铝企业将其制成铝锭,并被下游铝加工企业制成各类加工品,用于建筑、交运、通讯、包装、机械制造和耐用消费品等各个下游领域。此外,电解铝工厂需要大量用电,许多大型铝业公司会自建火力或水利发电厂满足自身用电需要。

海德鲁公司具备全产业链生产能力。截止目前消息,该公司的发电厂、铝土矿开采厂、氧化铝生产厂可以正常运转,但多家电解铝生产和铝材加工厂受到勒索病毒影响,部分停产,部分切换为手动模式。此次勒索病毒主要影响电解铝生产和铝材加工,其主要工艺流程做下简:

电解铝工艺将直流电通入电解槽,电解槽温度控制在950℃左右。将熔融冰晶石作为溶剂,氧化铝作为溶质,以炭素体作为阳极,铝液做为阴极,使溶解于电解质中的氧化铝在槽内的阴、阳两极发生电化学反应。在阴极电解析出金属铝,在阳极电解析出CO和CO2气体。铝液定期用真空抬包析出,经过净化澄清后,浇铸成商品铝锭。阳极气体经净化后,废气排空,回收的氟化物等返回电解槽。

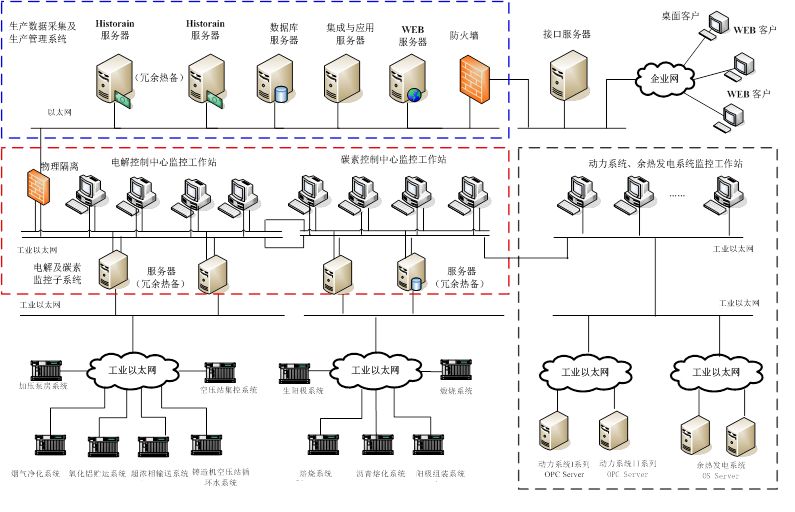

电解铝的生产可以使用DCS,也可以使用PLC进行控制。在国内主要使用的国外工控系统厂商有Foxboro、Honeywell、Rockwell、Seimens等,使用的国内厂商有和利时、浙江中控等,其典型控制系统网络结构如下:

截止到目前为止,尚未发现海德鲁公司工控系统受到病毒感染的报道,但工控系统作为铝业生产的核心系统,如果受到病毒感染,将造成更为严重的影响。

中国是全球最大的铝消费国,约占全球总消费量的1/3,中国氧化铝产量占全球生产量约50%。目前国内相关企业的工控系统大部分没有进行基本的工控系统信息安全防护,整个系统处于不设防状态。此次针对大型铝业集团的网络攻击须引起相关部门和企业的重视。

四、对工业企业的安全防护建议

2019年以来,勒索病毒、勒索挖矿病毒仍然处在高发期,国内外发生多起对工业企业影响严重的重大事件,攻击手法已经由无明确目标的大面积撒网式攻击,变为针对高价值工业目标定向投递。如:在本次挪威海德鲁遭受LockerGoga勒索攻击之前,有报道称法国大型工程与咨询公司Altran Technologies,SA也遭受到LockerGoga病毒攻击,2019年2月底某国内著名汽车企业的办公内网数百台服务器中了WatchdogsMiner,大量占用企业服务器资源,严重影响企业的经营活动。因此,各工业企业针对愈演愈烈的勒索病毒、勒索挖矿病毒需要优先做好以下几件事:

1.提高安全意识,避免打开未知文件

“LockerGoga”勒索病毒主要通过邮件和U盘传播,在点击执行恶意软件后启动文件加密进程。建议通过规章制度、全员培训等方式提高企业员工信息安全意识,避免打开来自邮件、U盘中的未知文件,引发木马病毒执行。

2.对生产相关的重要系统软件、重要文件、配置进行备份

建议工业企业对工业主机操作系统、工业软件、关键业务数据,如工艺参数、关键算法块、工程组态等进行基线和变更管理,及时和定期备份,并建设快速恢复的手段和机制。

3.在OT网络使用基于白名单的主机防护软件

针对于该勒索类软件攻击,在IT网要做好杀毒软件的安装和补丁的审计,对OT网络使用基于白名单的工业主机安全防护软件可以进行全面安全防护和攻击拦截。360工业主机防护系统通过一键扫描工业主机的进程,对经过确认的可执行程序生成一个唯一的特征码,而勒索软件攻击产生进程不在白名单内会被拦截。与此同时,在入口处360工业主机安全防护系统通过基于ID的USB移动存储的外设管控技术,对单个USB移动存储设备进行注册、授权、审计,禁止非法USB设备的接入以及合法USB设备的权限管控,从而切断勒索软件的传播与破坏路径。

4.对工控系统边界进行必要的网络划分/分隔

在工控系统与工控系统之间、工控系统与IT系统之间要进行必要的网络分区划分/分隔,缩小区域之间的连接数量,设置访问策略,防止带毒文件传播。360工业安全网关(工控防火墙)和360工业安全隔离与信息交换系统(工控网闸)支持多种工控专有协议,在硬件方面进行了可靠性增强设计,可有效防止病毒文件在不同区域之间的传播。

5.对工控系统进行全面的工业安全监测

看清、看透、看全工控系统中的信息安全风险是保障工控系统安全运营的基础和前提。建议采用360工业安全监测系统与控制平台实现自动资产发现、无损漏洞识别、实时拓扑绘制、网络威胁监测、系统状态监测、异常操作监测、集中运维管控、全局风险评分、系统联动处置、动态态势大屏展示等安全保障功能,实现对工业网络运转情况的精准掌握。

6.建立应急响应预案,在发现工控系统异常时与合作伙伴进行应急处置

建议工业企业应建立网络安全专门部门统筹管理IT网络和OT网络安全防护工作,自主或委托第三方工控安全服务单位制定工控安全事件应急响应预案。预案应包括应急计划的策略和规程、应急计划培训、应急计划测试与演练、应急处理流程、事件监控措施、应急事件报告流程、应急支持资源、应急响应计划等内容。建议工业企业与工控设备厂商、安全企业联合组建应急响应团队,建立联合应急响应机制。工业企业应定期组织重要业务系统及工业控制系统的应急响应预案演练。

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。