Facebook 推出一个新功能,旨在让赏金猎人更容易地找到 Facebook、Messenger 和 Instagram 安卓应用程序中的漏洞。

由于 Facebook 旗下的所有应用默认都使用安全机制如 Certificate Pinning 来确保流量的完整性和机密性,因此白帽黑客和安全研究人员难以拦截并分析网络流量以发现服务器端的安全漏洞问题。

回顾一下,Certificate Pinning 是一种安全机制,旨在通过自动拒绝提供恶意 SSL 证书的整个连接,从而阻止应用程序用户沦为基于网络攻击的受害者。

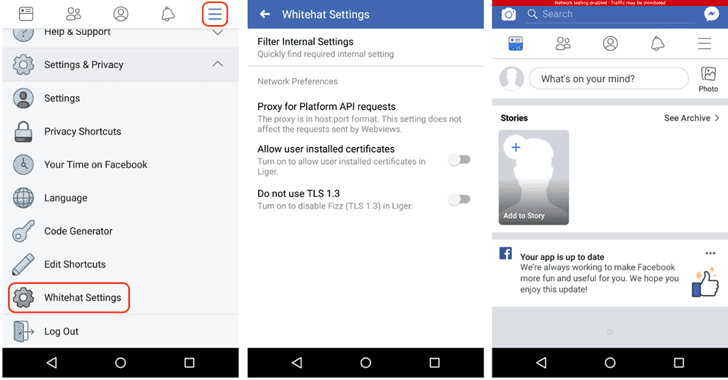

这个新功能被称为“Whitehat Settings(白帽设置)”,可使研究人员通过如下方式绕过 Facebook 旗下移动应用的 Certificate Pinning:

禁用 Facebook 的 TLS 1.3 支持

启用 Platform API 请求的代理

使用用户安装的证书

Facebook 公司表示,“选择不使用 TLS 1.3,可允许使用目前仅支持最高 TLS 1.2 的 Burp 或 Charles 代理。”

“白帽设置”并非默认对所有人可见。研究人员必须在 Facebook 网站上的某个 web 接口上为自己的安卓应用明确启用该功能。

Facebook 指出,“为了确保每款移动应用都会出现该设置,我们建议退出并关闭每款移动 app,之后打开该 app 并再次登录。该登录进程将提取你之前做的新配置和设置更新。只需做一次这样的设置,或者觉得有必要修改这些变化时做出这样的设置。”

启用后,用户可在应用(Facebook、Messenger或 Instagram)顶部看到一个标题 (banner),表示网络测试已启用,流量可能正在被监控。

如果想要通过这个新发布的“白帽设置”功能测试 Instagram app,建议首先将 Instagram app 和 Facebook app 进行关联。

应该注意的是,“白帽设置”并非对所有人开放,因为它会降低设备上 Facebook 应用的安全性。该公司表示,“为了确保账户的安全性,我们建议在查找白帽漏洞奖励计划漏洞以外的时间关闭这些设置。”

视频演示地址:https://www.youtube.com/watch?v=8s73QhBxAhk

本文由360代码卫士翻译自TheHackerNews

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。