今天的高级黑客知道,或者说至少会怀疑,有欺骗环境等待自己钻入,不会盲目跟着通往虚假资产的诱饵走。为此,Fidelis Deception 创建了真实而鲜活的欺骗资产。

欺骗作为一种防御技术,在非常短的时间里经历了长足的发展。今天,几乎每个企业网络都想部署某种形式的欺骗技术以诱骗和困住未授权用户。但今天,欺骗技术的效果可能需要打个问号,因为攻击者开始预期,甚至识破欺骗性资产了。

但有一点不曾改变,那就是欺骗技术运作和起效的整个概念。在真实网络中部署虚假资产,合法用户自然不能轻易访问这些虚假资产,甚至都不知道它们的存在,但诱饵和指向这些虚假资产的其他线索却会留在真实资产中。因为黑客爬取网络是无方向性的盲爬,这些线索就会将他们迷个晕头转向,把他们引到欺骗性资产上。而因为合法用户是不会访问这些虚假资产的,有用户或程序与虚假资产互动的事实几乎就总是警报拉响的根源,也是入侵者绕过了其他网络防御措施的证据。

早期欺骗平台帮助用户部署虚假资产,放置指向虚假资产的诱饵,但几乎不会去改进欺骗技术本身。在欺骗技术刚刚出现的时候,很多攻击者都上钩了。但如今,高级黑客知道,或者说至少会怀疑,有欺骗系统正等待自己钻入,并不会盲目跟随诱饵。仅用于欺骗目的不活跃的资产,是不会得到已怀疑有陷阱等着自己的攻击者的青睐的。甚至高端恶意软件有时候都能嗅探出欺骗路径。

Fidelis Deception 就是要让欺骗技术再次成为有效防御,即便攻击者知道这项技术正在保护着他们想要入侵的网络。其秘诀就是创建鲜活的欺骗资产:相互之间有交互,在执行能使它们看起来活跃的任务。该系统还能创建貌似真实的虚假用户,以经常但随机的频率像真人一样与欺骗性资产互动;甚至还准备了几个烦人的意外来确保未授权用户在这些虚假资产上耗费时间,给网络安全团队较长的窗口时间来抓现行。

Fidelis Deception 部署方式多样,可以作为现场解决方案部署,也可以部署在云端,或者作为服务来部署,以硬件或软件的形式存在当然也是可以的。说到性能,多数部署与流量监视传感器相当,这些流量监视传感器用于自动化和演活欺骗性资产并跟踪潜在攻击者。Fidelis的硬件传感器可容纳最高10G流量,虚拟机也就约2G到头。至于平台的价格,与部署方式无关,是基于受保护的真实用户的数量而定的。该平台可以创建和部署的欺骗性资产甚或欺骗性用户的数量是没有上限的,部署更多资产和用户并不会改变价格。

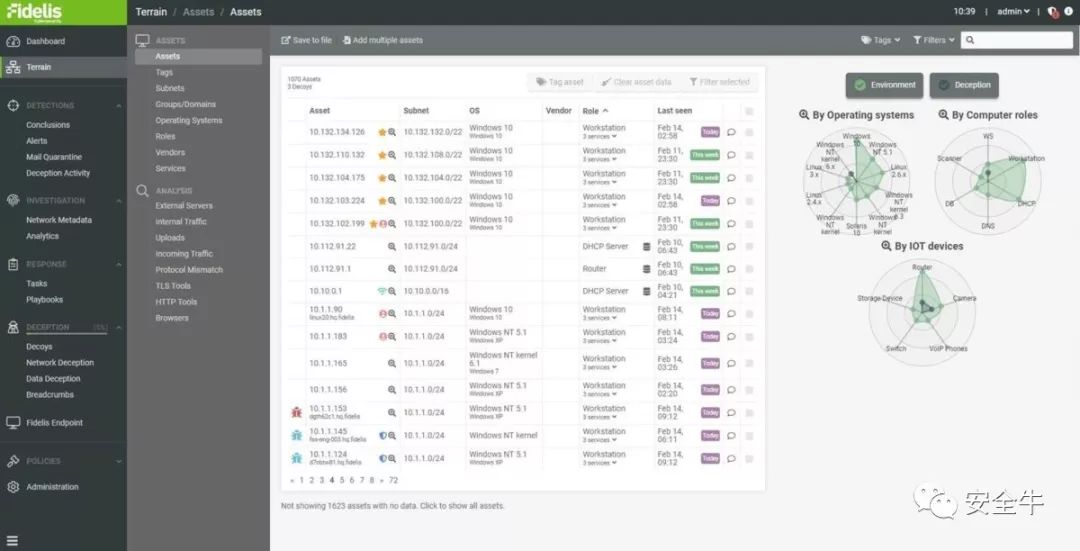

图1:资产视图中,用户可以看清具体部署了多少资产,部署的是哪种资产。欺骗性资产的部署数量没有限制。

设置与测试

用 Fidelis Deception 部署欺骗性资产非常简单。用户可以进入具体的用户组或资产分类,用一系列下拉菜单部署欺骗性资产。或者,让Fidelis自动化该过程。因为通过传感器的流量监视是该欺骗平台的一部分,该程序会观察网络流量,学习其中规律。点击“为我推荐”按钮,Fidelis Deception 就会给出天然存在于现有工作流中的欺骗性资产列表,可能会涉及从电子邮件服务器到打印机等各种设备。然后该平台记录下这些资产以便随后与之互动,使这些资产看起来跟真的一样鲜活。

该部署过程是持续进行的。比如说,因为监视着流量和网络资产,Fidelis Deception 会知道公司何时添加了新的安全摄像头,会检测出这些新摄像头并建议在网络中也加入欺骗性摄像头。公司从Windows迁移向Linux,或者做出任何其他迁移或功能增强动作,都会触发相同的过程。欺骗性资产会镜像这一动作。

Fidelis Deception 是唯一一个支持在同一台诱饵服务器上部署IoT设备之类仿真诱饵和可能包含独有IT的真实操作系统诱饵的欺骗工具。评估过程中,测试人员往该欺骗网络中加进了很多IoT设备,甚至办公环境中的特定打印机和路由器。至于运营技术(OT),人机界面和定制操作系统黄金镜像诱饵均受支持。

部署欺骗性桌面和服务器的时候,Fidelis Deception 有一系列镜像可供加载。聪明的公司甚至可以上载自己用于其他系统的黄金镜像,Fidelis也会部署这些定制镜像而不是完全模拟真实环境。用户甚至可以给欺骗性资产添加常见口令,包括已知默认口令和类似 “password” 或 “12345” 这样的弱口令。未授权用户在尝试这些口令并进入系统的时候,就会以为自己真的成功了,不会意识到自己其实是掉进了一个聪明的陷阱。

诱饵和线索的设置也非常直观。因为通过网络传感器监视流量, Fidelis Deception 知道合法用户的互动会留下何种真实信息。该系统会建议在真实资产中加入与之类似的虚假诱饵,并经常刷新这些诱饵,甚至会做到中毒地址解析协议(ARP)表以令欺骗性资产看起来与网络中真实资产活跃度类似的地步。

该平台最为诱人的一个功能是创建虚假用户。这些用户基本上是受平台控制的真实用户,创建时可以编辑它们的偏好和权限,比如身处某个具体部门的员工,或者惯于上午工作的员工。虚假用户会在这些参数的范围内活动,但也会表现出一定程度上的随机性,让它们看起来不像是按计划任务运行的机器。虚假用户还会与欺骗性资产互动,甚至使用这些资产,进一步让自己看起来很真实,只不过不会触发警报。

只要有恶意用户或恶意软件触碰到欺骗性资产,警报便会拉响,但未必会是需要立即处理的高危警报。虽说大多数欺骗平台的误报都比较少,Fidelis Deception 又更进了一步,审查所有的警报,看是否有此类恶意活动的证据。与欺骗性资产互动的用户也可能同时在与真实资产互动。如果确实存在这种现象,Fidelis会收集所有信息,并将之呈现为推翻所有证据的结论。所谓结论,就好像其它平台的警报,需要IT团队关注的那种。Fidelis不仅发出警报,还提供大量上下文。

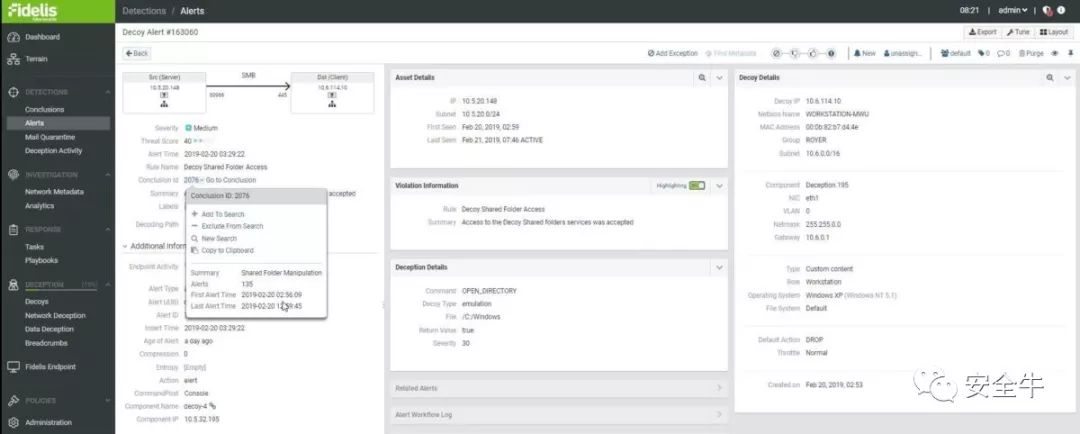

图2:诱饵活动标签页展示有无欺骗性资产被人操作,呈现攻击者对欺骗性资产的所有动作。

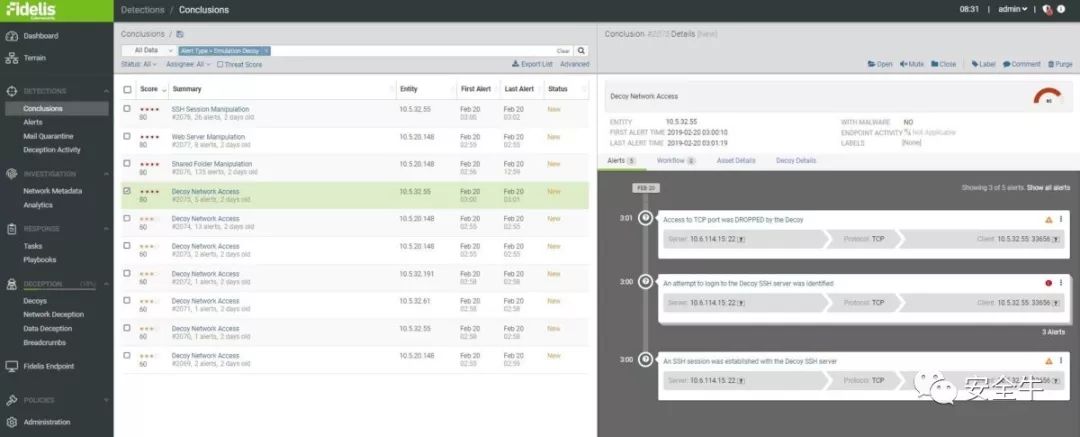

图3:除平台自身为提高虚假资产可信度而做的互动外,欺骗性资产上的任何动作都会触发警报。

相比同类产品,Fidelis Deception 还有其他几个优势。其一,上载到欺骗性资产的任何文件都在沙箱执行。这样不仅可以更好地解构攻击者的动机,收集到的信息也能用于改善或验证其他网络防御。

图4:警报不总是严重级,自然不是每次都需要人响应。Fidelis平台编译其他流量的行为和警报,尝试得出潜在攻击的判定结论。这些结论在“结论”标签页中详细列出。

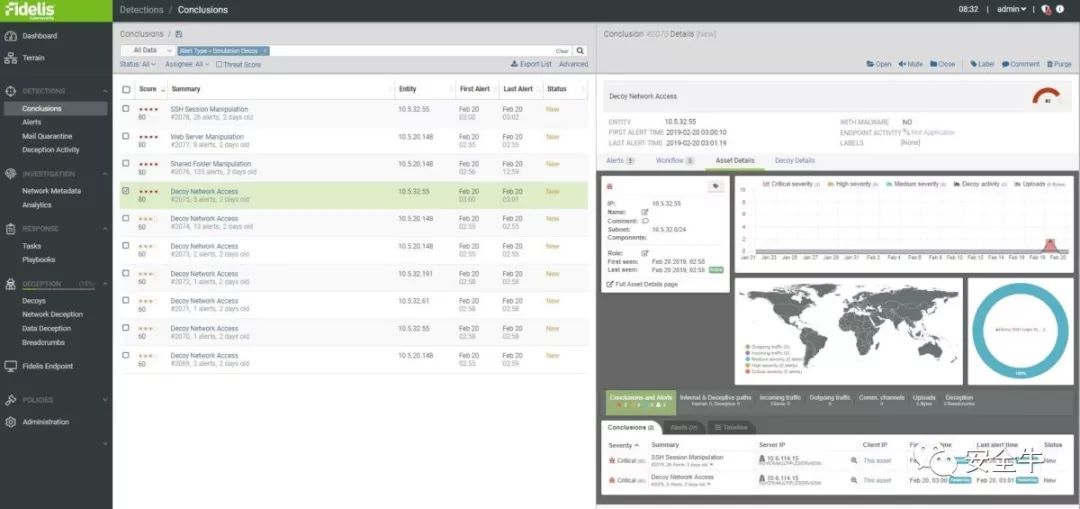

图5:与绝大多数欺骗平台仅停在警报阶段不同,Fidelis编译所有相关信息,包括来自其他网络流量的数据,并在必要的时候创建与攻击者行为相关的完整报告。这就为威胁追捕提供了完美的资产,也能帮助缓解问题。

另一个优势是欺骗性资产有自己的防御层,可以拖延和阻挠攻击者。Fidelis在Deception中纳入了一个工具,可以让欺骗性资产上某些高度针对性的文件看起来非常小,只有几KB;但在用户尝试下载的时候,又会变得非常巨大,有时候甚至能够扩展到GB和TB的程度。黑客将花上几个小时下载这些文件,IT团队就有充裕的时间响应攻击了。如果攻击者实际上是一个恶意脚本程序,那其攻击进程绝对会停滞,因为该恶意软件没有办法知道自己遇上的是一个无限扩展的文件。

定论

Fidelis Deception 是最先进、最成熟的欺骗平台之一。其欺骗性资产高度可信,与真实环境完美融合,甚至能与同样可信的欺骗性用户互动。其他附加功能,比如沙箱、深度流量分析和欺骗性资产防御层等,又给这款欺骗平台再添了几分价值。在黑客已经开始预计自己将遭遇各路诱饵的时代,Fidelis仍然找到了部署无法抗拒的欺骗性资产网络的方法,已然准备好在真实资产周围布下层层防御。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。