一、统计数据

2018年卡巴斯基僵尸网络监测技术共监测到15314次攻击,比2017年的20009次减少23.46%。

此外,2018年39.35%的攻击都是新出现的,即攻击目标和僵尸木马家族都未在2017年出现过。这种情况与新出现的银行木马(Danabot和BackSwap)有关,也与攻击者试图改变攻击目标范围有关。

在攻击的地理分布方面,2017年攻击者的目标覆盖了111个国家;而在2018年则减少至101个国家。

二、引言

正如媒体所广泛报道的,Mirai等僵尸网络主要与DDoS攻击有关。但这只是冰山一角,除了DDoS攻击之外,僵尸网络还可用于窃取用户的信息,如财务数据等。常见的攻击场景如下:

部署恶意软件。如果攻击者的目标是财务数据,则会部署银行木马。这种情况下,受感染的设备成为僵尸网络的一份子,接受C&C的控制。

恶意软件接受C&C的命令,其中包括目标匹配规则(例如在线银行服务的URL)等攻击所需的数据。

接受命令后,恶意软件监测用户的行为并在用户访问目标服务时发起攻击。

僵尸网络辅助攻击的主要类型是:

Web注入

URL欺骗

DNS欺骗

数据收集(访客统计、访问过的网页数据、屏幕截图)

与主要针对Web资源的DDoS攻击不同,本报告调研的攻击主要针对企业的客户。此类攻击可导致:

窃取用户凭据

窃取银行卡数据

替换交易地址(例如银行转账的收款人)

在用户不知情的情况下以用户的名义执行其它操作

这些场景不仅适用于窃取用户的银行账户,也适用于窃取其它服务的账户,下文中将有更多描述。

三、研究方法

卡巴斯基通过僵尸网络监测技术跟踪僵尸网络的行为,这种技术可以模拟受感染的设备并监测攻击者的实时行为。

通过拦截和分析僵尸网络的配置文件和C&C命令,本报告涵盖了2017年和2018年僵尸网络监测技术收集到的数据。

报告中的攻击目标是从僵尸网络配置文件或C&C命令中提取的URL规则(例如,用于匹配指定在线银行服务URL的规则)。

报告中的“恶意软件家族”指代已知的恶意软件家族名称,例如ZeuS、TrickBot(Trickster)、Cridex(Dridex、Feodo、Geodo等)、Ramnit(Nimnul)。

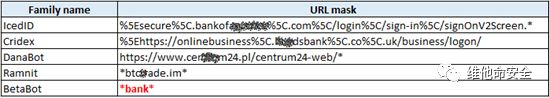

C&C命令中包含的目标匹配规则示例

报告中一次单独的攻击是指目标匹配规则和恶意软件家族(及变体)都是唯一的。其它数据(注入脚本、加密货币钱包地址替换规则、URL替换规则、重定向规则、凭据拦截模式等)并未计算在内。

分析样本中排除了与反恶意软件厂商的资源有关的攻击,因为此类攻击通常采取了一定的反安全措施(例如阻止下载安全解决方案)。此外还排除了无法从目标匹配规则中确认攻击目标的攻击,例如,BetaBot的目标是“* bank *”。

报告中仅考虑了不同攻击的数量,并未考虑不同僵尸网络家族的攻击总数,因为不同家族接受C&C命令的频率不同。

本报告涵盖了超过6万个C&C及150个恶意软件家族(及其变体)的分析结果。

四、攻击目标

首先分析犯罪分子偏爱的攻击目标是哪些企业的客户。

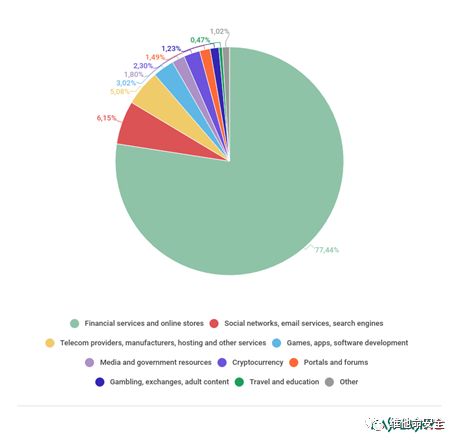

2017年,受攻击目标中占比最大的是金融服务类别(77.44%),这包括在线银行服务、聚合银行服务、在线商店以及其它与金融交易(不包括加密货币)相关的资源。这一结果在意料之中,因为犯罪分子可直接获得受害者财务资金的访问权,从而潜在收益最大。

第二名是全球门户网站和社交网络类别(6.15%),其中包括搜索引擎、电子邮件服务和社交网络。搜索引擎在这一类别中的原因是通常其主页提供了邮箱登录表单,这常被犯罪分子利用以窃取用户凭据。

第三名是除了在线商店之外的提供各种产品和服务的资源(5.08%),如托管服务商,攻击者也会窃取用户的支付信息。这类资源被划分为一个单独类别的原因是它们通常提供特定的产品或服务,这可以看出犯罪分子的兴趣所在。

2017年攻击目标的类别分布

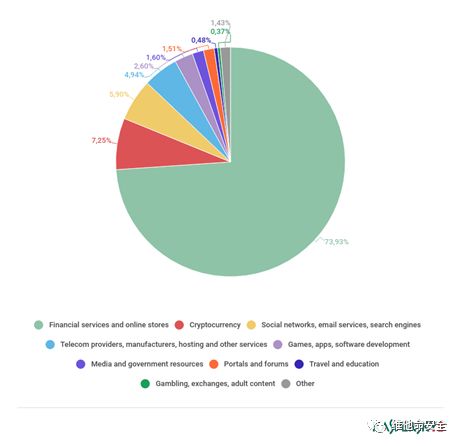

2018年攻击目标的类别分布

2018年前三名稍有改变。金融服务的攻击份额下降了3.51个百分点,至73.93%。

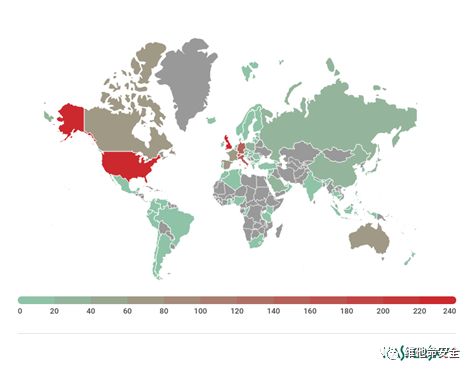

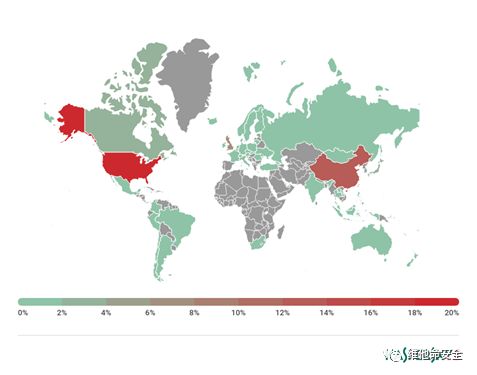

僵尸网络的目标匹配规则几乎总是包含一个域名或域名的一部分。通过分析与金融机构相关的域名,我们编制了一份2018年僵尸网络攻击目标的地图。该地图显示了成为攻击目标的金融机构域名的数量。应该指出的是,一个机构可能拥有多个域名,例如不同国家的域名。

2018年受攻击金融机构的域名分布地图

2018年僵尸网络攻击者对加密货币的兴趣有所增长:与加密货币服务(交易所、钱包等)有关的攻击数量增长了两倍多(增长了4.95个百分点),达7.25%。

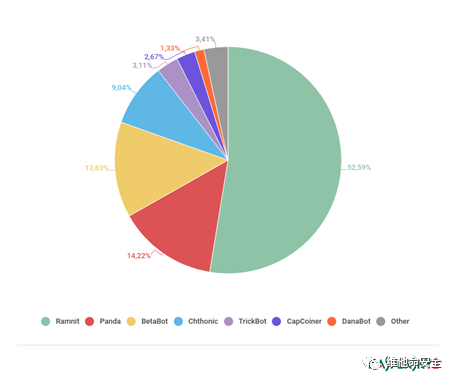

犯罪分子积极地将这种兴趣转化为牟利的动机。大多数与加密货币服务有关的攻击是Ramnit Banker(53%)发起的。此外,Chthonic 和Panda (都是臭名昭著的银行木马ZeuS 的变种)针对加密货币钱包和交易所的攻击也急剧增长。CapCoiner 木马也是专门针对此类资源的一个主要攻击者。

2018年针对加密货币服务的僵尸木马家族

五、攻击目标的地理分布

请注意:如果目标匹配规则包含一个国家的TLD(顶级域名),则该国家被列入统计数据。如果该TLD无法匹配一个国家(例如.com),则该目标企业总部所在的国家被列入统计数据。

2018年攻击目标国家排名的Top10改变了顺序,该没有改变成员。与2017年一样,美国企业的客户成为最常受到攻击的目标。

2017 | 2018 | |||

1 | 美国 | 31.29% | 美国 | 34.84% |

2 | 德国 | 11.15% | 英国 | 9.97% |

3 | 英国 | 9.20% | 意大利 | 7.46% |

4 | 意大利 | 7.52% | 加拿大 | 6.16% |

5 | 加拿大 | 6.96% | 德国 | 3.88% |

6 | 澳大利亚 | 4.67% | 西班牙 | 3.14% |

7 | 法国 | 4.57% | 瑞士 | 3.04% |

8 | 西班牙 | 2.87% | 法国 | 3.02% |

9 | 中国 | 2.50% | 澳大利亚 | 2.29% |

10 | 瑞士 | 2.17% | 中国 | 2.11% |

2018年德国的排名大幅下降,这是由于2017年的主要贡献者BetaBot (占所有攻击的75%)在2018年份额下降至仅超过1.5%。尽管2018年Danabot 主要针对德国的银行,但德国还是无法保住第二名的位置。

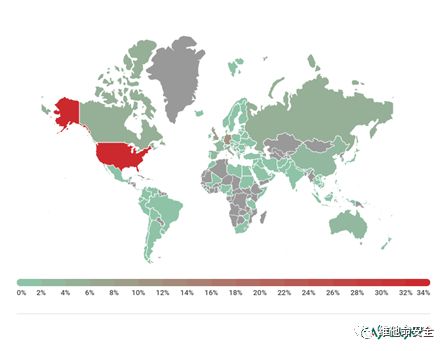

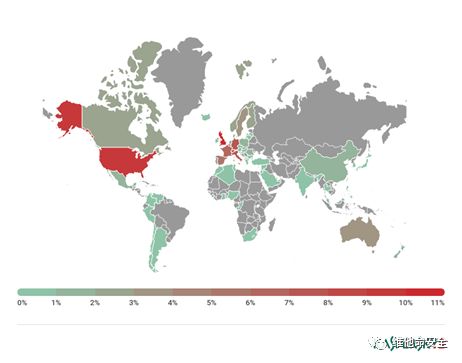

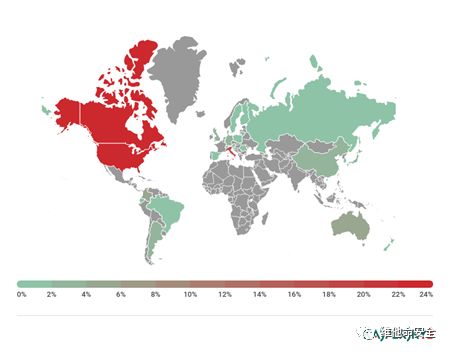

2017年攻击目标的地理分布

此外,2018年针对澳大利亚企业客户的攻击份额从4.67%下降至2.29%。几乎所有针对澳大利亚的僵尸网络都减少了攻击数字。例如,2018年银行木马Gozi的所有攻击活动中,针对澳大利亚金融机构的攻击次数几乎为0。但在2017年,超过90%的Gozi攻击都是针对澳大利亚。

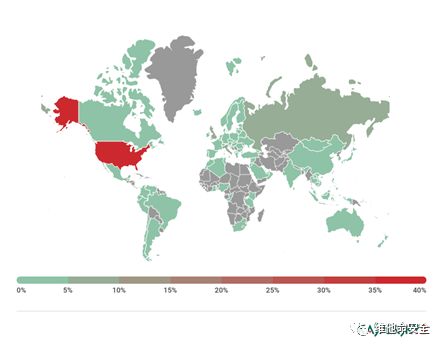

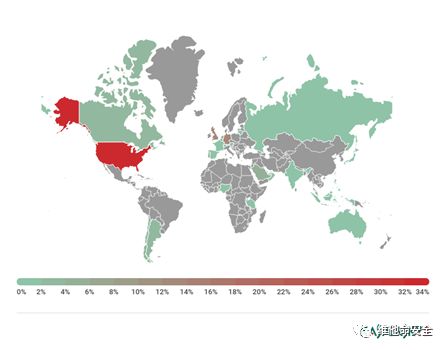

2018年攻击目标的地理分布

但也有坏消息,许多恶意软件扩大了它们的攻击范围:2018年Trickster(TrickBot)的目标列表新增了不少于11个国家,同时SpyEye木马和银行木马IcedID分别增加了超过9个和5个国家。

不出所料地,针对加密货币服务用户的攻击最常发生在美国、卢森堡和中国。这是由于许多加密货币服务都在这些国家注册。此外,2018年针对注册在英国、新加坡、爱沙尼亚、韩国和瑞士的服务的攻击数量也大幅增长。

2017年受攻击加密货币服务的地理分布

2018年受攻击加密货币服务的地理分布

六、C&C地理分布

本小节统计了僵尸网络C&C服务器的地理分布相关数据。

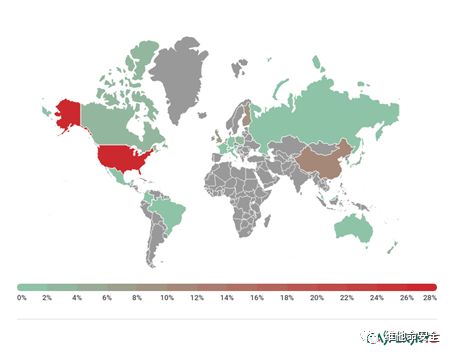

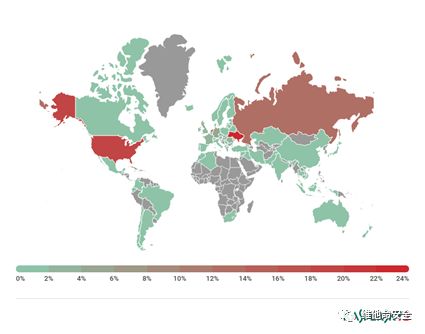

2017年C&C分布份额最多的地区是乌克兰(24.25%),其中银行木马Gozi的C&C占了约60%。

2017年C&C的地理分布

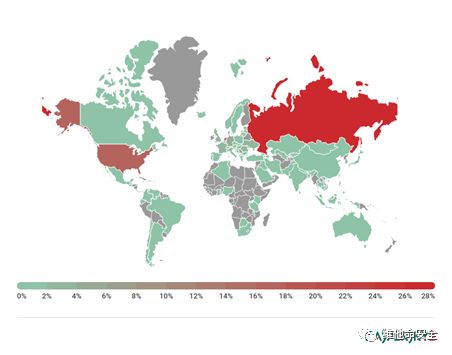

2018年俄罗斯(29.61%)在C&C数量的排名中位列第一,其中超过一半(54%)的C&C中心属于银行木马Panda。

2018年C&C的地理分布

七、最活跃家族

7.1 BetaBot

银行木马BetaBot占2018年所有攻击的13.25%。

2018年BetaBot攻击目标的地理分布

主要特征(BetaBot的攻击份额):

地理分布:42个国家

受攻击最多的国家:美国(73.60%)、中国(6.35%)、英国(6.11%)

受攻击最多的组织类别:金融服务(37.43%)、全球门户网站和社交网络(18.16%)

7.2 Trickster(TrickBot)

银行木马TrickBot占2018年所有攻击的12.85%。

2018年TrickBot攻击目标的地理分布

主要特征(TrickBot的攻击份额):

地理分布:65个国家

受攻击最多的国家:英国(11.02%)、美国(9.34%)、德国(7.99%)

受攻击最多的组织类别:金融服务(96.97%)、加密货币服务(1.72%)

7.3 Panda

银行木马Panda占2018年所有攻击的9.84%。

2018年Panda攻击目标的地理分布

主要特征(Panda的攻击份额):

地理分布:33个国家

受攻击最多的国家:加拿大(24.89%)、美国(22.93%)、意大利(17.90%)

受攻击最多的组织类别:金融服务(80.88%)、加密货币服务(10.26%)

7.4 SpyEye

SpyEye占2018年所有攻击的8.05%。

2018年SpyEye攻击目标的地理分布

主要特征(SpyEye的攻击份额):

地理分布:32个国家

受攻击最多的国家:美国(35.01%)、英国(14.38%)、德国(13.57%)

受攻击最多的组织类别:金融服务(98.04%)

7.5 Ramnit

Ramnit占2018年所有攻击的7.97%,其攻击目标令人惊讶地覆盖了66个国家。

2018年Ramnit攻击目标的地理分布

主要特征(Ramnit的攻击份额):

地理分布:66个国家

受攻击最多的国家:英国(25.70%)、美国(20.12%)、中国(7.78%)

受攻击最多的组织类别:金融服务(47.76%)、加密货币服务(46.83%)

八、结论

我们对2018年僵尸网络C&C命令的统计分析得出以下结论:

总体攻击数量上的减少可能表明犯罪分子更倾向于使用覆盖单个组织大量资源的目标匹配规则,并且长时间保持一致。

绝大多数攻击仍然瞄准金融机构及其客户。

与2017年相比,针对加密货币服务用户的攻击数量显著增长。由于越来越多的僵尸网络正在针对此类资源进行注入攻击,此类攻击的数量预计还会增长。

新的目标匹配规则正在增加。犯罪分子正在针对新的、以前未遭攻击的目标,并且修改旧的匹配规则以覆盖更多网站,从而窃取用户的数据及资金。

https://securelist.com/bots-and-botnets-in-2018/90091/

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。