在2018年2月2日,来自网络安全公司FireEye的研究团队发表了一篇博客,详细描述了一个疑似与朝鲜存在关联的黑客组织如何利用Adobe Flash零日漏洞(CVE-2018-4878)发起网络间谍活动。现在,FireEye将这起活动背后的运营组织作为APT37(又称“Reaper”,或“死神”)进行追踪。

FireEye表示,根据APT37近期活动的分析表明,该组织的业务范围正在扩大、复杂程度正在加强,其中包括更多零日漏洞和类似硬盘擦除器之类的恶意软件的利用。

FireEye坚信APT37所进行的活动与朝鲜方面存在关联,因为从其所使用的恶意软件来看,其追求的利益与朝鲜方面所追求的利益存在共同的目标。另外,APT37所进行的活动与被公开报道的黑客组织Scarcruft和Group123所进行的活动也存在高度的一致性。

APT37至少从2012年来就一直保持活跃,最初的活动区域主要集中在韩国。但从2017年以来,其活动范围已经延伸到了日本、越南和中东地区。其涉及的领域也扩展到了各个垂直行业,包括化学品、电子、制造业、航空航天、汽车和医疗保健。

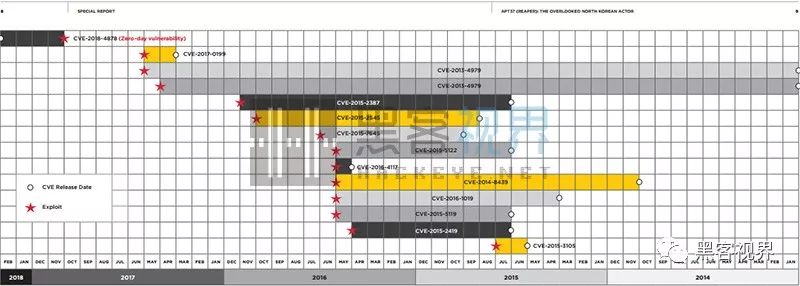

之所以说APT37的攻击复杂程度正在加强,这主要体现在漏洞的利用上。在APT37之前发起的攻击活动中,他们主要会利用韩文文字处理器(Hangul Word Processor,HWP)中的漏洞。但从其近期的活动来看,他们已经拥有了利用Adobe Flash以及其他零日漏洞的能力,并且能够在漏洞公布后迅速对其利用。经FireEye证实,至少从2017年11月开始,APT37就已经开始利用Adobe Flash零日漏洞CVE-2018-4878来分发恶意软件。

FireEye强调,他们之前低估了APT37的能力。在APT37早期的活动中,他们仅使用那些用于初始入侵或者泄露的恶意软件。但在后续的活动中,他们已经开始使用各种自定义或自己开发的恶意软件。除了开展间谍活动之外,某些恶意软件还极具破坏性,如硬盘擦除器。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。