几天前,谷歌宣布将对其Titan安全密钥产品(BLE版)进行召回替换[1],因其在按键蓝牙配对过程中发现了漏洞,让攻击者能接管用户的设备和/或登录用户帐户。该漏洞主要影响具有蓝牙功能的Titan安全密钥设备,而没有蓝牙功能的安全密钥则不受影响,如通过NFC或USB工作的安全密钥。

该漏洞具体表现为,在用户正常使用密钥或首次与计算机配对时,可被Titan用户周围的攻击者(在大约30英尺内)利用。例如:当用户首次将密钥与其设备配对时,攻击者可利用蓝牙配对协议中的缺陷来劫持该进程、将恶意蓝牙设备与用户设备配对,之后将此恶意设备重新分配为蓝牙键盘,用来运行恶意命令、劫持用户设备。此外,只要攻击者也拥有有效口令,在设备所有者按下密钥激活按钮登录在线账户时,攻击者也能授权恶意设备访问该帐户。

Titan蓝牙安全密钥产品是谷歌在2018年推出的为确保网页登录安全而推出的小型个人硬件产品,主要与移动设备配对使用,充当着个人邮箱、社交网站、云存储等重要网页服务的守卫角色。这一安全漏洞的存在,不仅对广大用户安全登录重要网页服务构成严重威胁,同时也给零先验知识场景下的小型化无线设备的配对和使用敲响了警钟。

勿谓言之不预也:零先验知识场景下的小型设备配对难题

我们注意到,早在2018年Titan蓝牙安全密钥面世之际,就有人对其安全性提出了批判和警告[2],认为其所使用的BLE(蓝牙低功耗)协议“无法提供NFC和USB级别的安全保障”、“不符合安全、可用性和耐用性标准”。客观地说,这种担忧是有充分的理由的。

无线技术和物联网技术的发展,推动着个人无线硬件产品向小型化、专门化发展,以用户为中心构成无线个人区域网络(Wireless Personal Area Network, WPAN)。这一趋势,在提升设备便携性的同时,也带来了零先验知识场景下的小型无线设备配对难题。具体来说:

(1)无线个域网场景中,不存在移动的、用于帮助无线节点进行相互认证或密钥协商的信任中心,因而无法依靠这种方式随时随地将两台无线个域网设备(安全地)连接。

(2)很多小型化的无线设备上面只配备了非常有限的输入输出接口,使得用户难于借助带外信道的手段来进行设备的认证。例如,对比两台设备各自屏幕所显示的验证码,是安全的蓝牙配对协议的重要形式之一。

(3)用户所控制的诸多无线个域网设备通常不是统一生产和销售的,因此,设备之间无法通过预先内置共享秘密的方式来帮助双方建立安全信道。

几乎可以确定的是,本次谷歌Titan蓝牙安全密钥设备曝出漏洞,正是因为该款产品极简的工作界面设计导致其无法执行安全的蓝牙配对协议。Titan蓝牙安全密钥产品的用户操作界面只有一枚按钮,无法实施基于显示屏或键盘的高安全等级蓝牙配对协议。其实际配对过程接近于开放认证,在配对期间对于外部攻击难以防备。相比之下,采用NFC或USB工作方式的Titan安全密钥产品,由于提供了基于接触式或近场通信的安全保障,其安全级别要超过本次被召回的BLE版本产品,而代价就是牺牲了蓝牙能够提供的微型化和跨距离通信能力。由此看来,零先验知识场景下的小型无线设备配对是不是真的无解呢?

世间安得两全法:vBox即时安全通道技术

由于零先验知识场景下的小型设备配对问题对物联网安全影响深远,中国科学院数据与通信保护研究教育中心在数年之前就开始关注这一问题,并展开了前瞻性研究,取得了可喜的成果。在2015年欧洲计算机安全年会(ESORICS 2015)上,我中心王伟、林璟锵等研究人员提出了一种快速、有效的基于RSS在两台没有先验知识的无线设备之间建立安全信道的方案:vBox即时安全通道技术[3]。

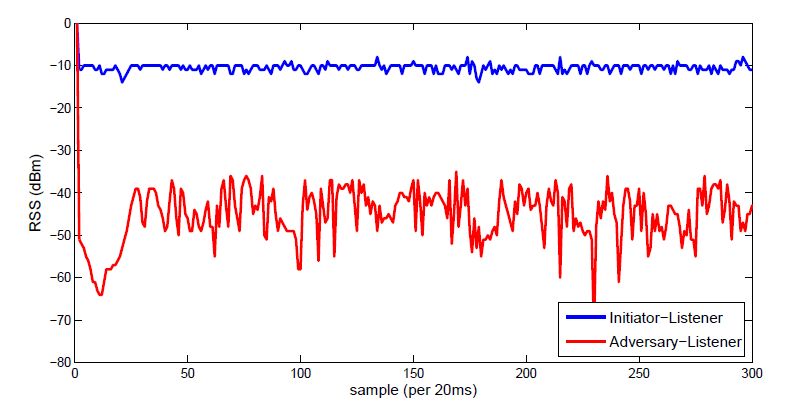

vBox的工作过程包含两个阶段。第一阶段用于设备认证;第二阶段用于密钥建立。在第一阶段中,其中一台设备(称为发起设备)在一段时间内持续向外发射具有恒定发射强度的信号,另外一台设备(称为响应设备)收集上述信号并验证其RSS的稳定性,用于对发起设备进行认证。在第二阶段中,发起设备产生一个密钥,然后根据密钥的二进制比特位对信号发射强度进行调制,同时响应设备接收到强度经过调制的信号,从一系列信号的RSS中解调还原出密钥比特,进而获取到完整的密钥。上述两个阶段都在用户随机挥动两台合法设备的同时进行。随后,响应设备向发起设备回复一条由收到的密钥加密的消息,由于窃听者无法获取正确的密钥,因此该消息可被发起设备用于认证响应设备。发起设备与响应设备之间后续的通信由上述共享密钥进行保护。vBox的工作流程可以由用户通过按键的方式手动触发,也可以在配备了运动传感器的情况下由设备在检测到运动状态时自动触发。

vBox利用RSS完成认证和密钥传输,其基本原理如下:无线信号在发送设备和接收设备之间的传播受到传播路径和相对运动的影响,这种影响直接体现在RSS的变化上。在本方案中,发起设备和响应设备被一起握持和挥动,二者之间的无线信号通过直接路径传播且二者几乎不存在相对运动,这种情况下,响应设备所接受到的RSS是发起设备信号发射强度的真实、实时的反映,因此可以实施基于RSS稳定度的认证和基于RSS调制的密钥传输。相比之下,所有尝试与二者进行通信的其他无线设备,其信号传播的路径更加复杂,并且受到收发两端之间相对运动的直接影响。因此,在认证阶段,敌手无法伪造具有稳定RSS的信号以通过认证;在密钥传输阶段,敌手无法从失真的信道中解调获得正确的密钥。以上特性共同保证了vBox的安全性。

我们在主流的无线通信协议框架下实现和验证了该项技术。实验表明,vBox即时安全通道技术能够有效抵御窃听攻击、伪造密钥攻击、视距攻击、信道预测攻击,具有很高的安全性;同时,由于无需引入额外的用户界面,无线硬件产品可完全保留原有的微型化、极简化设计,具有良好的普适性和易用性。

结语

谷歌Titan蓝牙安全密钥产品召回事件,是物联网安全、无线安全领域的一次重要事件,也势必将人们对无线个人区域网络中零先验知识场景下的设备认证安全问题的关注提升到一个新的高度。得益于中国科学院DCS中心高度的科研前瞻性和丰富的技术储备,通过本文能够和各位读者分享vBox这项兼顾了安全性和便捷性的小型无线设备安全配对技术。今后,我们希望与社会各界一道,继续为提升物联网时代的个人设备安全做出贡献。

参考文献

[1] https://baijiahao.baidu.com/sid=1633652213174167759&wfr=spider&for=pc

[2] https://baijiahao.baidu.com/sid=1633646573437680935&wfr=spider&for=pc

[3] Wei Wang, Jingqiang Lin, Zhan Wang, ZeWang, and Luning Xia. vbox: Proactively establishing secure channels betweenwireless devices without prior knowledge. In Computer Security - ESORICS 2015 -20th European Symposium on Research in Computer Security, Vienna, Austria,September 21-25, 2015, Proceedings, Part II, pages 332–351, 2015.

作者:王伟

声明:本文来自中科院DCS中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。