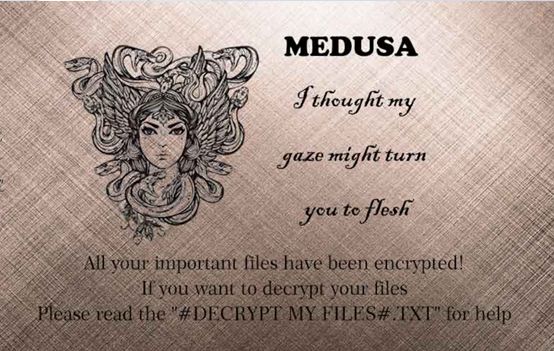

近日,深信服安全团队接到国内首例Medusa勒索病毒入侵企业用户事件,用户发现web服务器业务中断,立刻重启服务器后使用深信服EDR查杀隔离病毒,结束加密进程,及时止损。经分析,该勒索病毒名为Medusa Ransom,最早于2018年在国外活动,加密后会修改桌面背景为古希腊神话中蛇发女妖“美杜莎”的图片:

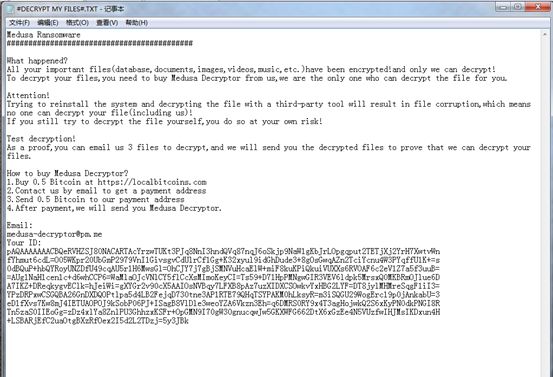

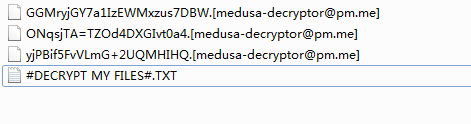

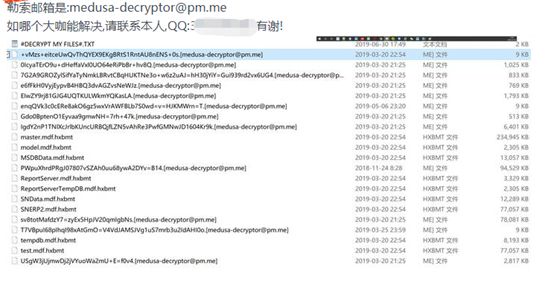

加密文件的同时也加密文件名,并以.[medusa-decryptor@pm.me]作为后缀,释放勒索信息#DECRYPT MY FILES#.TXT:

分析发现,该勒索病毒加密时是从Z-A遍历目录,并且优先加密数据库相关目录,正是由于这一特点,用户在发现WEB目录被加密,业务出现中断后立即进行响应查杀,成功避免服务器被全盘加密。

情报关联

“美杜莎”是古希腊的蛇发女妖,传说凡看见她的眼睛者皆会被石化,国外勒索病毒作者喜好取其“石化”的含义来作为病毒的名称,早在今年2月,深信服安全团队曾报道过一款攻击政企用户的Gorgon勒索,也同样运用了“美杜莎”来作为标志:《FilesLocker变种:Gorgon(蛇发女妖)勒索病毒感染政企系统》

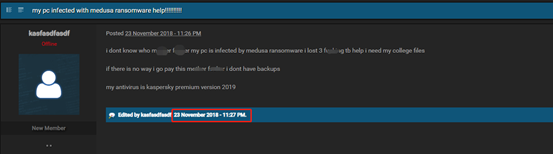

通过威胁情报关联,本次捕获的Medusa Ransom最早于2018年10月就被编译,但相关的攻击活动却很少,仅在2018年11月国外论坛上出现过一例被勒索的求助信息:

直至2019年7月,再次在国内某安全论坛上发现一例该勒索病毒的求助,由此推测,该勒索病毒的运营者很可能将目标转向了中国用户:

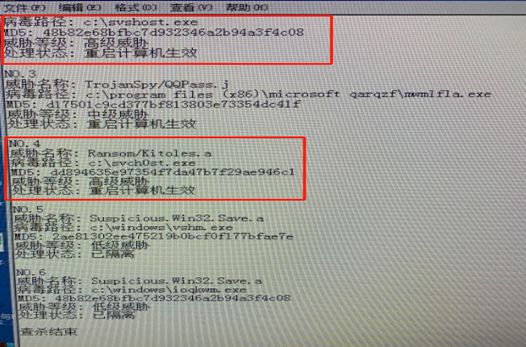

本次攻击事件中与勒索病毒一同被发现的还有一枚后门程序,与勒索病毒一样在C:\Windows目录下伪装成“svchost.exe”,在对受害服务器进行排查时,排除了RDP暴力破解入侵的途径,推测该勒索病毒有通过后门投递的可能性:

后门文件分析

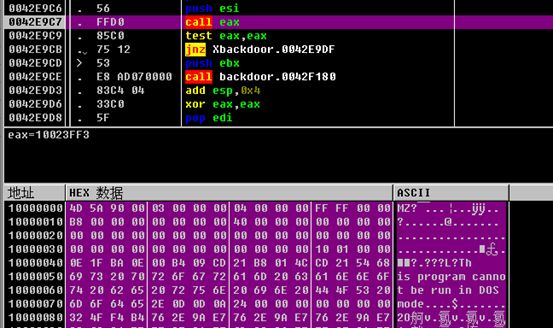

该文件采用动态解密数据和获取API的方式试图躲避检测,解密DLL文件释放到内存进行调用:

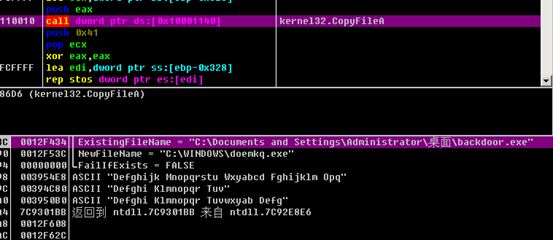

拷贝自身到C:\Windows目录,文件名以六个随机字母命名:

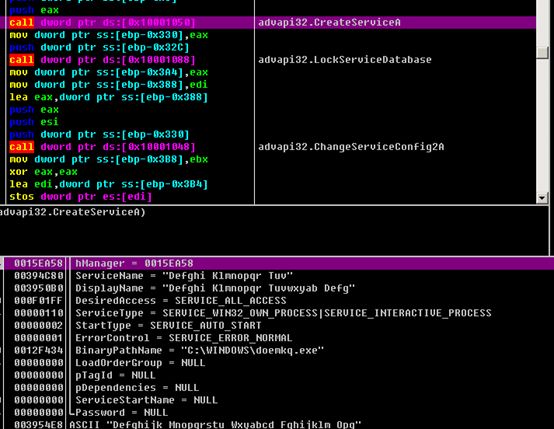

创建服务,通过服务启动:

该后门程序包含键盘记录功能:

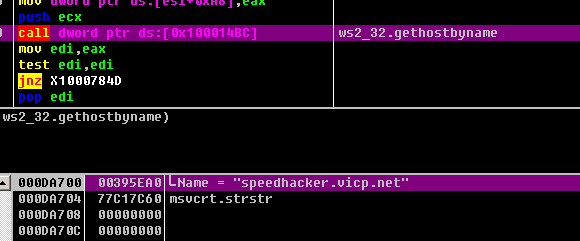

连接域名“speedhacker.vicp.net”,端口2016,接收指令和传输数据:

同时在后门程序中发现一个C2域名为3600hk.no-ip.org,但并没有使用到,通过对该域名一顿“人肉”,在一条远控去后门的帖子中发现该域名的踪迹,原来是马中马的控制端:

Medusa勒索病毒分析

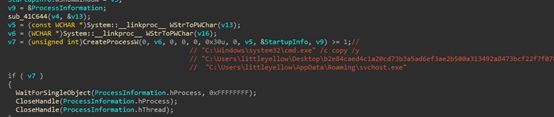

解密两次payload,第二次解密出来的是一个Delphi写的PE文件,跳转到入口点开始执行。该PE文件首先会调用cmd.exe将自身复制到%appdata%、svchost.exe:

调用mshta.exe进程执行一段javascript,功能是将svchost.exe添加到注册表自启动:

终止可能影响加密文件的进程:

taskmgr.exe;ccleaner.exe;ccleaner64.exe;regedit.exe;anvir.exe;anvir64.exe;cscript.exe;wscript.exe;powershell.exe;procexp.exe;far.exe;agntsvc.exe;agntsvc.exeagntsvc.exe;agntsvc.exeencsvc.exe;agntsvc.exeisqlplussvc.exe;dbeng50.exe;dbsnmp.exe;excel.exe;firefoxconfig.exe;infopath.exe;isqlplussvc.exe;msaccess.exe;msftesql.exe;mspub.exe;mydesktopqos.exe;mydesktopservice.exe;mysqld.exe;mysqld-nt.exe;mysqld-opt.exe;ncsvc.exe;ocautoupds.exe;ocomm.exe;ocssd.exe;onenote.exe;oracle.exe;outlook.exe;powerpnt.exe;sqbcoreservice.exe;sqlagent.exe;sqlbrowser.exe;sqlserver.exe;sqlservr.exe;sqlwriter.exe;steam.exe;synctime.exe;tbirdconfig.exe;thebat.exe;thebat64.exe;thunderbird.exe;visio.exe;winword.exe;wordpad.exe;xfssvccon.exe;

跳过下列系统相关目录不进行加密:

\$RECYCLE.BIN\;

\All Users\;

\AppData\;

\Application Data\;

:\System Volume Information\;

:\Windows\;

ALLUSERSPROFILE;

APPDATA;

ProgramData;

WINDIR;

从Z开始向前遍历磁盘,优先遍历根目录下的下列目录进行加密:

Microsoft\Exchange Server\;

Microsoft SQL Server\;

Firebird\;

MSSQL.1\;

Microsoft SQL Server Compact Edition\;

Adobe\;

Oracle\;

Archive;

Backup;

Reserv;

Restore;

遍历目录加密文件,并在每个目录释放勒索信息

#DECRYPT MY FILES#.TXT:

解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。深信服提醒广大用户尽快做好病毒检测与防御措施,防范该病毒家族的勒索攻击。

病毒检测查杀

1、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

2、深信服EDR产品、下一代防火墙及安全感知平台等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

病毒防御

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7、深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

8、深信服防火墙客户,建议升级到AF805版本,并开启人工智能引擎Save,以达到最好的防御效果。

9、使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

声明:本文来自深信服千里目安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。