APT29是火眼公司2015年7月曝光的一次APT行动,APT29的新颖之处在于它的指令流的传入方式和数据流的回传方式非常隐蔽。

一. APT29指令流的传入方式

攻击者在twitter上注册一个账户,木马程序平时静默,但约定了一个发作的指定日期或者时间段,攻击者在木马程序活跃的时间段或日期之前,会在twitter账户上发布一条推文,推文内容为一条url,url由两部分组成,图片下载网址+解密串。如下图所示:

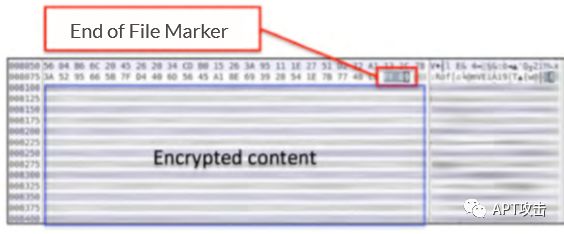

doctorhandbook.com即为图片下载地址,101docto为和木马程序约定的解密串。图片下载回来后,木马程序按解密串,从101个字节以后开始解密,解密的内容就是指令的内容。如下图所示:

二. APT29数据流的回传方式

木马程序运行指令后的结果,以及拖回的数据,会上传到与木马程序之前约定好的网络云盘上,加密存放,只有攻击者才能够填写正确的密码打开取回。

三. 他山之石

总之,APT29的指令传入与数据回传方式值得借鉴,来去影无踪,将指令流和数据流淹没在正常的数据海洋之中,没有以往APT攻击的C&C(comand and control)渠道,而是将twitter/github/cloud drive等正常服务恶意使用。同时,编写木马程序的时候就约定好活跃时间,平时都处于静默,在活跃时间木马程序才主动连接到指定的twitter账户。

发散一下思维,作者可以在每次连接的指令中,约定好下一次连接的twitter账户,这样便可以切换不同的账户,以免被发现twitter账户异常而被追踪。

PS:值得一提的是,火眼公司基于APT29活跃的时间段分布在莫斯科时区,以及俄罗斯的节假日,由此作为推断APT幕后方的一个依据。

声明:本文来自APT攻击,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。