TAG:高级可持续攻击、海莲花、柬埔寨、政府、APT32、RAR自解压

TLP:白(使用及转发不受限制)

日期:2019-08-02

概要

“海莲花”,又名APT32和OceanLotus,是越南背景的黑客组织。该组织至少自2012年开始活跃,长期针对中国能源相关行业、海事机构、海域建设部门、科研院所和航运企业等进行网络攻击。除中国外,“海莲花”的目标还包含全球的政府、军事机构和大型企业,以及本国的媒体、人权和公民社会等相关的组织和个人。

自活跃以来,除针对我国进行持续攻击,APT32还持续针对越南周边国家,比如柬埔寨。近日,微步在线狩猎系统捕获到该组织针对柬埔寨的一起新的攻击活动,经分析发现:

此次攻击发生在6月底至今,受害者似为柬埔寨政府相关目标,推测可能旨在窃取政治情报。

攻击载体为伪装Word文档的RAR自解压文件,攻击者在自解压层新增注册表操作以绕过UAC。

攻击者通过核心木马多层加载机制和插入花指令等对抗分析,核心木马具备收集受害主机相关配置信息和接受C2指令控制执行各种操作的功能。

微步在线通过对相关样本、IP和域名的溯源分析,共提取4条相关IOC,可用于威胁情报检测。微步在线的威胁情报平台(TIP)、威胁检测平台(TDP)、API等均已支持此次攻击事件和团伙的检测。

详情

基于黑客画像和狩猎系统,微步在线持续跟踪着APT32的动向。近日,微步在线狩猎系统捕获到该组织针对柬埔寨相关目标的诱饵文件。在最近的攻击中,该组织使用了新的木马。新木马利用伪装成Word文档的RAR自解压文件进行投递,为了对抗分析,核心木马使用了多层加载机制和插入花指令进行干扰。

诱饵文件名为“ប្រកាសតែងតាំងមុខតំណែង_docx.exe”,此为高棉语(高棉语为柬埔寨官方语言),翻译为“任命官员”,推测此次攻击目标可能为柬埔寨政府相关人士。

在此前的攻击中,APT32自解压诱饵文档打开后多为模糊图片,此次打开后提示“Error!!!”,有所变化但亦属常见手法。诱饵如下图:

样本分析

APT32经常使用伪装成Word文档的可执行程序作为投递木马的载体,有时还会结合RLO手法迷惑受害者。此次攻击诱饵ប្រកាសតែងតាំងមុខតំណែង_docx.exe亦是伪装Word文档,相关信息如下:

SHA256 | c7eead9b2a622dd7f14f2ddb9bcd4ea3c4cf3a7dddc30283a057482c4ed6a93e |

SHA1 | b916af921224798db9c0559792610a65c9ddf131 |

MD5 | d87e12458839514f1425243075cfc078 |

文件名 | ប្រកាសតែងតាំងមុខតំណែង_docx.exe |

文件格式 | Win32 EXE |

文件大小 | 1.4 MB |

C2 | get.freelicenses.net |

诱饵内容 | Error!!! |

攻击手法 | 伪装Word文档,RAR自解压,利用regsvr32.exe运行Wi65CItwiDm53a2.pkg,加载Wi65CItwiDm53a2.bin核心木马。 |

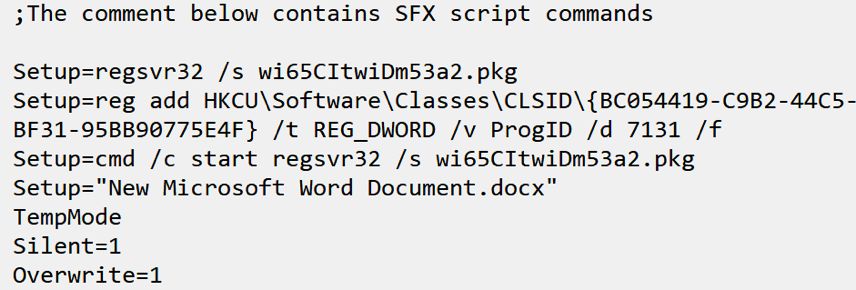

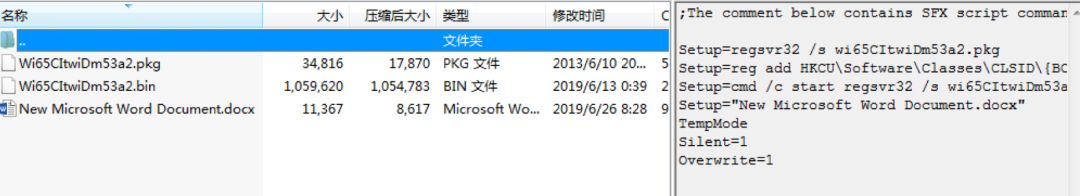

1. 使用WinRAR查看该诱饵文件,可发现该自解压文件运行后会设置注册表、通过regsvr32.exe加载执行释放的Wi65CItwiDm53a2.pkg可执行文件、以及打开诱饵文档,如下图:

2. 通过创建注册表“HKCU\Software\Classes\CLSID\”子项{BC054419-C9B2-44C5-BF31-95BB90775E4F}设置键值ProgID绕过UAC,提升权限。

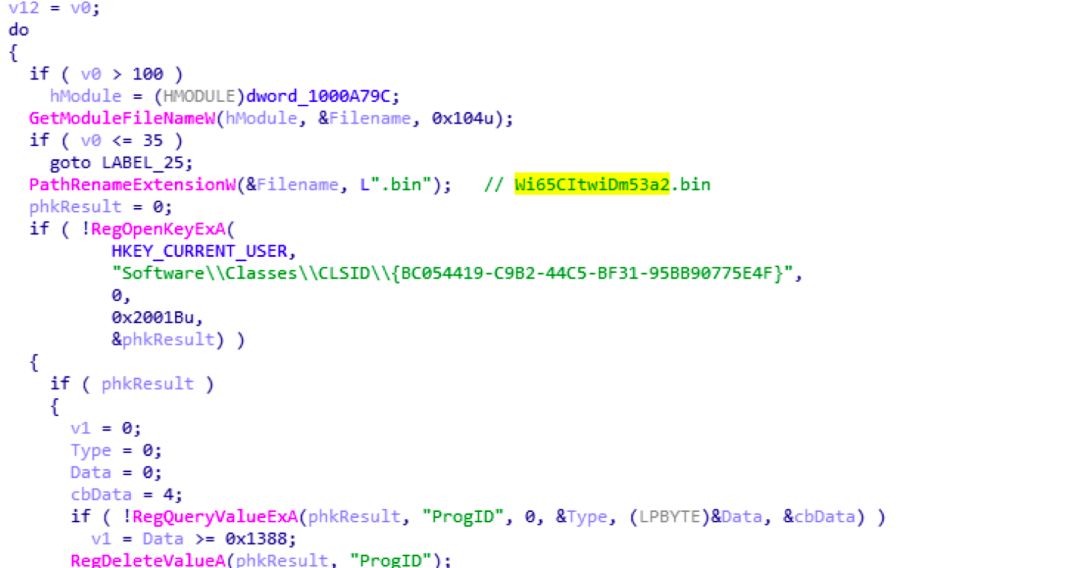

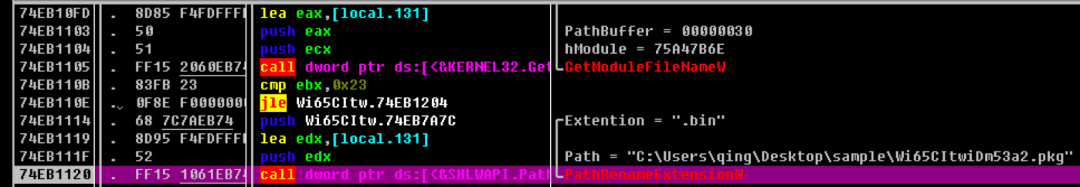

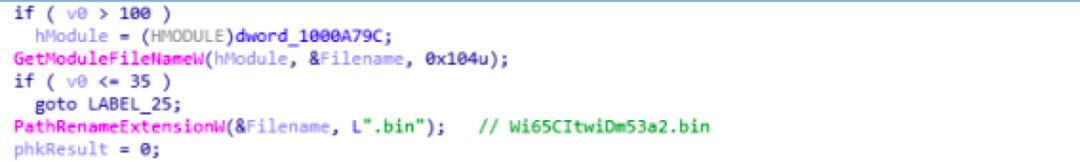

3. 然后通过扩展名.bin筛选并加载同目录下的Wi65CItwiDm53a2.bin核心木马组件。

4. 下面分析Wi65CItwiDm53a2.pkg。

1) 该样本的基本信息如下:

SHA256 | 4f04ce41ca642880fbdda47473f891d12f7859dd6d14d1888b15a89ad2548bd6 |

SHA1 | ad0400846436a04ad77d97d39bcbf93646358f51 |

MD5 | dbf9ef06d26ee74d149495a57e0cc086 |

文件名 | Wi65CItwiDm53a2.pkg |

文件格式 | Win32 DLL |

文件大小 | 34 KB |

2)该样本为动态链接文件,其核心功能在导出函数DllRegisterServer中实现,负责解析并加载同目录下的同名.bin模块。

3)通过RegQueryValueExA检查ProgID键值,确保权限问题。

4)通过RegOpenKeyExW开启注册表Internet Settings键值,检查设备网络开启状态。

5)调用CreateFileW在同目录下创建同文件名的.bin,通过判断创建结果进行反调试判断,实现反调试功能。

5. Wi65CItwiDm53a2.bin分析。

1)该样本基本信息如下:

SHA256 | 7fc05377ada77bab8c3bb90e095b406be27dfa853b2371a94993853b11c7624c |

SHA1 | 4d90a4c01662cb1d3635c35c22cb2ad04fe4852d |

MD5 | d5588e434e0300573f7d93fc447341e7 |

文件名 | Wi65CItwiDm53a2.bin |

文件大小 | 1.01 MB |

2)获取系统和用户配置信息。

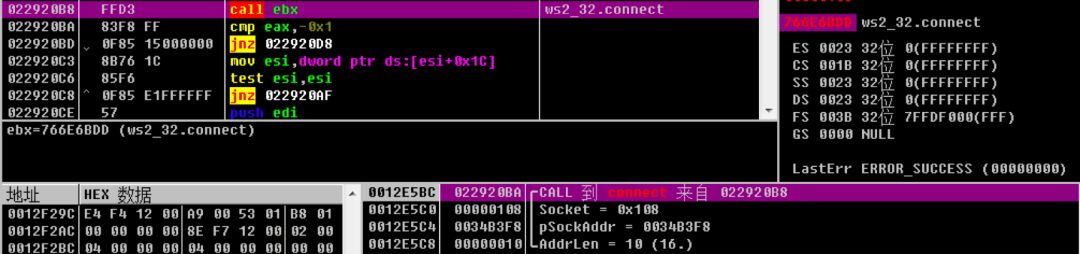

3)获取远程C2,创建网络与C2进行远程通信。

4)获取受害者主机配置信息加密传输到C2。

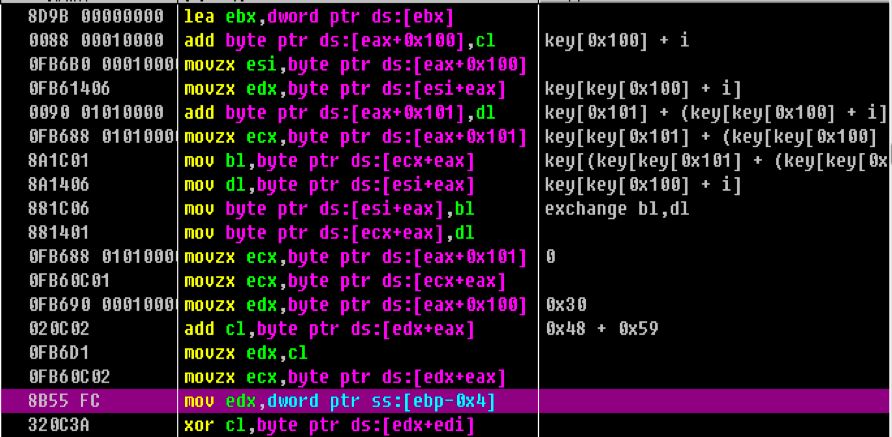

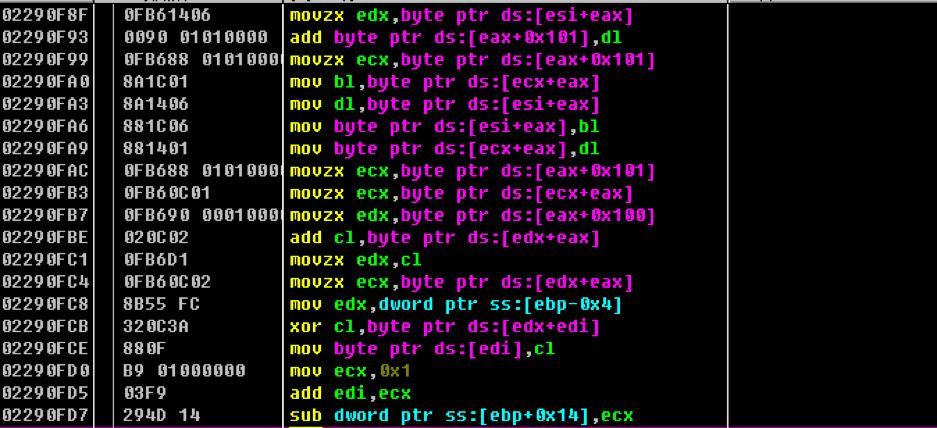

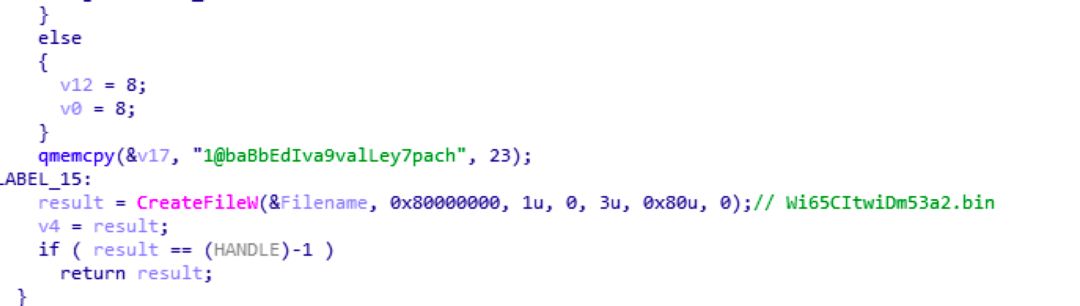

5)接收并执行C2远程指令,通信过程中使用疑似RC4算法对数据进行加密。

关联分析

根据此次攻击相关的TTPs,以及受害者等相关背景信息,我们认为背后攻击者为APT32。此次攻击与此前攻击中类似样本的功能和手法对比如下:

此次攻击诱饵 | 此前自解压诱饵,参考《“海莲花”团伙近期多平台攻击活动分析》 | |

微步云沙箱URL | https://s.threatbook.cn/report/file/c7eead9b2a622dd7f14f2ddb9bcd4ea3c4cf3a7dddc30283a057482c4ed6a93e/?sign=history&env=win7_sp1_enx86_office2013 | https://s.threatbook.cn/report/file/78a1f6d9b91334e5435a45b4362f508ae27d7ad784b96621d825c2e966d04064/?sign=rescan&env=win7_sp1_enx86_office2013 |

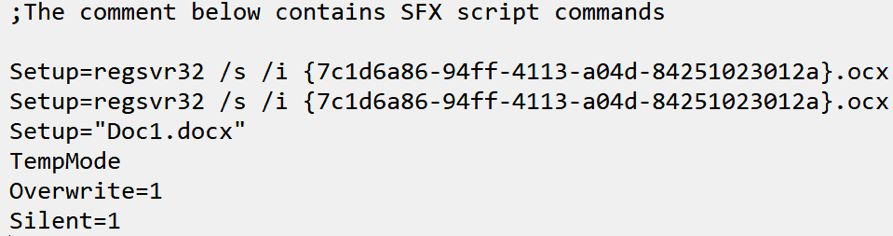

攻击手法 | RAR自解压,regsvr32运行伪装成pkg的可执行文件,pkg加载同名的.bin核心木马,释放并打开Office诱惑文档。 | RAR自解压,regsvr32加载ocx可执行文件,释放并打开Office诱惑文档。 |

自解压脚本命令 |

|

|

迷惑手段 | 伪装Word文档,诱饵文档显示“Error!!!”。 | 伪装Word文档,诱饵文档显示模糊图片。 |

C2通信 | 前后双包 + 随机密钥RC4加密 | 前后双包 + 随机密钥RC4加密 |

疑似RC4解密 |

|

|

功能共性 |

| |

功能差异 |

|

|

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。