近日,一款新的勒索软件问世-DeathRansom。这个勒索软件一开始很不稳定,但是现在它的所有问题都已经解决,并已经开始感染受害者并加密他们的数据。

当DeathRansom第一次传播时,它假装对文件进行加密,但是研究人员和用户发现,他们只需要删除附加的.wctc扩展名,文件就可以再次使用。

不过,从11月20日左右开始,情况有所变化。

不仅受害者的文件真正被加密,而且在勒索软件识别网站ID Ransomware上,有大量与DeathRansom有关的上传。

Ransomware上载数据

尽管自最初的激增以来人数有所减少,但我们仍然看到新受害者不断涌入,这意味着DeathRansom很可能正在进行活跃的传播。不幸的是,到目前为止,我们还没有发现这种勒索软件是如何传播的。

我们所知道的是,与其他勒索软件一样,当启动DeathRansom时,它将尝试清除卷影副本(shadow volume copies)。

然后,它将对受害人计算机上的所有文件进行加密,但找到的完整路径名包含以下字符串的文件除外:

programdata

$recycle.bin

program files

windows

all users

appdata

read_me.txt

autoexec.bat

desktop.ini

autorun.inf

ntuser.dat

iconcache.db

bootsect.bak

boot.ini

ntuser.dat.log

thumbs.db

与以前的非加密版本不同,可以使用的DeathRansom变种不会在加密文件后附加扩展名,而仅保留其原始名称。以下这些文件中的数据已加密。

加密文件

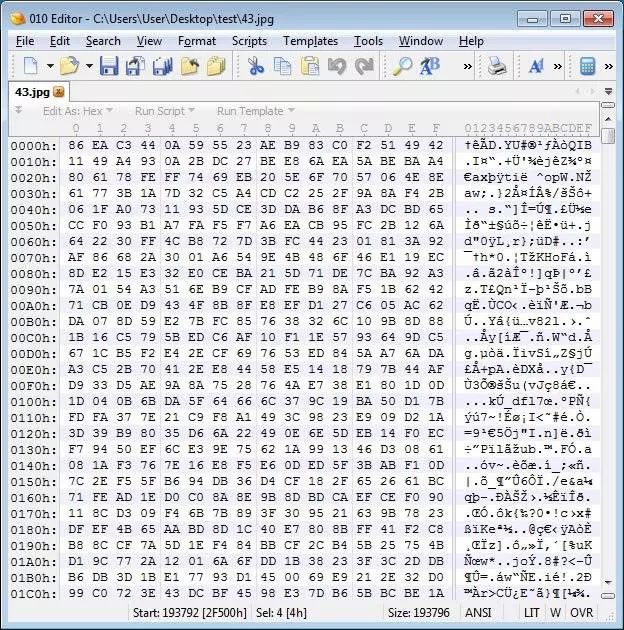

识别文件已由DeathRansom加密的唯一方法是通过ABEFCDAB附加在加密文件末尾的文件标记。

文件标记

在每个加密文件的文件夹中,勒索软件都会创建一个名为read_me.txt的勒索便笺 ,其中包含受害者的唯一“ LOCK-ID”和用于联系勒索软件开发人员或分支机构的电子邮件地址。

DeathRansom Ransom文本文档

据了解,这种勒索软件目前正在分析中,还不知道是否可以解密。

对于那些被感染并需要帮助的人,或者如果您知道DeathRansom的传播方式,请在本文的评论或我们专用的DeathRansom帮助与支持主题中告知我们。

不过,比较奇怪的是,许多被DeathRansom感染的受害者也被STOP Ransomware感染。

这在Reddit帖子中以及ID-Ransomware的大量提交中可以看到,受害者在同一次提交中上载了DeathRansom勒索通知和STOP Djvu加密文件。

由于STOP仅通过广告软件捆绑包和破解程序进行传播,因此DeathRansom很有可能是以类似的方式进行传播的。

本文翻译自:https://www.bleepingcomputer.com/news/security/new-deathransom-ransomware-begins-to-make-a-name-for-itself/

声明:本文来自嘶吼专业版,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。