长期以来,安全人员疲于采用一种又一种新技术,部署一层又一层的防御措施,只为了改善他们的运营环境,期望在攻击者攻破系统之前,能够及时的发现和处置威胁。然而,随着攻击技术的不断进化,这种情况并没有显著的改善,在暴露给攻击者的时间窗口下,将系统资产处于较高风险状态。如何提高威胁发现和处置的效率,缩短暴露时间窗口是不得不面对的问题。ATT&CK和SOAR技术为改善此现状提供了新的思路。

1 攻防不对称是安全运营优化的驱动力

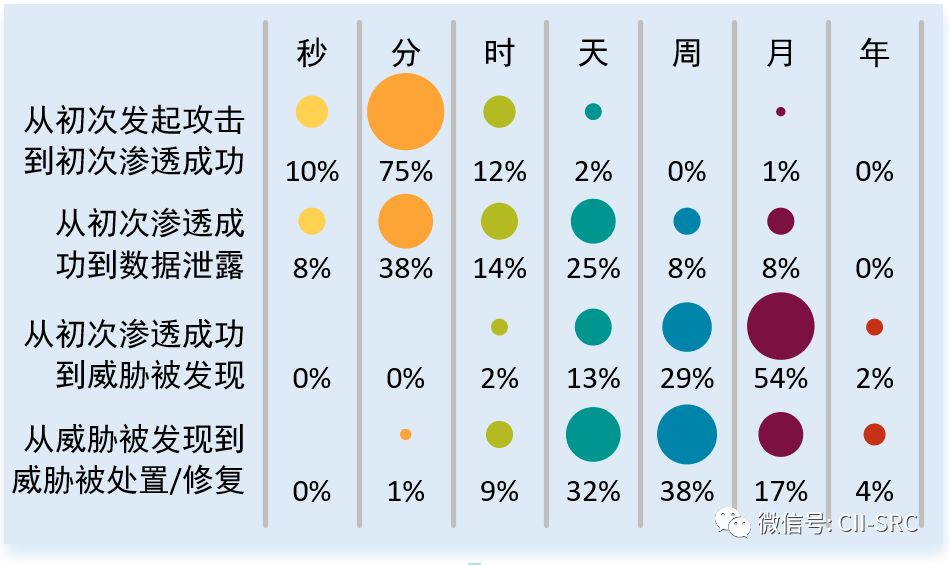

面对各种日新月异的威胁,企业安全运营面临的巨大压力。在攻防对抗中,攻击者从开始攻击目标到攻陷目标,再到进行破坏窃取数据等,往往只需要几分钟;而安全运营人员从发现遭受攻击到发现资产被攻陷,再到采取处置措施,往往需要几个小时、几天、甚至数月。其根本原因是由于攻防之间的不对称。

攻防双方的不对称性驱动安全运营必须走持续优化之路。攻防不对称主要表现几个方面:

从时间上,攻击者处于先手位置;攻击者发起攻击了,防御者才有可能发现异常,并存在一定的滞后。

从空间上,攻击者是以点破面,只要找到一个脆弱性,即可发起甚至成功的攻击。而防御者需全面加固系统,封堵所有的风险点,而对于未知风险点,则无能为力。

从技术上,面对攻击者层出不穷的攻击技术,防御者无法提前准备检测和处置措施,进一步加宽了资产暴露的时间窗口。

就安全运营本身而言,也存在诸多问题。威胁信息和事件数量多、安全技术整合度低,人力不足经验难以固化,使得安全运营面临严峻挑战。

尽管面对这种不对称性,但企业安全重中之重,仍然需要采取手段,优化运营,及时发现和处置威胁。

2 威胁的及时发现和响应才能保障安全

没有绝对的安全。即便是全球顶尖的三家安全厂商,在今年5月仍被国外主流媒体报道被黑客组织Fxmsp攻破,源代码遭到泄露。所谓的“安全”是将风险控制在可接受的范围之内,在攻击者突破系统防御之前,及时的发现威胁,并采取有效措施。

在基于时间的安全模型理论中,判据要求:

Pt > Dt + Rt

Pt是安全措施能够抵御攻击者的时间长度;Dt是发现威胁的时间长度;Rt是采取处置措施所消耗的时间长度。判据要求在系统被攻破之前,能够发现和处置威胁,即

DeltaT = Pt – Dt - Rt,DeltaT > 0

DeltaT是系统暴露威胁下的时间窗口。DeltaT > 0,系统才处于相对安全的状态,则要求Pt尽量大,Dt和Rt尽量小。然而,Pt时间长度与攻击者密切相关。具有丰富经验的攻击者能够快速的突破各层防御,获取资产的控制权。反之,则需要较长时间。就比如,抢劫金库,凭借先进的枪支弹药,能够很快突破防御。而凭借赤手空拳则很容易被堵绝在外。作为系统的安全员,无法左右攻击者的能力。而对于Dt和Rt,则能够采用先进的理念和技术,缩短Dt和Rt,优化安全运营。

通过站在“攻击者”视角,加强对威胁的认知和理解,将安全防御涉及的预防、检测、缓解和补救的步骤记录到一个或多个行动方针(course-of-action,COA)中,能够有效的缩短平均检测时间(MTTD)和平均响应时间(MTTR)。当下的一些新兴技术为优化安全运营提供了新的思路。MITRE ATT&CK提供了大量的攻击技术、战术和流程知识库,有助于理解攻击者行为,评估并完善攻击识别能力,提高威胁发现的效率。SOAR通过对安全事件的智能化编排和自动化响应,对安全威胁做出了全面高效的应对。下文就结合MITRE ATT&CK和SOAR技术讲述如何加速威胁发现和处置。

3 ATT&CK加速威胁发现

3.1 ATT&CK威胁分析体系

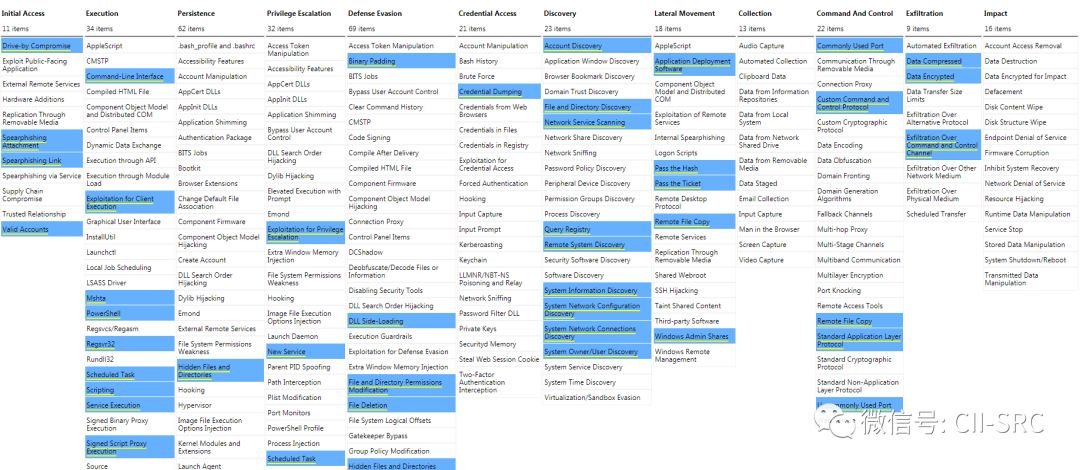

ATT&CK Framework是在杀伤链的基础上,构建了一套更为细化、更贴合实战的知识模型和框架。它为威胁发生战术和技术做出了划分,为网络安全提供了威胁分析基准模型。其中,12种战术包括:访问初始化、执行、持久化、提权、防御规避、访问凭证、发现、横向移动、收集、命令和控制、数据获取、危害。每种战术之下,包括多种实现的攻击技术。

3.2 丰富而全面的数据源

丰富而全面的数据是及时、准确发现威胁的基础。仅仅依靠网络侧流量,很难发现发生在主机内的攻击行为。随着加密流量的趋势,基于流量的检测将变得更加困难。ATT&CK提供了高价值的主机数据。

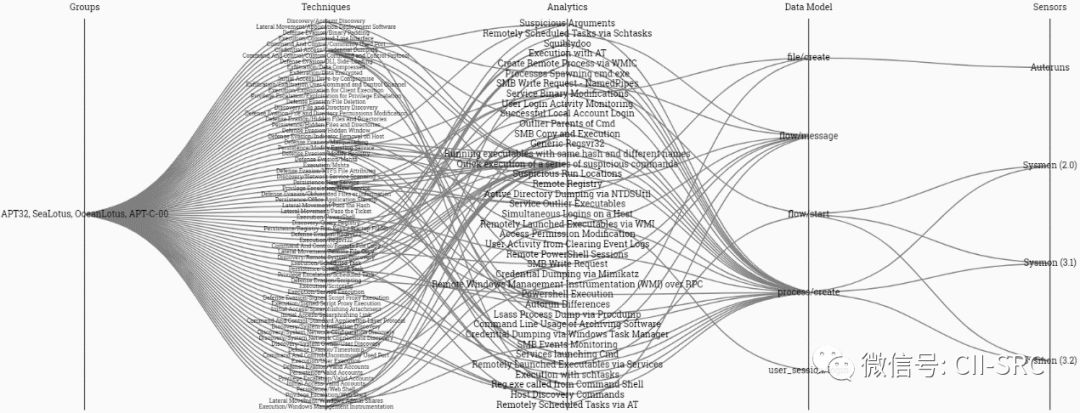

在ATT&CK中每项技术介绍中,提供数据源需求。其CARET项目为攻击分析提供更为清晰的指导。下映射图攻击组织、攻击技术、分析技术、数据模型、sensor间建立关联关系。左至右展示了攻击组织采用哪些攻击技术进行渗透,右至左展示了采用适当的sensor收集数据,并分类和分析。二者在“分析”做碰撞。图示检测APT32攻击需文件、进程、用户会话和网络报文等类别的日志。对主机日志的分析,能够为发现很多直接的证据,快速定位实锤性攻击。

3.3 检测能力的更新优化

目前,基于攻击特征的检测仍然占据主流。威胁情报的加入,更使得基于特征的检测如虎添翼。然而,面对威胁的多样化,如何评估检测能力,弥补差距呢?

ATT&CK针对每种战术下,基于实际发生的攻击案例,广泛收集的攻击技术,它为威胁分析能力提供了一个参考标准。任一攻击技术均可能是被攻击者采用的攻击手法。将安全产品检测能力映射到框架中,根据其覆盖度度量的安全产品的检测能力。同时发现哪些检测点未覆盖到,发现不足,然后进行主动完善。通过覆盖更多的攻击类型,降低漏报,减少人工取证的耗时。

3.4 行为关联分析

基于特征的检测技术单一,无法检测未知的威胁。并且,检测的告警中可能混杂着系统正常操作的误报。如运维工作人员也可能使用一些不常用的系统命令,如cmd命令行,进行系统排错。如何将单点的行为关联起来,对于排除误报,分析攻击全貌,定位失陷资产有很大的帮助。

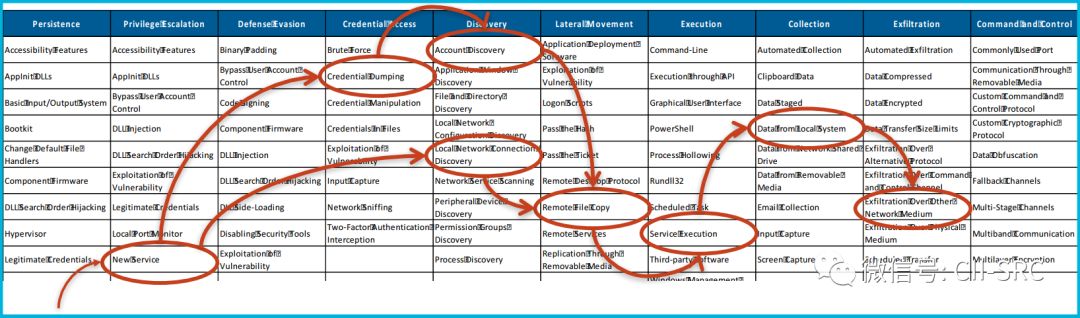

攻击者在发起攻击过程中,结合安全事件的命中情况,从ATT&CK矩阵可勾勒出攻击者所采用攻击技术之间的关系,清晰的展现攻击者是如何一步一步入侵成功的。通过不断地攻击溯源分析,抓取攻击套路,形成给为精确地检测规则。于此同时,提升运营人员威胁分析的能力,强化自身技术覆盖范围,不断缩小与攻击者之间的差距,提高威胁检测效率。

3.5 对抗提升安全员的运营能力

ATT&CK矩阵模型让“攻击手法”有了通用语言。在实际应用中,通过红蓝对抗,对红队活动和蓝队活动,按照ATT&CK矩阵进行比较,从中发现攻击方取得了多大程度的成功,采用了何种技术,漏检哪些活动。助于增强安全人员对威胁的理解,帮助分析和响应人员更好的了解攻击者,熟悉真实环境的对抗技巧,增强实战能力。

4 补齐威胁发现与响应间的缺口

4.1 威胁模型演变

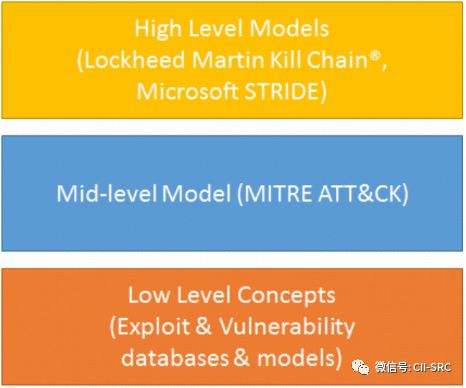

ATT&CK模型最直观的呈现是一个战术-技术矩阵,其模型的抽象层次被定位在比较中间的阶段。一些处于高层次的威胁分析模型,比如Lockheed Martin Cyber Kill Chain模型,有助于客户理解高维度攻击过程和攻击者目标,但是对于表达攻击者攻击过程中的详情存在明显不足,如攻击者多个攻击动作间的关联、攻击动作序列如何与攻击者战术目标联系起来、这些攻击动作涉及哪些数据源、防御措施、配置等。

处于中间层次的ATT&CK模型对一些高级别的概念(如战术)进行更具有描述性的分类(技术)。给出每种技术,涉及的数据源、进一步的细分以及具体实现方式等。这意味着如果攻击者运用这项技术实施攻击,就会在数据源(如进程信息、进程命令行参数)中留下痕迹。如果对这些信息进行实时监控或者把这些信息记录下来,再配以相应的分析匹配机制就可以实现对该技术的检测或防护。这些更具描述性的攻击技术,建立了底层的数据源、漏洞等信息与上层战术的桥梁,将攻击者行为更有效的映射到防御。显示攻击者正在进行怎样的攻击,使得防御者更具有针对性的制定处置策略。

4.2 桥接攻击手法与防守策略

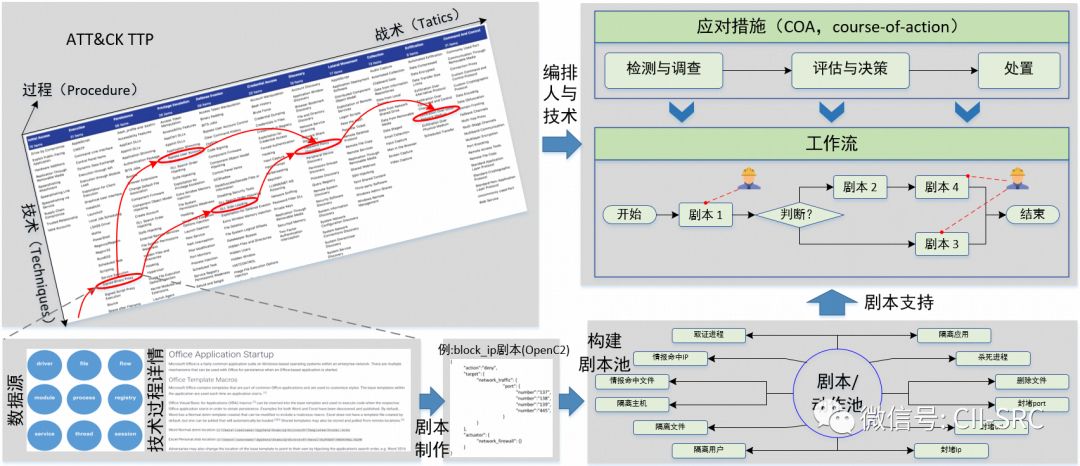

ATT&CK中将攻击者行为更有效的映射到防御,对于每种攻击技术给出了非常详细的描述,部分甚至还存在详细的代码片段。当攻击者利用这些攻击技术时,根据在留下的数据源信息,制定各种机器可读的检测或处置剧本,包括定义剧本的输入、输出接口以及内部执行逻辑。对于需要人工研判情形,适当留出适当的参数接口。基于大量的攻击技术可构建原子剧本集合。

对威胁分析结果的标签化,能够知晓系统遭受的攻击,采用了哪些具体的技术。结合典型的攻击套路或者威胁命中关联情形,编排人与技术,自动或手动串联攻击行为,调用预置或动态生成的剧本序列,进行威胁处置。这种将用于预防、检测、处置等的各类剧本串联或并联形成安全运营的处置方针(course-of-action),加速威胁处置,提高运营效率。这正是SOAR技术所要解决的关键问题。

5 SOAR强化敏捷响应

5.1 SOAR简介

2017年,Garther对SOAR进行全面的概念升级,定义为安全编排自动化与响应(Security Orchestration Automation and Response)。是组织能够收集来自不同来源安全威胁数据和告警的技术,这些技术利用人工与机器的组合来执行时间分析和分类,从而帮助定义、确定优先级,并根据标准工作流驱动标准化的事件响应活动。通过集成联动多个系统和平台来调整不同的安全工具和技术,将人和技术都编入业务流程中,创建手动和自动协同操作的工作流步骤,以简化安全流程,加快事件响应。

安全编排:将人和技术编入都编入业务流程中,即将不同设备或组件能力通过API和人工检查点,按照业务诉求编排成有序的执行逻辑块,创建手动或自动执行的工作流步骤。

自动化:是编排的一个子集,允许按照一定的条件关系,自动化的将一些安全能力集成起来。如果完全依赖于API实现,那么它就是自动化执行的。

响应:它在许多方面比传统的安全解决方案更有效。覆盖整个事件的生命周期—警报的生成、其验证、自动响应、策略分发、人工处置和报告等。

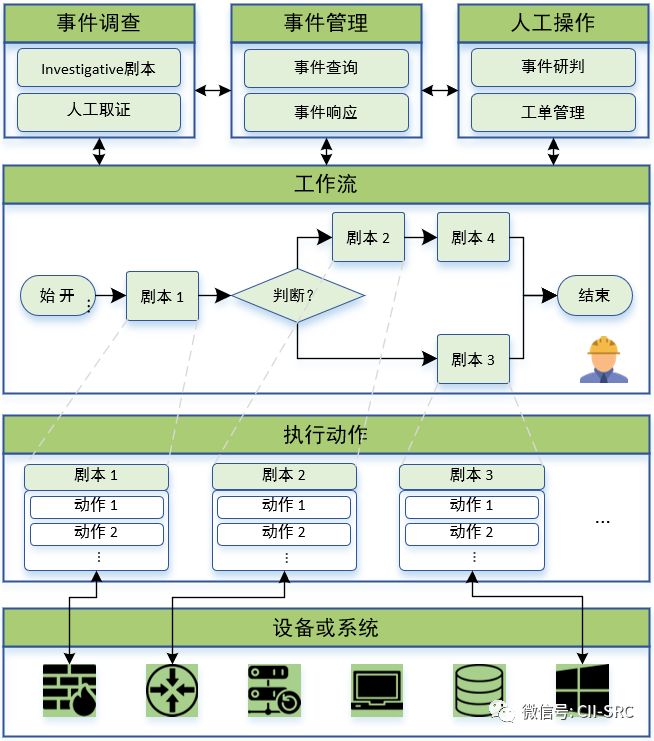

不论是自动化的编排,还是人工编排,都是通过剧本来进行表达的。通过剧本之间的串联、并联关系,构建业务场景所需的工作流。对于一些未知攻击的处理等需要人工参与的情况,需要相应的剧本提供人工研判入口。

5.2 运营场景剧本化

SOAR将技术和人都编入业务流程中,将预防、调查、缓解、补救等步骤形成一个或多个行动方针剧本,能够自动或手动协同操作的工作流步骤。将重复的、常规的、确定的部分交给机器完成,将新的、复杂的、不确定的交给人工研判处置。分解运营流程中的任务,抽象成不同类型和粒度的自动或手动触发的剧本。

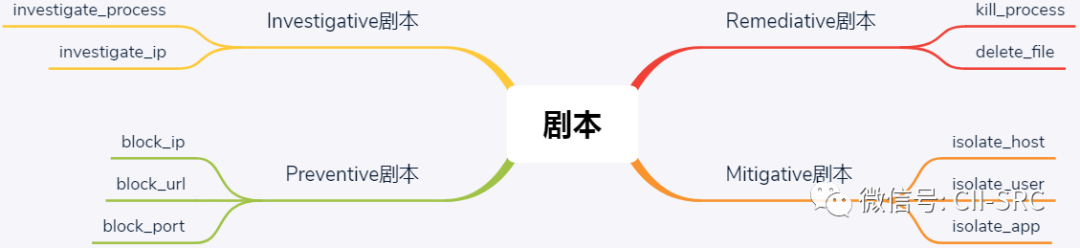

Investigative剧本:允许手动或自动的发现威胁及其上下文信息,可用于安全事件发生过程中或者后。如剧本接收到可疑告警,通过调查上下文、query威胁情报等,比对威胁artifacts,确定是否升级为事件。

Preventive剧本:保护系统免受已知威胁和可疑行为。这类剧本通过改变NF、IPS、AV、网关等策略,封堵恶意的IP、域名、文件、URL等。此外,补齐威胁相关的脆弱性补丁。

Mitigative剧本:以资产的视角,隔离失陷的用户、设备、应用等,封堵威胁,以防进一步渗透。封堵剧本,如将失陷主机移至其他网段或VLAN中做进一步排查。消除威胁后,回归工作网络。

Remediative剧本:通过选择性的纠正恶意的动作或者将设备回滚之已知安全状态,以此补救受影响的资产。这类剧本通常具有可立即执行的特点,而无需通知协商。

例如,针对恶意文件处置可编排如下剧本:当TAC检测到某恶意样本,触发创建的“狩猎文件”剧本,搜集主机资产范围搜索相似样本文件,并上传TAC,将分析统计结果传送安全运营团队,供其审核。运营团队研判之后,调用“删除文件”剧本,自动化的下发操作指令,清除恶意文件。

5.3 剧本定义示例

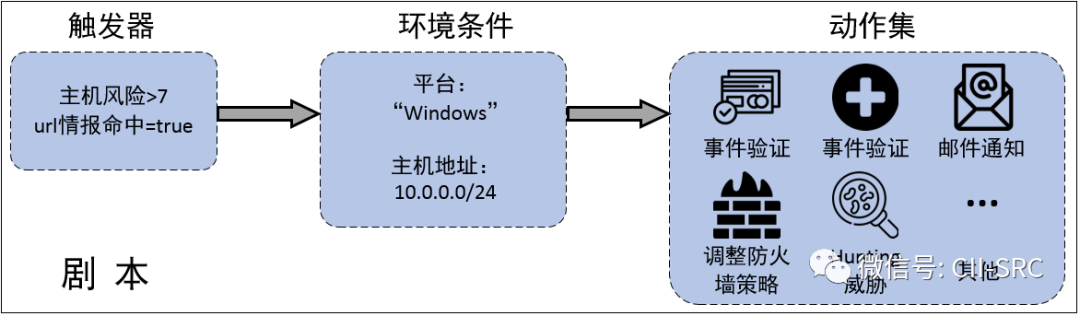

一般的,剧本包括三个基本方面:触发器(trigger)、条件(conditions)、执行动作(actions):

触发器:当触发条件被满足时,启动执行剧本。多个触发器可通过逻辑组合存在于单个剧本中,当某触发器被满足时,启动执行对应的动作;

环境条件:控制剧本的逻辑流。通常以块的形式条件,代表一组条件,如风险评分、IP地址、主机名、平台类型等。满足所有的条件时,才能执行动作;

动作:有序的任务集,如杀死进程、封堵ip、邮件通知或者其他的运营任务。任务流可以通过设置“审批门”暂停执行,而“审批门”需要人工干预才能运行后续任务。

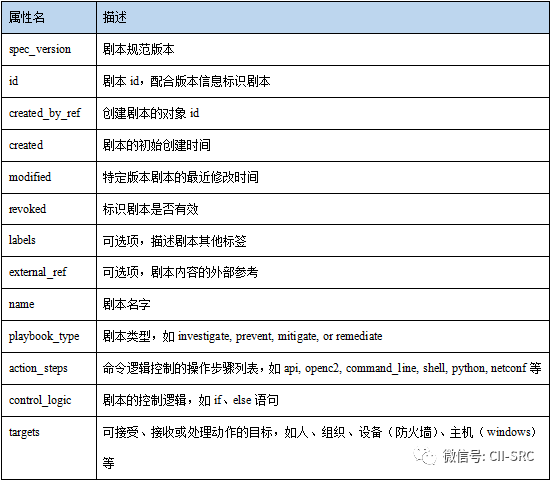

一个实例化的剧本,除了包括上述三方面内容外,还需要包括更多的属性,如下参考。

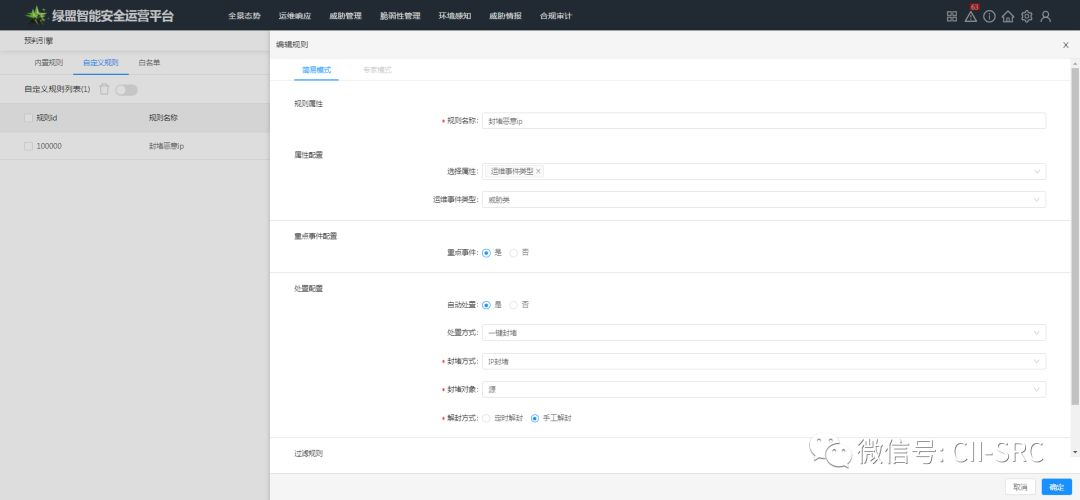

通过上述json格式的剧本定义,可将运营过程中的工作流对象转成机器可读的剧本。一些典型剧本如下图。如对于命中威胁情报或者经过人工研判的恶意ip,可直接调用block_ip剧本,实现ip封堵。

5.4 流程化响应

SOAR的核心是制定、编排剧本和动作,并自动/半自动执行剧本。在检测引擎剧本的识别下,生成安全事件。对于确信的安全事件,如已知的攻击套路,根据其工作流模式,编排对应的剧本。随着工作流的推进,其剧本动作也将有序执行。对于不确信的安全事件(如未知威胁),需人工操作与事件调查分析,根据其调查结果,一方面,可直接研判执行动作;另一方面,可新建新的应对剧本。经过严格的验证,固化到系统剧本和动作集之中。当下次触发时,则可自动化的响应。下图展示了运营过程中,事件、人、剧本、动作、设备之间的一般性关系。

此外,将安全人员的丰富知识和经验提炼、抽象为一个易于重复的过程,形成新的剧本,经验证固化到系统之中,必要为剧本提供人工研判入口。使得优秀的分析知识和经验得以保留和传承。

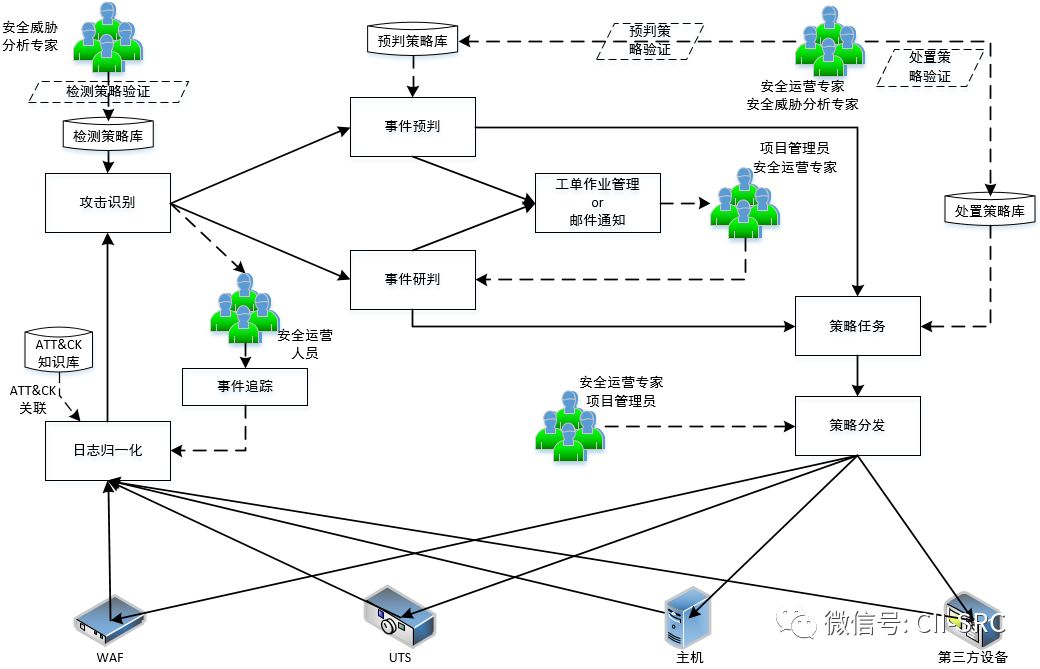

6 案例介绍

安全运营平台通常通过接入多源日志,关联ATT&CK知识库,灵活嵌入安全分析能力组件,精确识别攻击事件。采用预判和研判相结合的方式,实现明确事件的自动处置和可疑事件的人工运维,快速而全面的处置安全事件,实现安全运营的闭环管理。一般的安全运营流程如下所示。

6.1 威胁数据标签化

在实际运营过程中,通过ATT&CK标签化的安全事件,可知攻击者采用了何种战术以及何种技术。如绿盟新一代智能安全运营平台iSOP,对于发现的安全事件,既从攻击链比较高层次的视角,给出事件的危险程度。也给出详细的ATT&CK信息,描述攻击发生的具体技术细节。为客户提供全方位威胁分析视图,既见森林,又见树木。

6.2 钓鱼攻击分析

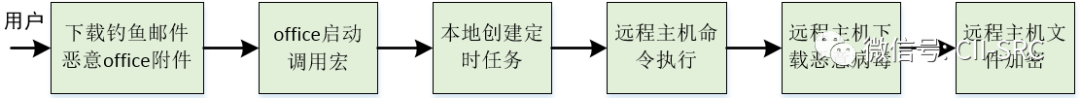

以一个更为复杂的案例说明,如通过钓鱼攻击,其攻击过程如下图:

这样一个复杂的场景,可以从多点检测,生成多条事件。比如:邮件附件检测、office宏调用、计划任务、Powershell行为、异常进程发现、数据加密等。其检测的安全事件在ATT&CK中命中情况以及彼此间的关系如下图。

针对其中发现的可疑进程sts.exe事件,通过调用investigative_process剧本,查看可疑进程的上下文,并可视化展示。

当发现的进程外连某ip时,可调用investigative_ip剧本,进行威胁情报分析。如果命中恶意ip,调用ip封堵剧本block_ip实现一键封堵。实际上,这种情况,可以通过编排detect_external_connnection _ip剧本、investigative_ip剧本、block_ip剧本为线性剧本的工作流,实现恶意ip的自动封堵响应。

7 结束语

在攻防不对称的困境下,提高安全运营效率的一个有效途径就是及时的发现和响应威胁,争取系统最小的暴露时间。ATT&CK和SOAR等新技术,为威胁发现和响应带来了新鲜血液,为安全运营优化提供了新的思路。然而,正因为其优秀的能力和卓越的特性,如何利用好ATT&CK和SOAR并将其融入产品中,提升产品的安全能力,是一个需要深思的问题。

本文作者:绿盟科技李璇

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。