前情回顾·网安一线观点

安全内参1月27日消息,美国漏洞管理厂商VulnCheck发布报告称,2025年共识别出884个已知被利用漏洞(KEV),其利用证据均为当年首次观测到。

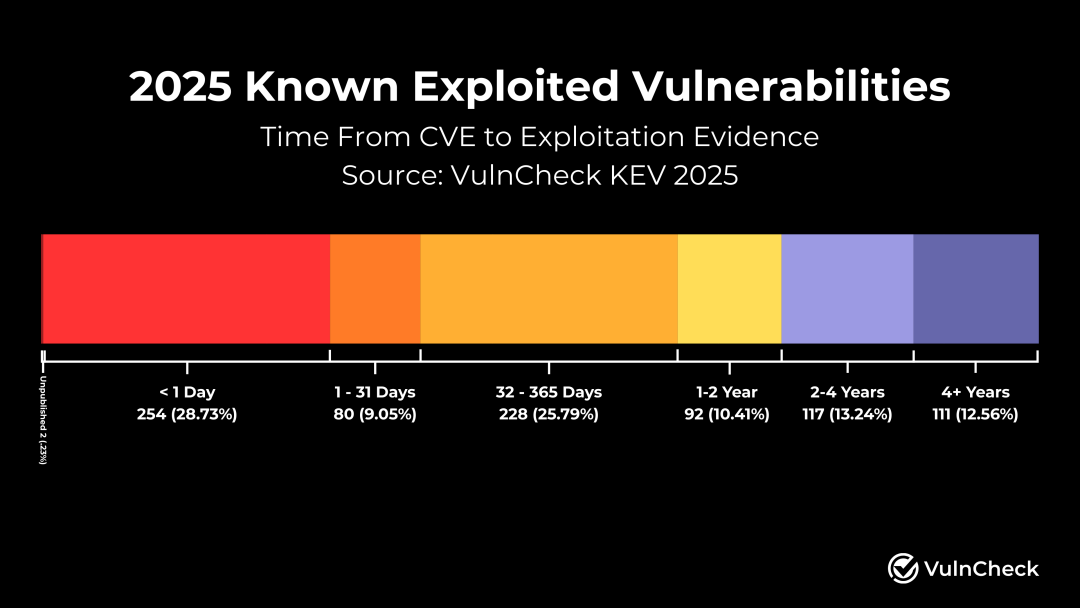

若以CVE发布日期作为防御方通常开始关注漏洞的时间节点,我们就能更清晰地洞察漏洞利用行为在披露与认知之后的跟进速度。

数据显示,2025年有28.96%的KEV在其CVE发布当天或之前就已遭到利用,较2024年23.6%的占比有所上升。这凸显了零日漏洞和多日(n-day)漏洞利用的持续普遍性。各个企业在持续清理积压漏洞的同时,必须对新披露漏洞作出快速响应。

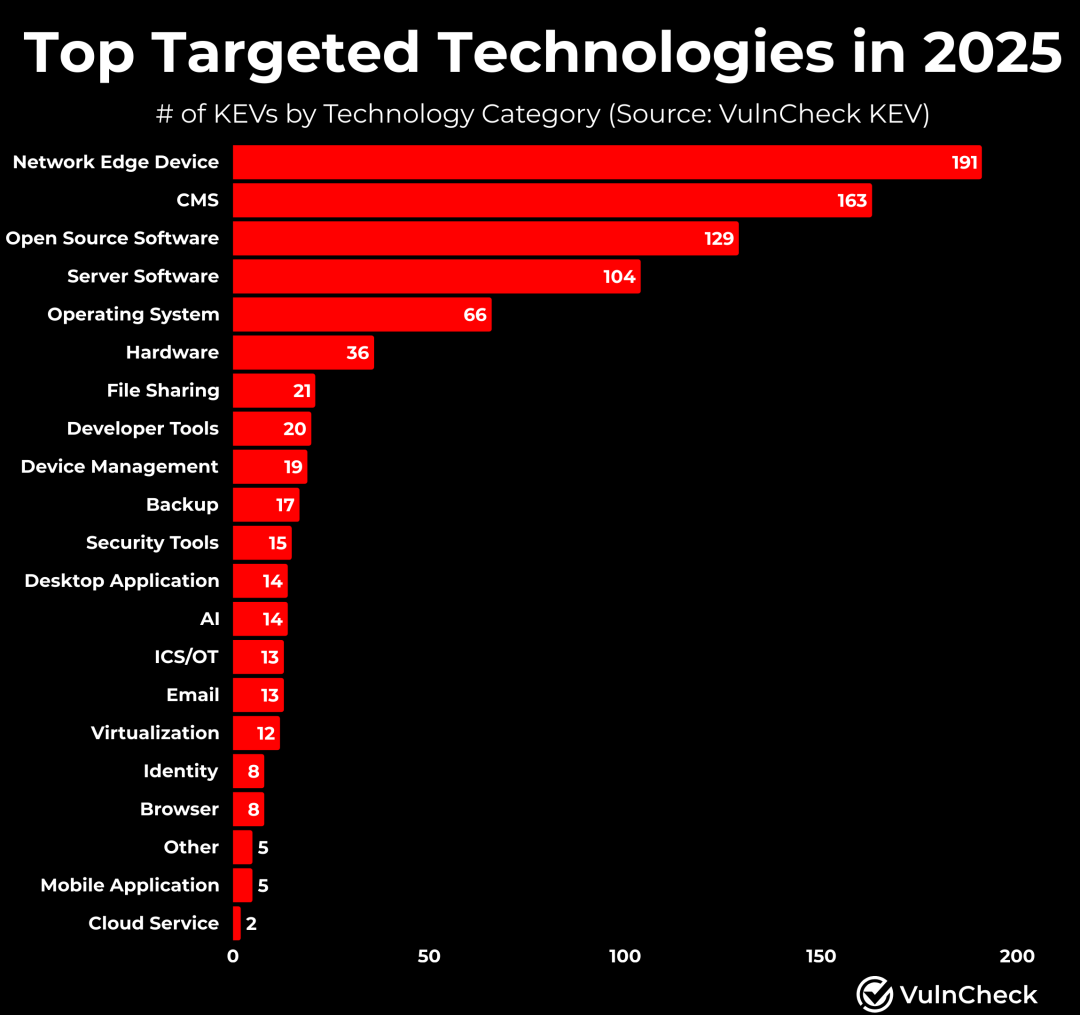

2025年,超过100家独立组织或个人首次报告了漏洞利用证据,具体包括安全研究人员、网络安全厂商及软件供应商。攻击者持续聚焦于面向互联网且广泛部署的技术,同时也在伺机利用大量企业软件、硬件以及包括AI在内的新兴技术。

这些趋势表明,漏洞利用速度在逐年保持高位运行,防御方必须优先获得对已被利用漏洞的可见性,并及时完成修复,才能跟上攻击者的节奏。

通过分析2025年的KEV,可得出如下关键结论:

2025年共识别出884个首次出现漏洞利用证据的KEV。

28.96%的KEV在CVE发布当日或之前即存在被利用证据,突显了快速利用现象的持续存在。

共有118个独立来源首次公开报告了漏洞利用活动,生态系统中另有数百个来源提供佐证。

防火墙、VPN和代理网关等网络边界设备是最常遭受攻击的技术,其次是内容管理系统、开源软件。

漏洞利用活动覆盖了数百家厂商和产品,反映出企业技术覆盖范围远超公开KEV目录所呈现的规模。

在大多数情况下,安全厂商(如VulnCheck)识别KEV的利用证据,明显早于美国网络安全和基础设施安全局(CISA)的KEV,往往提前数天、数月,甚至数年。

勒索软件归因持续滞后于最初的漏洞利用披露,这表明随着更多研究成果的发布,2025年被利用漏洞的归因数量仍将继续增长。

2025年的漏洞利用时间模式与2024年高度一致,显示攻击者行为具有稳定性和持续性。

注:奇安信客户如有兴趣,可联系对口销售,免费获取进一步的分析材料,包括2025 KEV清单的数据分析、攻击与利用趋势等。

参考资料:https://www.vulncheck.com/blog/state-of-exploitation-2026#summary-of-vulncheck-state-of-exploitation-2026

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。